Guardduty

waf로 외부로 부터의 공격을 방어하고 kms를 사용해

데이터베이스의 잠금을 이중화 시켰어도 보안사고가 발생할 수 있다.

보안사고의 발생은 항상 염두해 두어야 한다.

그래서 사용하는게 guardduty이다.

guardduty는 aws서비스를 보호하기 위해 악의적 활동 또는 무단 동작을 지속적으로 모니터링하는 위협 탐지 서비스이다.

1. guardduty 시작

aws 콘솔로 가서 guardduty 시작하기를 누른다.

Guardduty 활성화를 누른다.

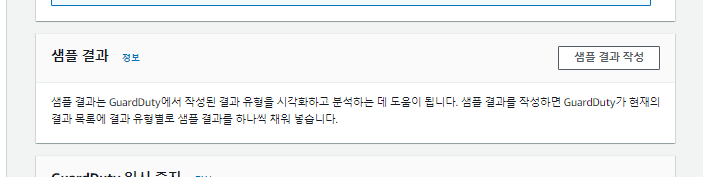

2. 샘플 결과 생성

샘플이란 무엇인가?

사용자 환경에서 탐지되는 잠재적 보안 위험을 탐지하기 위해

guardduty에서 자체적으로 제공하는 보안 방지 서비스이다.

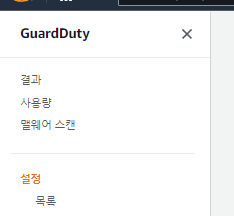

설정을 클릭한다.

샘플 결과 작성을 클릭하여

Guardduty에서 실제 위협이 아닌 자체 테스트로 위험 유형을 탐지한 결과를 작성한다.

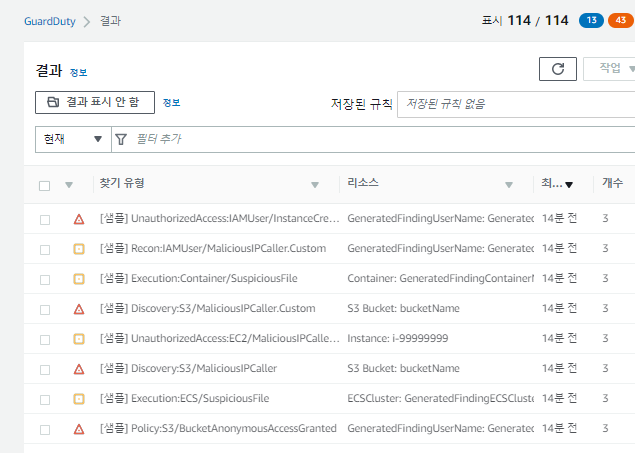

다시 결과 버튼을 눌러서 출력되는 샘플 결과들을 확인한다.

해당 결과들을 토대로 어디서 보안의 위협에 대해 취약한지 확인할 수 있다.

그리고 최종적으로 샘플결과를 통해 잠재적인 보안 위협에 대한 정보를 S3로 보낼 수 있다.

3. 결과를 S3에 업데이트

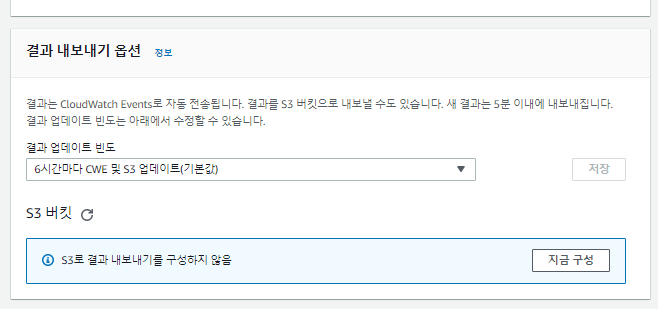

설정-> 결과 업데이트 옵션으로 간다.

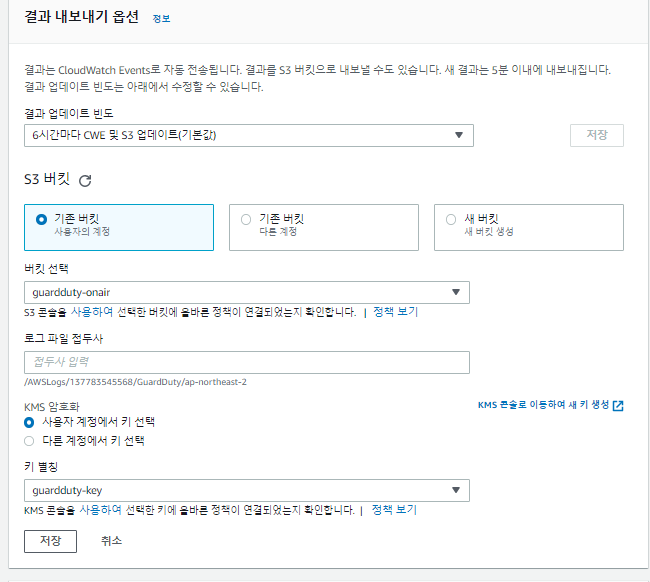

결과 업데이트 빈도를 6시간마다 S3에 업데이트 하는것 으로 설정한 다음

S3버킷에서 지금 구성을 클릭한다.

새 버킷을 클릭하여 해당 버킷에다가 탐지되는 결과를 6시간마다 업데이트 하면서 저장을 한다.

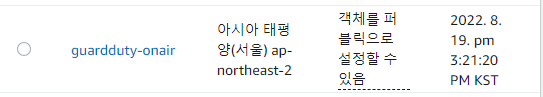

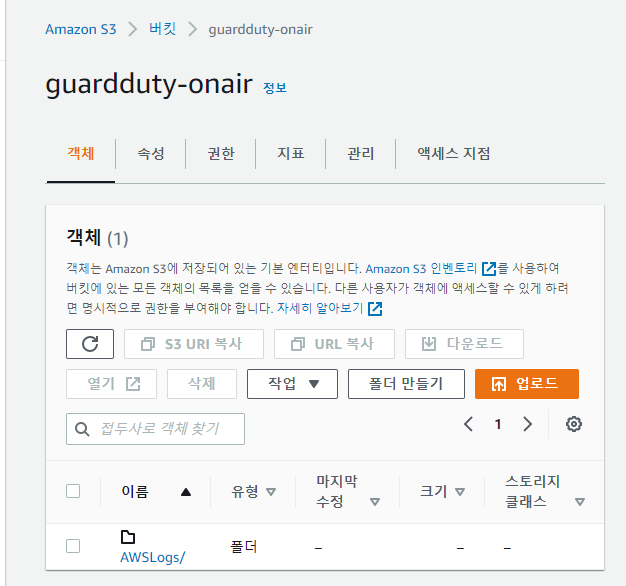

이름은 guardduty-onair 라고 한다.

1. kms 키 생성

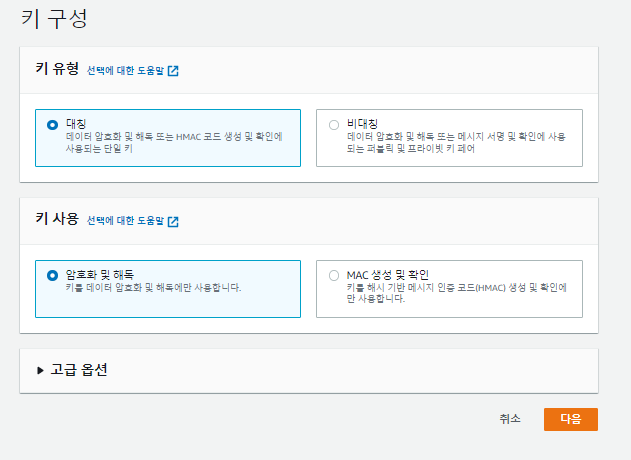

키는 KMS 콘솔로 이동하여 새 키 생성 을 클릭하여 새로운 키를 하나 만들어준다.

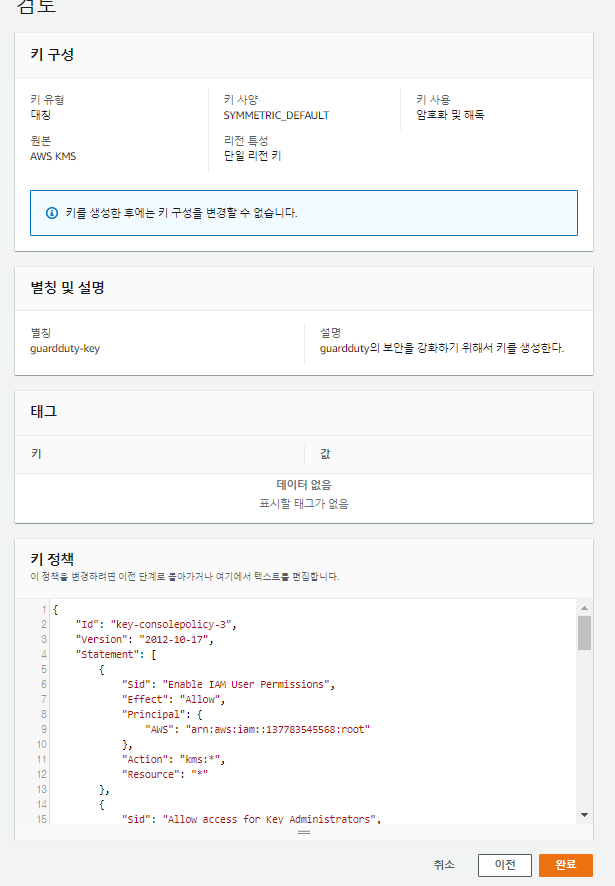

이름은 guardduty-key라고 한다.

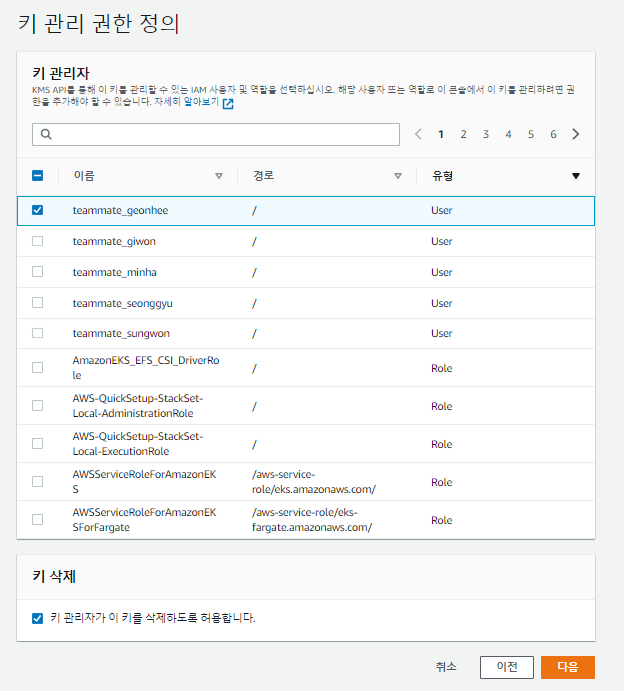

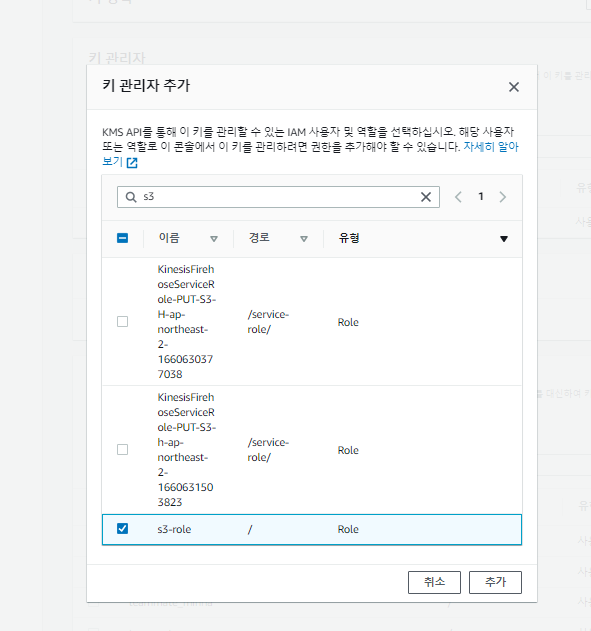

키 관리자 권한을 나로만 설정을 한다음 다음 버튼을 누른다.

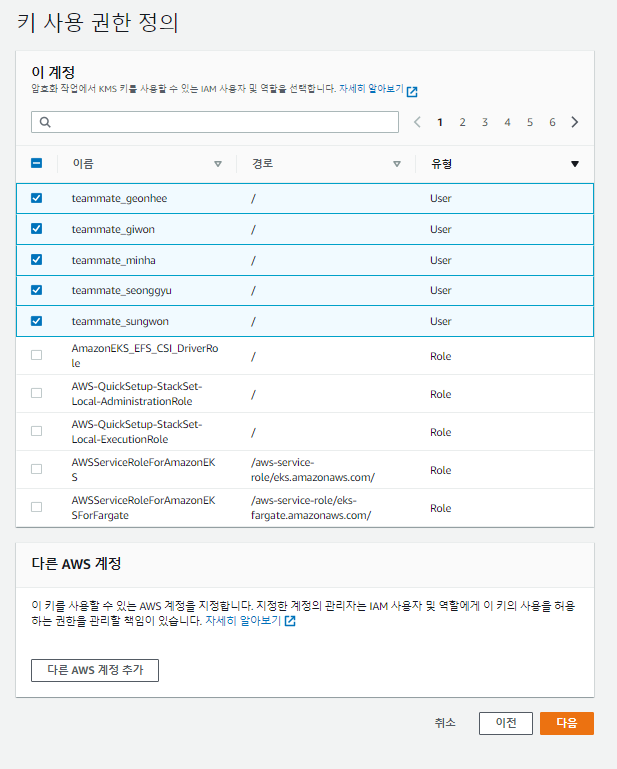

키 사용 권한은 전체 팀원으로 설정하고 다음 버튼을 누른다.

검토 후 완료 버튼을 누른다.

2. S3 버킷 권한 수정

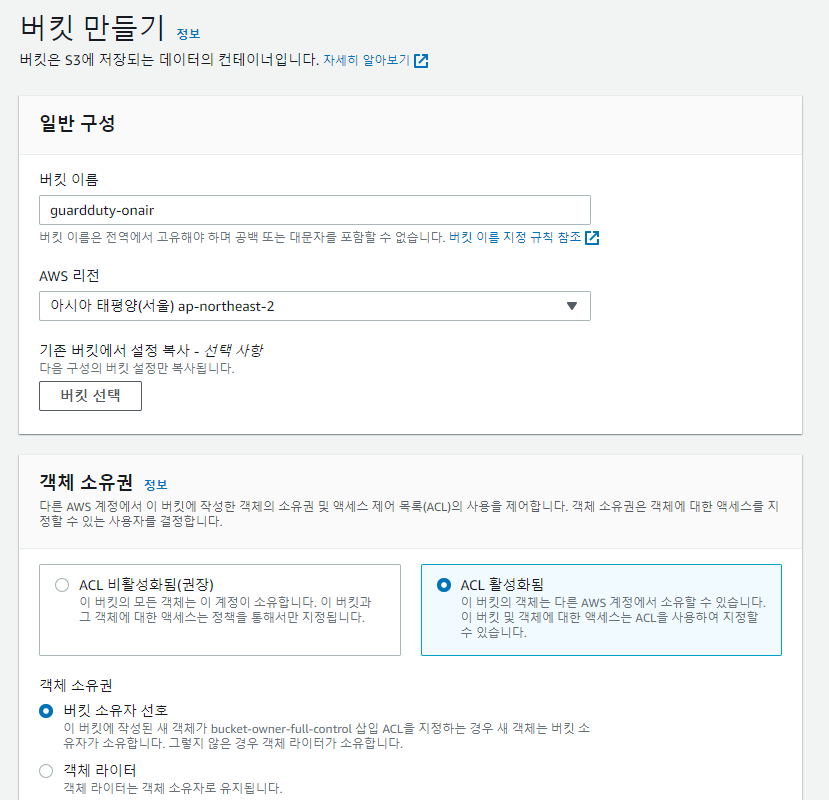

S3 버킷을 만든다. 이름은 guardduty-onair라고 한다.

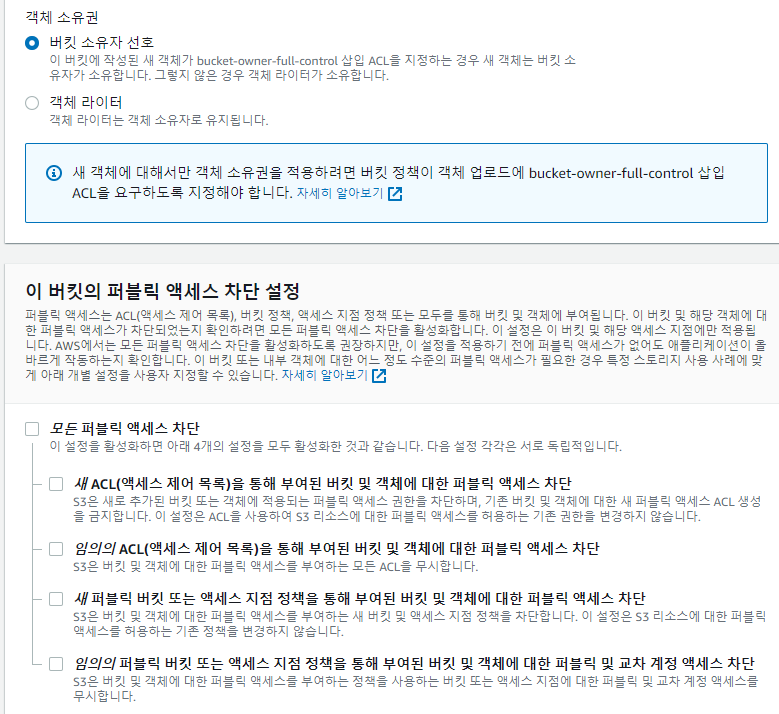

객체 소유권에서 ACL을 활성화한다.

객체 소유권은 버킷 소유자 선호로 설정하고

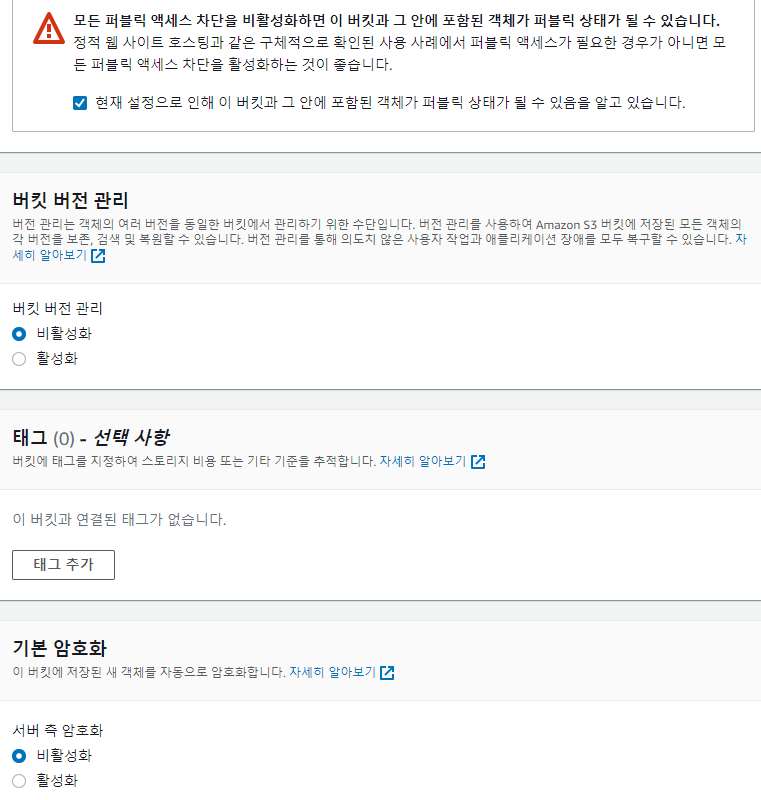

모든 퍼블릭 액세스 차단의 체크박스를 해제해준다.

현재 설정으로 인해 이 버킷과 그 안에 포함된 객체가 퍼블릭 상태가 될 수 있음을 알고 있습니다.

에 체크박스를 체크해준다음, 버킷의 버전관리와 서버 측 암호화는 비활성화로 설정한다.

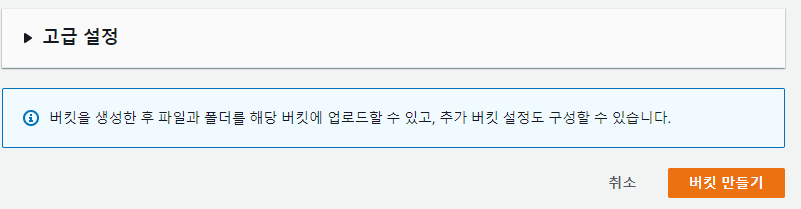

그리고 버킷 만들기를 눌러서 버킷을 생성해준다.

방금 만든 버킷으로 들어간다.

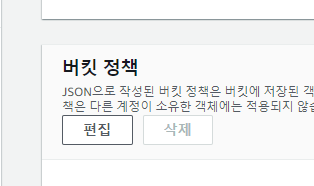

권한으로가서 버킷 정책 편집을 클릭한다.

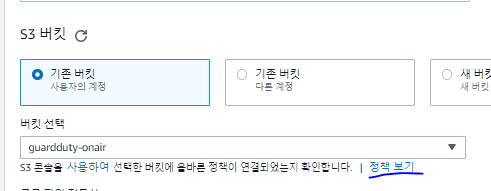

다시 guardduty로 가서 guardduty-onair로 방금 생성한 버킷과 kms에서 만든 키를 선택해준다.

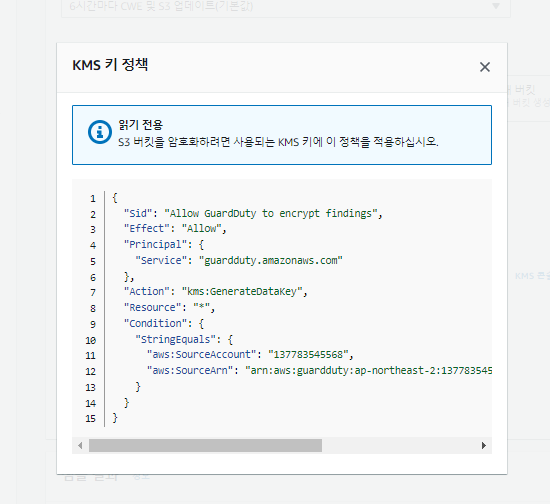

여기서 이제 정책을 복사해서 s3버킷의 정책과 kms키에다가 정책을 복사해서 붙혀넣어야한다.

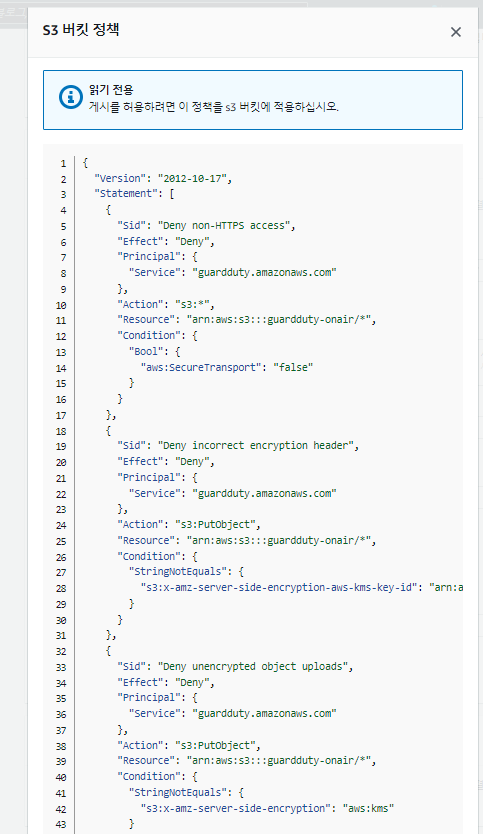

먼저 버킷 선택에서 정책 보기를 클릭한다.

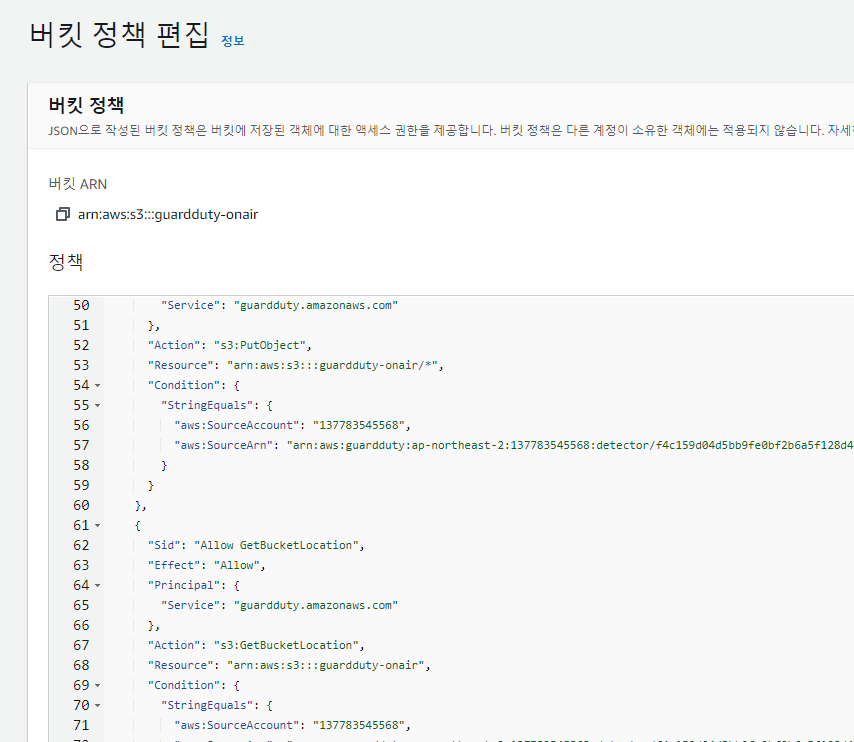

해당 정책을 전부 복사한다.

버킷 정책 편집으로 돌아와서 해당 정책을 붙혀넣는다.

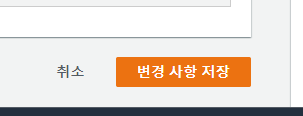

변경 사항 저장을 클릭한다.

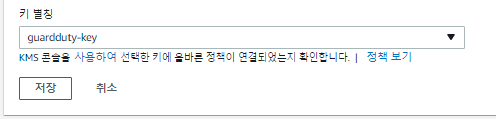

그리고 다시 guardduty로 가서 키 별칭으로 가서 정책보기를 클릭한다.

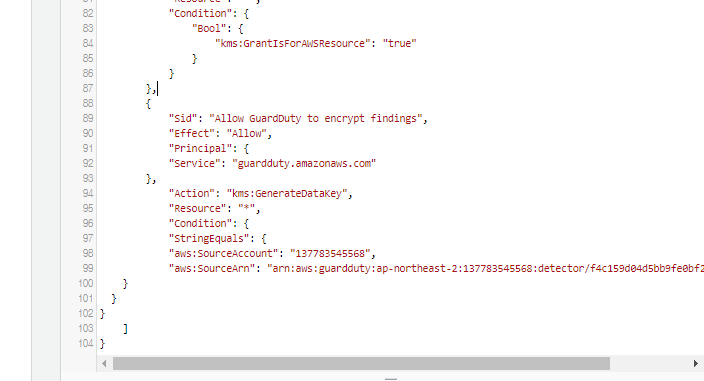

해당 정책을 복사한다.

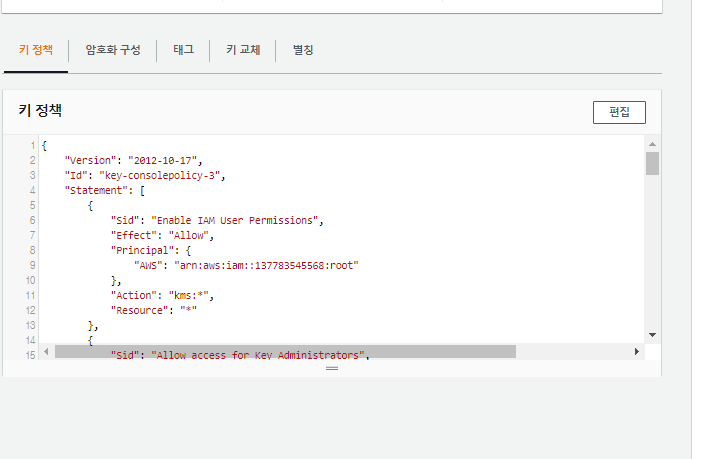

kms로 가서 guardduty-key를 클릭하고 키 정책에서 편집을 클릭해준다.

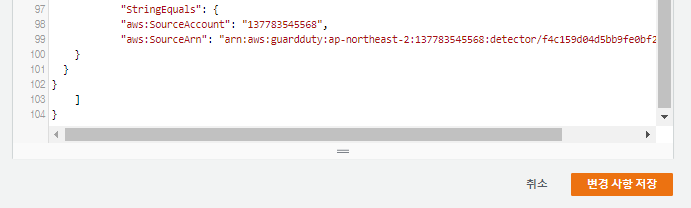

정책을 붙혀넣어준다음 변경 사항 저장을 클릭한다.

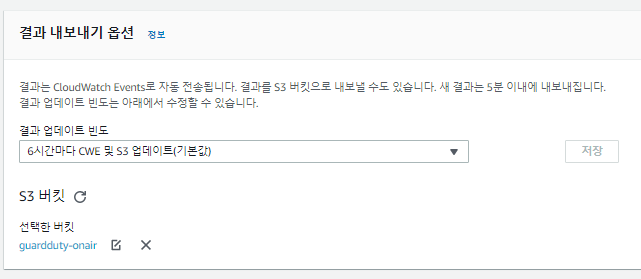

그리고 저장을 누르면 결과 내보내기 옵션으로 버킷이 등록되는것을 확인할 수 있다.

즉, 정리하자면 guardduty에서 만든 버킷을 등록하고 kms 키를 등록한 다음 S3 버킷괴 키가 연동될 수 있도록

각각의 정책을 등록해준다.

guardduty-onair에 로그 객체가 등록된것을 확인할 수 있다.

이제 6시간 마다 객체에 guardduty의 결과가 업데이트 되며 전송이 된다.