1. 네트워크 보안의 기본 개념

네트워크 학습의 목적

- 네트워크 동작 및 구성 이해.

- 장애 원인 파악 및 트러블 슈팅 능력 개발.

- 악성코드 탐지 및 차단:

네트워크 기초

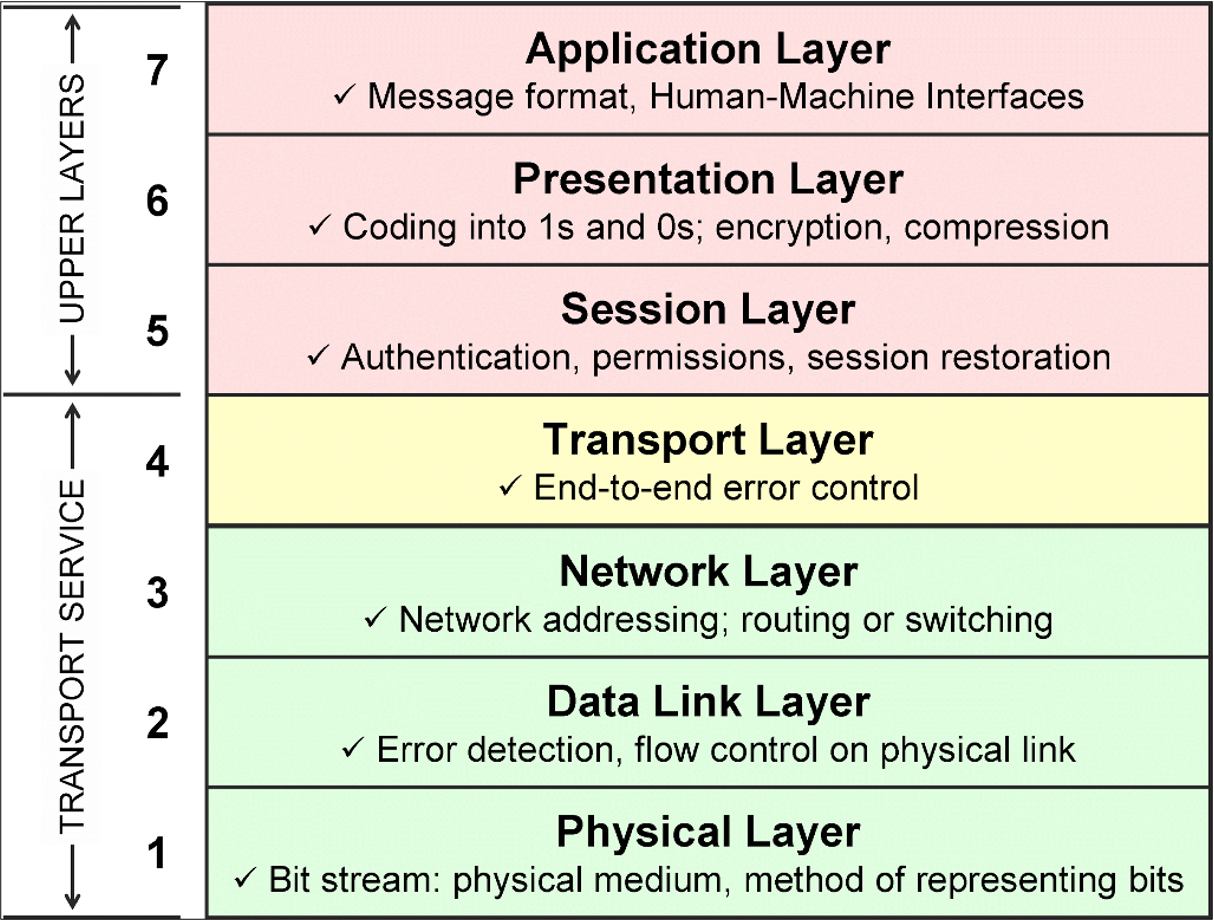

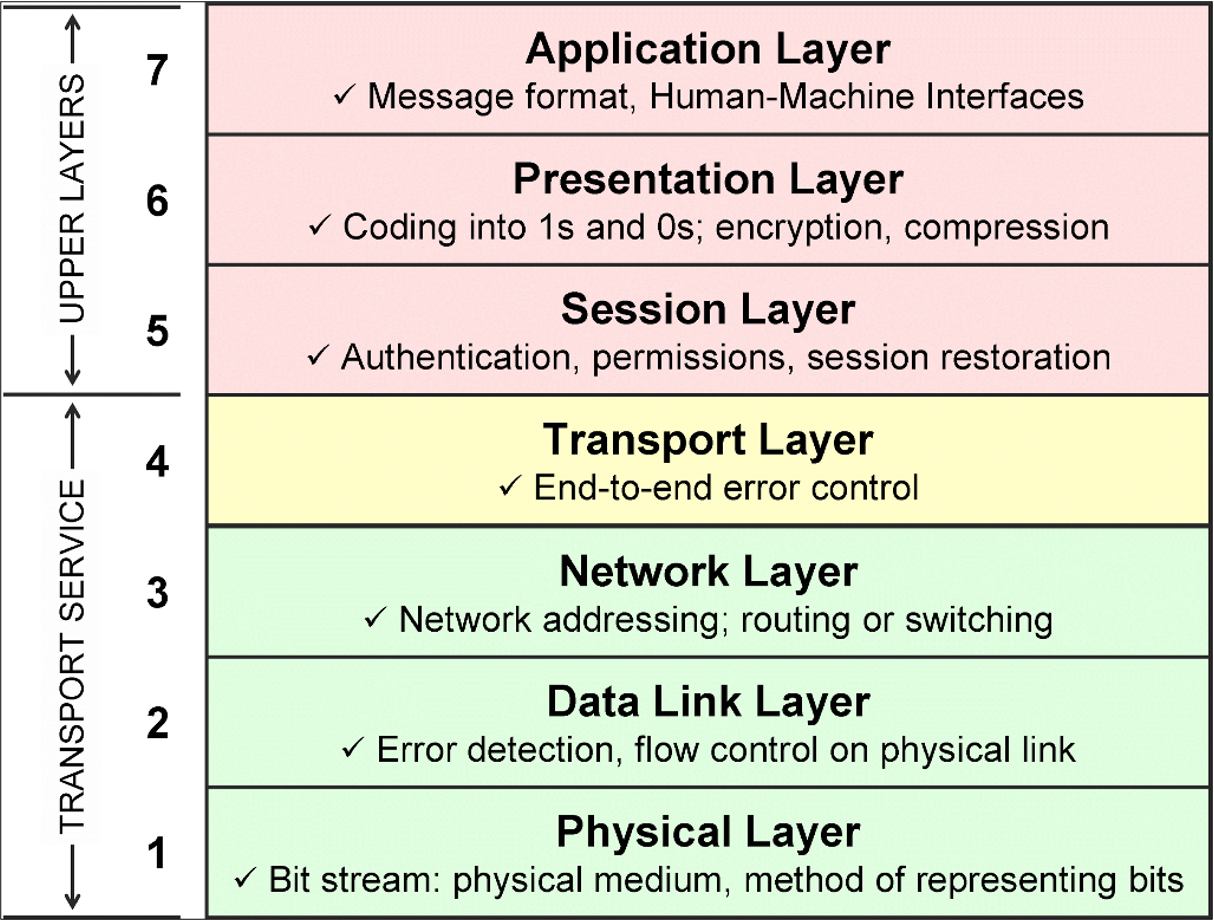

- OSI 7 계층:

- 하위 계층(Hardware 관련): 데이터 전송의 효율성 및 정확성.

- 상위 계층(Software 관련): 사용자 친화적 통신 제공.

앞글자를 따서 외움 - 물, 데, 네, 전, 세, 표, 응(1,2,3,4,7 계층 중요)

- TCP/IP 모델:

- 현재 주로 사용되며 OSI 7 계층 모델의 핵심 요소를 계승.

프로토콜 및 네트워크 장비

- 프로토콜: 데이터 통신의 규약 (HTTP, HTTPS, FTO, SSH 등).

- 캡슐화와 역캡슐화: 데이터 필드를 포함/제거하여 데이터 전송.

- 라우터, 스위치, 허브:

- 스위치: 개별 노드 속도 보장,

- 허브: 데이터 전송 효율 낮음, 도청 가능.

2. 네트워크 보안 기술

보안 도구 및 탐지 시스템

- IDS(침입 탐지 시스템):

- 네트워크 내 비정상적인 동작 탐지.

- Snort Rule로 트래픽 분석 가능 (예: 특정 패턴 탐지 및 경고).

- IPS(침입 방지 시스템):

- 탐지와 동시에 악의적 트래픽 차단.

- 방화벽(FW)과의 차이점: IP 및 포트 기반 외에도 특정 패턴 차단.

DDoS 공격 방어

- 공격자가 좀비 PC를 활용하여 네트워크 가용성을 저하시킴.

- 주요 공격 유형:

- Syn Flooding: 연결 요청을 대량으로 보내 서버 과부하 유발.

- Ping of Death: 비정상적인 크기의 ICMP 패킷 사용.

- Smurf Attack: 브로드캐스트 트래픽 증폭으로 서버 마비.

- 방어:

- 네트워크 트래픽 임계치 설정.

- WAF: HTTP 기반 공격 방어(SQL Injection, XSS 등).

3. 암호화 및 데이터 보호

암호화 방식

- 대칭키:

- AES: 빠른 속도, 구현 용이.

- CBC 모드: XOR 연산으로 보안성 향상.

- 비대칭키:

- RSA: 공개키 암호화와 개인키 복호화.

- Diffie-Hellman: 안전한 비밀키 교환.

SSL/TLS 통신 과정

- Client Hello: 클라이언트가 사용할 프로토콜 및 키 교환 정보 전송.

- Server Hello: 서버가 선택한 프로토콜 및 인증서 제공.

- Certificate 검증: 클라이언트가 서버의 인증서를 복호화.

- Session Key 교환: 대칭키를 이용해 이후 데이터 암호화.

4. 네트워크 트래픽 분석

Wireshark 사용법

- 패킷 캡처: 실시간 네트워크 트래픽 캡처 및 분석.

- 필터링:

- 예:

ip.addr == 10.0.0.1, tcp.port == 80.

- 시각화:

- 네트워크 스트림 시각화 및 트래픽 흐름 분석.

Nmap

- 네트워크 정보 수집 도구:

- -A 옵션: OS, 서비스 버전 탐지.

- 관리자 권한 필요 시 일부 옵션 활용.

5. 웹 보안과 취약점

HTTP 구조

- Request/Response:

- 요청 메서드 (GET, POST 등).

- 응답 상태 코드 (200, 404 등).

- URI 구조:

OWASP 취약점

- SQL Injection: SQL 문을 조작하여 데이터베이스 접근.

- XSS: 사용자 브라우저에서 악성 스크립트 실행.

- 방어:

6. 익명성과 네트워크

VPN (Virtual Private Network)

- 네트워크 암호화 및 외부 접근 보호.

- 터널링 기술 사용.

Proxy와 TOR

- Proxy: IP 주소 변조 및 트래픽 익명화.

- TOR: 딥웹 접근 지원, Onion Routing 사용.

7. DoS와 DDoS 공격

공격 기법

- IP 스푸핑: 소스 IP를 조작하여 공격자 추적 차단.

- Land Attack: 시스템을 스스로 공격하도록 유도.

- Smurf Attack: 브로드캐스트 트래픽을 증폭하여 공격.

3/4 계층 공격 vs 7 계층 공격

- 3/4 계층:

- IP 및 대역폭을 통한 공격.

- Syn Flooding, UDP Flooding 등.

- 7 계층:

- 웹 애플리케이션 취약점 공격.

- RUDY, Slowloris 등.