Simple Exfiltration

2024년 9월 21일부터 진행된 PatriotCTF의 Forensics 분야로 출제된 문제였다. 문제 내용을 번역하자면 '네트워크에서 정보가 전송되었다는 보고가 있습니다. 어떤 메시지가 전송되었는지 알아낼 수 있나요?' 라는 내용이었다.

Write-up

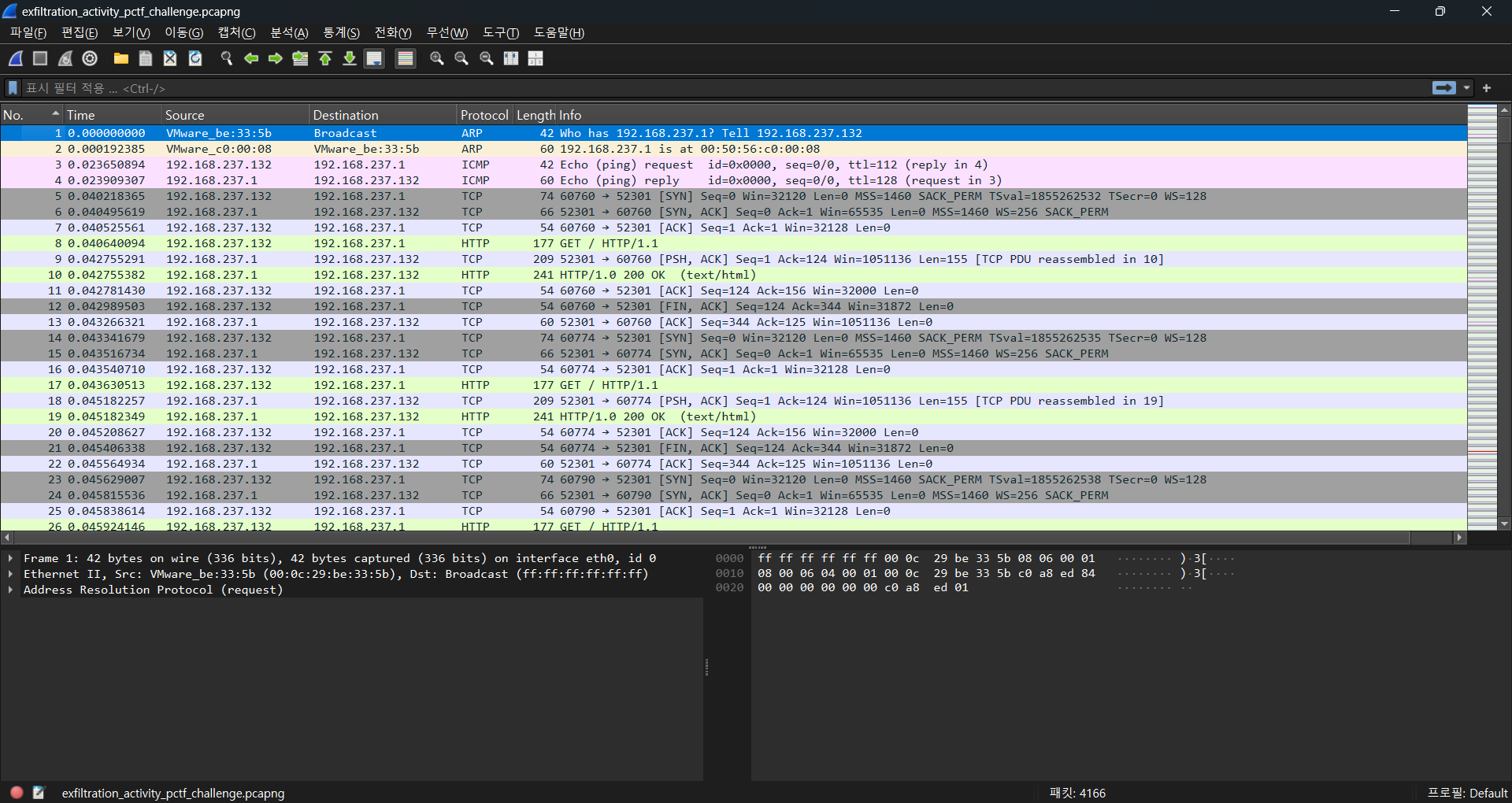

먼저, 제공된 pcapng 파일을 Wireshark 도구를 사용하여 열어봤다.

일단 처음엔 정보를 전송했다고 하니 내부 아이피가 아닌 외부 아이피가 목적지로 설정된 트래픽만 골라서 확인해보기로 했다.

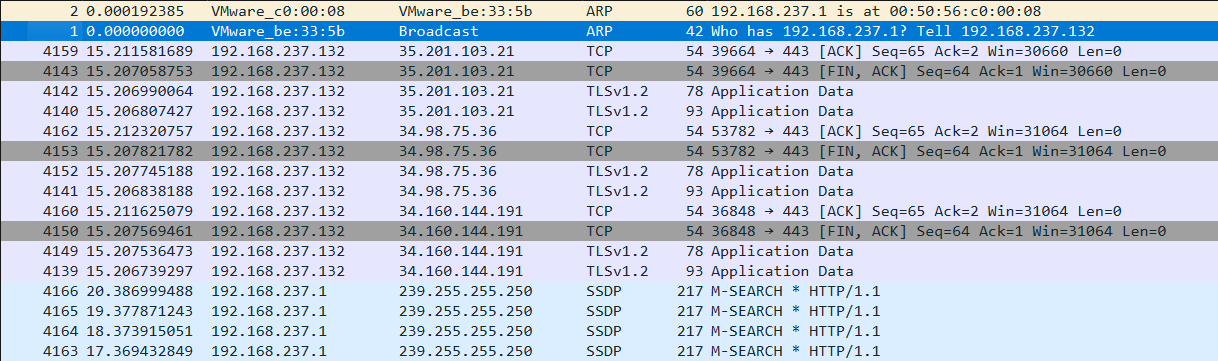

일단 처음엔 정보를 전송했다고 하니 내부 아이피가 아닌 외부 아이피가 목적지로 설정된 트래픽만 골라서 확인해보기로 했다.  이 트래픽들만 몇 시간을 살펴봤지만 별 소득이 없었다. 그래서 이번에는 프로토콜을 기준으로 트래픽들을 확인해봤다. 가장 많은 HTTP 프로토콜을 제외한 모든 트래픽을 확인해 봤지만 유의미한 데이터는 존재하지 않았다. 그렇다면 데이터를 한 번에 전송한 것이 아닌 여러 트래픽으로 나눠서 전송했을 거라는 가정을 할 수 있다. 만약 그렇다면 일정한 길이로 여러 번 연속해서 보낸 트래픽을 기준으로 다시 한 번 살펴봤다.

이 트래픽들만 몇 시간을 살펴봤지만 별 소득이 없었다. 그래서 이번에는 프로토콜을 기준으로 트래픽들을 확인해봤다. 가장 많은 HTTP 프로토콜을 제외한 모든 트래픽을 확인해 봤지만 유의미한 데이터는 존재하지 않았다. 그렇다면 데이터를 한 번에 전송한 것이 아닌 여러 트래픽으로 나눠서 전송했을 거라는 가정을 할 수 있다. 만약 그렇다면 일정한 길이로 여러 번 연속해서 보낸 트래픽을 기준으로 다시 한 번 살펴봤다.

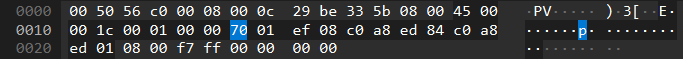

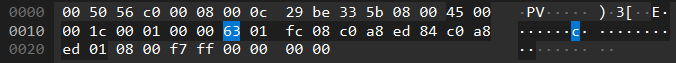

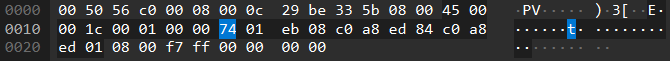

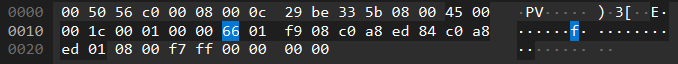

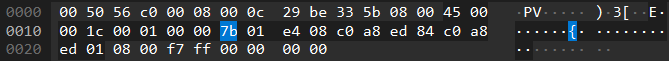

ICMP 프로토콜 트래픽 중 길이가 42bytes로 고정된 트래픽들에 한 글자씩 flag가 숨겨져 있는 것을 알 수 있다. flag는 'ip.ttl' 필드에 숨겨져 있었다.

ICMP 프로토콜 트래픽 중 길이가 42bytes로 고정된 트래픽들에 한 글자씩 flag가 숨겨져 있는 것을 알 수 있다. flag는 'ip.ttl' 필드에 숨겨져 있었다.

TTL(Time to live)

IP 패킷이 네트워크를 통해 전송될 때, 패킷이 라우터를 통과할 수 있는 최대 홉 수(라우터를 통과하는 횟수)를 지정해 주는 값이다. TTL 값은 패킷이 라우터를 통과할 때마다 감소하게 된다.