Security on AWS

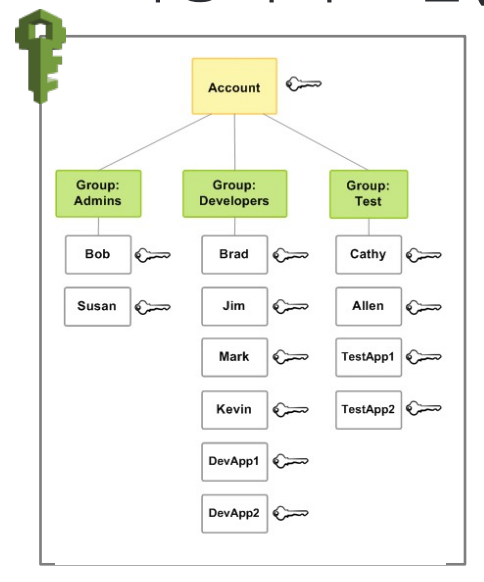

Identify and Access Management

AWS 루트 계정 사용자

AWS에 처음 가입할 때 만드는 계정, AWS와 고객 사이의 관계를 나타냄

모든 AWS 리소스와 서비스에 대한 강력한 루트 권한 소유

빌링 접근

콘솔과 API에 대한 접근

고객 지원에 대한 접근

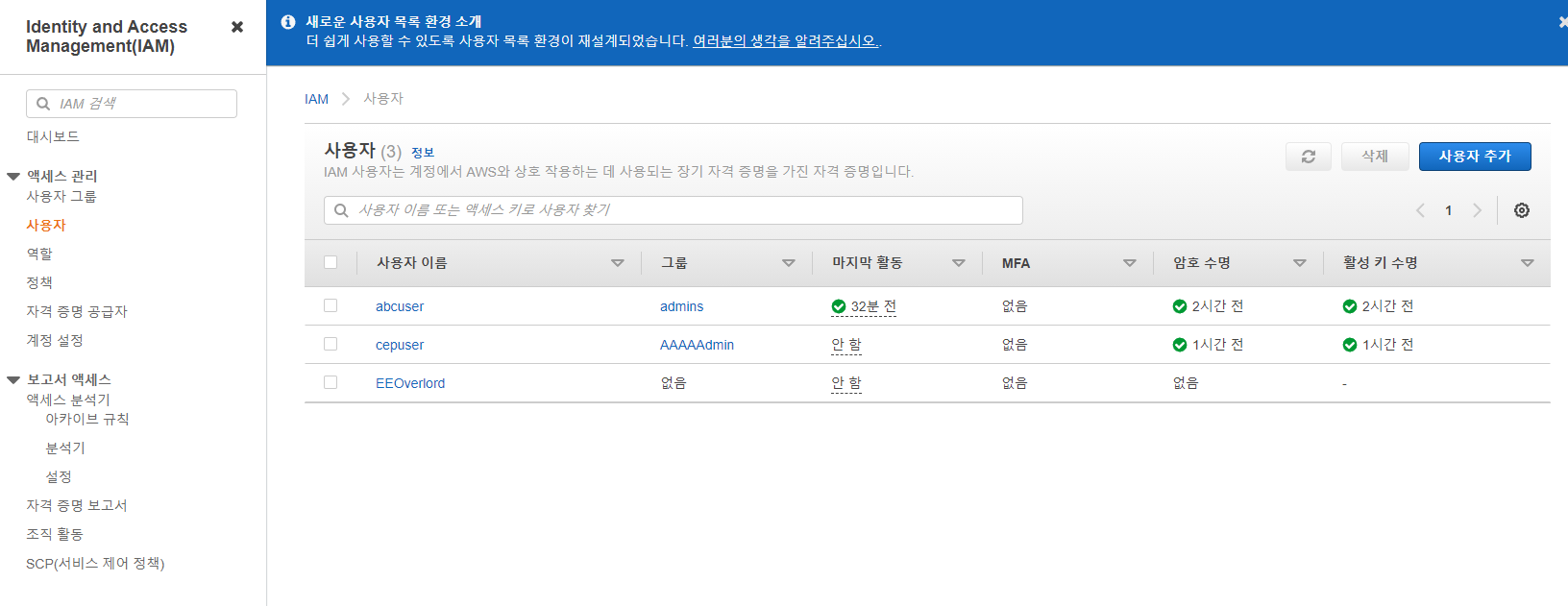

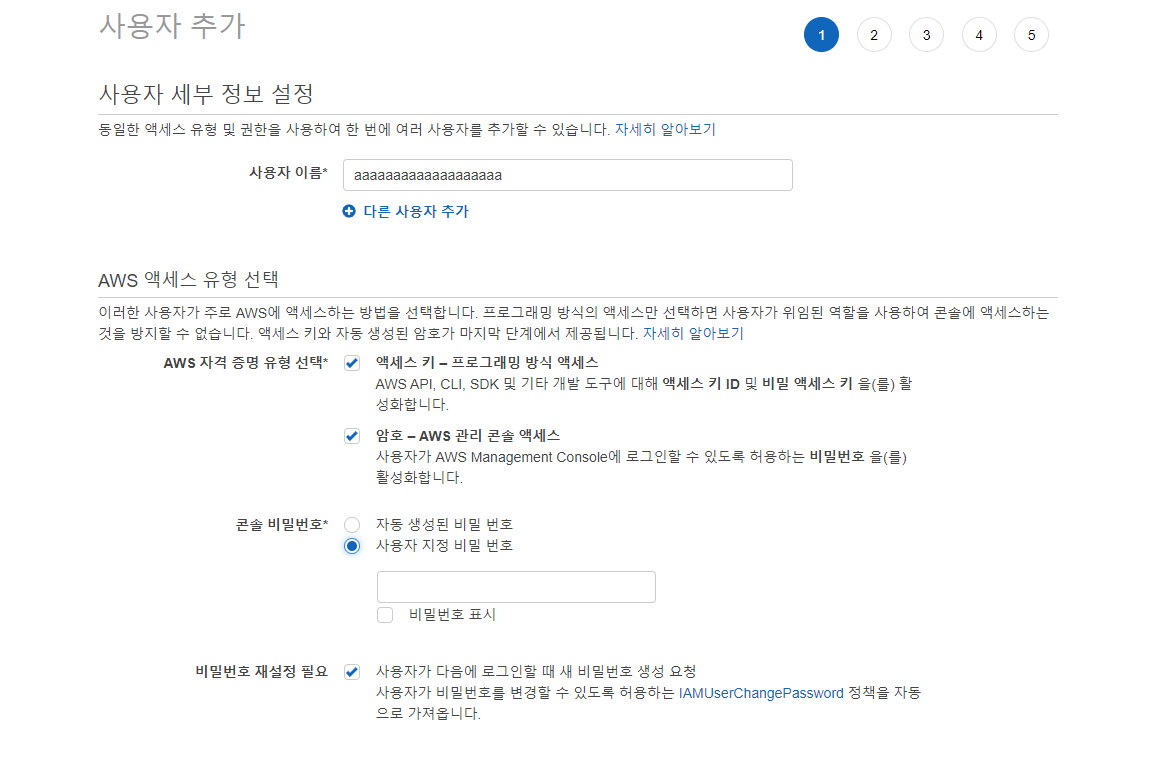

IAM 사용자(users)

AWS 루트 계정 또는 권한이 있는 사용자에 의해 생성될 수 있음

최초 생성시 아무 권한이 없음

특정 AWS 리소스와 서비스에 대한 접근 권한 소유

콘솔, API를 통해 AWS 리소스에 접근

고객 지원에 대한 접근

인프라 서비스

고객이 직접 볼 수 있는 것

컨테이너 서비스

고객이 리스트를 볼 수 있지만 Amazon에서 관리

인프라 서비스에 비해 Managed가 강하다

추상화된 서비스

서버리스 서비스

AWS에서 관리

고객: object, service code만

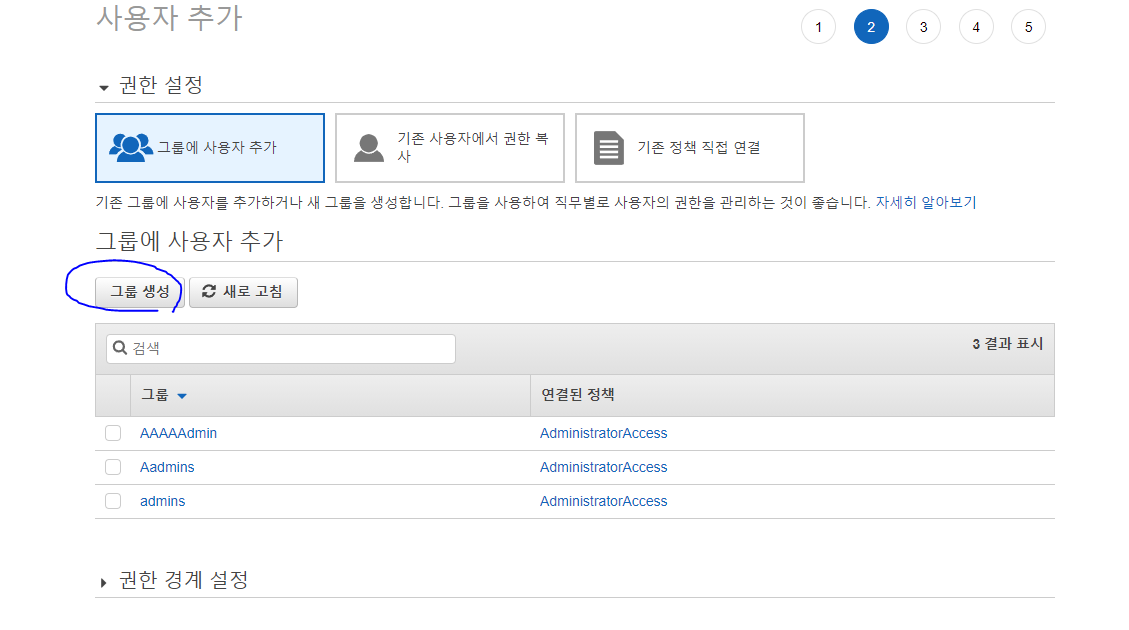

IAM

콘솔에 접근 할 때 유저별로 권한을 주는 것

Secret Access Key

백업을 해야함

잊어 버리면 재발급

AWS Inspector

EC2 OS에 대한 도움

CVE(취약점) → 취약점에 노출이 되있는지 안되있는지 확인 가능

Cloud trail

전반적인 API의 호출에 대한 로그

AWS Config

EC2 인스턴스 하나 또는 하나하나 씩에 대한 로그

리소스 관점에서 추적 용이

어떻게 리소스를 관리하는지

특정 EC2 인스턴스 레벨에서 한눈에 보여 주는 것

AWS Organization

AWS account를 일괄 적용

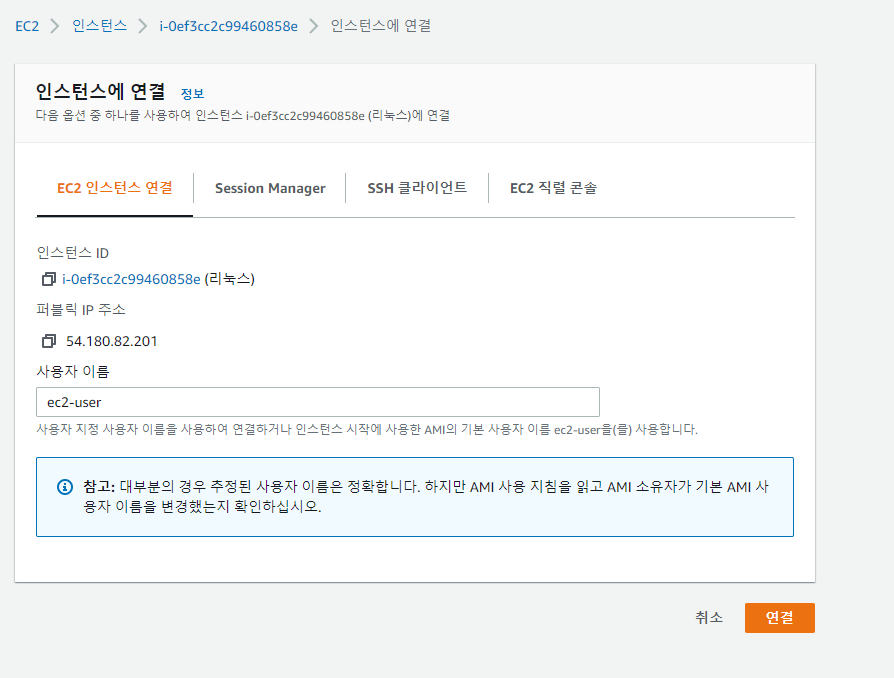

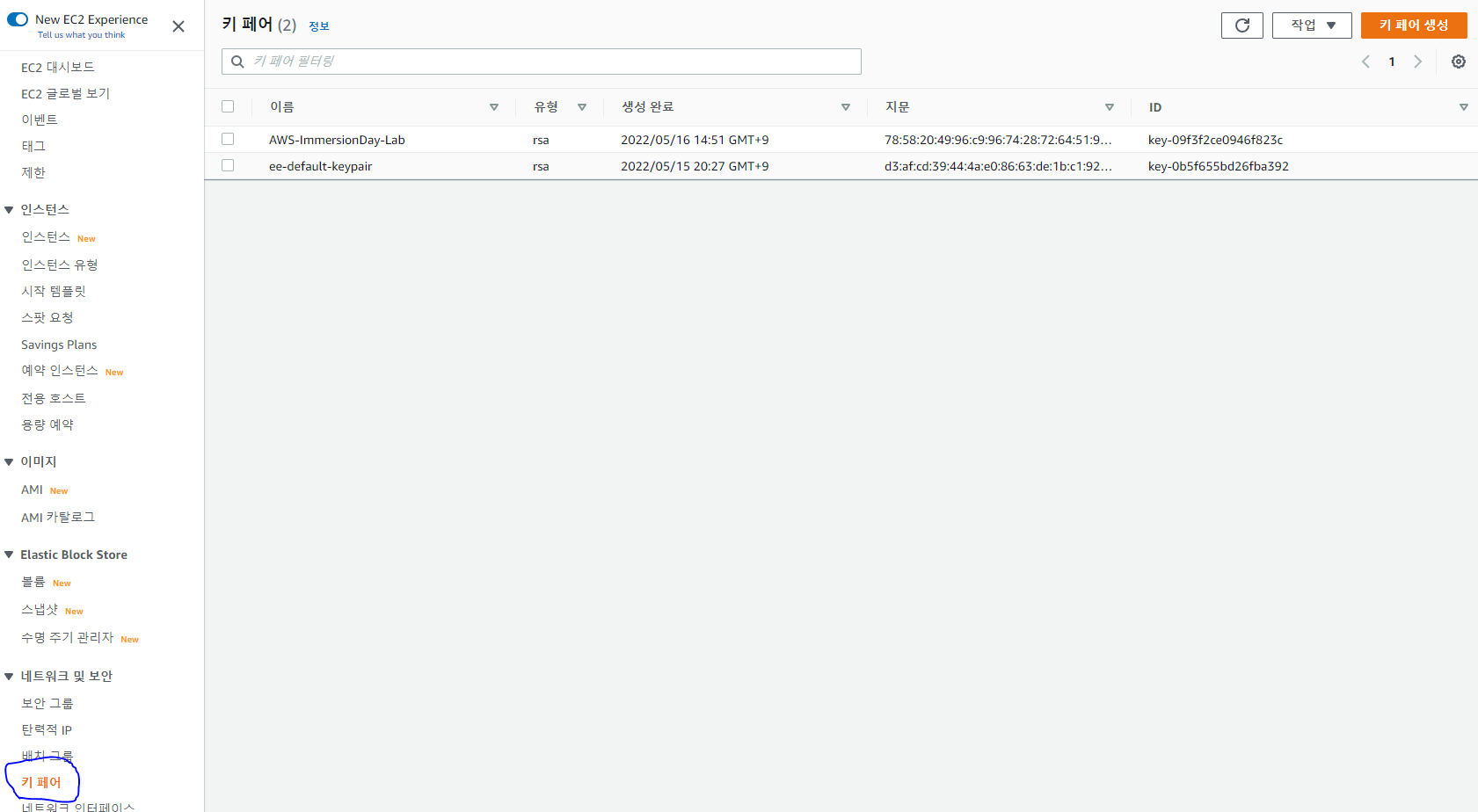

키페어

퍼블릭 키, 프라이빗 키

EC2 인스턴스에 연결할 때 자격 증명 입증에 사용하는 보안 자격 증명 집합

퍼블릭키 → 인스턴스에 저장

프라이빗키 → 사용자가 저장

5/18일 정리

편집(e) 나중에 사용하도록 저장 지켜보기 공유(S)

페이지… 3조-이시언

Skip to end of banner

14 views

Go to start of banner

Skip to end of metadata

이시언2 [sieonlee]님이 작성, 5월 23, 2022에 최종 변경Go to start of metadata

Security on AWS

Identify and Access Management

AWS 루트 계정 사용자

AWS에 처음 가입할 때 만드는 계정, AWS와 고객 사이의 관계를 나타냄

모든 AWS 리소스와 서비스에 대한 강력한 루트 권한 소유

빌링 접근

콘솔과 API에 대한 접근

고객 지원에 대한 접근

IAM 사용자(users)

AWS 루트 계정 또는 권한이 있는 사용자에 의해 생성될 수 있음

최초 생성시 아무 권한이 없음

특정 AWS 리소스와 서비스에 대한 접근 권한 소유

콘솔, API를 통해 AWS 리소스에 접근

고객 지원에 대한 접근

인프라 서비스

고객이 직접 볼 수 있는 것

컨테이너 서비스

고객이 리스트를 볼 수 있지만 Amazon에서 관리

인프라 서비스에 비해 Managed가 강하다

추상화된 서비스

서버리스 서비스

AWS에서 관리

고객: object, service code만

IAM

콘솔에 접근 할 때 유저별로 권한을 주는 것

Secret Access Key

백업을 해야함

잊어 버리면 재발급

AWS Inspector

EC2 OS에 대한 도움

CVE(취약점) → 취약점에 노출이 되있는지 안되있는지 확인 가능

Cloud trail

전반적인 API의 호출에 대한 로그

AWS Config

EC2 인스턴스 하나 또는 하나하나 씩에 대한 로그

리소스 관점에서 추적 용이

어떻게 리소스를 관리하는지

특정 EC2 인스턴스 레벨에서 한눈에 보여 주는 것

AWS Organization

AWS account를 일괄 적용

키페어

퍼블릭 키, 프라이빗 키

EC2 인스턴스에 연결할 때 자격 증명 입증에 사용하는 보안 자격 증명 집합

퍼블릭키 → 인스턴스에 저장

프라이빗키 → 사용자가 저장

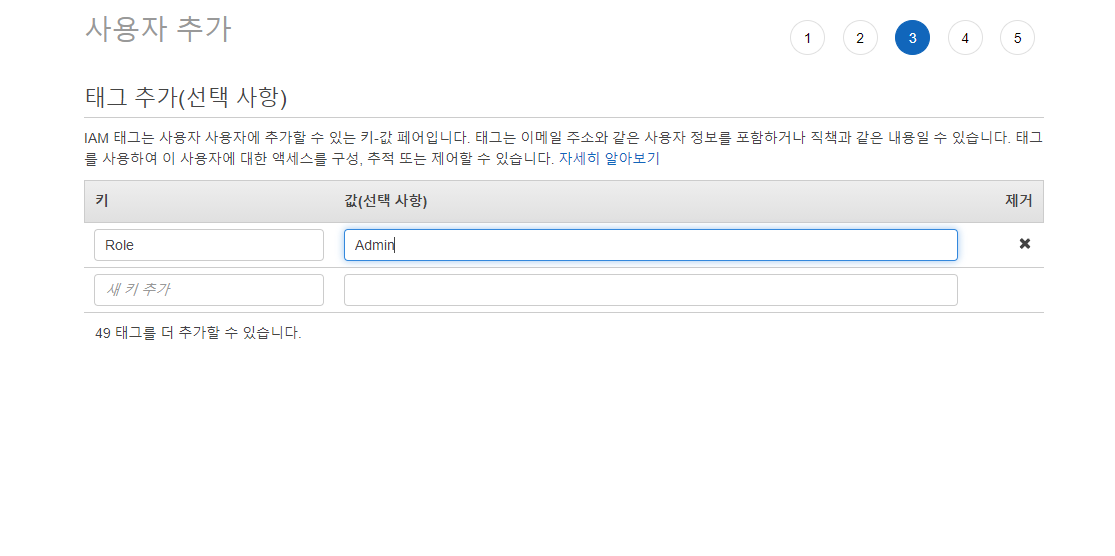

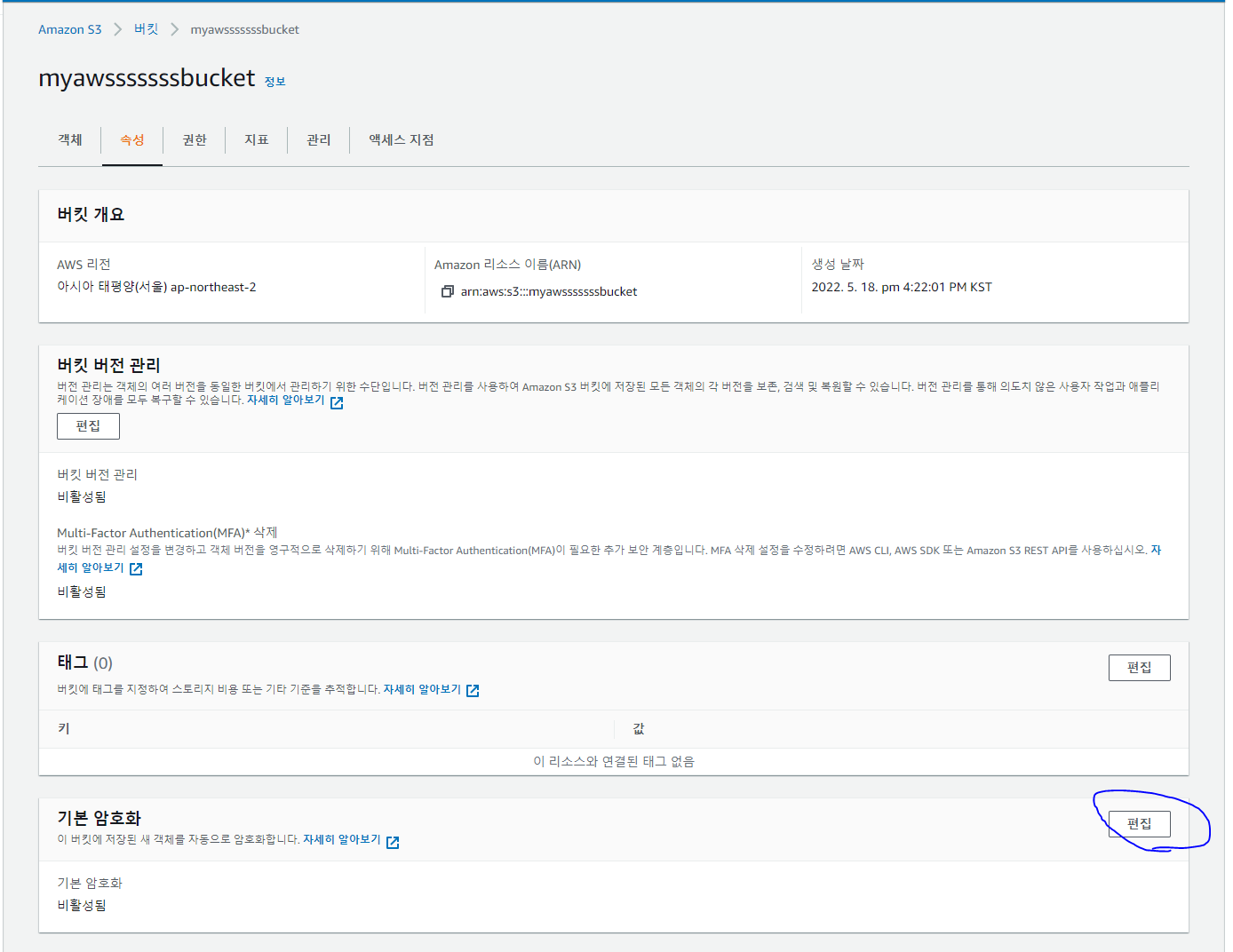

태그를 사용하여 스토리지를 분류

객체 태그 지정을 이용하여 스토리지를 분류

태그는 키-값 페어

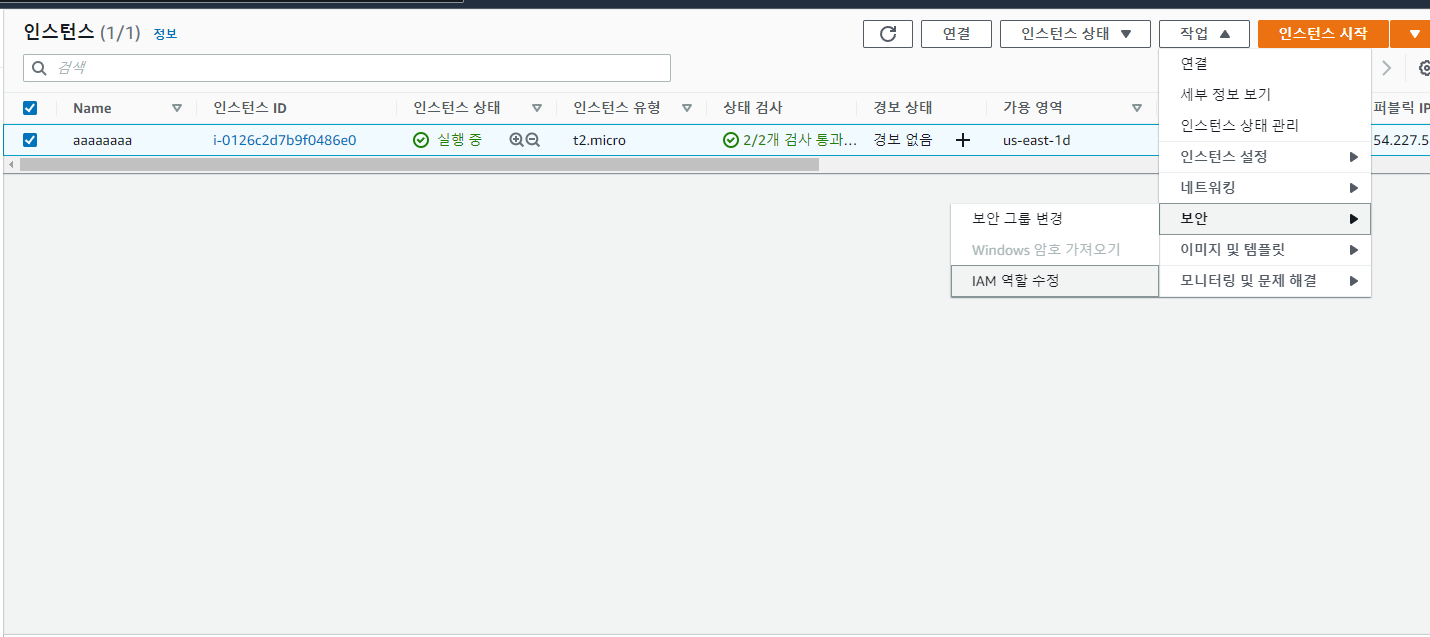

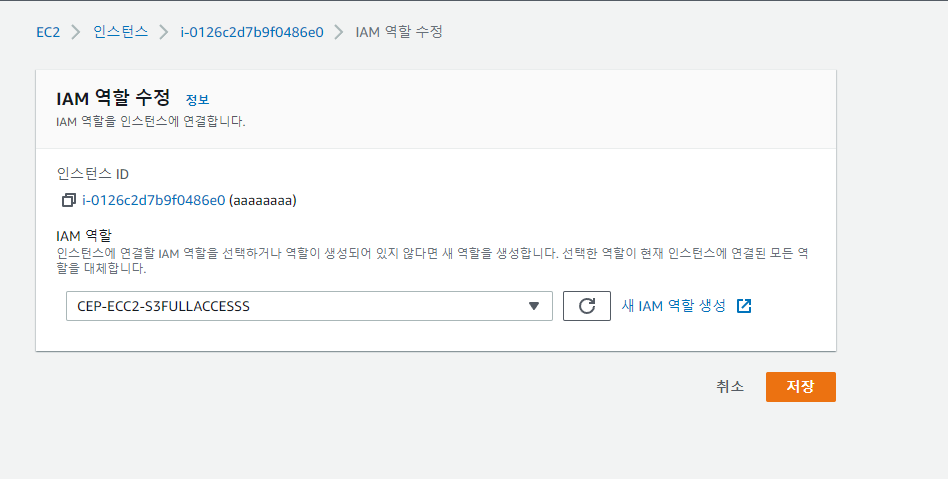

EC2 에서 S3 액세스 (IAM Role 방식)

생성한 IAM이랑 연결

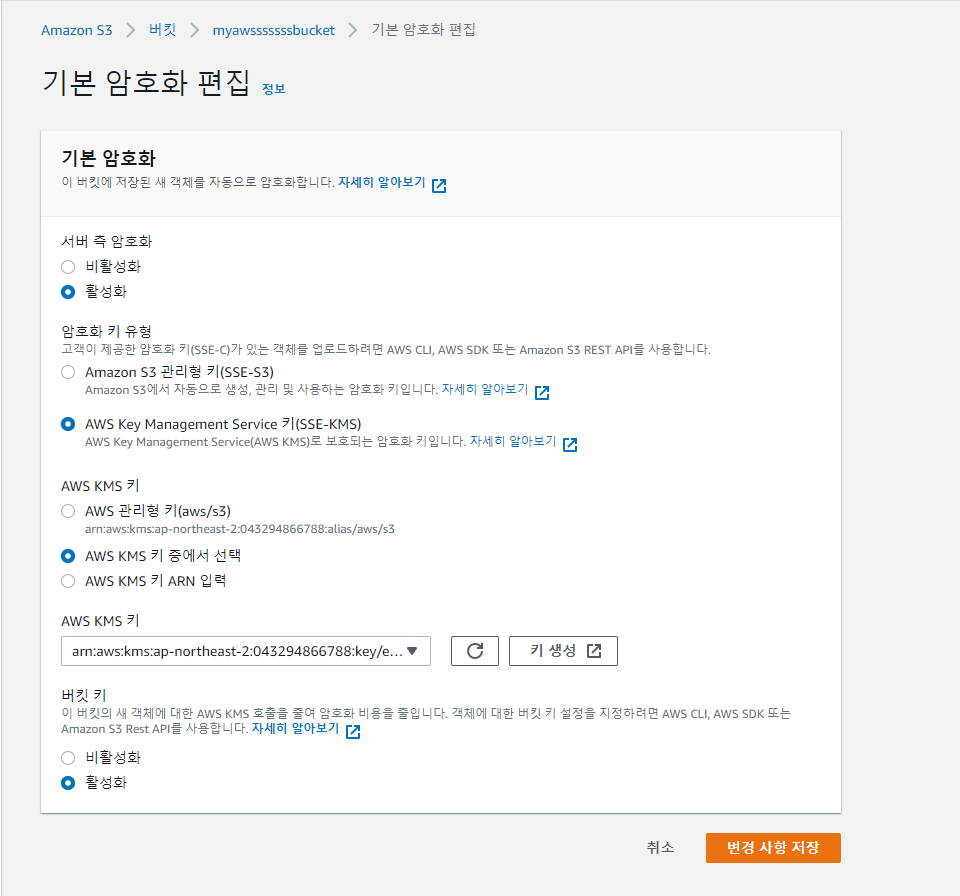

KMS CMK 생성 및 S3 암호

버킷암호화

AWS Lambda

서버를 프로비저닝하거나 관리하지 않고도 코드를 실행할 수 있게 해주는 컴퓨팅 서비스