악성코드 샘플 수집

여러 악성코드 샘플 수집 사이트를 탐색한 결과, Any.run 사이트가 인터페이스가 깔끔하고 샘플 검색 결과도 직관적으로 나와 해당 사이트 선택

검색창에 spyware와 adware를 입력 후, 최신 악성코드 샘플 중 기초분석 결과 네트워크 행위가 가장 활발한 ‘Delta V3.61 b_60678860.exe’ 선택

(앞으로는 해당 악성샘플을 줄여서 Delta.V3라 부르겠음)

기초분석 - VirusTotal

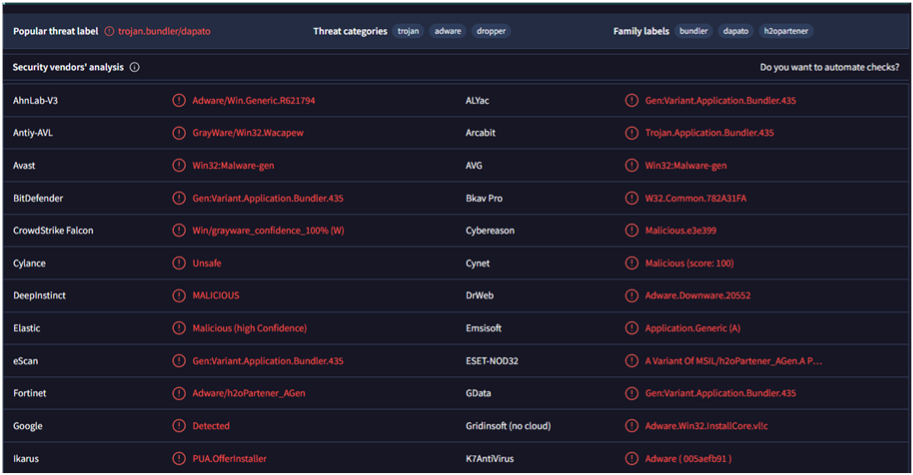

Delta.V3의 MD5 해시값을 VirusTotal에 입력한 결과,

대다수의 백신에서 Adware, Trojan 악성코드 발견

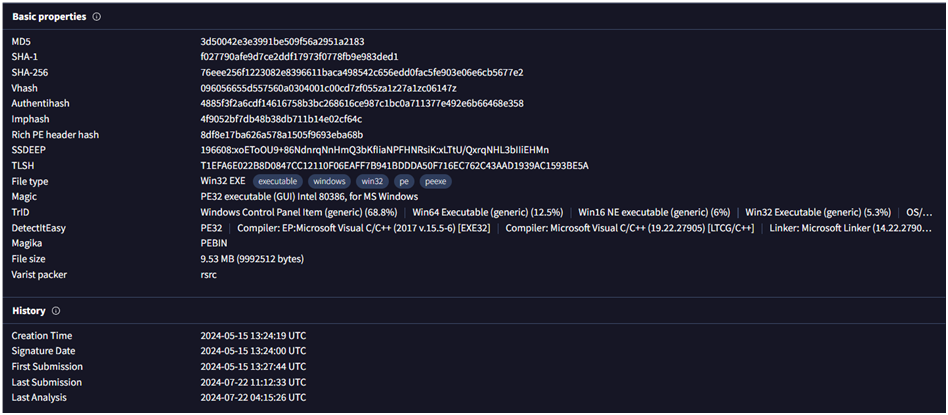

DETAILS

Win32 파일 타입으로 윈도우 운영체제에서 실행되는 파일이라는 점,

rsrc 파일 확장자로 패킹되어있는 악성샘플이라는 점을 확인할 수 있음.

또한 Delta.V3가 만들어진건 분석 시점으로부터 2개월 전이지만 최근에서야 분석이 완료되고 사이트에 배포한 것으로 보입니다.

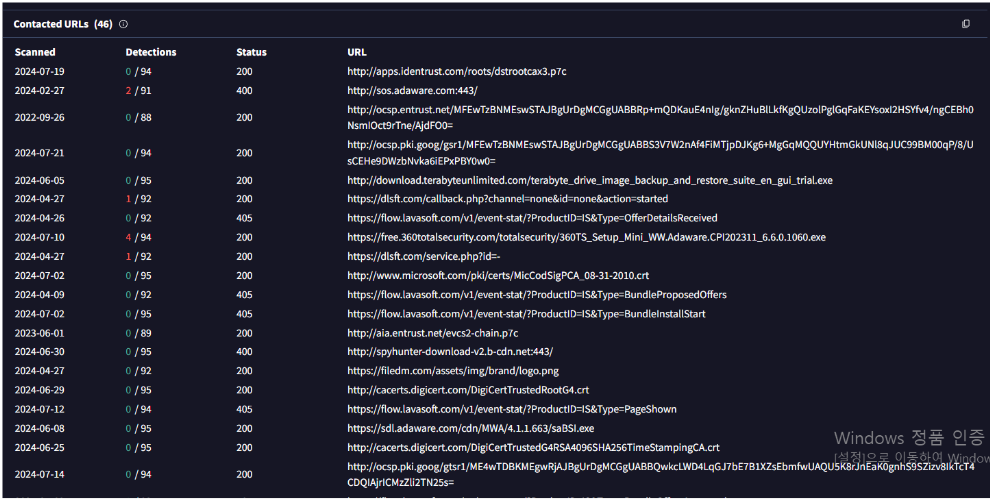

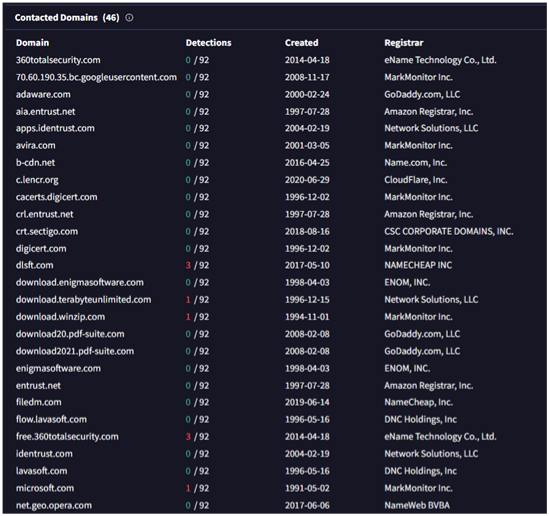

RELATIONS

많은 양은 아니지만 여러 URL, 도메인주소, IP 등에서 악성이력이 있는 것을 확인할 수 있음.

(해당 정보들은 여러 분석을 거치며 재확인할 예정)

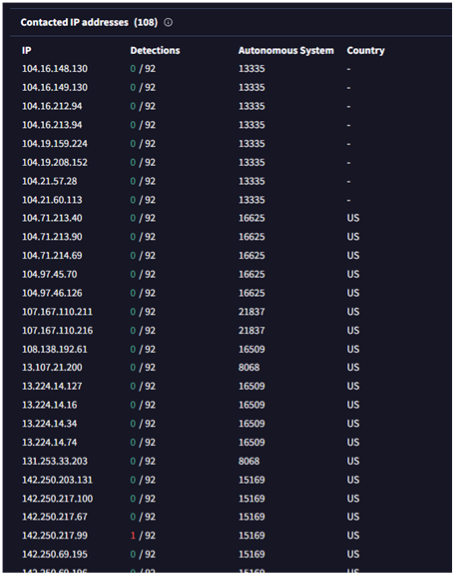

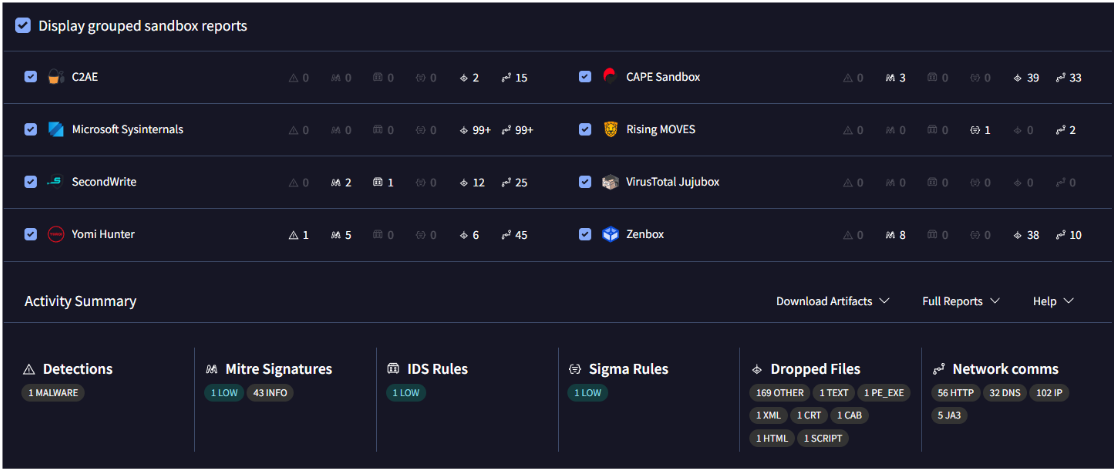

BEHAVIOR

Network comms 칸을 보면, Delta.V3는 네트워크 행위가 활발한 악성샘플로, 패턴을 생성하는데 적합할 것으로 보입니다.

정적분석

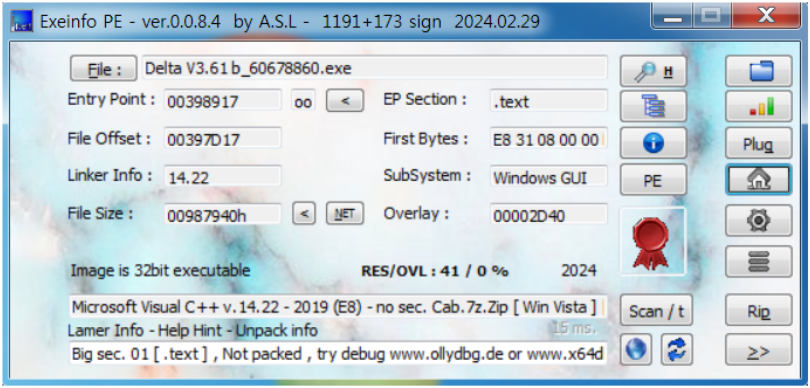

Exeinfo PE

압축해제한 Delta.V3 실행파일을 Exeinfo PE로 분석해본 결과,

해당 샘플은 C++ 언어로 컴파일됐으며, 패킹이 되지않은 샘플이라는 정보를 얻을 수 있었음.

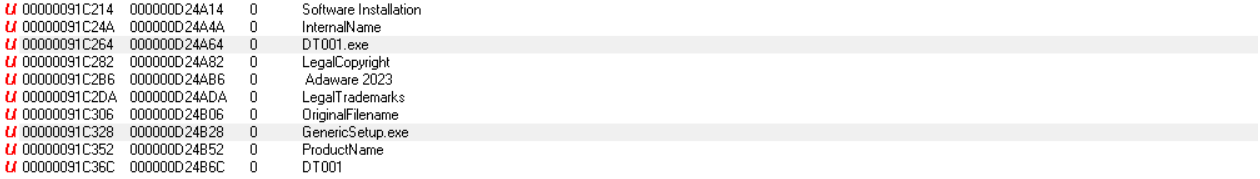

BinText

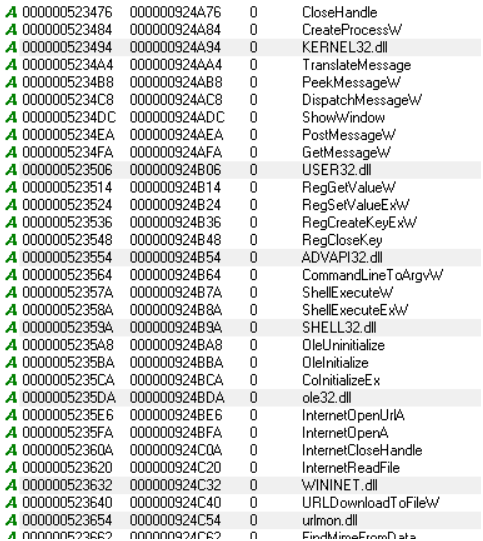

BinText 분석결과,

DT001.exe, GenericSetup.exe 실행파일 및 악성코드 샘플에 주로 사용되는 KERNEL32, USER32, ADVAPI32 dll 함수들을 확인할 수 있었음.

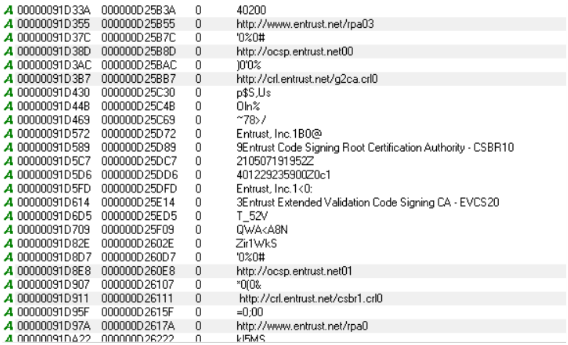

또한 entrust.net, digicert.com 등의 도메인주소와 연결되어있는 모습 또한 확인했는데 해당 URL을 도메인창에 입력해 접속해보니 보안 및 소프트웨어 기업과 연결되는 것을 확인

따라서 해당 악성샘플은 보안기업과 연계해서 테스트용으로 만들어진 악성코드 샘플일 가능성을 추측해볼 수 있음.

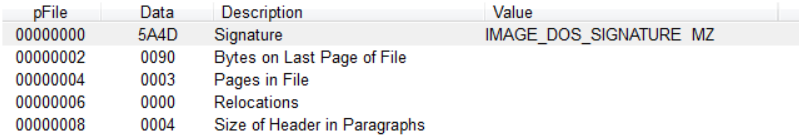

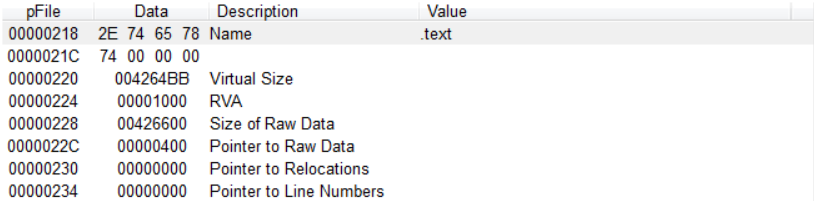

PEview

Value의 MZ칸의 데이터가 5A4D인 것을 보아 Delta.V3는 .exe 실행파일인 점을 확인할 수 있음.

Virtual Size와 Size of Raw Data의 크기가 살짝 차이는 있으나 큰 차이가 없는 것으로 보아 Exeinfo PE에서 확인했던 언패킹여부를 PEview에서도 다시 한번 확인할 수 있음.

동적분석

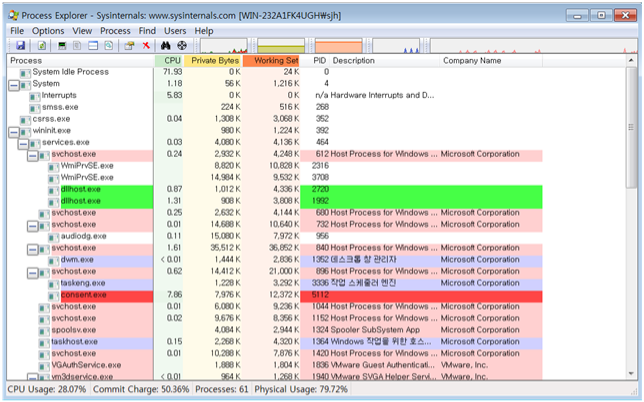

ProcessExplorer

Delta.V3를 관리자 권한으로 실행해보니 consent.exe가 순간 실행되었다가 사라지고, dllhost.exe 또한 몇초 있다가 사라지는 것을 확인.

consent.exe와 dllhost.exe는 수많은 바이러스나 악성코드 감염의 타켓이 되는 프로세스로, Delta.V3를 실행할 때마다 해당 .exe가 ProcessExplorer에 탐지가 되었다면, 악성코드에 감염된 샘플파일로 강력하게 의심할 수 있음.

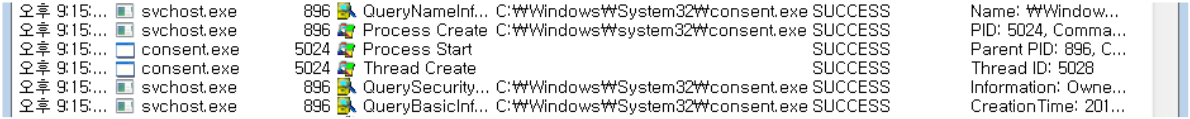

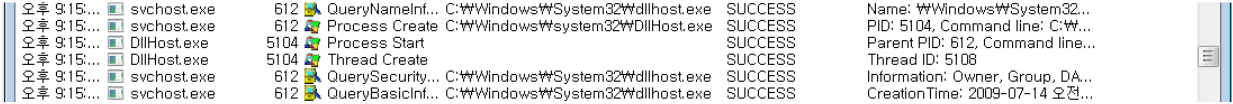

ProcessMoniter

가장 처음으로 보이는 프로세스는 ProcessExplorer에서 확인했던 consent.exe와 그 뒤를 이어 dllhost.exe가 실행되는 모습을 확인

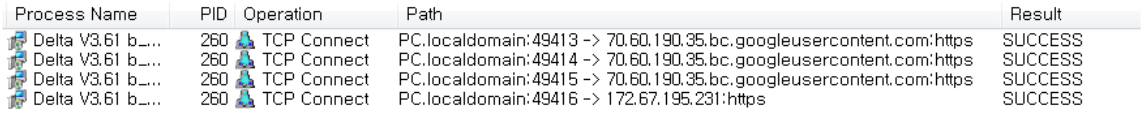

그 뒤로 Delta.V3 프로세스가 실행되고,

해당 프로세스의 Operation을 필터링하여 네트워크 행위가 있나 찾아봤더니 TCP 통신을 이용해 70.60.190.35와 172.67.195.231 IP주소와 통신하는 모습을 확인.

VirusTotal에 IP 검색 결과, 악성 IP는 아니고 구글 도메인을 활용해 실행되는 애드웨어로 보임.

Autoruns

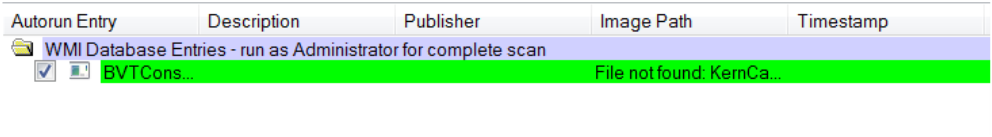

Autoruns의 Compare 기능을 활용해 Delta.V3 실행 전과 실행 후를 비교한 결과,

'BVTConsumer' 프로그램이 부팅 후에 실행되는 것을 확인

해당 프로그램은 Benefit Value Test (BVT)로 직역하면 혜택 가치 테스트

구글링 결과 ‘제품이나 서비스의 가장 큰 혜택을 찾아내기 위해 고안된 양적 소비자 연구’

악성 프로그램으로 보기는 어렵고 광고를 띄우는 애드웨어이기 때문에 해당 프로그램이 실행되는 것으로 보임

SmartSniff

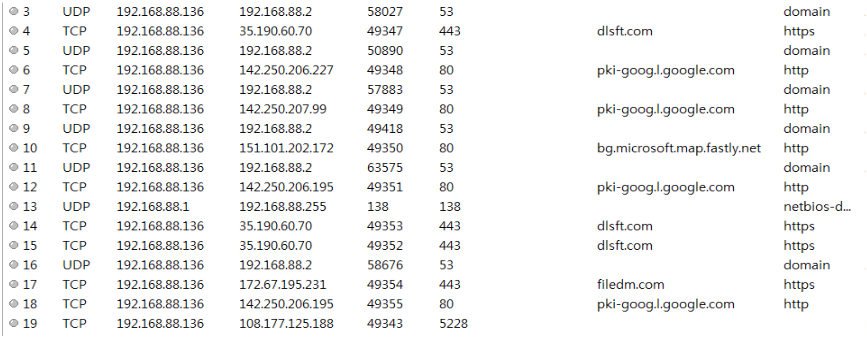

SmartSniff를 켜고 Delta.V3 악성샘플을 실행시키자,

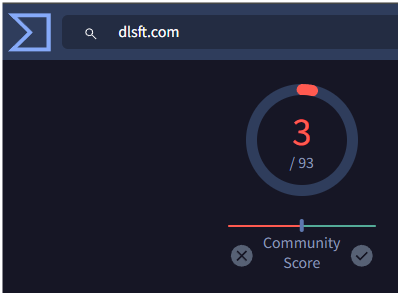

구글 도메인 주소, dlsft.com, filedm.com 등의 도메인 주소가 창에 나타나는 것을 확인할 수 있음

VirusTotal 분석결과 dlsft.com은 3개의 백신에서 악성 URL로 인식하였고, 해당 URL에 접속해보니 왼쪽 상단에 ‘US’ 라고 적혀져 있는 것 말고는

아무 것도 표시되지 않음.

정상적인 URL주소로는 보이지 않으며, 해당 URL을 통해 악성행위를 시도하는 것으로 보임.

반면 filedm.com은 VirusTotal 분석 결과 악성URL로 나타나지는 않았고, 해당 URL에 접속해보니 영리 목적의 사이트로 보임.

아마 Delta.V3 악성샘플은 dlsft.com 도메인을 통해 명령을 내리고, filedm.com의 광고창을 띄우는 것으로 추측할 수 있음.

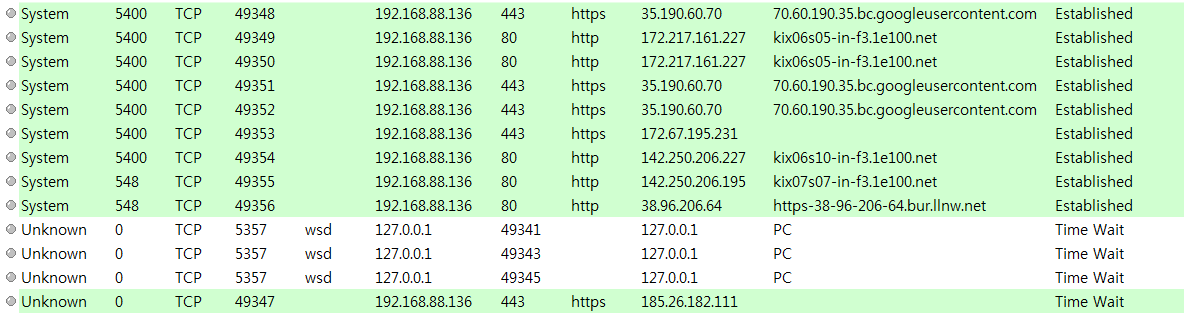

CurrPorts

CurrPorts로 확인한 결과 구글 도메인과 관련된 여러 IP주소가 창에 뜨는 것을 확인

Established 상태칸을 보아 악성 IP로 의심되는 주소들이 Delta.V3와 연결이 구축된 상태라는 점을 추측해 볼 수 있음.

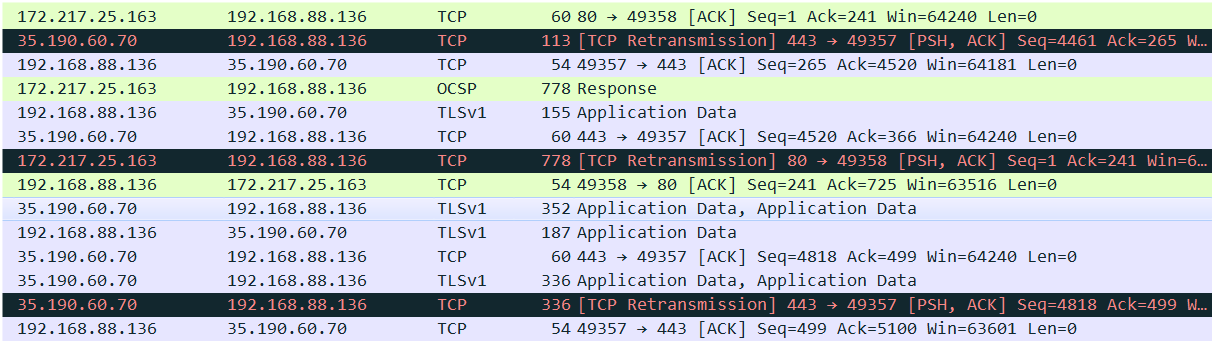

WireShark

다른 동적분석도구로 확인했던 여러 IP주소들이 WireShark에서도 포착

해당 IP에서 호스트 IP로 연결을 시도했고, ACK패킷으로 응답을 한 것으로 확인

따라서 Delta.V3 애드웨어는 현재도 작동하는 악성샘플로서, PC사용자라면 해당 유형의 애드웨어 악성샘플을 주의할 필요가 있을 것으로 보임

Snort

- Delta.V3 실행에 사용되는 IP주소

- 35.190.60.70 => dlsft.com

- 172.67.195.231 => filedm.com

- 172.217.25.163

- 142.250.206.227

- Delta.V3 실행에 사용되는 exe 파일

- DT001.exe

- GenericSetup.exe

해당 정보를 바탕으로 Snort 룰을 구성한다면

-

alert tcp any any -> 35.190.60.70 any (msg:"Malware Detection : IP 35.190.60.70"; sid:1000001;)

-

alert tcp 35.190.60.70 any -> any any (msg:"Malware Detection : IP 35.190.60.70"; sid:1000002;)

-

alert tcp any any -> 172.67.195.231 any (msg:"Malware Detection : IP 172.67.195.231"; sid:1000003;)

-

alert tcp 172.67.195.231 any -> any any (msg:"Malware Detection : IP 172.67.195.231"; sid:1000004;)

-

alert tcp any any -> 172.217.25.163 any (msg:"Malware Detection : IP 172.217.25.163"; sid:1000005;)

-

alert tcp 172.217.25.163 any -> any any (msg:"Malware Detection : IP 172.217.25.163"; sid:1000006;)

-

alert tcp any any -> 142.250.206.227 any (msg:"Malware Detection : IP 142.250.206.227"; sid:1000007;)

-

alert tcp 142.250.206.227 any -> any any (msg:"Malware Detection : IP 142.250.206.227"; sid:1000008;)

-

alert tcp any any -> any any (content:"DT001.dll";msg:"Malware downloads DT001"; sid:1000009;)

-

alert tcp any any -> any any (content:"DT001.exe";msg:"Malware downloads DT001"; sid:1000010;)

-

alert tcp any any -> any any (content:"GenericSetup.dll";msg:"Malware downloads GenericSetup"; sid:1000011;)

-

alert tcp any any -> any any (content:"GenericSetup.exe";msg:"Malware downloads GenericSetup"; sid:1000012;)

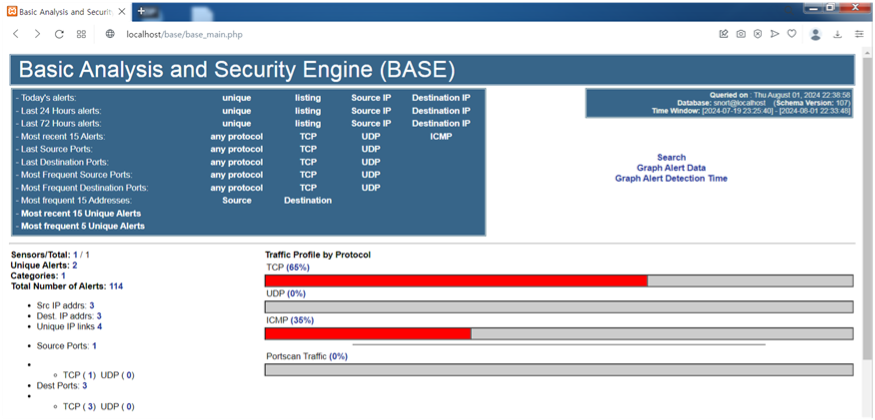

Snort와 악성코드 샘플 실행 후 http://localhost/base에 접속한 결과, TCP와 ICMP 네트워크 행위가 발생하는 것을 확인

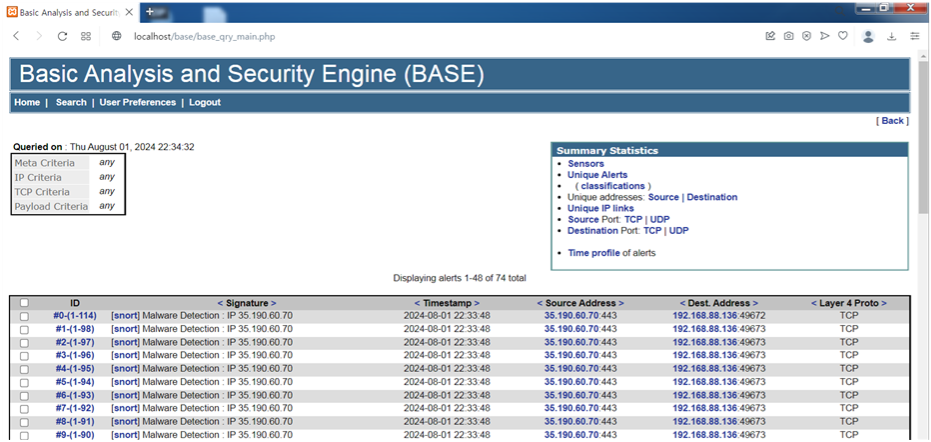

TCP의 상세 내용을 확인해보니 Snort Rule에 입력한 IP 중 dlsft.com 도메인과 연결되는 35.190.60.70 IP주소가 탐지 패턴에 탐지된 모습을 확인

그 외 IP나 실행파일은 확인되지 않는 것으로 보아 실질적으로 악용되는 IP주소는 한 개 정도인 것으로 파악됨

이렇게 Snort를 활용해 탐지 패턴을 구성하여 Delta.V3 분석 완료

다음 시간엔 해당 샘플을 분석한 내용을 바탕으로 보고서를 작성할 예정