방화벽(Firewall)

방화벽이란 외부로부터의 불법 침입과 내부의 불법 정보 유출을 방지하고,

내/외부 네트워크의 상호 간 영향을 차단하기 위한 보안 시스템

주요 기능

-

★접근제어★ : 송수신자의 IP주소, TCP, UDP의 포트 번호로 패킷을 필터링

-

사용자 인증 : 트래픽에 대한 사용자의 신분 증명

-

감사 및 로그 : 트래픽에 대한 접속 정보, 작업 내역 기록

-

프록시 기능 :

네트워크 IP 주소를 대체하며, 실제 IP 주소를 인터넷상에서 감추는 기능 -

네트워크 주소 변환 : 내부(사설 주소)와 외부(공인 주소)의 주소 변환 수행

방화벽의 종류

1. 패킷 필터링 방식 (Packet Filtering) - 1세대 방화벽

-

가장 기초적인 방화벽 방식

-

3계층 네트워크 계층과 4계층 전송계층에서 동작

-

2계층 데이터링크 계층에서 3계층 네트워크 계층으로 전달되는 패킷을 가로채서 해당 패킷 안의 주소와 서비스 포트를 검색하여 정의된 보안 규칙에 따라 서비스의 접근 허용 여부 결정

장점

: 속도가 빠르고, 낮은 레이어에서 동작하기 때문에 기존 애플리케이션과 연동 용이

단점

: 하드웨어에 의존적이지 않으나 강력한 로깅 기능 및 사용자 인증을 기대하기 어려운 단점 존재

2. 상태추적 방식 (Stateful Inspection) - 2세대 방화벽

-

패킷 필터링 방식의 내부 데이터를 이용한 공격 취약성을 보완

-

네트워크 계층에서 패킷을 처리하면서도 프로토콜의 상태 정보 테이블을 유지하여, 프로토콜 특성에 따른 변화를 동적으로 대응해 주는 방화벽

-

기존 패킷 필터링 기능에 Session 추적 기능을 추가하여 일련의 네트워크 서비스의 순서를 추적하고, 순서에 위배되는 패킷들은 모두 차단

장점

- 모든 통신 채널에 대해 추적이 가능하며, UDP와 RPC 패킷 또한 추적이 가능

단점

-

상태 목록(State Table)에 DoS나 DDoS 공격으로 인한 거짓 정보가 가득 차게 되면, 장비가 일시적으로 다운

-

방화벽을 재구동시, 현재 연결에 대한 모든 정보를 잃어버려 정당한 패킷에 대한 엑세스 거부가 발생

3. 어플리케이션 게이트웨이(Application Gateway) 방식 - 3세대 방화벽

-

7계층 응용 계층까지 동작하여 통과하는 패킷의 헤더 안의 데이터 영역까지도 체크하여 통제 가능

-

해당 서비스별로 프록시가 구동되어 각 서비스 요청에 대하여 방화벽의 접근 규칙을 적용시키고 연결을 대신하는 역할 수행

장점

- 패킷 필터링 방식보다 높은 보안 설정 가능하며, 일회용 패스워드를 이용한 강력한 사용자 인증 제공

단점

-

네트워크에 많은 부하를 주며, 하드웨어에 의존적

-

미리 정의된 어플리케이션만 수용 가능하므로 다양하고 빠르게 발전하는 인터넷 어플리케이션에 대응 불가

4. 서킷 게이트웨이(Circuit Gateway) 방식

-

5계층 세션 계층과 7계층 응용 계층 사이에서 접근 제어를 실시하는 방화벽

-

사용자측 PC에는 방화벽의 대표 프록시와 통신하기 위한 수정된 클라이언트 프로그램 필요

-

각 서비스별로 프록시가 존재하는 것이 아닌, 대표 프록시를 이용하므로 어느 서비스 프로토콜도 방화벽 적용 가능

장점

- 수정된 클라이언트 프로그램이 설치된 사용자에 대해서는 별도의 인증 절차 없이 투명한 서비스 제공

단점

- 사용자들에게 수정된 클라이언트 프로그램을 배포하거나 사용중인 어플리케이션을 수정해야 하는 번거로움 존재

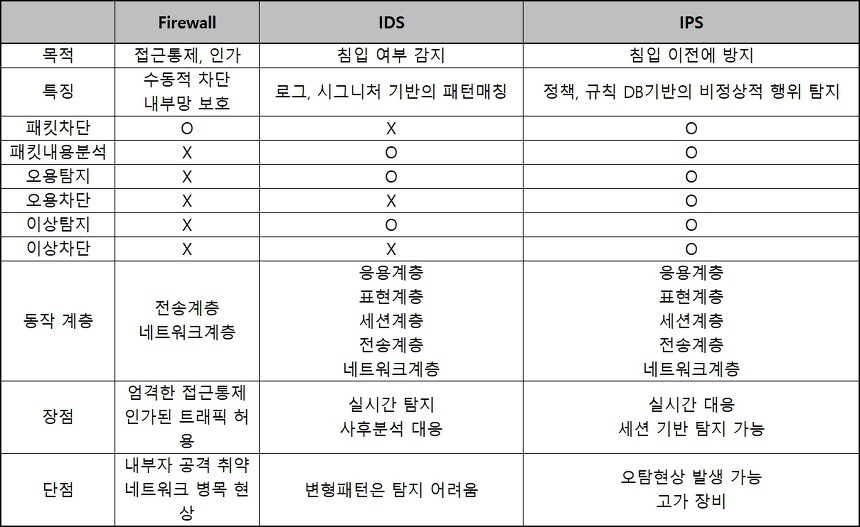

IDS와 IPS

IDS란?

IDS는 Intrusion Detection System의 약자로 침입탐지시스템

네트워크에서 사용되는 자원의 무결성, 기밀성, 가용성을 저해하는 비정상적인 사용과 오용, 남용 등의 행위를 가능한 한 실시간으로 탐지하여 관리자에게 경고 메세지를 보내주고 대응하는 시스템

IPS란?

IPS는 Intrusion Prevention System의 약자로 침입방지시스템

다양하고 지능적인 침입기술에 대항해 다양한 방법의 보안기술을 이용하여 침입이 일어나기 전에 실시간으로 침입을 막는 시스템으로, 침입탐지가 목적인 IDS의 기능을 넘어서 침입을 탐지했을 경우에 대한 대처 또한 수행 가능

방화벽 vs IDP vs IPS

DoS와 DDoS

DoS (Denial of Service)란?

서버의 자원을 고갈시켜 정상적인 서비스 요청에 대하여 제공을 하지 못하도록 서비스 불능 상태에 빠지게 하는 가용성에 대한 공격기법

DDoS (Distributed Denial of Service란?

여러 좀비PC를 통해 무의미한 서비스 요청 들의 반복을 통해서 특정 시스템의 자원을 소모시켜 서비스 가용성을 저하하는 공격기법

- DoS 공격의 업그레이드 형태

- N vs 1 공격방식

DoS의 종류 대표적 4가지

-

Ping Of Death :

대량의 Ping을 전송해 네트워크를 마비시킴 -

Land Attack :

Packet의 보내는 사람과 받는 사람들 모두 Server로 설정 -

SYN Flooding :

접속을 요청하는 SYN Packet을 대량으로 전송해 네트워크를 마비 시킴 -

Smurf :

Broadcast를 이용해 Ping Packet을 보내고, 수많은 Ping Packet이 Server로 반사

DDoS의 종류

| 공격유형 | 내용 |

|---|---|

| SYN Flooding | 공격자가 다량의 SYN 패킷을 서버로 전달하여 서버의 대기큐를 가득채워 새로운 클라이언트의 연결요청을 무시하도록 하여 장애를 유발시키는 공격 |

| UDP Flooding | DoS 공격의 한 종류로서 많은 수의 UDP 패킷을 서버에 전송하여 정상적인 서비스가 불가능하도록 하는 공격 |

| ICMP Flooding | 대량의 ping 패킷을 보내는 공격 |

| TCP Connection Flooding | TCP 3-Way Handshake 과정을 과도하게 유발함으로써 서비스의 과부하를 야기시키는 공격 유형 |

| Http GET Flooding | 정상적인 TCP 연결 과정 이후 정상적으로 보이는 HTTP Transaction 과정이 수행되는 DDoS 공격 기법 |

보완점

방화벽의 대표적 기능 : 접근제어 - IP주소 ,Port번호를 기반으로 허용/차단을 결정하는 장비

단, 방화벽의 한계점으로 사용자가 IP, Port번호를 우회해서 접속을 시도할 때는 방화벽이 제 역할을 못함. 따라서 방화벽의 추가 보완 장비로 IDS, IPS 도입

보안회사에서 IPS는 필수 구성, IDS 선택적 구성

IDS - 패킷, 트래픽들을 전부 수집해서 사후에 의심스러운 신호를 분석하기 편하게 하는 기능

IPS - 탐지와 동시에 차단 기능

DoS의 대표적 사례 - 티켓팅, 수강신청

+) 웹방화벽 : 정책을 상세하게 설정가능

관리만 잘한다면 매우 좋은 기능, 다만 가격이 비싸다는 단점 존재

참고

https://co-no.tistory.com/26

https://blog.naver.com/wnrjsxo/221066336133

https://webstone.tistory.com/136

https://jwprogramming.tistory.com/273

https://work-01.tistory.com/162

https://brunch.co.kr/@sangjinkang/49

https://liveyourit.tistory.com/188

https://catchingitsecure.tistory.com/4

https://jihwan4862.tistory.com/122

https://ja-gamma.tistory.com/entry/DoSDDoS%EA%B3%B5%EA%B2%A9%EA%B0%9C%EB%85%90%EC%A2%85%EB%A5%98

https://ohaengsa.tistory.com/entry/%EB%84%A4%ED%8A%B8%EC%9B%8C%ED%81%AC%EB%B3%B4%EC%95%88-DDoS-%EA%B3%B5%EA%B2%A9%EC%9D%98-%EA%B0%9C%EB%85%90%EA%B3%BC-%EC%A2%85%EB%A5%98%EB%B6%84%EC%82%B0-%EC%84%9C%EB%B9%84%EC%8A%A4-%EA%B1%B0%EB%B6%80-%EA%B3%B5%EA%B2%A9

https://www.pandasecurity.com/en/mediacenter/why-firewall/