일시

2023.01.04

목표

Spoofing 종류 및 내용 정리

스푸핑(Spoofing)

스푸핑(Spoofing)이란?

스푸핑(Spoofing)은 사전적인 의미로는 “속이다”라는 뜻을 가집니다. 네트워크에서 스푸핑은 MAC 주소나 DNS와 같은 네트워크 통신 부분에서의 공격을 의미합니다.

이메일 스푸핑(Email Spoofing)

이메일 스푸핑은 발신자를 위조하여 메일을 보내는 행위를 말합니다.

이메일 스푸핑은 SMTP(Simple Mail Transfer Protocol) 프로토콜의 구조를 이용한 공격입니다. 공격자는 발신자 주소를 위조하여 메일을 보내어 수신자가 실제로는 다른 사람으로부터 온 것으로 오해하게 만듭니다. 이메일 스푸핑은 주로 사회공학적 기법을 사용하여 사용자로 하여금 의심하지 않고 악성코드가 첨부된 첨부파일이나 피싱 사이트로의 링크를 열어보게 만듭니다. 이를 통해 개인정보 유출, 금전적 손실 등의 피해를 입힐 수 있습니다.

SMTP 프로토콜은 다음과 같은 순서로 이루어집니다:

- 연결 설정: 송신자는 수신자의 메일 서버에 연결을 시도합니다.

- 인사: 송신자는 자신의 도메인을 식별하기 위해 HELO (Hello) 명령을 보냅니다.

- 발신자 주소 설정: 송신자는 MAIL FROM 명령을 사용하여 메일의 발신자 주소를 설정합니다.

- 수신자 주소 설정: 송신자는 RCPT TO 명령을 사용하여 메일의 수신자 주소를 설정합니다.

- 메일 전송: DATA 명령을 통해 메일의 헤더와 본문을 포함한 모든 내용을 전송합니다.

- 전송 완료: 메일의 내용을 모두 전송한 후에는 마침표(.)를 사용하여 전송이 완료되었음을 알립니다.

- 응답 확인: SMTP 프로토콜은 오류와 응답 코드를 사용하여 통신 상태를 확인합니다. 예를 들어, 250은 성공적인 응답을 나타내고, 550은 수신자를 찾을 수 없음을 나타냅니다.

이때 SMTP 프로토콜의 발신자 주소 설정 단계에서 공격자는 발신자 주소를 위조하여 메일을 보낼 수 있습니다. 이를 이용하여 이메일 스푸핑 공격이 이루어집니다.

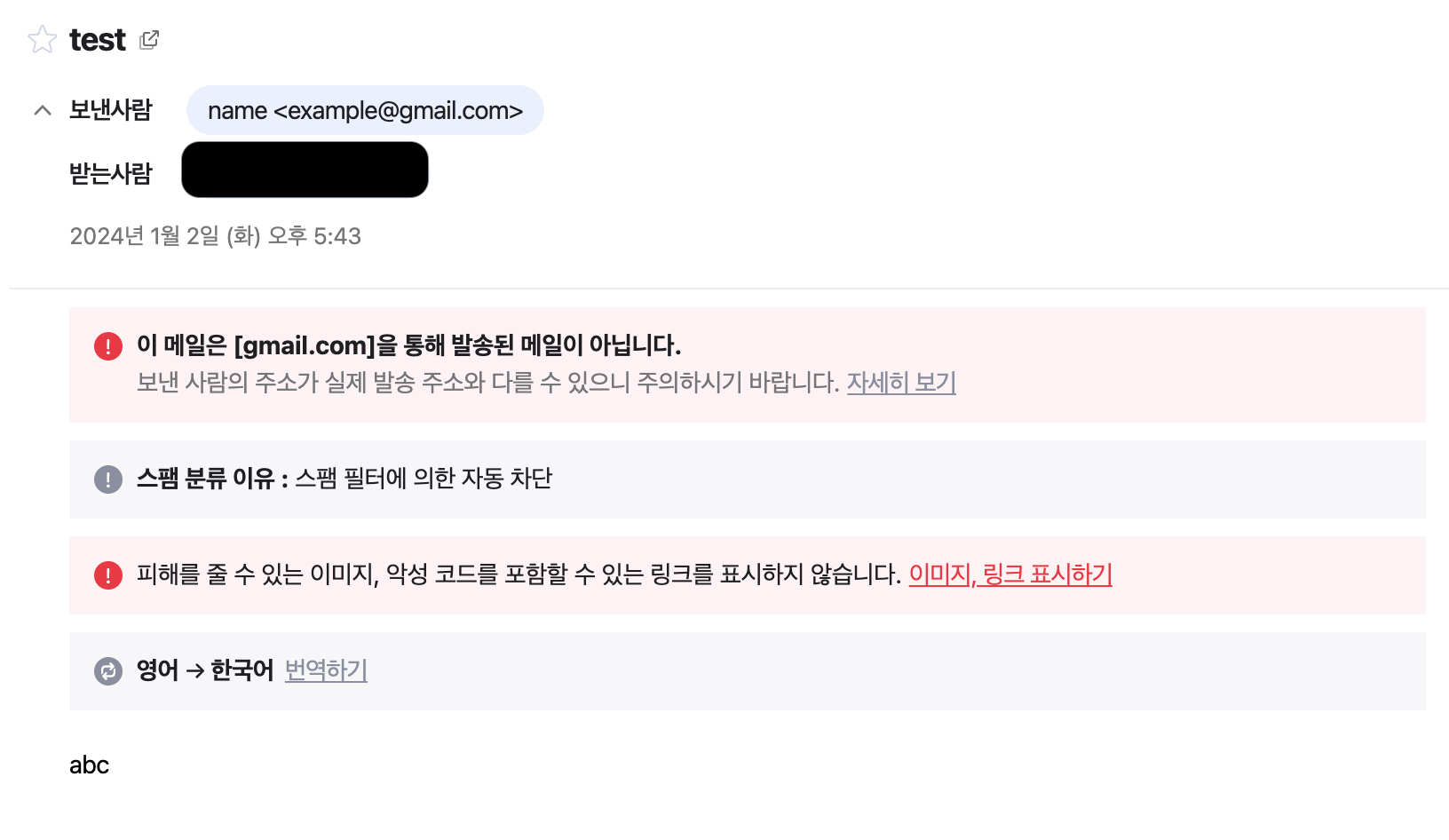

이러한 이메일 스푸핑을 방지하기 위해 대부분의 메일 서버는 Auth login과 같은 인증 절차나 어떤 메일 서버에서 전송이 되었는지를 확인합니다.

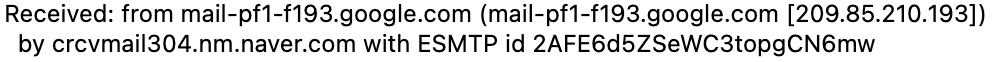

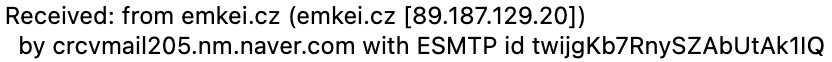

메일 서버에서 감지를 못하더라도 이메일의 원문 헤더를 살펴보면 위조 여부를 확인 할 수 있습니다. 이메일 원문보기에서 이메일 헤더의 Received 항목을 살펴보면 전송된 도메인을 확인할 수 있습니다.

ARP Spoofing

ARP(Address Resolution Protocol)는 네트워크 상에서 IP 주소를 물리적인 주소 즉, MAC 주소에 할당하기 위한 프로토콜입니다.

ARP 스푸핑은 이러한 ARP(Address Resolution Protocol)를 이용한 공격입니다. 이 공격은 공격자가 자신을 다른 컴퓨터나 라우터의 MAC 주소로 위장하여 네트워크 트래픽을 가로채는 것을 의미합니다.

DNS Spoofing

DNS 스푸핑은 DNS(Domain Name System)을 이용한 공격입니다. 공격자는 DNS 서버를 위조하여 사용자가 의도한 웹 사이트의 IP 주소를 변경하거나, 사용자를 피싱 사이트로 유도하는 등의 악의적인 행동을 할 수 있습니다.