Trojan은 정상 프로그램으로 위장하여, 다운로드 되는 *멀웨어(Malware)의 일종으로, 정상 소프트웨어 내부에 악성 코드를 숨기고 소프트웨어로 사용자 시스템 접근을 시도하는 방식으로 공격하는 방식을 trojan 이라 합니다.

*멀웨어(Malware) : trojan은 정상 프로그램으로 위장하여, 다운로드 되는 멀웨어(Malware)의 일종으로, 정상 소프트웨어 내부에 악성 코드를 숨기고 소프트웨어로 사용자 시스템 접근을 시도하는 방식으로 공격하는 방식을 trojan 이라 합니다.

(1) 감염 및 유포 방식

trojan은 적극적인 자체 전파 기능은 없지만, 주로 사용자가 이메일, 자료실, 게시판 등 에서 실행 파일을 다운로드 받거나, 다운로드 후 실행하여 감염되는 것으로 유포됩니다.

(2) 작동원리(구조, 기능)

성공적으로 감염 혹은 유포 완료 이후에, 다른 프로세스의 메모리에 코드를 삽입하고, 파일을 실행한 뒤 자체적으로 삭제하여 흔적을 지우고 외부 C&C 서버와 통신하는 식으로 동작합니다.

이후 공격자의 방향성에 따라 프로세스를 생성하거나 파일을 생성하여 C&C서버와 통신하며 공격을 적용합니다.

*C&C or C2(Command&Control)서버란?

일반적으로 감염된 좀비 PC가 해커가 원하는 공격을 수행하도록,원격지에서 명령을 내리거나, 악성코드를 제어하는 서버를 말함.

(3) 주요 사용 기술

Trojan은 위험성은 일부 trojan 공격을 제외하고는 즉시 피해를 입히지 않고, 해커의 지시가 있을 때까지 활동하지 않는 trojan도 존재합니다. 그렇기에 즉각적인 판단이 어렵고, 감염 PC를 2차적인 공격에 필요한 시점에 따라 봇넷 공격이나 DDos 공격에 이용되기에 위험성은 비례 될 수 있는 가능성이 있습니다.

trojan는 목적과 작동 방식에 따라 다양한 종류로 구분되는데 trojan 종류는 다음과 같습니다.

Trojan Types[Trojan 종류 및 정의]

| Trojan | Definition |

|---|---|

| Back door | 백도어 트로이 목마는 해커가 사용자의 컴퓨터에 원격으로 접근해 명령을 실행하고, 데이터를 탈취하는 등의 악성 행위에 활용됩니다. 또한 컴퓨터를 다른 악성 프로그램에 감염시켜 시스템을 완전히 망가뜨릴 수도 있습니다. |

| Banking | 뱅킹 트로이 목마는 키로거를 이용해 사용자의 신용 카드 정보, 비밀번호, 인증 정보를 탈취합니다. 해커는 주요 은행 웹사이트를 가장한 가짜 사이트를 만들어 사용자가 로그인 정보를 입력하도록 유도합니다. 이러한 수법은 주로 악성 이메일 링크나 텍스트 메시지를 사용하는 경우가 많습니다. |

| Downloader | 다운로더 트로이 목마의 시스템에 침투해 더 많은 악성 프로그램을 다운로드하는 것을 목표로 합니다. |

| DDoS | DDoS 트로이 목마는 해커가 봇넷으로 DDoS 공격을 실시할 수 있도록 여러 장치를 감염시키는 역할을 합니다. 보통 백그라운드 프로세스로 인해 감염된 장치로 구성된 봇넷을 통해 공격이 이루어집니다. |

| Fake Antivirus | 가짜 백신 트로이 목마는 정상적인 백신 소프트웨어로 위장하며, 사용자에게 시스템이 감염되었다는 거짓 알림을 전송하고 비용을 지불하도록 유도합니다. |

| Ransomware | 랜섬 트로이 목마는 사용자의 데이터를 암호화하고 데이터를 인질로 삼아 사용자에게 금전을 요구합니다. 의료서비스 기관을 주로 대상으로 하며, 비용을 지불한 후에도 데이터가 복구된다는 보장은 없습니다. |

| SMS | SMS 트로이 목마는 텍스트 메시지를 전송해 대화 내용을 탈취하는 방식으로 공격을 진행합니다. 비교적 위험성이 낮지만 여전히 주의가 필요합니다. |

| GameThief | 게임시프(GameThief) 트로이 목마는 온라인 게임 계정을 탈취하며, 이렇게 탈취된 정보는 다크 웹에 판매되거나 다른 악성 행위에 사용됩니다. |

| Mailfinder | 메일파인더(Mailfinder) 트로이 목마는 사용자의 장치에서 이메일 주소를 추출해 이를 해커에게 전송하며, 다른 악성 행위에 활용됩니다. |

| Trojan-Spy | 트로이 목마 스파이는 사용자의 중요 데이터를 탈취하거나 정보를 수집하는 등의 활동을 목적으로 하는 트로이 목마입니다. |

| CoinMiner | CoinMiner 또는 Cryptojacking malware는 사용자의 컴퓨터에 몰래 설치되어, 암호화폐(주로 Monero, XMR)를 사용자 몰래 채굴하는 악성코드입니다. |

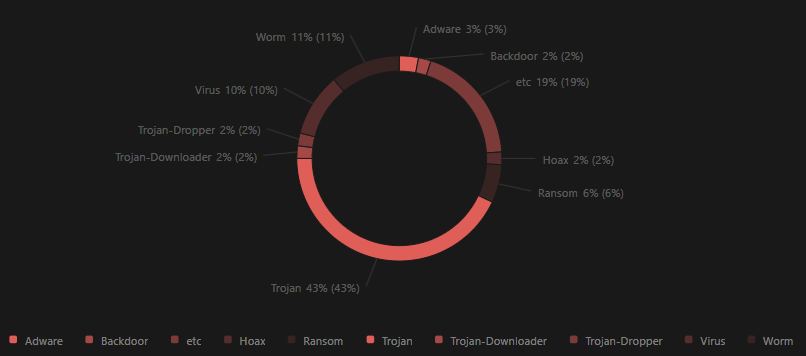

[2024년 4월 악성코드 유형별 비율(한국재정 정보원 FIS)]

(4) 실제사례

다이어 트로이목마(Dyre Trojan) 2014~2015

전세계 1천여 개의 은행 및 기업 시스템을 노리는 악성 코드로, 국내 은행도 공격 대상에 포함되어 있다. 다이어는 어파트레(Upatre) 악성코드가 다운로드하는 인터넷 뱅킹 정보 탈취형 악성코드로, 뱅킹 악성코드이다. 주로 이메일, 첨부 파일 등을 통해 유포되고 있으며, 첨부 파일을 실행한 사용자를 가짜 웹 페이지로 유도해 정보 유출을 시도하는 악성코드이다.

다이어 악성코드는 이메일 첨부 파일 형태로 유포되어 사용자 시스템을 감염시킨다. 감염된 PC에서 사용자각 은행 사이트로 접속을 시도할 때 해당 은행의 주소가 악성코드 내부에 공격자가 명시해둔 은행 URL 리스트에 포함되어 있으면 다이어 악성드가 독정하여 계좌 정보 탈취, 키로깅 등의 악의적인 행위를 수행한다.

어파트레(Upatre) : 금융 사기 조직에서 자주 사용하는 정찰 툴로, 사용자의 컴퓨터에서 정보를 수집하고 보안 소프트웨어를 무력화시키는 악성코드

키로깅 : 키보드로 입력하는 정보를 중간에서 가로채기 하여 정보를 훔쳐가는 해킹도구

<주요 다이어 Trojan 동작>

- C&C서버와 I2P 통신

- 시스템 종류

- 브라우저 정보 탈취

- 뱅킹 정보 탈취

- 키로깅

- 사용자 정보탈취

- TV및 VNC 모듈을 이용한 백도어 기능등

다이어는 어파트레에 의해 다운로드되는 파일로 구성은 다음과 같다.

인젝터(Injector), 인젝티드 DII(시스템 프로세스, 브라우저)등으로 구성되어 있다.

(6) 발전사례

Emotet(2021.01~2021.11)

: Emotet Malware는 뱅킹 트로이 목마로 시작하여, 모듈식 설계를 통해 멀웨어 배포형으로 발전하였습니다.

Emotet은 기존 자체 전파 기능이 없는 trojan과 달리 악성 첨부 파일이나 링크 포함 피싱 스팸 이메일을 통해 쉽게 전파하고 배포할 수 있는 특징이 있습니다.

| name | configuration | explain | flow |

|---|---|---|---|

| Emotet | Trojan + Loader | Trojan이 먼저 감염 → 추가 악성코드를 다운로드(로딩) | 최초에는 단순 Trojan → 다른 악성코드(Mimikatz, TrickBot 등)를 다운 |

| RedLine | Trojan + Stealer | Trojan이 정상 파일로 위장, 내부에 정보 탈취 기능 내장 | 위장된 소프트웨어로 침투 후 비밀번호, 쿠키 탈취 |

| Dridex | Trojan + Ransome ware | Trojan이 랜섬웨어를 설치하거나 랜섬웨어 기능 내장 | 원래 뱅킹 트로이 목마였지만, 나중에 랜섬웨어를 배포하는 데 이용됨 |

| NjRAT | Trojan + RAT | Trojan이 감염 후 시스템을 완전히 제어(RAT 기능 제공) | 게임 파일로 위장한 Trojan이 RAT 기능 활성화 |

| LemonDuck | Trojan + Coin Miner | Trojan이 몰래 시스템 리소스를 이용해 암호화폐 채굴 시작 | Trojan 감염 후 코인 마이닝 및 추가 확산 |

(7) 대응방안(탐지 및 방어전략)

- NIST Cybersecurity Framework : 미국 국립표준기술연구소(NIST)가 제시한 사이버 보안 대응 프레임워크로, 악성 코드 포함 각종 침해 사고에 대해 5단계 대응법 제시

- SANS Incident Response Process : SANS Institute의 침해사고 대응 표준 프로세스

- MITRE ATT&CK Framework : 공격자의 행위 기반 위협 모델로, 트로이 목마의 설치 및 악용 패턴을 매핑하여 탐지 및 대응

- ISO/IEC 27035 : 침해사고 대응 표준 : 국제 표준화기구(ISO)가 정한 보안 사고 대응 프로세스

위와같은 구체적인 대응 방안이자 방법론과 관리 체계로 제시되고 있습니다. Trojan는 다른 악성 코드와 달리 집중할 점은 예방보다 침해 사고 대응이 더 강조됩니다. 그러한 면에서 바라볼 때, SANS Incident Response Process가 Trojan의 좋은 대응 방안이 될 수 있습니다.

(8) Trojan 리버싱 분석 포인트

| 1. 초기 감염 및 실행 방식 분석 | 2. Persistence 매커니즘 | 3. C2 (Command and Control) 통신 분석 |

|---|---|---|

|

|

|

| 4. 기능 분석 (Payload) | 5. 행위 분석 (Behavior) | 6. 탐지 회피 기법 |

|

|

|

(10) 유행 시기 및 트렌드

Trojan 악성코드 과거부터 금융 정보 탈취나 Dyre trojan과 같이 은행권 공격을 주로 공격 대상 삼았지만, 더 나아가 모바일 뱅킹 trojan의 공격이 급증하는 추세를 보이고 있습니다. (전년대비 196% 증가, 124만건 이상의 공격 탐지),

하지만 동일시기 trojan은 전체적인 감소 추세를 보임 (2024년 3분기에는 507건 탐지, 이전 분기 대비 3,704건 감소),

이 수치만 놓고보면 trojan은 다른 악성 코드 유형 대비 상대적으로 적게 사용된다고 볼 수 있지만, 모바일 뱅킹 trojan 공격이 급증하는 것과 같이 1)새로운 환경(모바일 환경)에서 Triada 계열의 트로이 목마가 메신저 앱을 통해 삽입되어 활동된다는 점 과 2)Stealer, Loader, RAT은 꾸준히 증가한다는 점으로 볼 때,

기존 방식에서 변형되어 새로운 환경과 새로운 방식으로 이전되어 공격된다는 점을 보이고 있습니다.

(11) 향후 전망 & 진화 가능성

개인적인 시야로 바로 볼 때, 향후 전망은 뱅킹 업무가 다양화 하고 여러 서비스(앱, 웹, 챗봇, API등)로 제공되는 만큼,

Trojan또한 다양한 경로로 공격 경로를 잡을 것으로 바라보고 있습니다.

또한 기존에 전파 불가의 특징은 이미 잊혀지듯이 기존 Trojan구조에서 복합적인 형태로 진화하여 공격 양상을 보일 것으로 예상하고 있습니다.

[Reference]

- https://www.fortinet.com/kr/resources/cyberglossary/trojan-horse-virus

- https://www.ahnlab.com/ko/contents/asec/info/37735

- https://www.ahnlab.com/ko/contents/content-center/23914

- https://nvd.nist.gov/vuln/detail/cve-2017-0144

- https://www.checkpoint.com/kr/cyber-hub/threat-prevention/what-is-malware/emotet-malware/

- https://www.fis.kr/ko/major_biz/cyber_safety_oper/attack_info/notice_issue?articleSeq=3960

- https://www.ibm.com/kr-ko/topics/nist

- https://www.sans.org/media/score/504-incident-response-cycle.pdf

- https://blog.naver.com/gs_info/221135464064

- KISA 워너크라이 분석 스페셜리포트 (2017.10.13) 악성코드 분석 사례