0620-AWS, Openstack

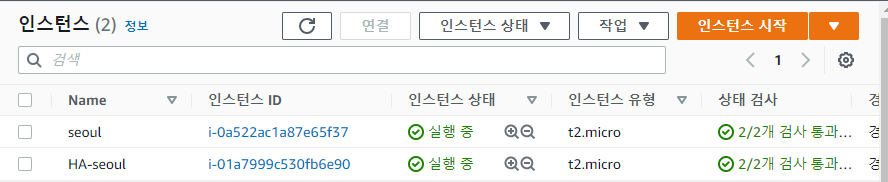

- seoul에 인스턴스 2개 (seoul, HA-seoul)

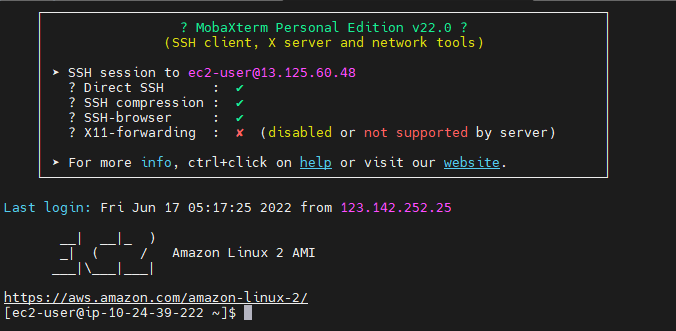

HA-seoul 접속

mobaxterm으로 접속

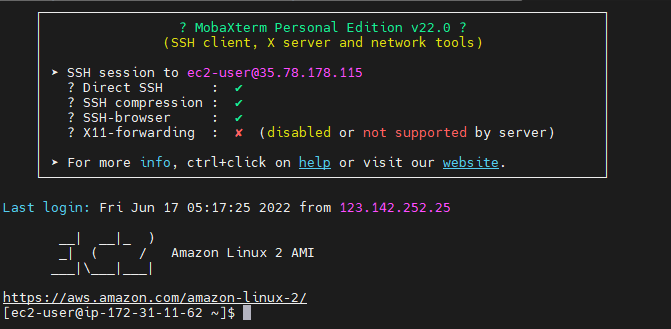

HA-tokyo 접속

mobaxterm으로 접속

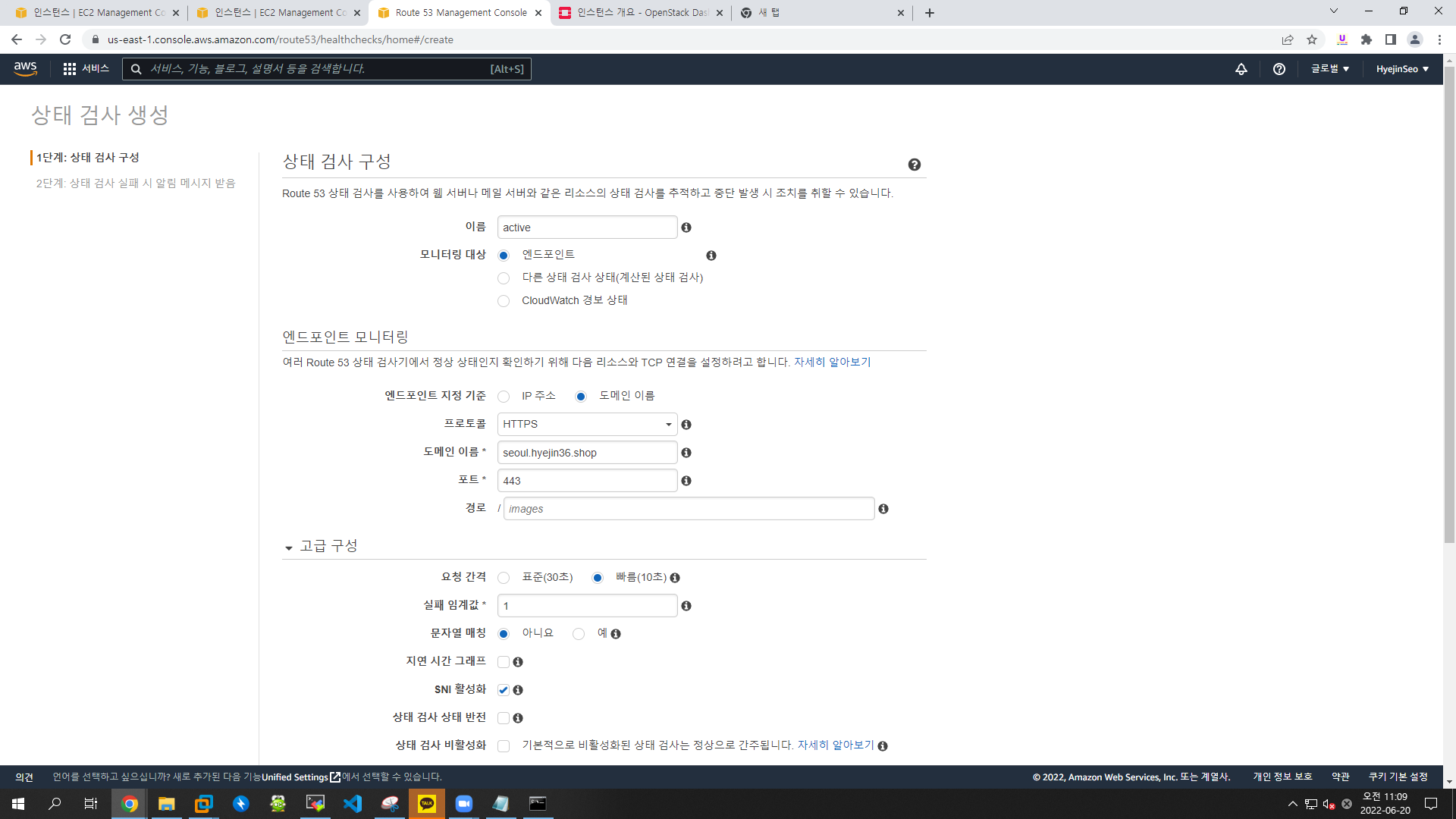

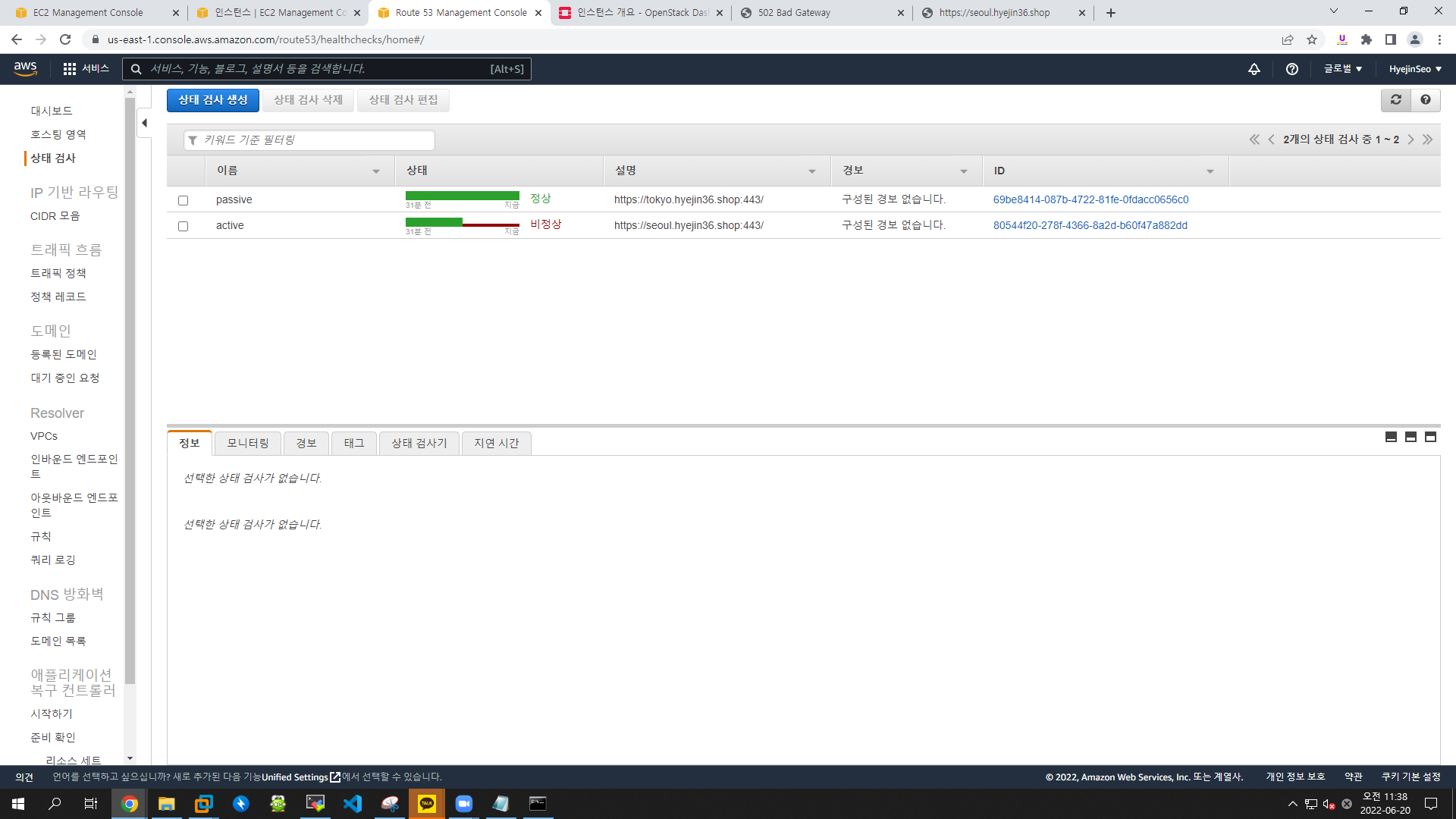

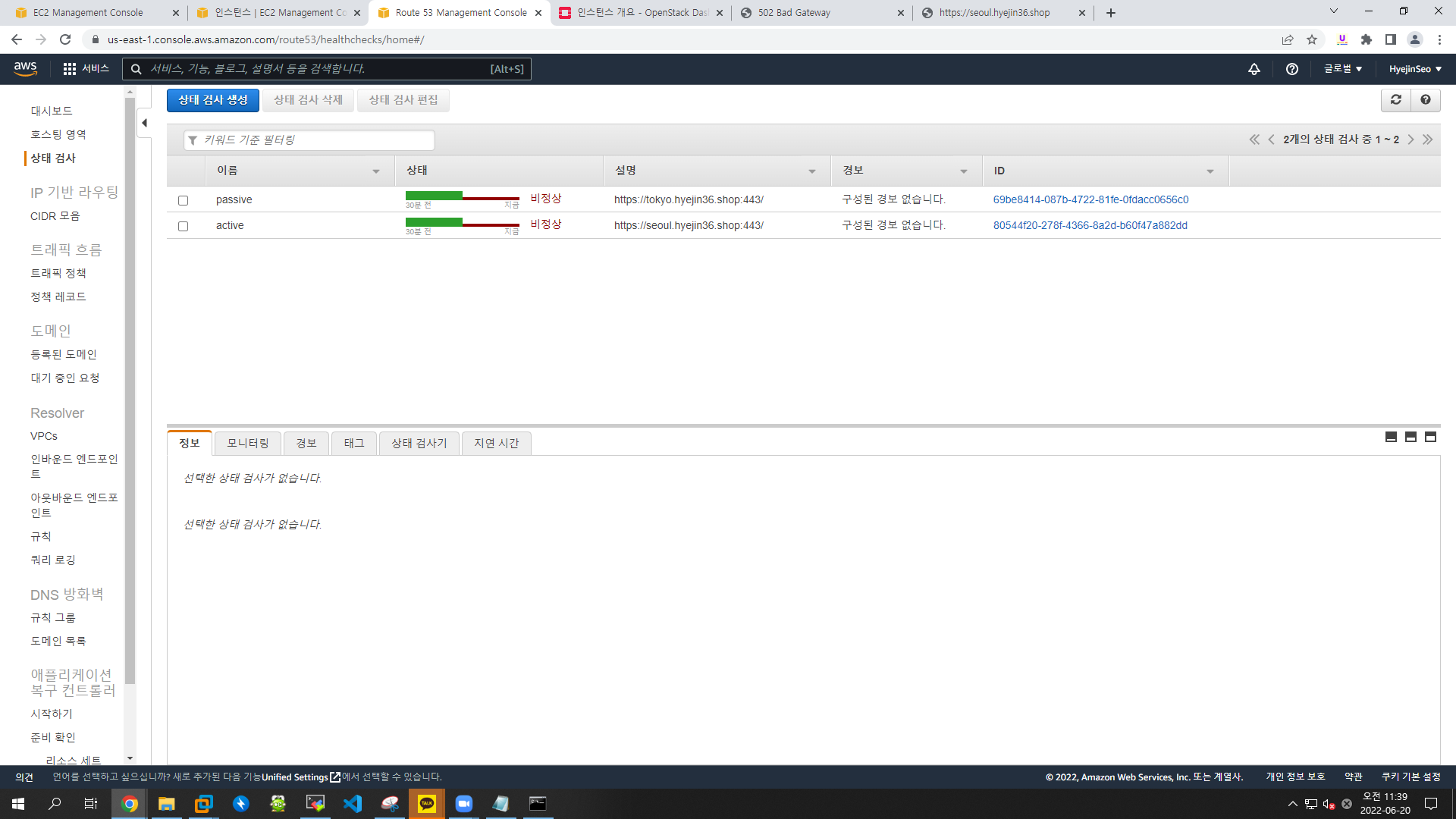

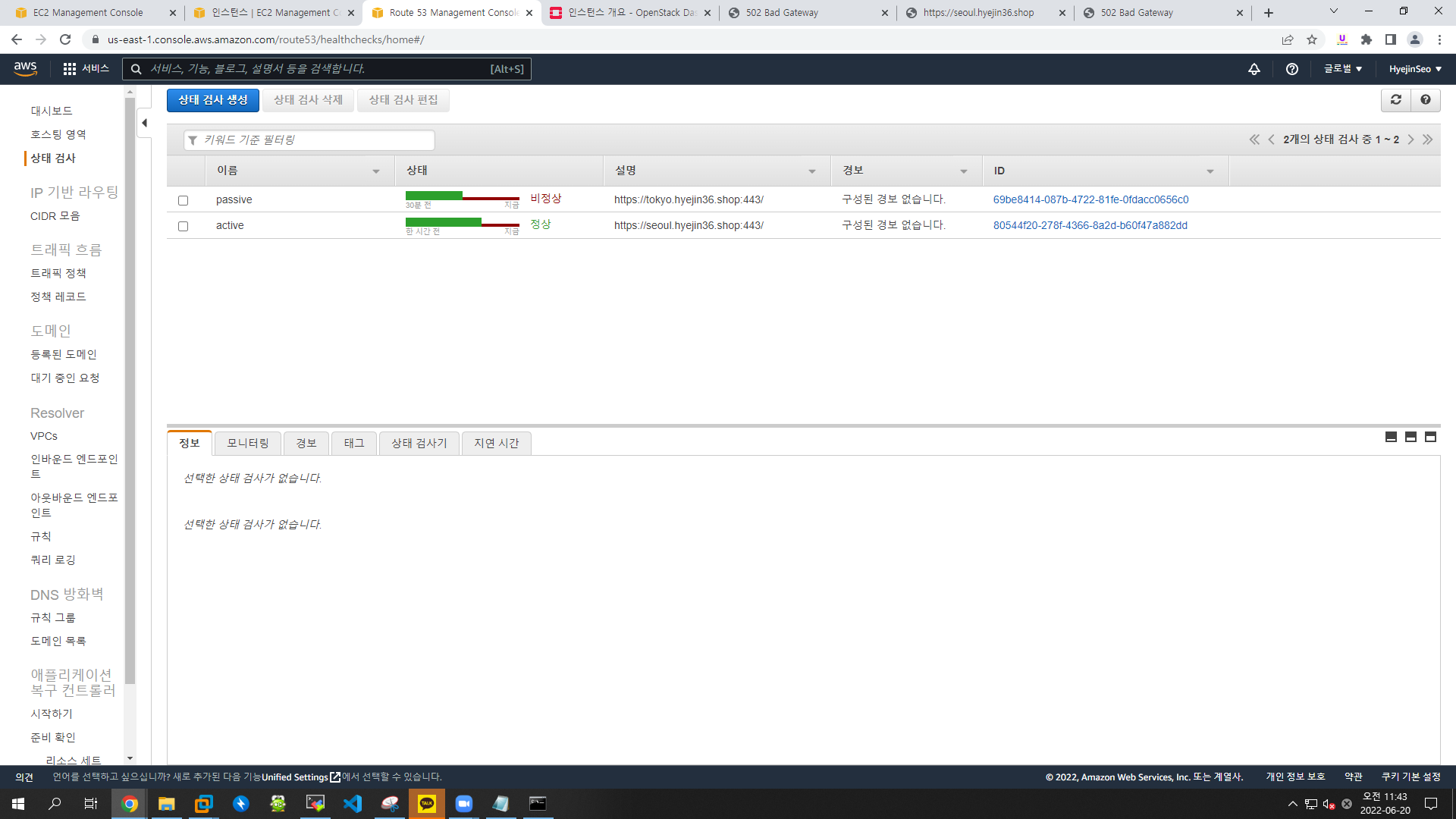

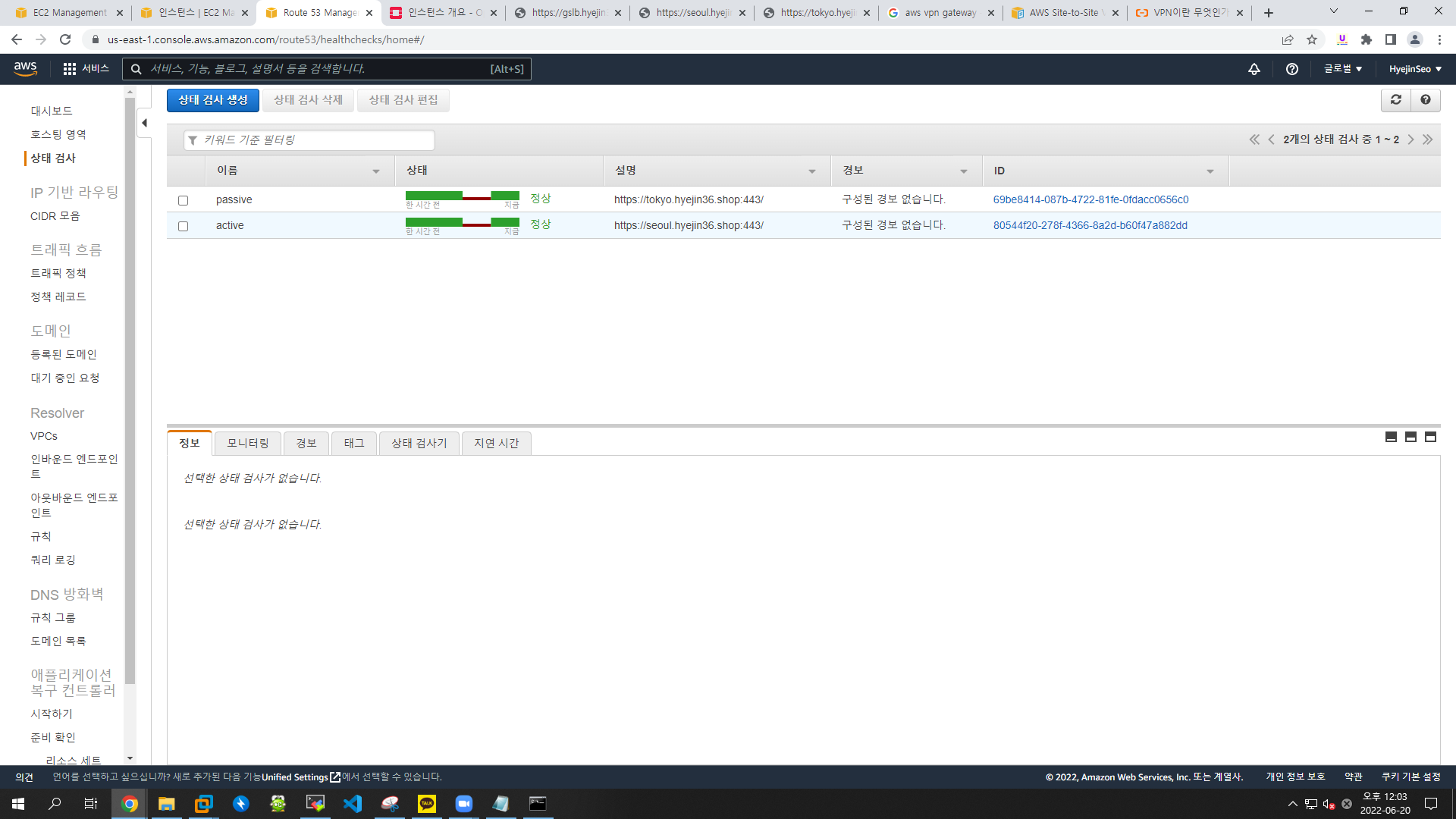

Health check (active-passive) - seoul

- 이름 : active

- 모니터링 대상 : 엔드포인트

- 엔드포인트 지정 기준 : 도메인 이름

- 프로토콜 : HTTPS

- 도메인 이름 : seoul.hyejin36.shop

- 포트 : 443

- 고급 구성 : 빠름(10초)

- 실패 임계값 : 1

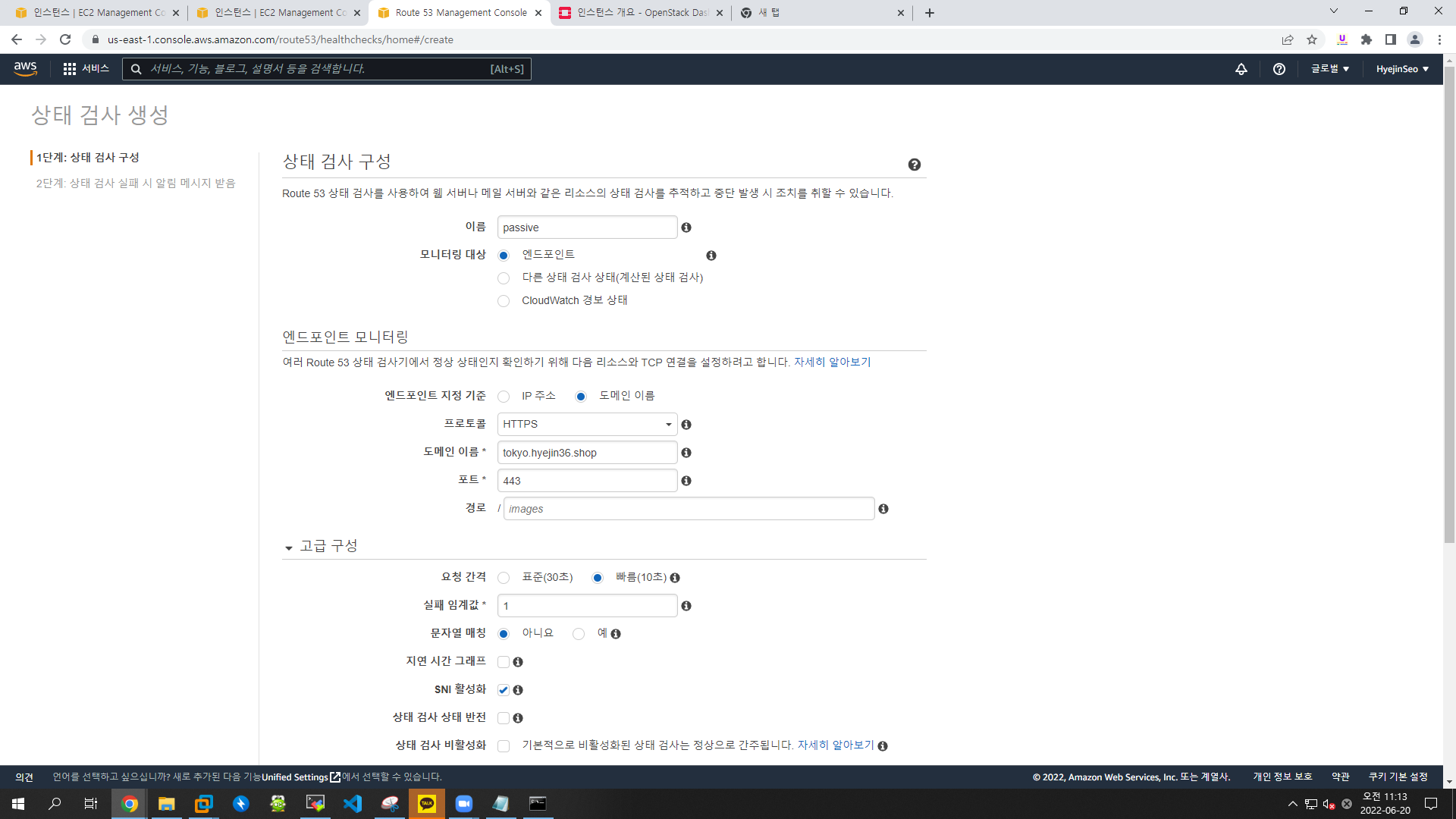

Health check (active-passive) - tokyo

- 이름 : passive

- 모니터링 대상 : 엔드포인트

- 엔드포인트 지정 기준 : 도메인 이름

- 프로토콜 : HTTPS

- 도메인 이름 : tokyo.hyejin36.shop

- 포트 : 443

- 고급 구성 : 빠름(10초)

- 실패 임계값 : 1

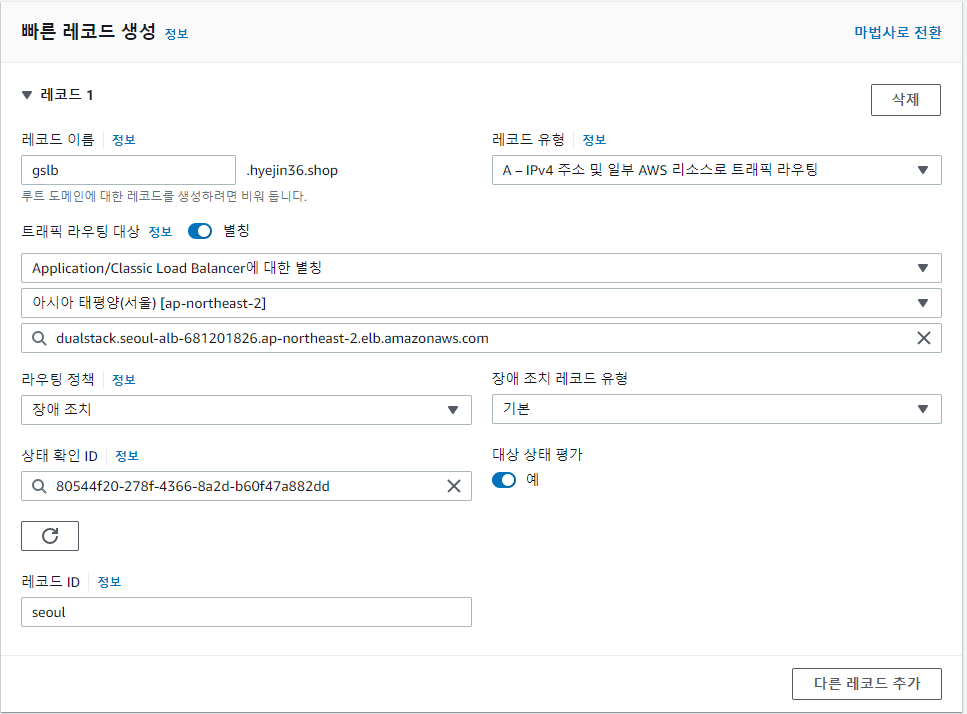

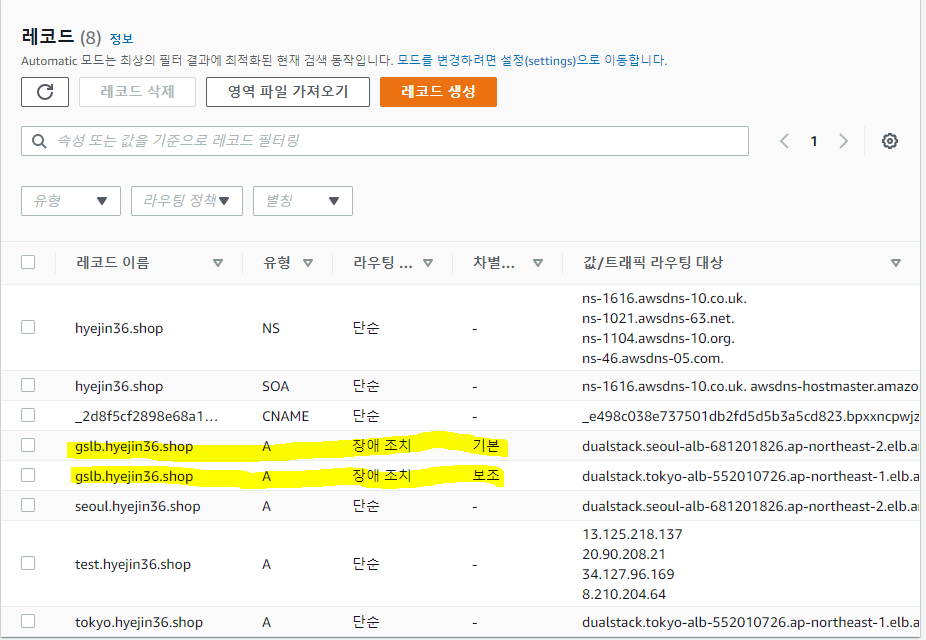

레코드 생성

- 이름 : gslb

- 트래픽 라우팅 대상 : Application/Classic Load Balancer / 서울

- 라우팅 정책 : 장애 조치(HA-proxy 설정했을 경우)

- 장애 조치 레코드 유형 : 기본(active)

- 상태 확인 ID : active

- 레코드 ID : seoul (구분하기 위함)

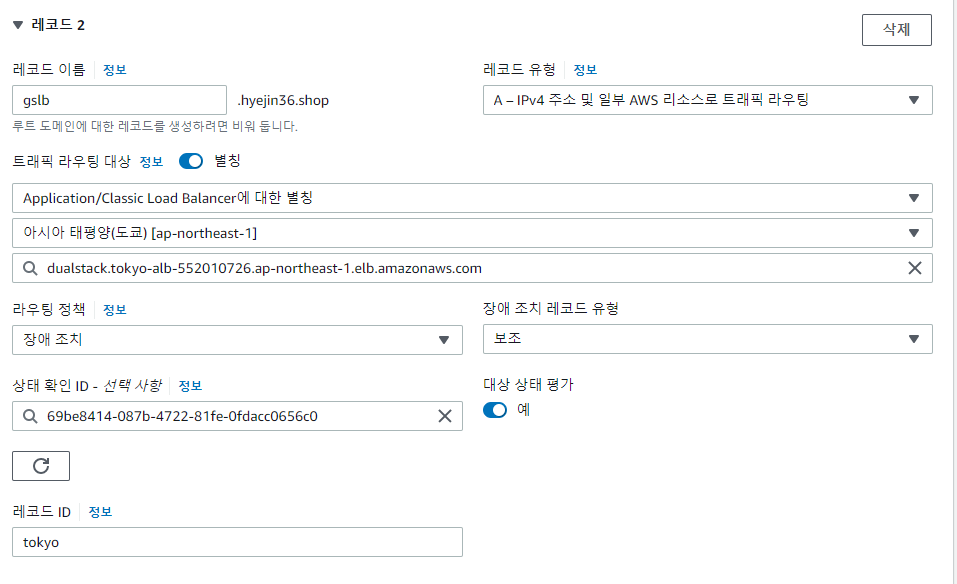

- 다른 레코드 추가

- 이름 : gslb

- 트래픽 라우팅 대상 : Application/Classic Load Balancer / 도쿄

- 라우팅 정책 : 장애 조치(HA-proxy 설정했을 경우)

- 장애 조치 레코드 유형 : 보조(passive)

- 상태 확인 ID : passive

- 레코드 ID : tokyo (구분하기 위함)

https://gslb.hyejin36.shop으로 접속

-

서울에서 haproxy stop

-

서울, 도쿄에서 haproxy stop

-

도쿄에서 haproxy stop

-

서울에서 다시 haproxy start

- 도쿄에서 다시 haproxy start

Openstack

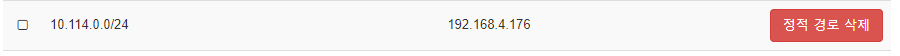

- Router > 정적 경로

- 대상 CIDR : 10.114.0.0/24 (상대방 내부IP)

- 다음 홉 : 192.168.4.176 (상대방 라우터 외부 IP)

ping 내부 IPAWS EFS 와 Openstack 마운트

AWS VPN 고객 게이트웨이 (서울)

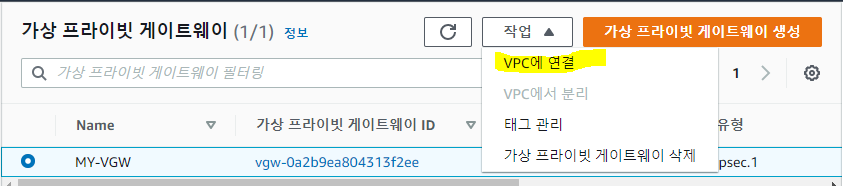

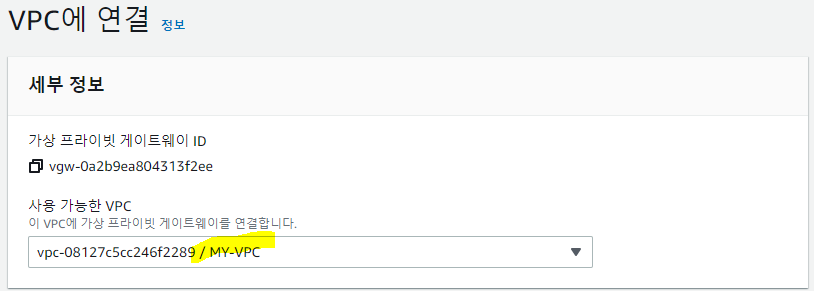

AWS 가상 프라이빗 게이트웨이 (서울)

- MY-VGW와 MY-VPC 연결

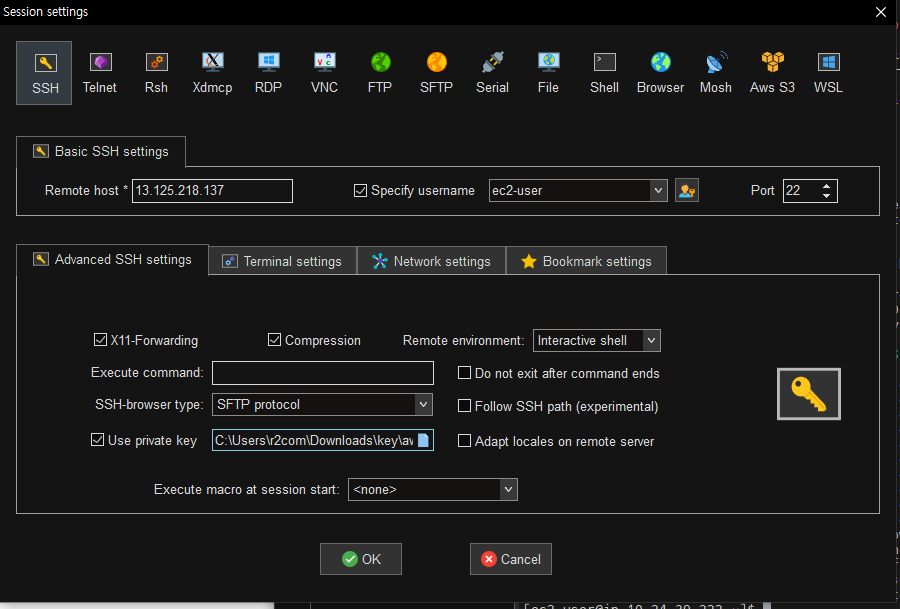

mobaxterm에서 접속 (openstack)

dnf install -y libreswan

systemctl enable --now ipsec

# vi /etc/sysctl.conf

net.ipv4.ip_forward = 1

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.default.accept_redirects = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.rp_filter = 0

net.ipv4.conf.default.accept_source_route = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.icmp_ignore_bogus_error_responses = 1

net.ipv6.conf.all.disable_ipv6 = 1

net.ipv6.conf.default.disable_ipv6 = 1

for vpn in /proc/sys/net/ipv4/conf/*;

do echo 0 > $vpn/accept_redirects;

echo 0 > $vpn/send_redirects;

done

sysctl -pSite to Site VPN 연결

-

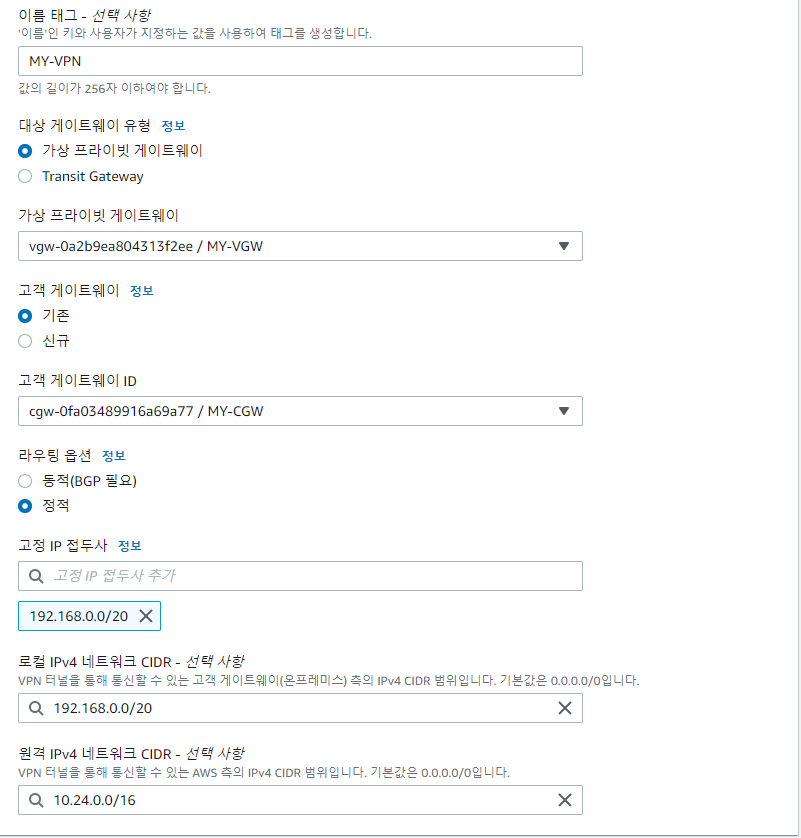

VPC > VPN 연결

-

이름 : MY-VPN

-

가상 프라이빗 게이트웨이 : MY-VGW

-

고객 게이트웨이 ID : MY-CGW

-

라우팅 옵션 : 정적

-

고정 IP 접두사 : 192.168.0.0/20

-

로컬 IPv4 네트워크 CIDR : 192.168.0.0/20

-

원격 IPv4 네트워크 CIDR : 10.24.0.0/16

-

구성다운로드

-

공급업체 : Openswan

-

플랫폼 : Openswan

# vi /etc/ipsec.d/aws.conf

conn Tunnel1

authby=secret

auto=start

left=%defaultroute

leftid=123.142.252.25 //학원IP

right=13.125.164.71 //구성정보 내

type=tunnel

ikelifetime=8h

keylife=1h

phase2alg=aes128-sha1;modp1024

ike=aes128-sha1;modp1024

keyingtries=%forever

keyexchange=ike

leftsubnet=192.168.0.0/20 //학원

rightsubnet=10.24.0.0/16 //AWS(MY-VPC)

dpddelay=10

dpdtimeout=30

dpdaction=restart_by_peer

overlapip=yes

conn Tunnel2

authby=secret

auto=start

left=%defaultroute

leftid=123.142.252.25

right=15.164.247.199

type=tunnel

ikelifetime=8h

keylife=1h

phase2alg=aes128-sha1;modp1024

ike=aes128-sha1;modp1024

keyingtries=%forever

keyexchange=ike

leftsubnet=192.168.0.0/20

rightsubnet=10.24.0.0/16

dpddelay=10

dpdtimeout=30

dpdaction=restart_by_peer

overlapip=yes

vi /etc/ipsec.d/aws.secrets

123.142.252.25 13.125.164.71: PSK "gUsSZUF84Ae2wNJAjO6S8cGhf3oVEkxu"

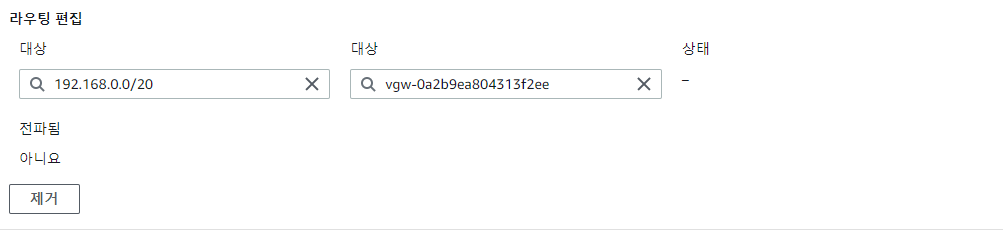

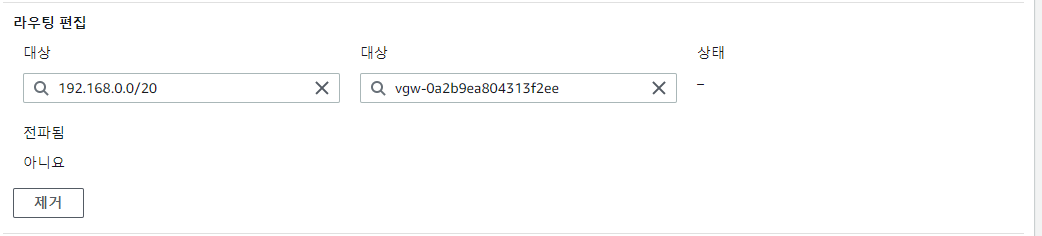

123.142.252.25 15.164.247.199: PSK "3fw9GTujKH6PItKhHBLO_aSkCf3JkNm9"AWS-라우팅 편집

-

MY-PUBLIC-SUBNET-RTB

-

대상 : 192.168.0.0/20

-

대상 : MY-VGW

-

MY-PRIVATE-SUBNET-RTB

-

대상 : 192.168.0.0/20

-

대상 : MY-VGW

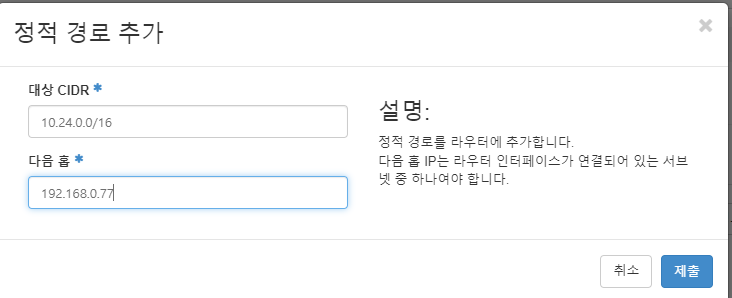

Openstack-라우팅 편집

- router > 정적경로

- 대상 CIDR : 10.24.0.0/16 (내부 IP)

- 다음 홉 : 192.168.0.77 (Openstack IP)

mobaxterm으로 seoul 접속

- openstack에서 seoul의 내부 IP로 ping 보내기

[centos@centos7 ~]$ ping 10.24.11.92- seoul에서 openstack floating ip로 ping 보내기

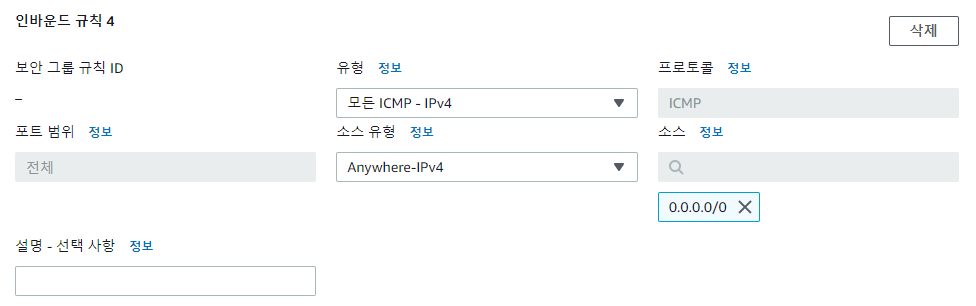

[ec2-user@ip-10-24-11-92 ~]$ ping 192.168.9.202- ping 안나가면 보안그룹 인바운드 규칙에 icmp 추가

- openstack 에서

[root@localhost ~]# iptables -F