목표

- Amazon Simple Storage Service(Amazon S3) 버킷 생성

- S3 버킷 정책 생성

- S3 버킷을 사용하도록 애플리케이션 수정

- S3 버킷에 객체 업로드

- Amazon DynamoDB 테이블 생성

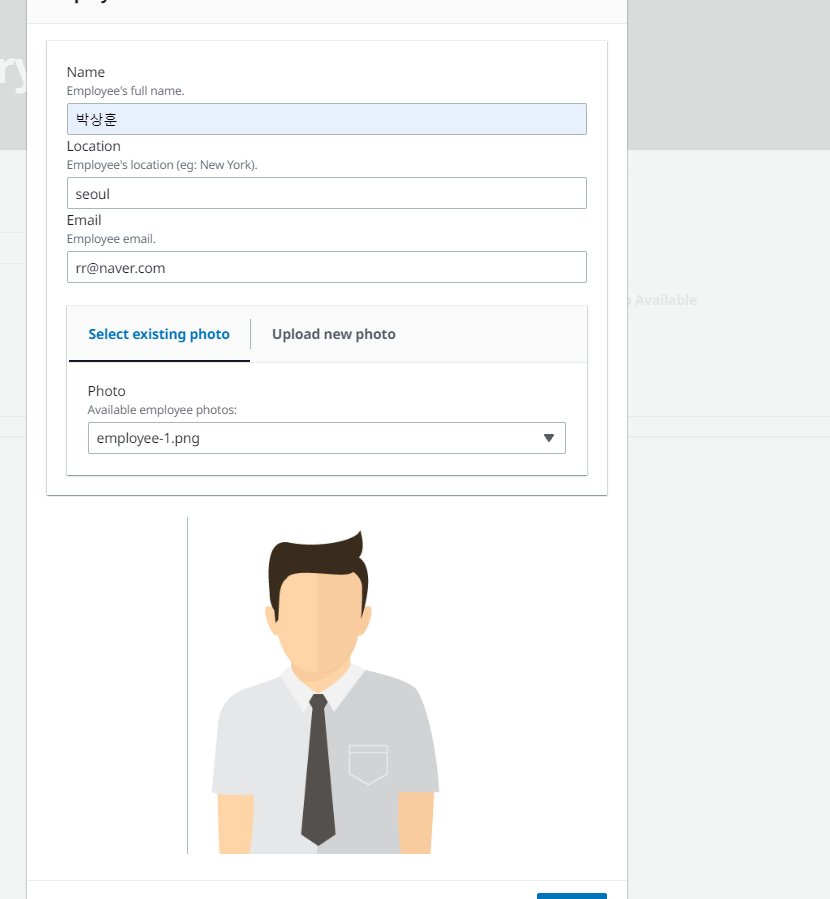

- 애플리케이션 웹 인터페이스를 사용하여 애플리케이션 테스트

- AWS Management Console을 사용하여 기존 DynamoDB 항목 관리

- AWS Management Console을 사용하여 DynamoDB 테이블에서 항목 생성

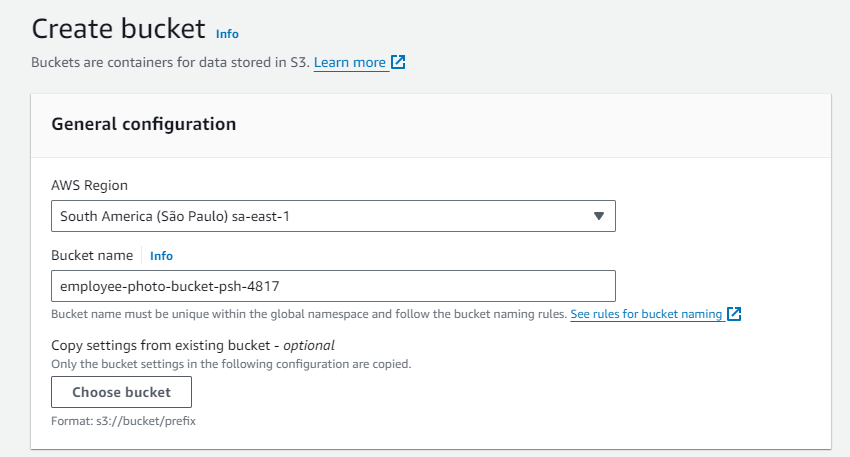

Amazon Simple Storage Serivce(Amzon S3) 버킷 생성

IAM role을 사용하여 애플리케이션이 Amazone S3에 엑세스 할 수 있도록 권한 부여

- S3 버킷 생성 후 해당 버킷에 이미지 업로드하기

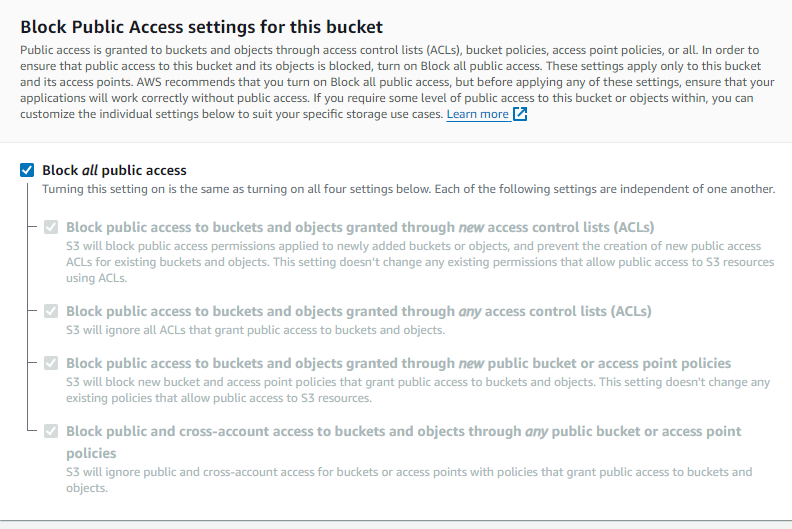

S3 버킷 정책 생성

전체 버킷 또는 버킷 내 특정 디렉터리에 대한 엑세스 제어 설정

-

IAM 정책을 통해 S3 버킷에 대한 읽기 권한 부여

-

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowS3ReadAccess", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::924006472741:role/EmployeeDirectoryAppRole" }, "Action": "s3:*", "Resource": [ "arn:aws:s3:::employee-photo-bucket-psh-4817", "arn:aws:s3:::employee-photo-bucket-psh-4817/*" ] } ] }- effect : 정책의 효과에 대해 정의 ['Allow', 'Deny']

- principal :

- arn : Amazon Resource Name의 줄임말 (리소스를 고유하게 식별하는 방법 중 하나로 특정 리소스를 나타내는 고유한 주소)

- 리소스 유형, AWS 계정 번호 및 해당 리소스에 대한 세부 정보 포함

- aws : 리소스 유형

- 924006472741 : AWS 계정 번호

- role : IAM 역할

- 정리 : 특정 계정(924006472741)의 IAM역할('EmployeeDirectoryAppRole') 이 위 정책을 받아들일 권한을 가지게

- arn : Amazon Resource Name의 줄임말 (리소스를 고유하게 식별하는 방법 중 하나로 특정 리소스를 나타내는 고유한 주소)

- action : 사용자가 수행할 수 있는 작업을 지정

- 읽기, 쓰기, 삭제 등. 여기서는 S3의 모든 작업을 허용

- recourse : action을(정책이) 적용되는 대상 지정

- 여기서는 employee-photo-bucket-psh-4817 버킷과 employee-photo-bucket-psh-4817버킷 내의 모든 객체

-

-

애플리케이션과 버킷 연결

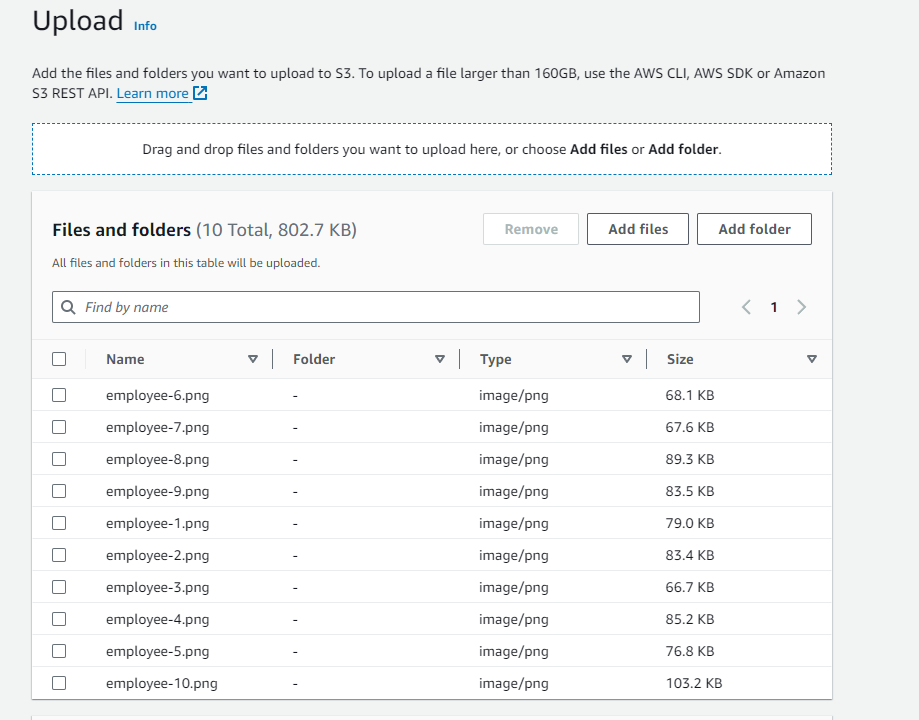

버킷에 객체 업로드

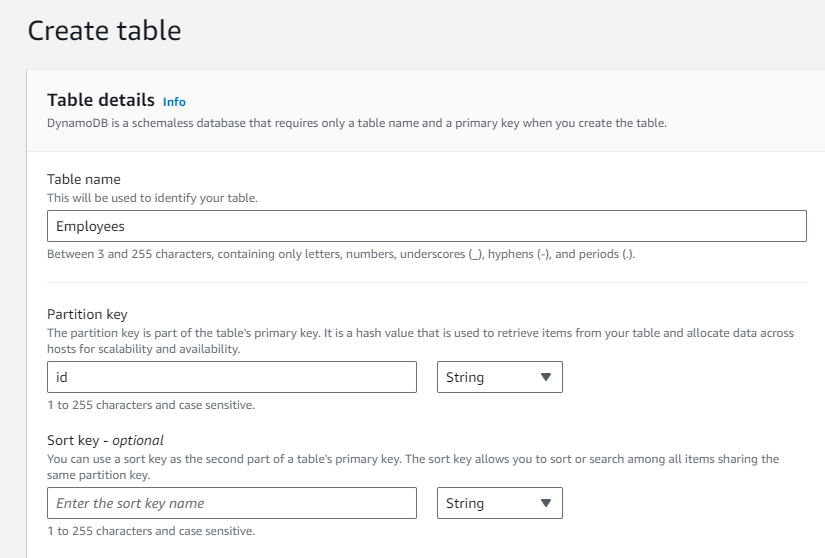

DynamoDB 테이블 생성