디도스(DDoS) 공격은 어떻게 탐지해야 할까?

네트워크 옵저버빌리티 스토리

DDoS Detection 개요

DDoS 탐지는 정상적인 네트워크 트래픽과 DDoS 공격 트래픽을 구분해내는 프로세스입니다.

DDoS 공격은 대부분 애플리케이션이나 네트워크 서비스 그 자체에 대한 접근을 불가하게 만들어서 정상적인 유저의 서비스 사용을 불가하게 하는 것입니다.

IT 기술이 발전함과 동시에 DDoS 공격 수법은 점점 더 정교하게, 더 다양하게 진화하고 있습니다.

하지만 예나 지금이나, DDoS 공격의 목표는 수십만 개 이상의 Source(좀비PC, Bot, IoT 장비, 클라우드)를 활용하여 대규모 트래픽을 발생시킴으로써 타겟의 네트워크나 애플리케이션이 동작하지 못하도록 하는 것이죠.

이런 경우 사용자는 보통 "서버 터졌다.."라고 말합니다.

DDoS 공격 자체가 수십, 수백개의 Source로부터 이뤄지기 때문에, 특정 IP 주소나 IP 대역을 차단하는 것으로는 DDoS 공격을 막아낼 수 없습니다. 심지어 공격 트래픽을 발생시키는 Source가 매우 광범위하게 퍼져있기에 IP를 특정해내는 것부터 매우 어렵죠.

그럼 어떻게 해야할까요..? 😰

DDoS 공격을 방어하기 위한 첫 번째 단계는

우리가 🔥DDoS 공격🔥을 받고 있다는 사실, 그 자체를 파악하는 것입니다.

그래서 우리는 평시에도 네트워크 트래픽 정보를 수집하고 분석하여 이 트래픽이 정상적인 네트워크 트래픽인지, DDoS 공격의 시작인지 파악해야 합니다. (평소에 트래픽 분석을 자동화하면 좋겠죠?)

DDoS 탐지는 공격을 신속하게 막아내거나, 피해를 최소화하기 위한 첫 번째 미션입니다.

결국.. "얼마나 빠르게, 얼마나 정확하게 DDoS 공격을 탐지해낼 수 있는가?" 이게 중요한거죠.

DDoS 공격이 있긴 한건가? 탐지가 필요해?

최근 리그 오브 레전드 스트리머들이 DDoS 공격을 받은 바 있습니다.

그게 무슨 상관이냐구요? 이제 통신사나 대기업만 DDoS 공격을 받는 것이 아닙니다.

인프라 규모에 상관없이 누구나 DDoS 공격을 받을 수 있는 그런 세상이 된거죠.

게다가 모든 비즈니스가 인터넷에 의존할 수 밖에 없는 지금,

"앱/서비스 장애 -> 매출 손실 -> 브랜드 가치 손상"

위와 같은 최악의 상황을 피하기 위해서는 DDoS 탐지 프로세스가 절대적으로 필요합니다.

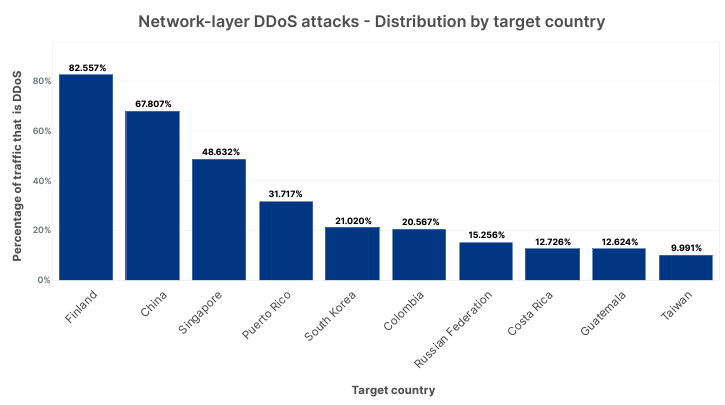

Neaustar의 DDoS 리포트에 따르면, DDoS 공격은 그 횟수와 규모가 지속적으로 증가하고 있고 이에 따른 기업들의 피해도 잇따라 증가하고 있다고 합니다.

-

DDoS 공격은 멈추지 않고 있으며 줄어들 기미가 보이지 않습니다.

설문조사에 참여한 기업 중 73%가 DDoS 공격을 받은 것으로 나타났습니다.

공격을 받은 조직의 85%는 2회 이상, 44%는 5회 이상 공격을 받았습니다. -

DDoS 공격은 사이버 공격의 선발대입니다.

DDoS 공격을 받은 기업의 53%는 다양한 추가적인 침해를 경험했습니다.

조직의 46%에서 바이러스가 발견되었고, 37%에서 멀웨어가 활성화되었으며, 15%는 랜섬웨어를 경험했습니다. -

DDoS 공격은 시간과 비용이 많이 소요됩니다:

DDoS 공격은 탐지하고 방어하는 데 몇 시간 이상이 걸리고 기업에 상당한 비용을 소요할 수 있습니다.

조직의 71%는 DDoS 공격을 탐지하는 데 1시간 이상이 걸렸으며, 72%는 이를 방어하는 데 추가로 1시간 이상이 걸렸습니다.

설문조사에 참여한 조직의 49%는 이러한 공격으로 인해 시간당 10만 달러(약 1억 3천 5백만원😱) 이상의 다운타임 손실을 입었습니다.

In-line DDoS 탐지 vs Out-of-band DDoS 탐지

DDoS 공격을 탐지하는 방법은 아래 2가지 방법이 있습니다.

- 실제 패킷이 지나가는 경로에서 모든 패킷을 검사 (In-line)

지나가는 차량들을 일일히 세워서 음주측정🍻을 하는 것과 유사합니다. - 실제 패킷 경로의 바깥에서 Flow 분석을 통해 탐지 (out-of-band)

과속 카메라를 통해서 🚗~ 과속하는 차량을 단속하는 것과 유사합니다.

요즘은 어떤 방식을 사용하던 온프레미스, 클라우드 구분 없이 아무 곳에나 배포하고 사용할 수 있습니다.

로드밸런서, 방화벽, IPS와 같은 네트워크 장비 기반의 In-line DDoS 탐지 기능은 DDoS 공격이 소규모일 때는 괜찮은 탐지 기능을 제공할 수 있지만, 대규모 공격 트래픽이 발생하게 되면 네트워크 장비의 성능이 저하되거나, 심지어는 네트워크가 다운될 수도 있습니다.

그래서 In-line 방식의 DDoS 탐지와 방어는 DDoS 전용 방어 장비를 통해 수행되곤 합니다.

하지만 DDoS 공격 방식과 규모의 진화 속도가 빨라지면서, DDoS 전용 장비를 구매하고 운영하는 비용이 높아지면서 동시에 장비의 수명 주기가 짧아지는 현상이 발생했습니다.

물론 DDoS 공격 트래픽을 스크러빙(Scrub)할 때 DPI(Deep packet inspection) 과정이 필요하기 때문에 DDoS 전용 방어 장비의 ASIC과 네트워크 프로세서 성능은 여전히 중요합니다.

하지만 비용 효율성과 확장성을 고려하여, DDoS 전용 방어 장비에서 DDoS 탐지 기능을 떼내어 별도의 DDoS 탐지 시스템을 구축하는 것이 일반화되고 있습니다.

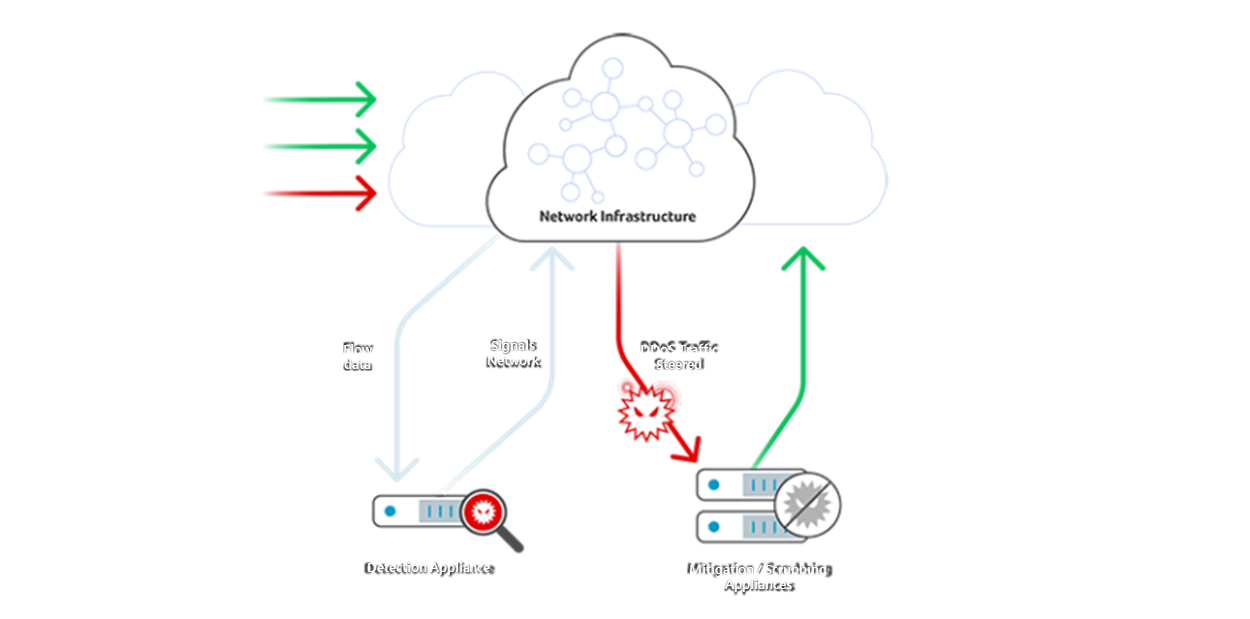

Out-of-band 방식의 DDoS 탐지는 NetFlow, IPFIX, sFlow를 지원하는 라우터/스위치로부터 Flow 데이터를 수집, 분석하여 DDoS 공격을 탐지하는 프로세스로 이뤄집니다.

그리고 DDoS 공격을 탐지하면 트리거가 발동되며, 라우팅 기법을 통해 DDoS 스크러빙 센터(DDoS 전용 방어 시스템)으로 트래픽을 전환하여 DDoS 공격을 방어합니다.

빅데이터를 활용한 정확한 DDoS 탐지

1세대 out-of-band DDoS 탐지 솔루션은 대부분 1개 물리적인(Standalone) 서버를 독차지하여 사용하는 단일 서버 소프트웨어 설계를 기반으로 만들어졌습니다.

아무것도 없는 것보다는 훨씬 낫지만, 단일 서버에는 네트워크 전체에서 발생하는 트래픽 데이터를 추적할 수 있는 컴퓨팅, 메모리, 스토리지 리소스가 없습니다.

특히 실시간으로 발생하고 있는 대량의 Flow 데이터를 스캔하여 정상 여부를 파악한 다음, 과거의 데이터와 비교하여 현재 상태가 이상 징후인지, 정상인지 판단할 때 리소스 부족 현상이 두드러지게 됩니다.

이러한 현상은 DDoS 탐지 솔루션이 온프레미스, 클라우드 어떤 곳에 배포되었든 간에 단일 서버 구성을 하고 있기 때문에, 다양하고 정교해진 DDoS 공격을 일관되고 안정적인 방식으로 정확하게 탐지하기에는 역부족입니다.

1세대 Out-of-band DDoS 탐지 솔루션은 현 세대에서 정상적으로 작동하기 어려워졌습니다.

하지만 이제 클라우드에서 빅데이터를 활용하여 새로운 DDoS 탐지 시스템을 구축할 수 있습니다.

클라우드와 빅데이터를 활용한 DDoS 탐지 솔루션은

네트워크 이벤트가 발생할 때마다 클라우드의 데이터 저장소에 저장하고,

클라우드에서 이 데이터 저장소에 접근하여 과거와 같은 리소스 부족 현상을 겪지 않습니다.

이로써 갈수록 거대해지는 네트워크 규모에 따라오지 못하거나, 클라우드에 수동으로 다시 배포해야하는 구세대 DDoS 탐지 장비들을 더 이상 구매하지 않아도 됩니다.

게다가 지속적인 투자를 필요로 하며 오픈소스 프레임워크에 의존해야하는 고가의 사내 오픈소스 프로젝트들에서도 벗어날 수 있죠.

네트워크 옵저버빌리티와 DDoS 탐지

네트워크 옵저버빌리티 솔루션, kentik은 빅데이터를 기반으로 구축된 네트워크 옵저버빌리티를 활용한 DDoS 탐지 솔루션으로, 비용 효율적인 SaaS 아키텍처로 설계되었습니다.

Kentik은 시장을 리드하는 정확한 DDoS 탐지 기능을 통해 DDoS 스크러빙 센터(RTBH, Cloudflare, Radware DefensePro, A10 Thunder TPS)로 자동화된 DDoS 방어 트리거 기능을 제공하고 있습니다.

관심 있으시면, 네트워크 옵저버빌리티가 어떻게 우수한 DDoS 탐지 기능을 제공하고 있는지 알아보세요.

아래 링크의 블로그, 그리고 글로벌 ISP, Superloop의 인터뷰에서 확인해보실 수 있습니다.

"8 reasons why network observability is critical for DDoS detection and mitigation"

"The NetOps guide to network security”

"Superloop Connects APAC to the World with Network Insights from Kentik"

마치며

읽어주셔서 감사합니다.

네트워킹 기술과 시장에 대한 소통, 언제나 환영합니다! 🙌

Coffee chat 신청하기

메모 남겨주시면 간단한 커피챗을 통해 저희 팀의 경험을 공유해드릴게요 😊

에어키는 네트워크 옵저버빌리티 플랫폼, kentik의 파트너로 활동하고 있습니다.

문의처 - 에어키 MSP팀 김상휘 프로 (shkim0730@airquay.com, +82-10-2914-9400)

이 글은 kentik의 kentipedia 문서의 번역/수정본이며 오역이 있을 수 있습니다. (출처)