wargame - Dreamhack(Web Hacking)

1.[Dreamhack] devtools-sources

index.html 파일을 브라우져로 열어보면James Torres 사이트가 나옵니다.Devtools를 열어서 Crtl + Shift + F를 누르고 dh{를 검색해보면플래그가 나옵니다.

2.[Dreamhack] cookie

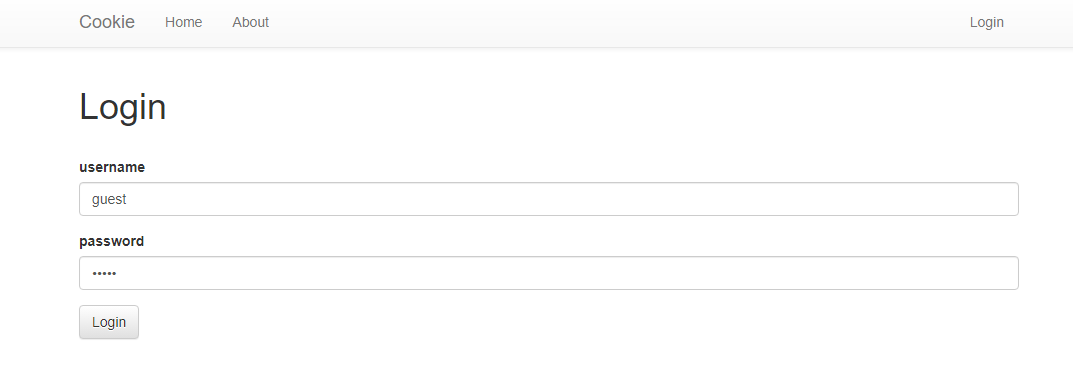

users의 아이디와 비밀번호가 나와 있습니다.메인 페이지 코드입니다.요청에 포함된 cookie에 따라 username이 결정됩니다.username이 admin이면 FLAG를 출력합니다.로그인 페이지입니다.⇾ cookie의 username을 admin으로 조작하면 ad

3.[Dreamhack] session-basic

문제 코드 guest와 user의 아이디와 비밀번호가 나와있습니다. 메인 페이지를 보여줍니다. username이 admin이면 FLAG를 출력해줍니다. 로그인 페이지입니다. session id가 session storage에 저장됩니다. session_stora

4.[Dreamhack] xss-1

문제 사이트에 접속하면 3개의 연결된 페이지들의 목록이 나옵니다.flag 페이지로 들어가면 입력창이 떠서 XSS 공격을 시도해볼 수 있습니다.script 태그를 이용해서 XSS 공격을 시도해 보면공격이 성공해서 FLAG가 출력되었습니다.

5.[Dreamhack] xss-2

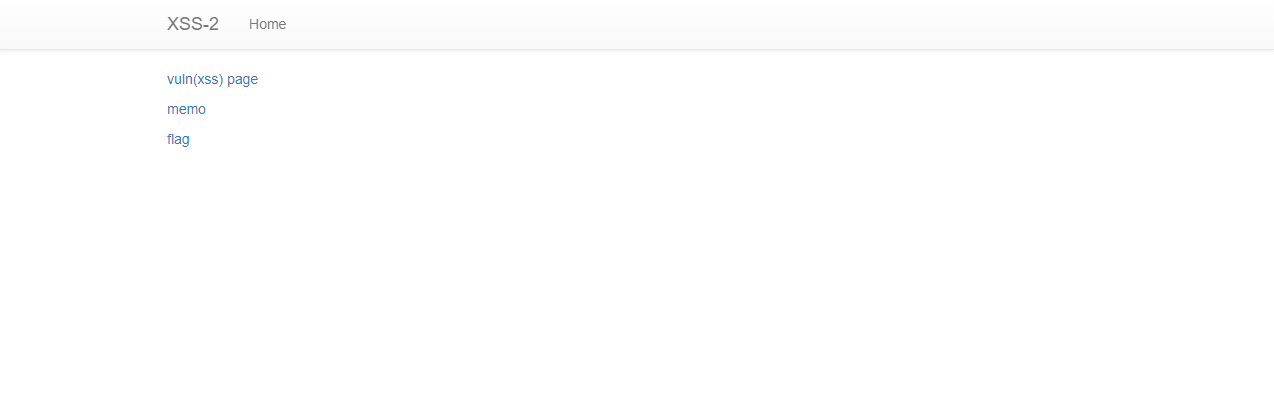

문제 사이트에 접속하면 전과 같이 3개의 연결된 페이지 목록이 있습니다.flag 페이지에 들어가서 동일하게 XSS 공격을 시도해보면공격에 실패해서 FLAG가 출력되지 않았습니다.XSS 필터링을 걸려있어서 우회를 해서 공격을 해야 할 거 같습니다.onerror 이벤트 핸

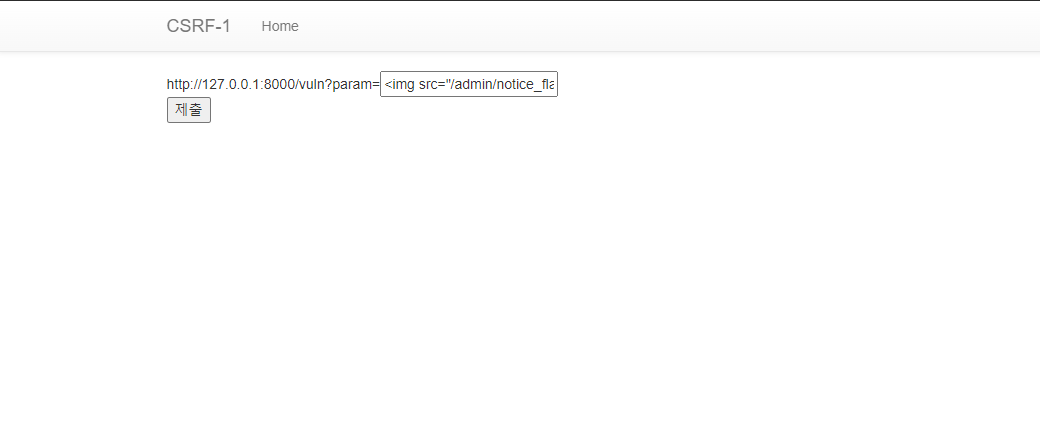

6.[Dreamhack] csrf-1

해당 url 사이트를 방문합니다.param를 CSRF 취약점이 발생하는 파라미터로 만들어 read_url 함수를 호출합니다.index.html 페이지를 랜더링 합니다.frame, script, on 태그가 들어오면 모두 \*로 변환합니다.사용자에게 입력창을 보여주고 입

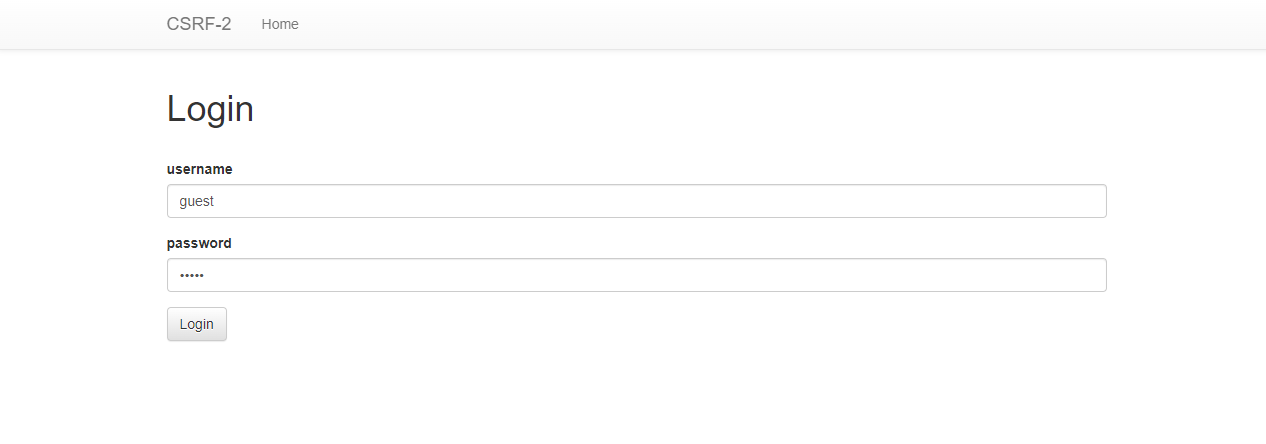

7.[Dreamhack] csrf-2

ID와 PWD가 나와있습니다.해당 url을 방문합니다.param를 CSRF 취약점이 발생하는 파라미터로 만들어 read_url 함수를 호출합니다.로그인이 유무를 확인하고 안되어있으면 please login을 출력합니다.username이 admin이면 index.html

8.[Dreamhack] simple_sqli

로그인 페이지를 제공합니다.이용자가 입력한 계정 정보가 DB에 존재하는지 확인하고 로그인 계정이 admin이면 FLAG를 출력합니다.유저로 부터 입력 받은 userid와 userpassword로 query를 만들고 있는데, 입력 값에 대한 검증을 하지 않고 있습니다.그

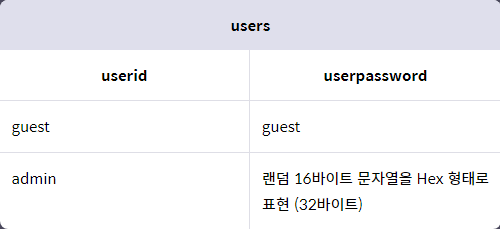

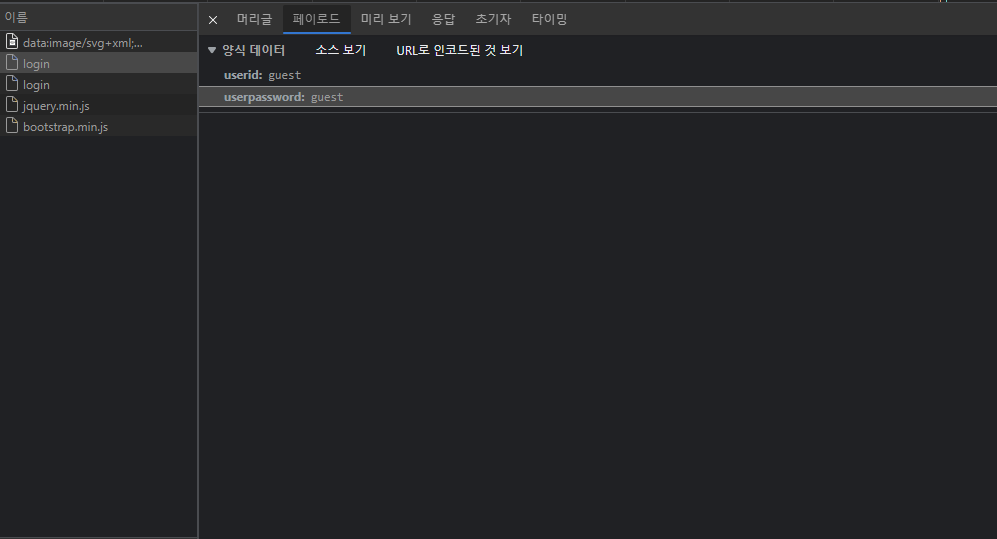

9.[Dreamhack] simple_sqli (Blind SQL Injection)

익스플로잇 로그인 요청의 폼 구조 파악 비밀번호 길이 파악 비밀번호 흭득 플래그 흭득

10.[Dreamhack] Mango

필터링 함수입니다.admin, dh, admi 라는 문자열이 있을 때 true를 반환합니다.로그인 페이지입니다.filter에 결렸으면 filter 출력쿼리 변수 타입을 검사하지 않기 때문에 NoSQL Injection이 발생할 수 있습니다.filter 함수로 인해 ui

11.[Dreamhack] command-injection-1

host

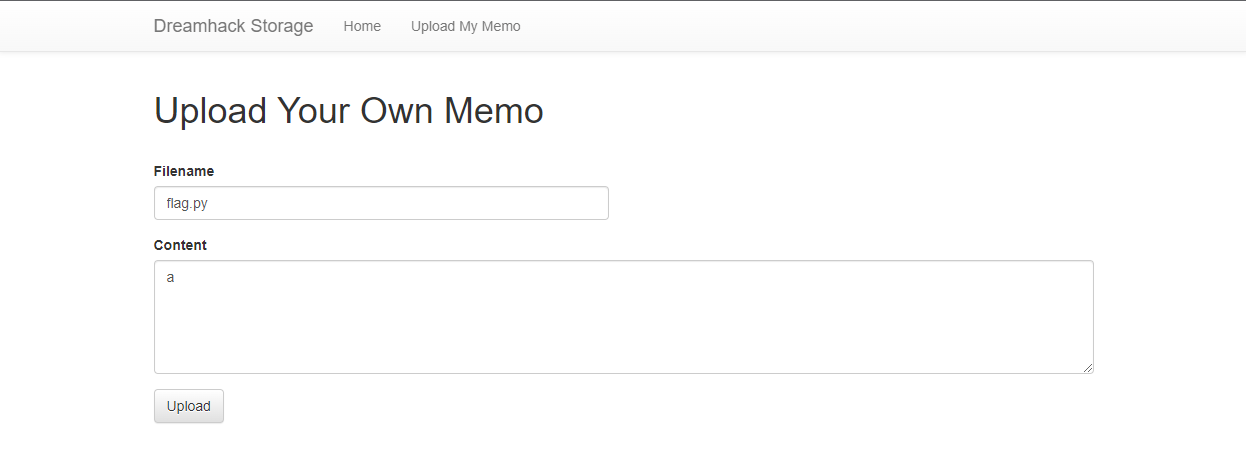

12.[Dreamhack] image-storage

업로드 파일 형식을 필터링 하고 있지 않기 때문에, 웹쉘 업로드 공격이 가능합니다.

13.[Dreamhack] file-download-1

filename인 파일을 업로드 합니다.filename에서 ..가 포함되어 있으면 에러를 출력합니다.filename 파일의 내용을 출력합니다... 문자 필터링 때문에, 다른 디렉터리에 있는 flag.py 파일에 접근할 수 없습니다.read 부분을 보면 filename에

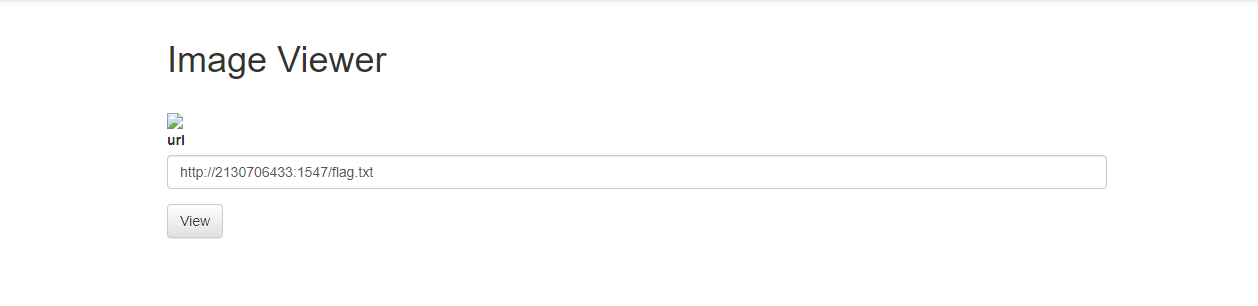

14.[Dreamhack] web-ssrf

img_viewer는 이용자가 POST로 전달한 url에 HTTP 요청을 보내고, 응답을 반환합니다. 그런데 img_viewer는 서버 주소에 “127.0.0.1”, “localhost”이 포함된 URL로의 접근을 막습니다. 이를 우회하면 SSRF를 통해 내부 HTTP

15.[Dreamhack] Carve Party

문제 파일을 받아서 브라우져에 띄워보면호박이 나오고 10000번을 클릭해서 플래그를 얻으라고 합니다.클릭과 관련된 코드를 찾아보면counter의 숫자를 키우면 빨리 플래그를 얻을 수 있을거 같습니다.한번 해보면카운터 값을 키워도 줄어드는 숫자가 똑같습니다.이 방법으로는

16.[Dreamhack] blind-command

cmd 인자에 \[cmd] 값을 입력받습니다.request.method가 GET이 아니면 os.system()으로 인자로 들어온 명령어를 실행합니다.먼저 ?cmd=cat flag를 보내면 어떤 값이 전달되는지 burp suite로 봐보겠습니다.