CSRF

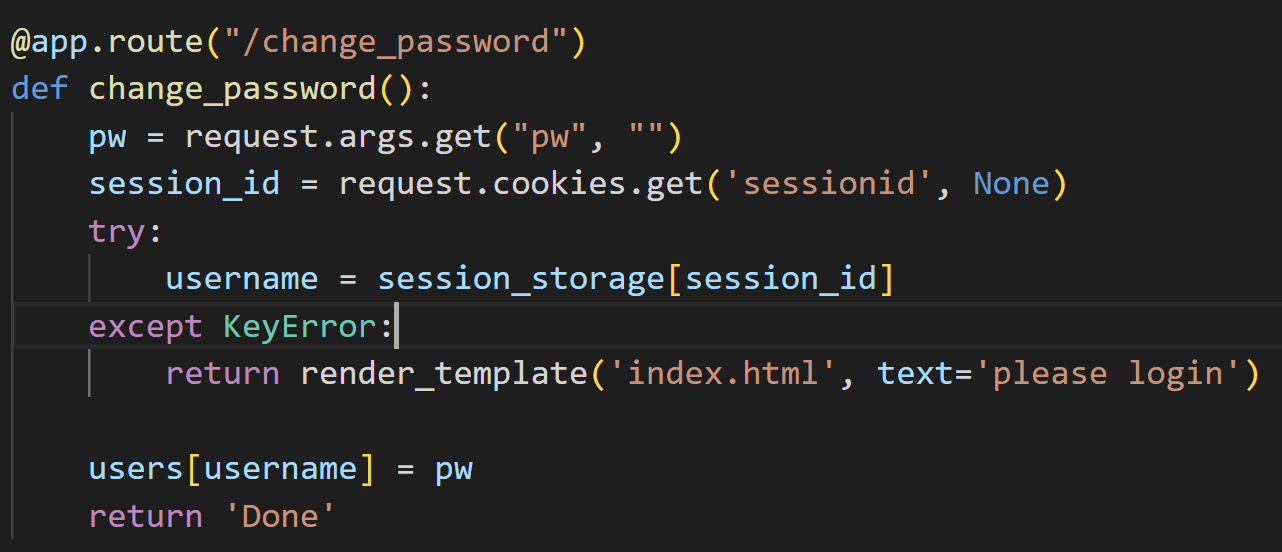

- 문제의 코드를 보면 마지막 부분에 위와 같은 함수가 존재한다

- 파라미터로 pw를 입력하면 비밀번호를 재설정 해주는 함수로 이를 이용해 admin 계정으로 접속

Exploit

-

/vuln 페이지에는 xss 필터가 걸려 있어 우회해 보려 했지만 실패

-

결국 /flag 페이지를 이용해 admin의 session_ID 를 가진 사용자가 자체적으로 /change_password 페이지에 접속하여 pw를 바꾸게 한다

-

<img src = "/change_password?pw=admin"> -

admin/admin 으로 접속하여 flag 획득