MCP(Model Context Protocol) 보안 아키텍처

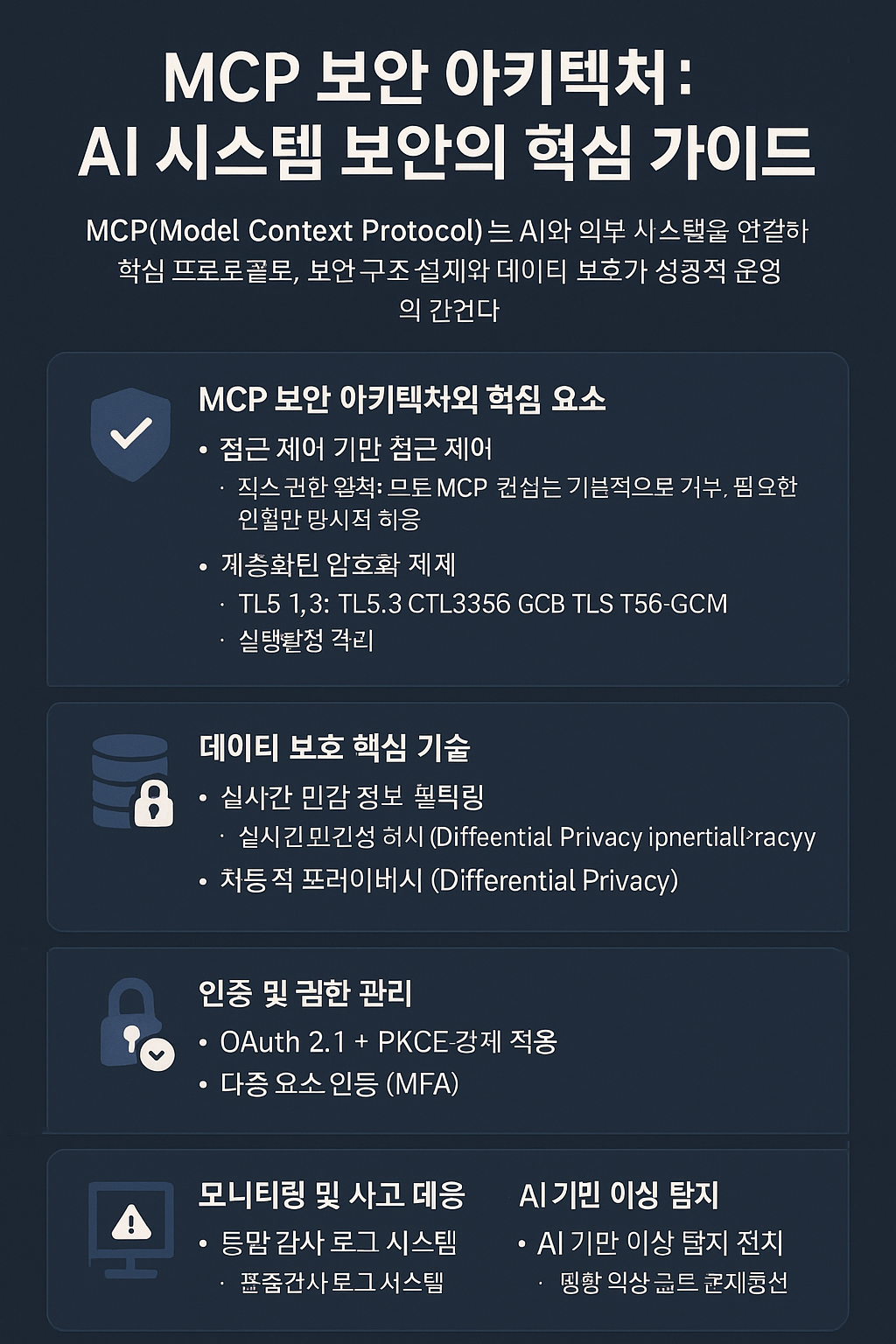

MCP(Model Context Protocol)는 AI와 외부 시스템을 연결하는 핵심 프로토콜로, 보안 구조 설계와 데이터 보호가 성공적 운영의 관건입니다.

MCP 보안 아키텍처의 핵심 요소

(1) Zero Trust 기반 접근 제어

- 최소 권한 원칙: 모든 MCP 클라이언트는 기본적으로 거부, 필요한 권한만 명시적 허용

# MCP 권한 정책 예시 (AWS IAM 형식)

- resource: "s3://finance-data/*"

actions: ["read"]

conditions:

- ip_range: "192.168.1.0/24"

- time: "09:00-18:00"(2) 계층화된 암호화 체계

- 전송 계층: TLS 1.3 + QUIC 프로토콜 적용 (지연 시간 40% 감소)

- 데이터 계층: AES-256-GCM + 컨텍스트별 암호화 키 활용

- 저장 계층: FIPS 140-3 인증 HSM 기반 키 관리

(3) 실행 환경 격리

- Wasm 기반 샌드박스: 모든 모델 실행을 WebAssembly 환경에서 격리

- eBPF 시스템 모니터링: 리눅스 커널 수준에서 비정상적 MCP 호출 탐지

데이터 보호 핵심 기술

(1) 실시간 민감 정보 필터링

# 프롬프트 내 개인정보 마스킹 예시 (Python)

def sanitize_context(context: str) -> str:

patterns = {

r'\d{2,3}-\d{3,4}-\d{4}': 'PHONE',

r'\d{6}-\d{7}': 'SSN',

r'\b[A-Za-z0-9._-]+@[A-Za-z0-9.-]+\.[A-Z|a-z]{2,}\b': 'EMAIL'

}

for pattern, replacement in patterns.items():

context = re.sub(pattern, replacement, context)

return context(2) 차등적 프라이버시(Differential Privacy)

- ε=0.5 수준의 라플라스 노이즈 추가

- 집계 쿼리 시 최소 10,000건 이상 데이터 풀에서만 결과 반환

(3) 컨텍스트 기반 접근 제어(CBAC)

- 다중 속성 평가

{

"user_role": "analyst",

"device_health": "compliant",

"request_time": "09:36",

"data_class": "PII"

}- 실시간 위험 점수 계산: UEBA 엔진이 접근 패턴 분석 후 점수화

인증 및 권한 관리

(1) OAuth 2.1 + PKCE 강제 적용

sequenceDiagram

participant Client

participant AuthServer

participant MCP

Client->>AuthServer: Authorization Request (code_challenge)

AuthServer->>Client: Authorization Code

Client->>MCP: Token Request (code + code_verifier)

MCP->>AuthServer: Token Validation

AuthServer->>MCP: Token Claims

MCP->>Client: Access Token(2) 다중 요소 인증(MFA)

- FIDO2 웹인증 + 생체 인증 조합 필수화

- 1회성 MCP 세션 토큰 발급 (최대 유효시간 15분)

모니터링 및 사고 대응

(1) 통합 감사 로그 시스템

- 표준화된 로그 포맷: CEF(Common Event Format) 확장 적용

2025-01-22T09:06:12 | MCP-1001 | user=alice | tool=db_query | resource=sales_data | risk=low- 분산 추적: OpenTelemetry 기반 E2E 트레이싱

(2) AI 기반 이상 탐지

- 행위 프로파일링

# 정상적 MCP 호출 패턴 예시

normal_patterns = [

("file_read", {"path": "/reports/*.pdf"}),

("api_call", {"endpoint": "https://api.example.com/v1/data"})

]- 실시간 위협 점수 계산

Threat Score = 0.3*(API 호출 빈도) + 0.4*(데이터 민감도) + 0.3*(사용자 위험 프로파일)산업별 보안 적용 사례

| 분야 | 주요 조치 | 성과 |

|---|---|---|

| 금융 | 거래 시스템 MCP 검증 3종 승인체계 | 무단 거래 시도 99.7% 차단 |

| 의료 | FHIR 표준 기반 환자 데이터 마스킹 | 재식별 가능성 0.01% 이하 |

| 제조 | PLC 제어 MCP 명령 서명 검증 | 악성 펌웨어 업로드 100% 방지 |

2025 MCP 보안 표준화 동향

- NIST SP 800-207A: MCP 기반 Zero Trust 구현 가이드라인 공표

- ISO/IEC 23894: AI 시스템 보안 관리 표준에 MCP 보안 요건 추가

- GDPR-MCP: 유럽 연합 MCP 개인정보 처리 지침 발표 (2025.7 예정)

마무리

MCP의 보안 구조는 단순한 기술적 조치를 넘어, 조직 전체의 데이터 거버넌스와 직결됩니다.

2025년 현재 주요 기업들은

아키텍처를 도입해 컨텍스트 기반 접근 제어, 실시간 위협 분석, 암호화 자동 관리를 구현하고 있습니다.

AI가 비즈니스 인프라에 깊이 통합될수록 MCP 보안 체계의 중요성은 더욱 커질 것입니다.