[AWS] GuardDuty

0707💻

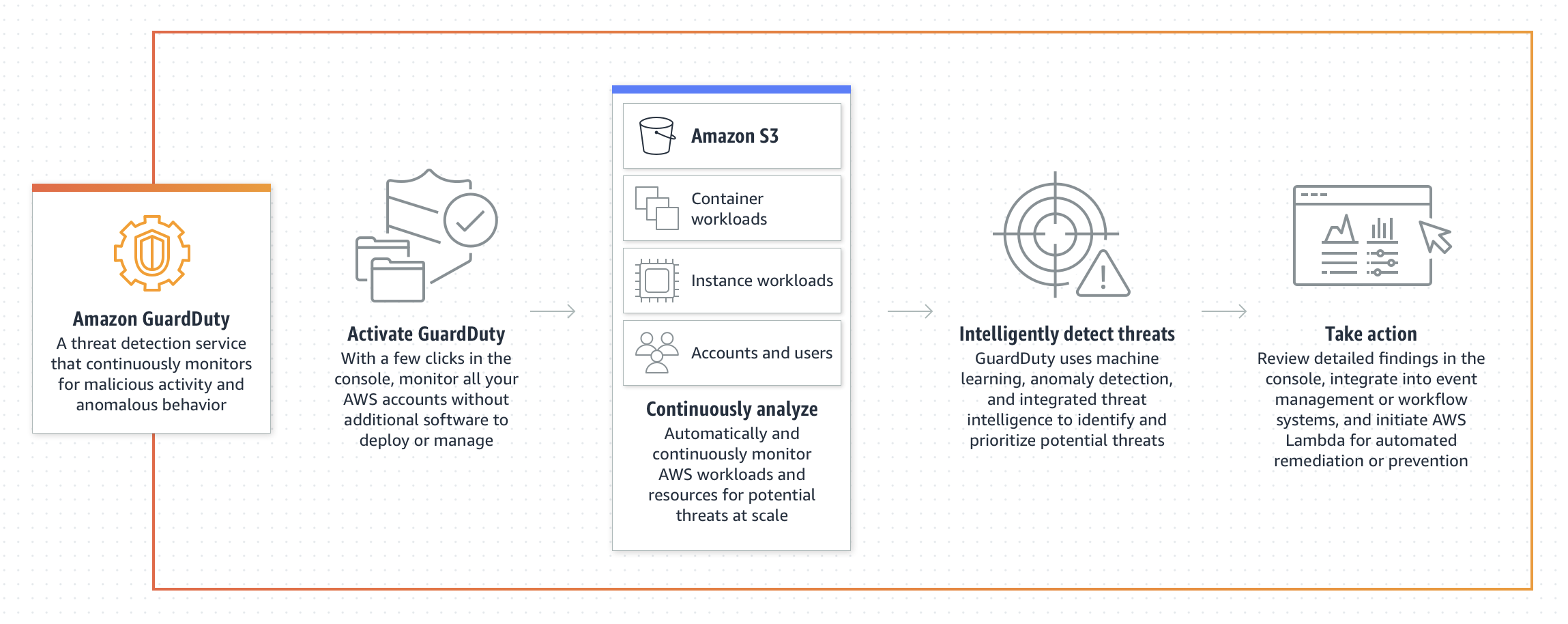

Amazon GuardDuty란?

- AWS 계정 및 워크로드에서 악의적 활동을 모니터링하고 상세한 보안 결과를 제공하여 가시성 및 해결을 촉진하는 위협 탐지 서비스이다.

- 가능한 위협 요소에 대한 조직 전체의 가시성을 클릭 몇 번으로 달성할 수 있다.

- AWS 위협 인텔리전스, 동작 모델 및 서드 파티 보안 피드를 통해 위협 요소를 빠르게 노출할 수 있다.

- 자동 대응을 트리거하여 위협을 조기에 완화할 수 있다.

GuardDuty와 연관된 중요 개념

- GuardDuty는 VPC 플로우 로그를 분석함으로써 손상된 EC2 인스턴스를 탐지할 수 있다.

- GuardDuty는 인스턴스가 암호 화폐 마이닝에 사용됐는지 여부 탐지가 가능하다.

- GuardDuty는 악의적인 IP에 액세스하고 EC2 외부에서 EC2 인스턴스 프로필을 사용해 자격증명을 도난당했는지 여부를 감지할 수 있다.

- 서로 다른 계정들의 GuardDuty 결과를 하나의 계정에서 집계할 수 있다.

- 결과 집계를 쉽게 하고자 여러 계정과 리전의 GuardDuty 결과를 아마존 s3 버킷으로 내보낼 수 있다.

- GuardDuty 결과를 모니터링하고 알림을 보내고자 CloudWatch와 SNS를 사용할 수 있다.

- GuardDuty의 비용은 분석된 데이터의 양을 기준으로 부과된다.

- VPC 플로우 로그와 DNS 로그 분석의 경우 분석된 데이터의 크기에 따라 비용이 청구된다.

- CloudTail 이벤트의 경우 분석된 이벤트의 수에 따라 비용이 부과된다.

GuardDuty 결과 모니터링 -> CloudWatch 설정

- 콘솔에서 CloudWatch 서비스로 이동

- 왼쪽 사이드바에서 이벤트 메뉴의 규칙을 클릭해 규칙 페이지로 이동

- 규칙 생성을 클릭해 규칙 생성 페이지로 이동

- 이벤트 소스 부분에서는 다음의 단계 실행

- 이벤트 패턴 실행

- 서비스 이름: GuardDuty 선택

- 이벤트 유형: GuardDuty Finding 선택

- 대상에서 다음과 같이 실행

- 대상 추가 클릭

- 드롭다운 메뉴에서 SNS 주제를 선택

- SNS 주제를 선택

- 아래로 스크롤해 세부 정보 구성을 클릭

- 규칙 세부 정보 구성 페이지에서 이름과 설명을 입력하고 규칙 생성 클릭

- GuardDuty의 설정 페이지에서 결과 내보내기를 설정해 CloudWatch 이벤트와 s3로 전달하는 주기를 수정할 수 있다.

참조:

- 쉽게 적용하는 AWS 보안 레시피(AWS 보안 정책, 모니터링, 감사, 규정 준수를 위한 실용서) - 하르틴 카니카토투(2021.05.07)

- aws 공식 문서