1월 2주차 해킹짹짹 보고 정리하는 글

Redirect

re + direct -> 다시 지정한다.

한 페이지 접속 시 자동으로 다른 페이지로 넘어가는 것

ex)

네이버 카페에 가입된 회원만 볼 수 있는 글이 있는데, 가입 회원이여도 네이버에 로그인이 되어있지 않으면 해당 글의 URL을 입력하여 접근 하여도 로그인 페이지로 리다이렉트 된다.

Open Redirect 취약점

정상적인 웹 사이트가 사용자에게 고정 URL로 리다이렉션 하거나 사용자가 제공한 매개변수를 기반으로 리다이렉션 URL을 안전하게 구성하면 문제 없다.

하지만 합법적인 웹 사이트가 사용자가 제공한 매개변수를 기반으로 리다이렉션 URL을 구성하지만 충분히 필터링하거나 검증하지 않는 겨웅와 사용자가 대상 리다이렉션 URL을 지정하도록 허용하면 문제가 발생한다.

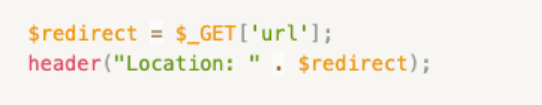

해커가 GET 요청의 url 매개변수 값에 아무 필터링 없이 악의적인 웹사이트 URL을 제공 할 수 있고 이 대상 URLdl Location 헤더로 전송되어 사용자를 악의적인 웹 페이지로 이동시키기 때문에 Open Redirect가 발생하게 된다.

어떤 문제가 발생할까

대표적인 피싱 공격으로, 사용자의 정보를 빼내거나 피해자의 컴퓨터에 악성코드를 설치한다.

Open Redirect의 피싱 공격은 합법적인 웹 사이트에대한 사용자의 신뢰를 악용하기 때문에 속아 넘어가기 쉽다.

https://www.google.com/search?btnI&q=//%61%74%74%61%63%6B%65%72%2E%53%6F%6D

위처럼 URL 인코딩을 사용하여 위장하는 경우가 많음.

또한 XSS와 자주 연계된다.

어떻게 막을 수 있을까?

주로 검증되지 않은 사용자 입력으로 발생하기 때문에 위험을 최소화 하려면 사용자에게 권한이 있는지 확인하고, URL이 안전한지 여부를 확인하기 위해 입력을 검증하는 과정이 있어야 한다. 거부목록 보다 신뢰할 수 있는 URL목록, 즉 허가목록을 사용하여 검사하는 편이 좋다.