참고

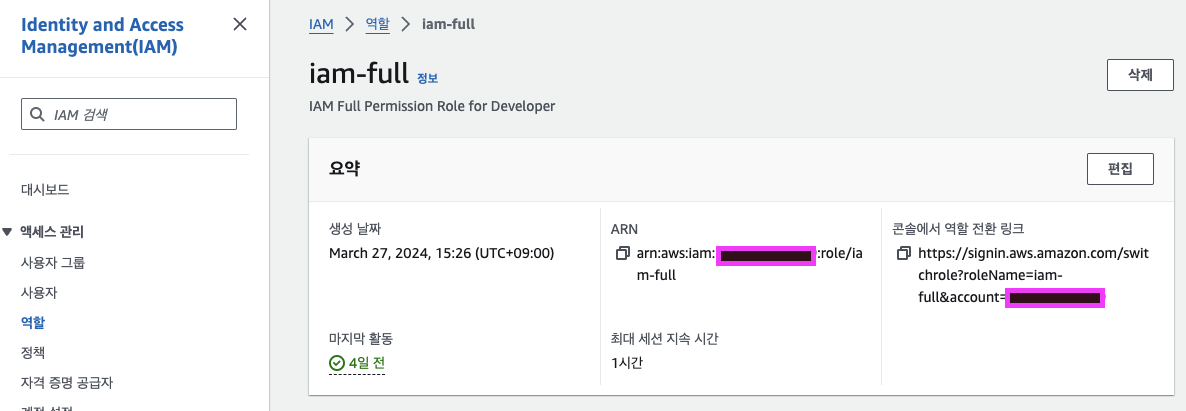

저번에 만들었던 iam-full role을 보면 아래와 같이 ARN을 확인할 수 있음

이번엔 이 ARN을 사용하여 CLI에서 이 Role을 사용해볼 예정

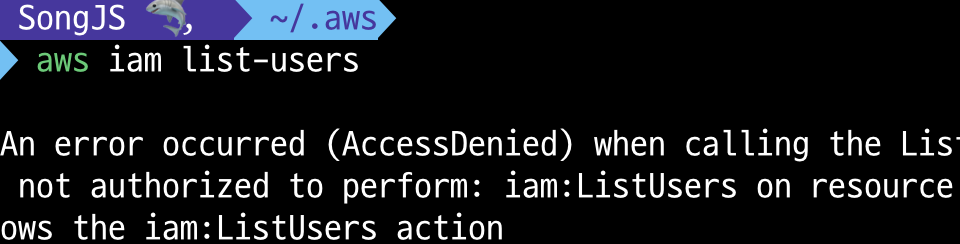

현재 CLI 환경에서는 PowerUserAccess 권한을 가진 song-develop 계정으로 인증이 되어 있음

그래서 iam 서비스를 이용하려고 하면 아래와 같이 에러 발생

s3 서비스는 에러가 발생하지 않음

아래 명령어로 aws 폴더로 이동하고, credentials를 확인

cd ~/.aws

cat credentials

그러면 위처럼 저번에 지정했던 키들이 뜸

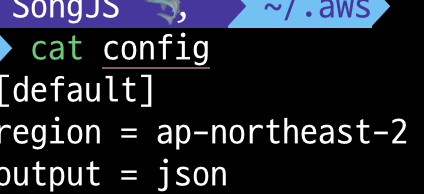

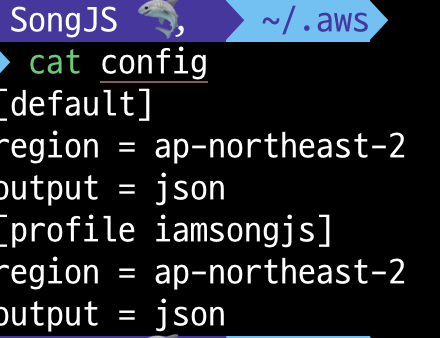

config 파일 확인

cat config

이 역시 저번에 설정했던 region과 output 형식이 뜸

이제 여기에 profile을 추가해 줄건데, 그 profile을 활용하여 일시적으로 권한을 사용할 수 있음

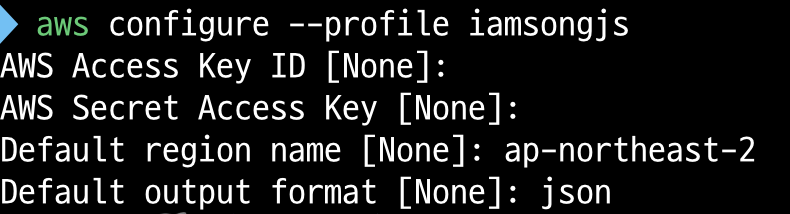

aws configure --profile {profile이름}

액세스키와 시크릿키는 입력하지 않고 엔터로 넘어감, region과 output만 설정

그러면 아래처럼 config 파일에 profile이 추가 됨

이제 이 profile에 iam-full arn 정보를 넣어주면 됨

sudo vi config[default]

region = ap-northeast-2

output = json

[profile iamsongjs]

region = ap-northeast-2

output = json

role_arn = arn:aws:iam::{계정ID}:role/iam-full // 아까 복사했던 iam-full arn주소

source_profile = default // default를 소스로 함위와 같은 정보를 입력하고 저장 후 빠져나오면 됨

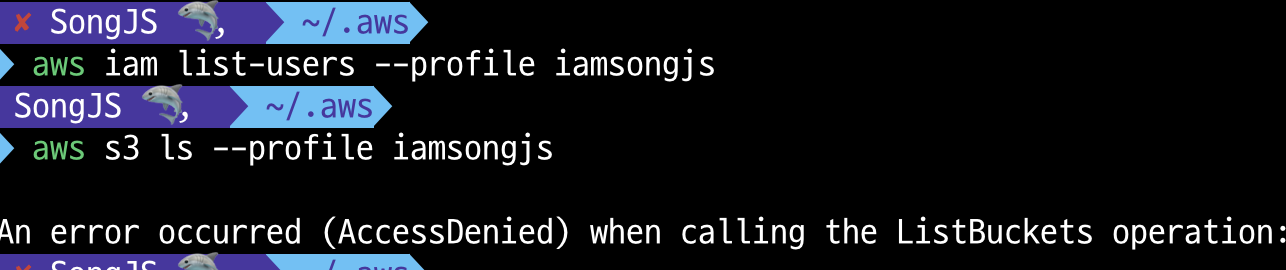

이제 이 profile을 사용하면

위처럼 iam 서비스는 에러가 발생하지 않음

원래 PowerUserAccess로 가능했던 s3 서비스가 이번엔 에러

iam-full은 IAM 서비스 관련 권한만 가지고 있기 때문

이런 식으로 일시적인 권한이 필요한 경우 사용하는 IAM Role을 CLI에서도 사용할 수 있음