참고

IAM admin 계정 생성

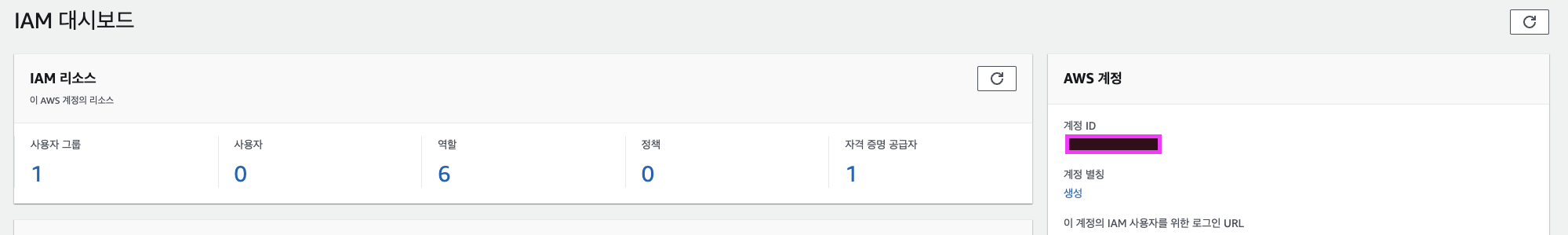

우선 IAM 서비스 접속

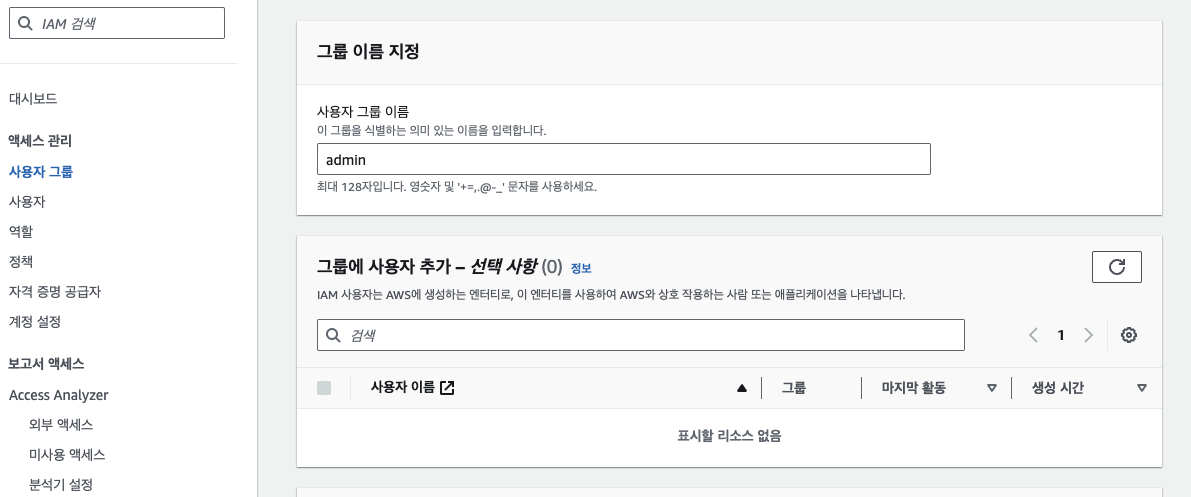

그 후 좌측 메뉴에서 액세스 관리 > 사용자 그룹 > 그룹 생성

그룹 이름 적고 그룹 사용자 추가 (사용자 추가는 선택 사항)

만약 exam이라는 프로젝트를 한다고 한다면 exam-admin이라고 해도 괜찮을 듯?

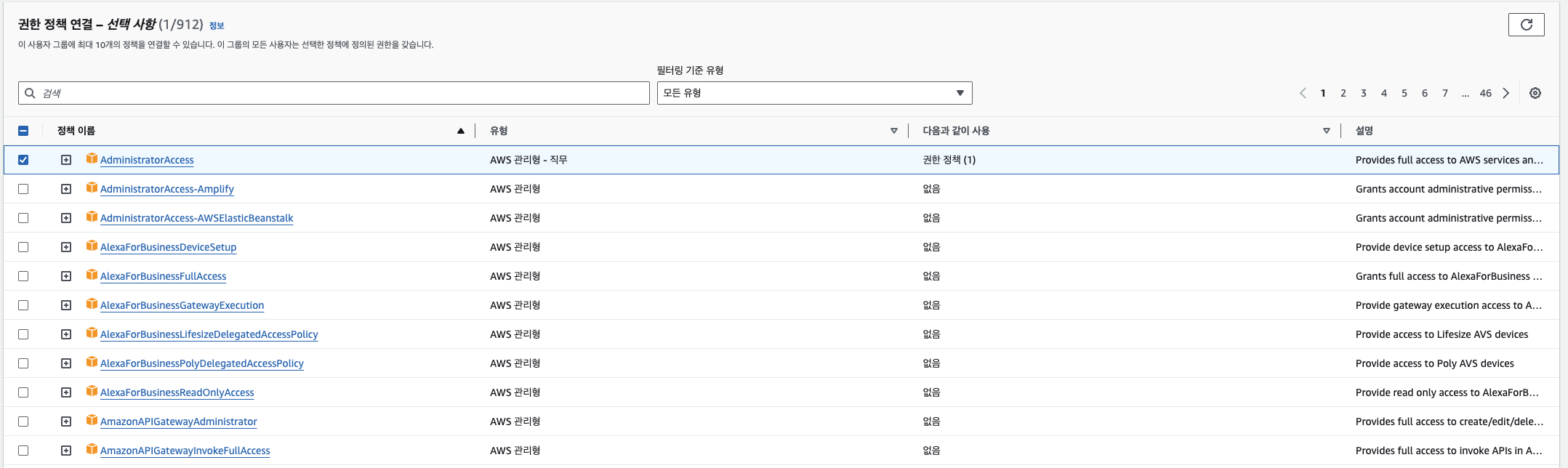

그 후 권한 정책 연결

가장 맨 위의 AdministratorAccess 권한을 체크해주면 된다.

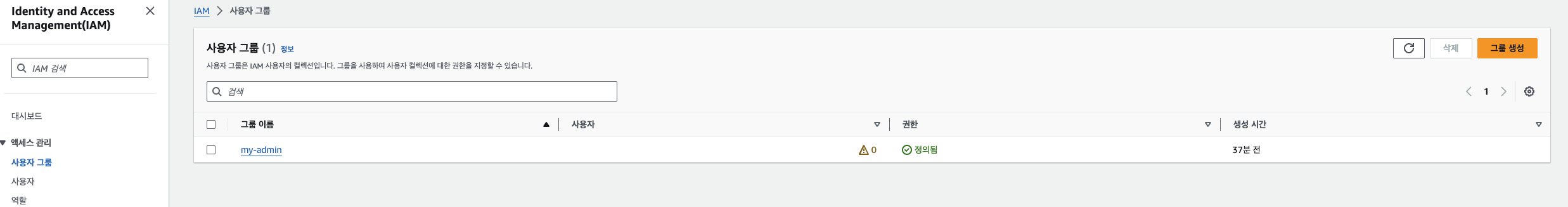

그러면 아래처럼 admin 그룹이 생성됨~

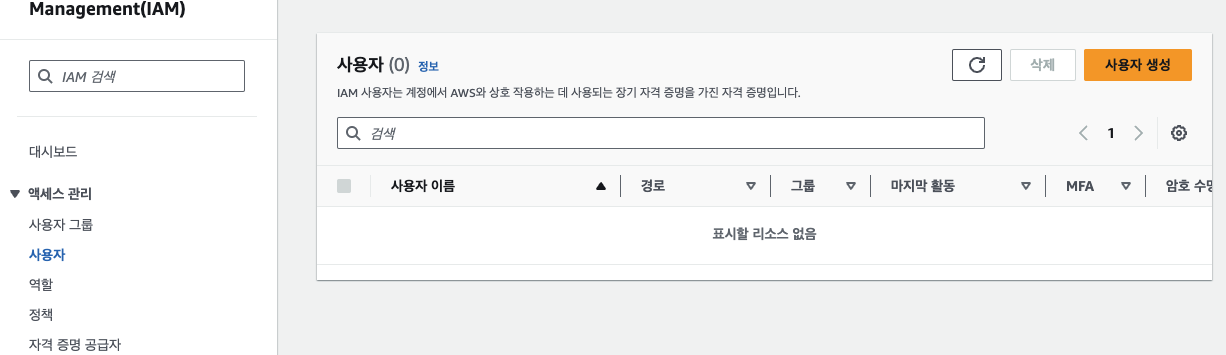

이제 사용자를 추가 할 시간

좌측 메뉴에서 액세스 관리 > 사용자 > 사용자 생성 클릭

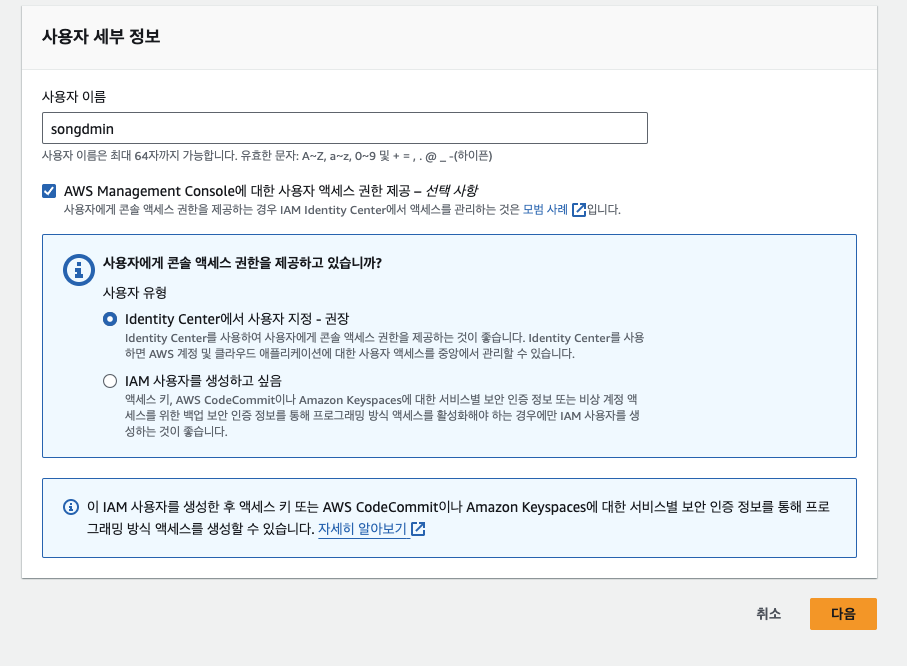

이름을 설정하고 AWS Management Console 사용자 액세스 권한 제공을 체크해줌 (AWS 콘솔 사용 가능)

그러면 아래와 같이 Identity Center에서 사용자 지정 옵션과 IAM 사용자 생성 옵션이 있음

Identity Center에서 지원하는 사용자가 더 최신 서비스이고 권장되는 방법인 것같음

그냥 권장하는 Identity Center에서 사용자 지정을 체크하고 넘어감

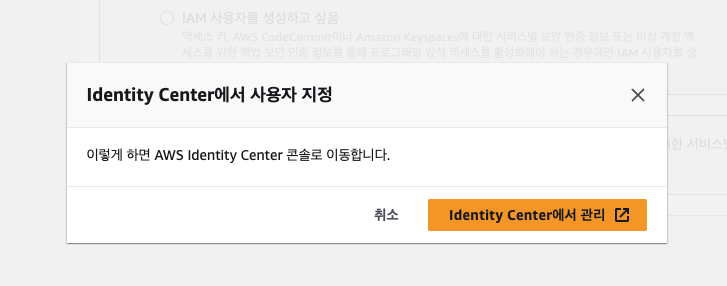

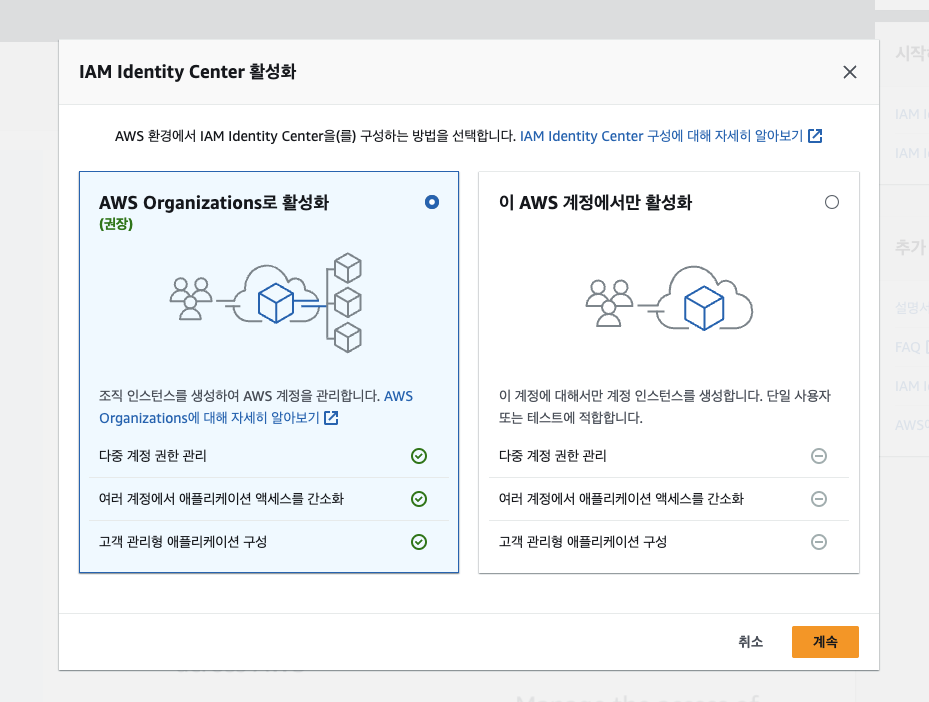

일단 Identity Center에서 사용자 지정을 체크하고 다음을 누르면 아래와 같은 모달창이 뜸

눌러서 이동해보니 IAM Identity Center를 활성화하는 버튼이 있다. 클릭해보자.

권장한다니까 AWS Organizations로 활성화를 해보았다.

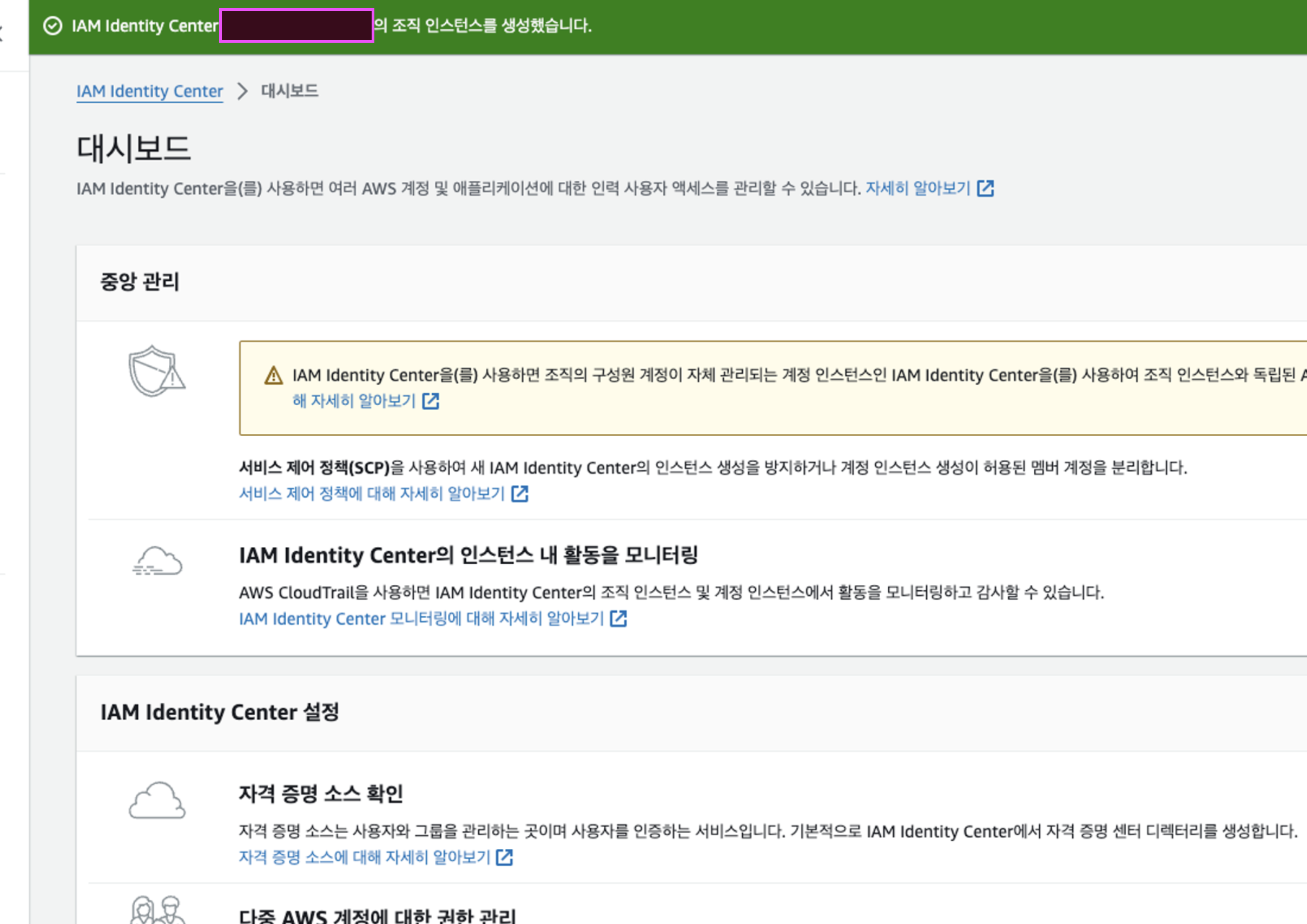

계속 버튼을 누르니 아래처럼 IAM Identity Center로 넘어옴

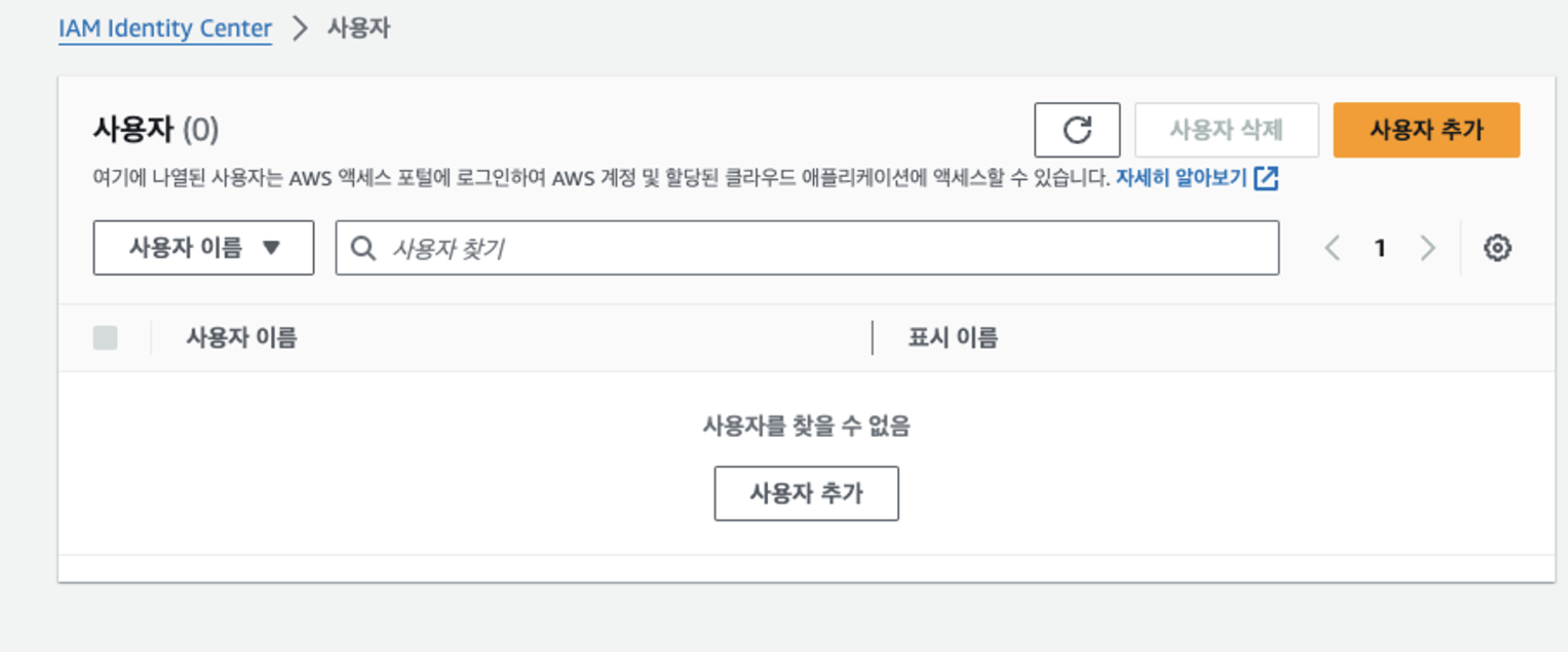

여기서 좌측의 사용자 메뉴로 와서 사용자 추가 버튼을 눌러보자

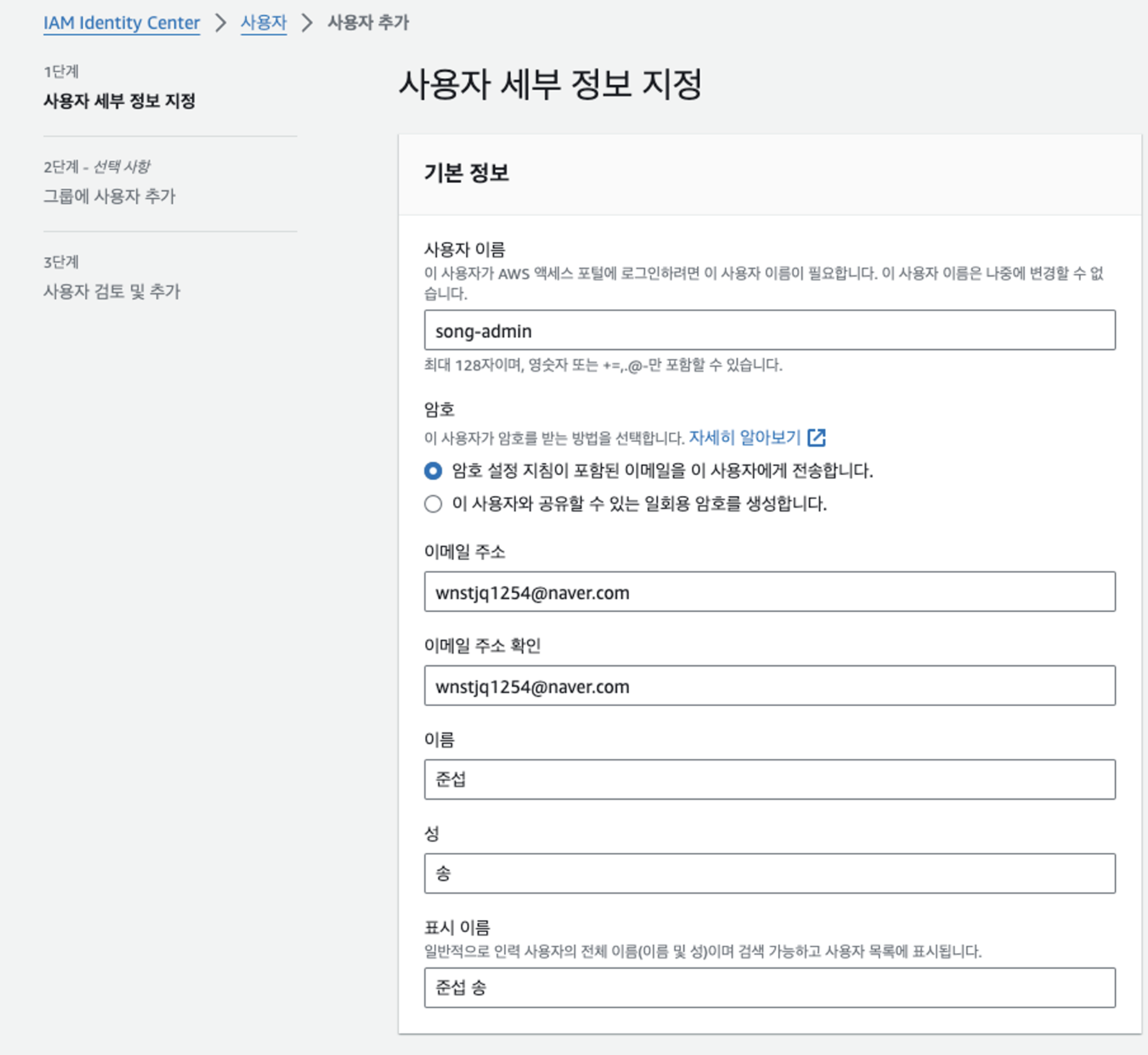

정보를 입력하고 추가하면 되는 듯

사용자를 추가하니 그룹에 사용자 추가 단계로 넘어옴

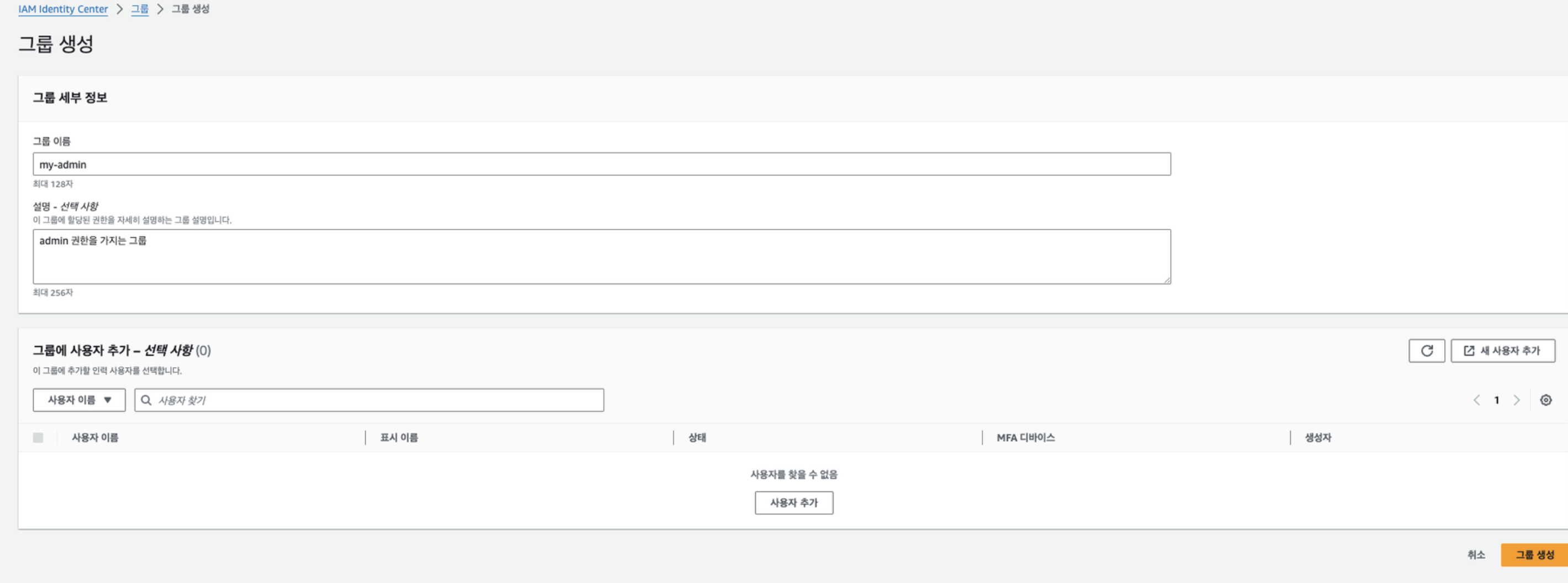

여기서도 그룹 생성을 해버리자 (아까 한거랑 다른 그룹인 듯)

일단 사용자 추가에 찾을 수 없다고 뜨길래 사용자는 추가해주지 않았음

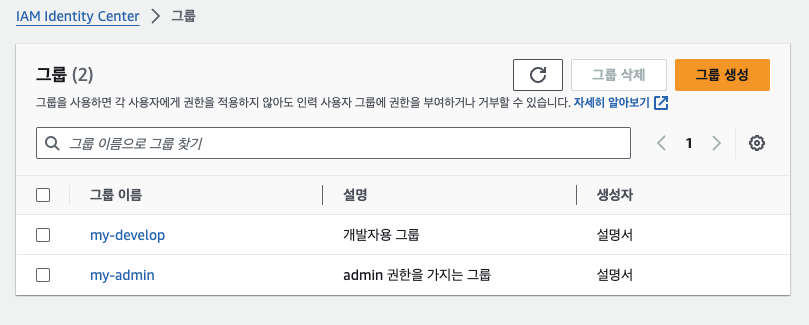

그렇게 그룹을 생성하니 좌측 메뉴의 그룹 탭으로 넘어옴..

좌측 메뉴 사용자를 눌러 사용자를 다시 추가해보자

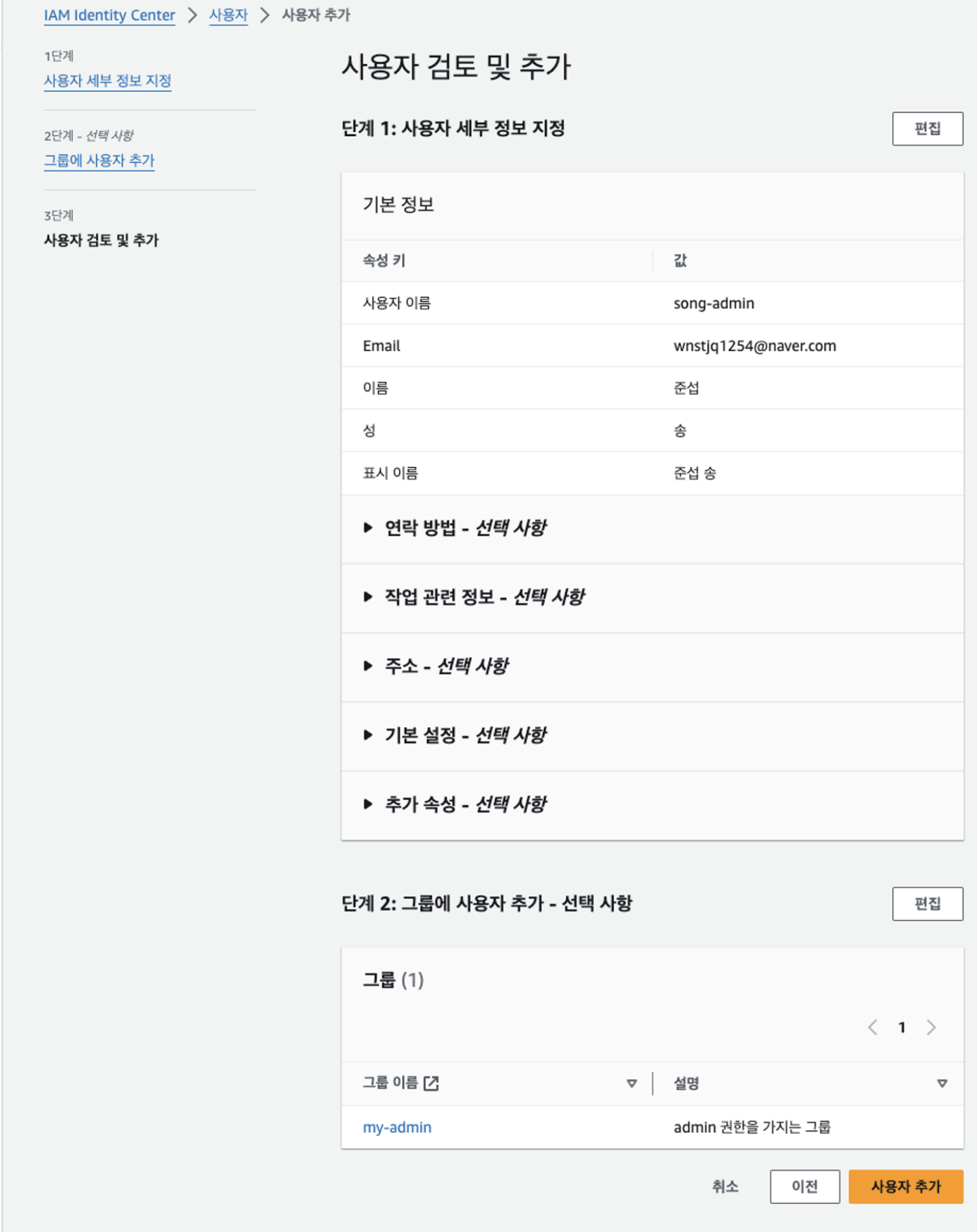

위 1단계 사용자 세부 정보 지정을 다시 해주고 넘어가면 2단계에 아까는 없었던 내가 생성한 그룹이 생겨있음

다음으로 넘어가면 아래와 같이 검토 하고 추가가 되는 듯하다.

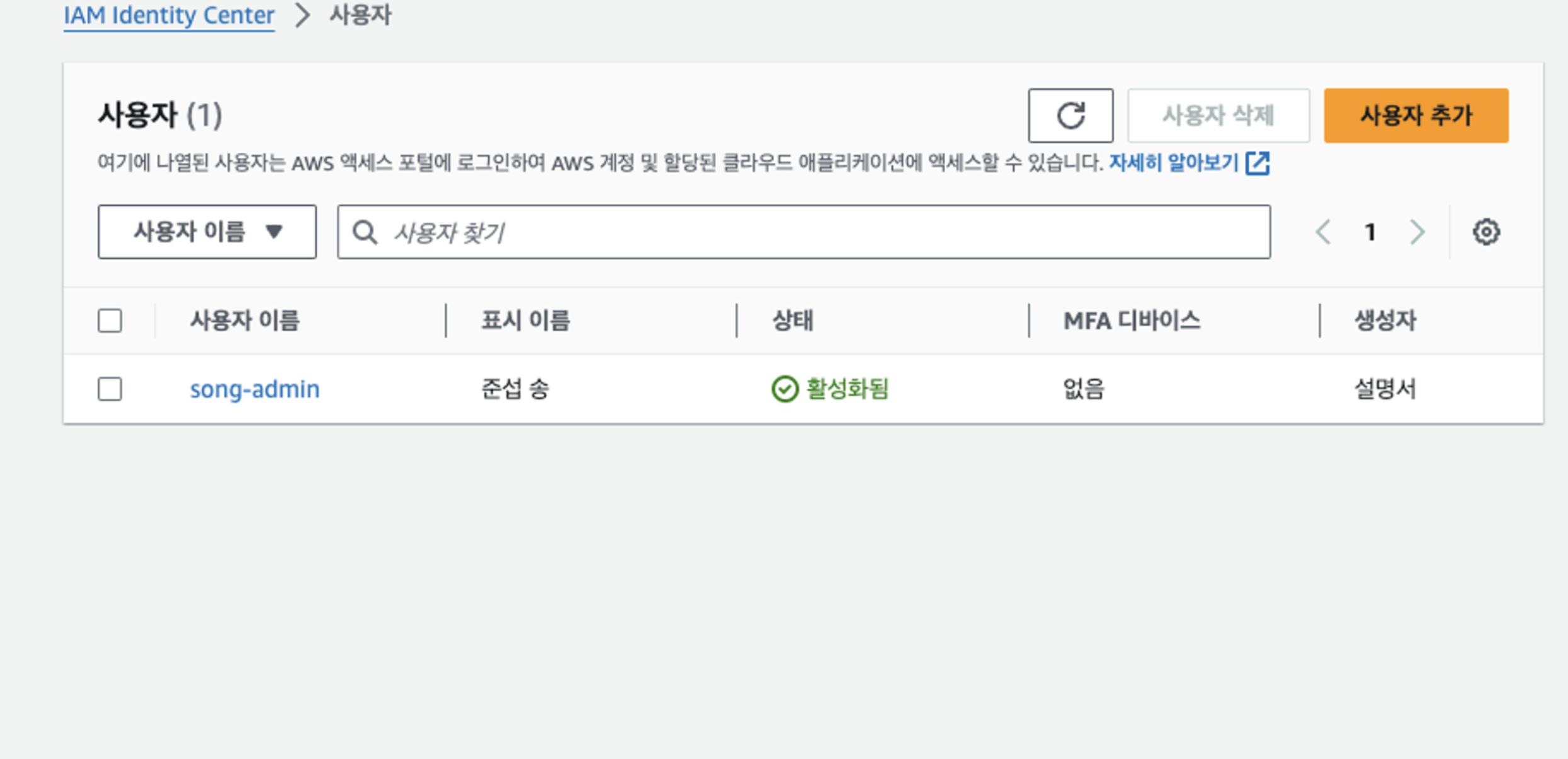

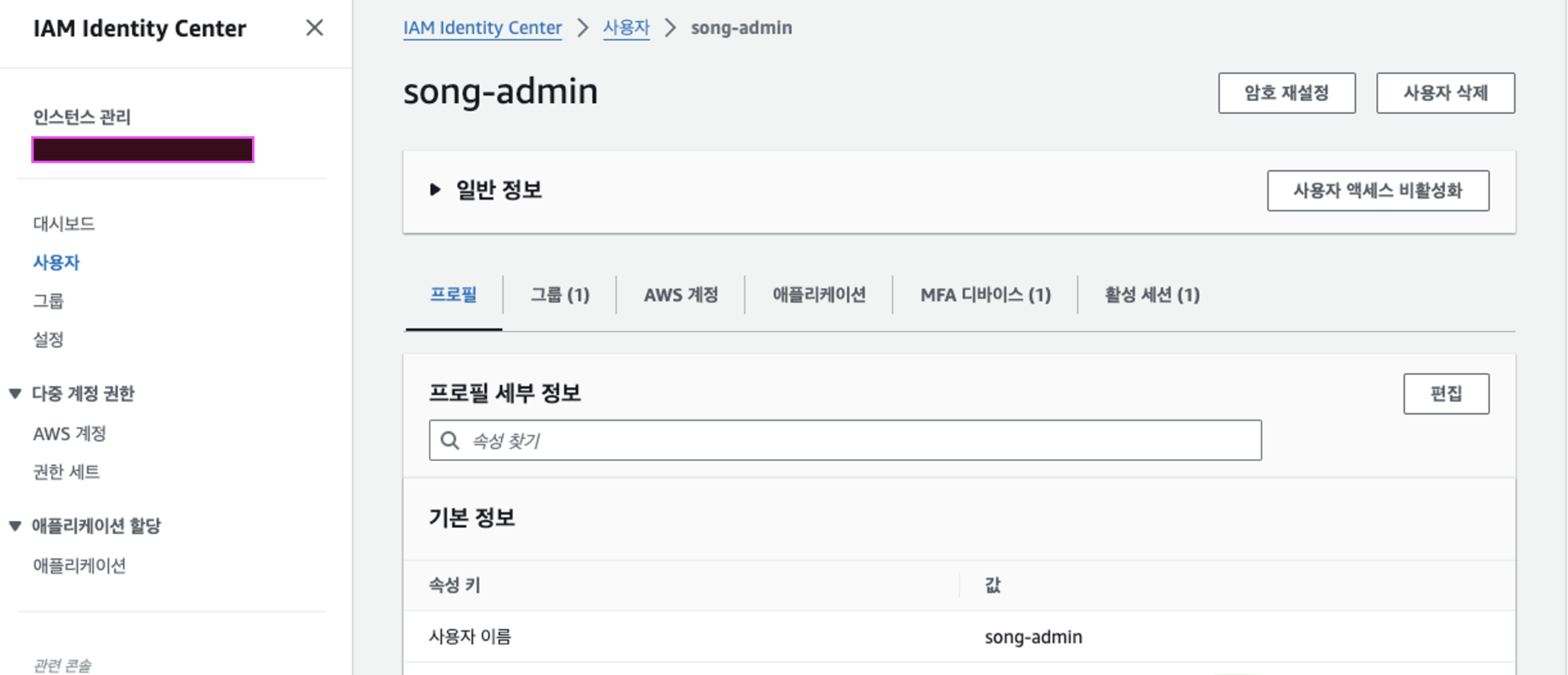

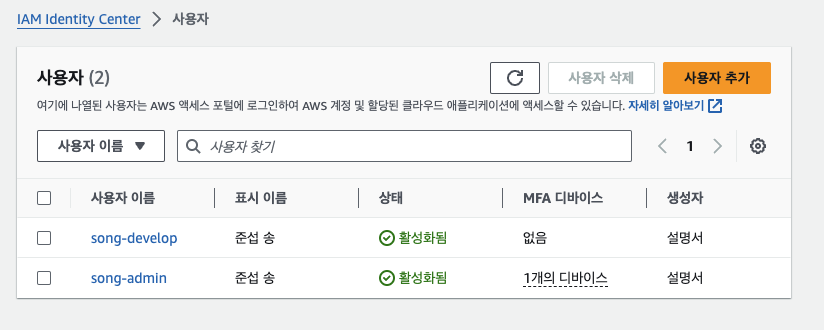

그러면 사용자에 추가된 모습 ㅎㅎ

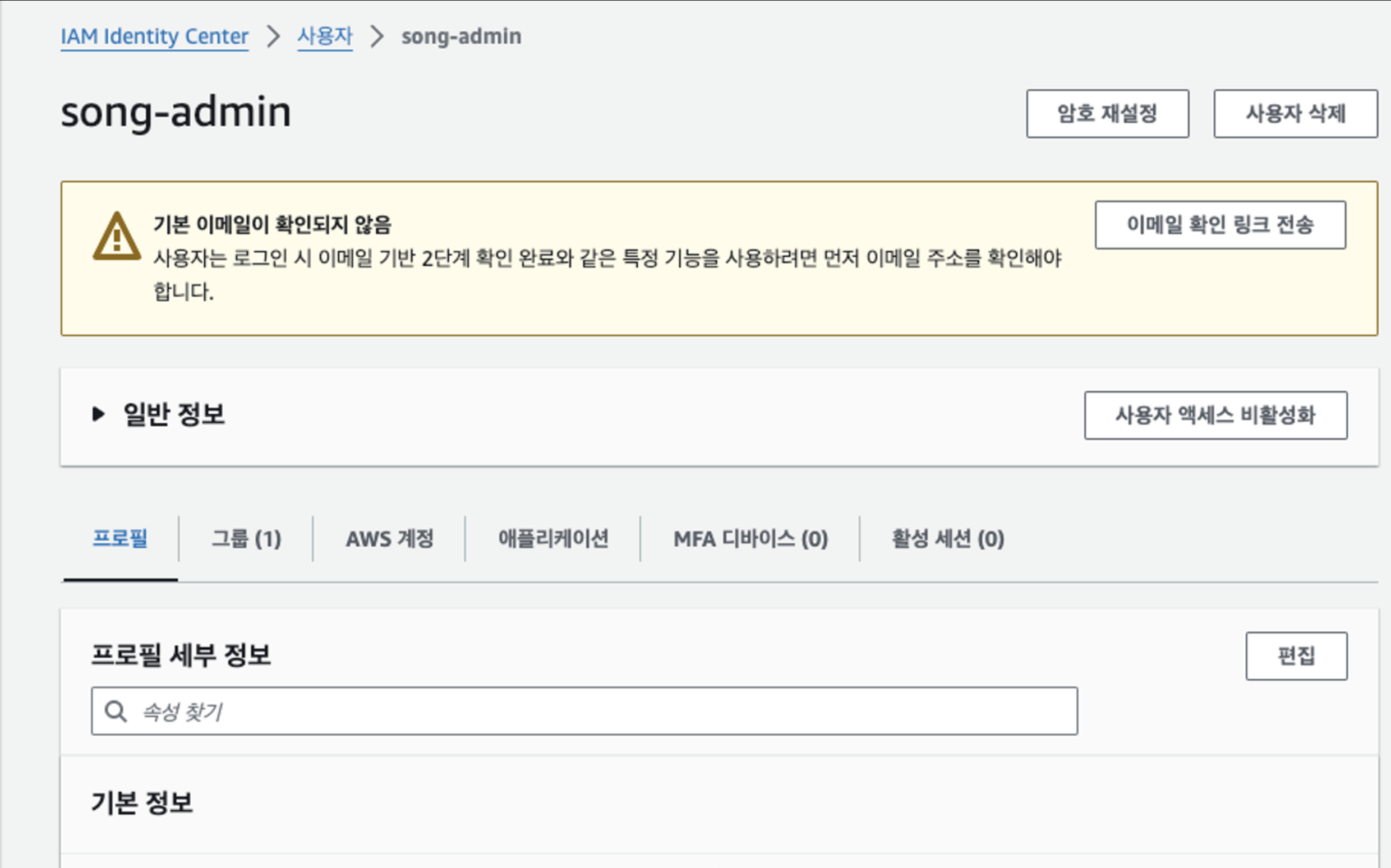

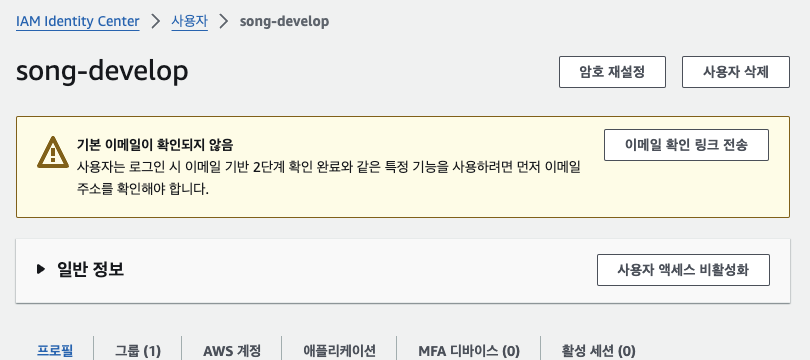

눌러보면 기본 이메일이 확인되지 않았다고 뜨는데 사용자 추가때 적은 이메일로 확인해주면 됨

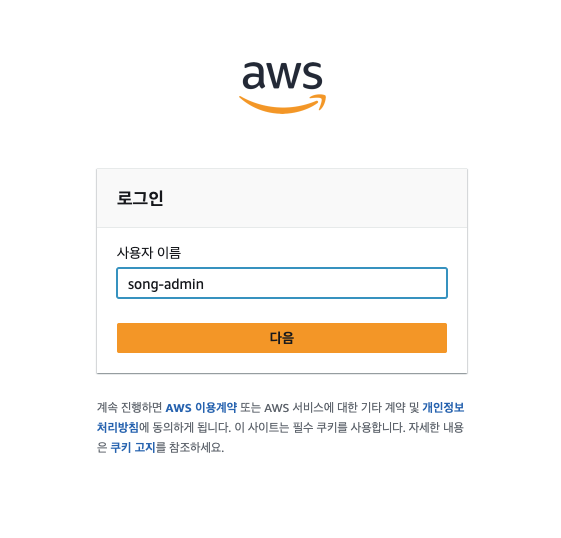

전송받은 이메일 링크로 들어가면 비밀번호 설정을 하라고 뜸

비밀번호 설정을 하면 아래처럼 로그인 하라는 칸이 뜨는데 내가 만든 사용자 이름(song-admin)과 설정한 비밀번호로 접속하면 됨

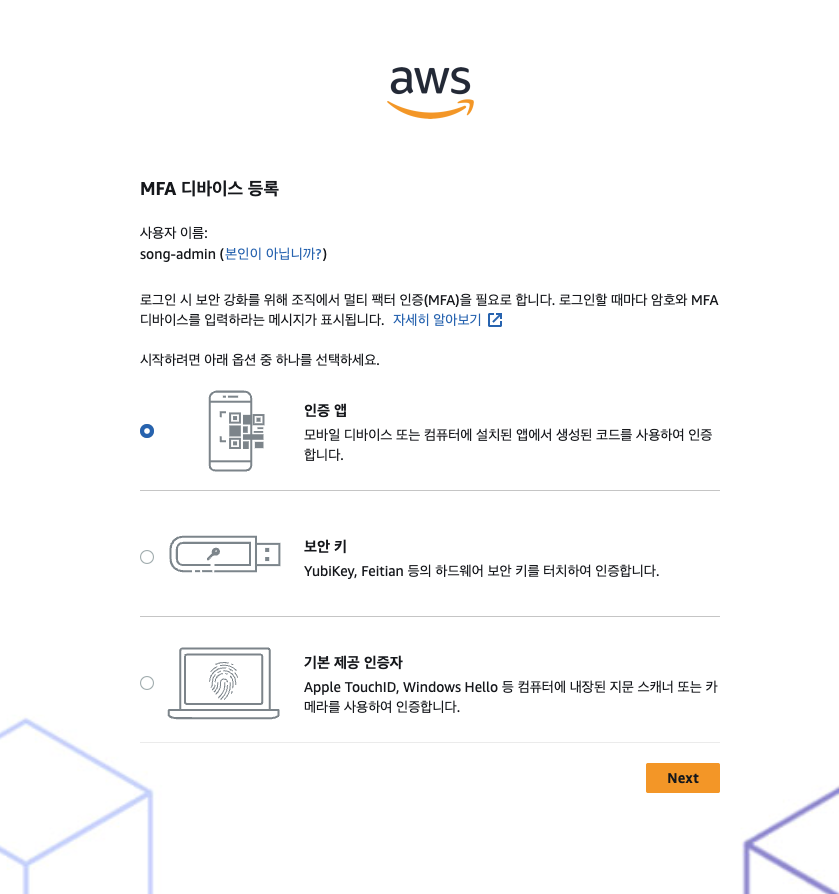

그러면 이제 MFA 디바이스를 등록하는 단계가 됨

나는 Google Authenticator가 핸드폰에 깔려있어서 그걸로 진행했음

그러면 이제 MFA 인증 앱이 등록ㅎㅎ

그러면 아까와 같이 이메일로 인증하라는 배너가 사라짐

하지만 아직 권한을 부여하지 않았기 때문에 이 계정과 그룹은 할 수 있는 것이 없음

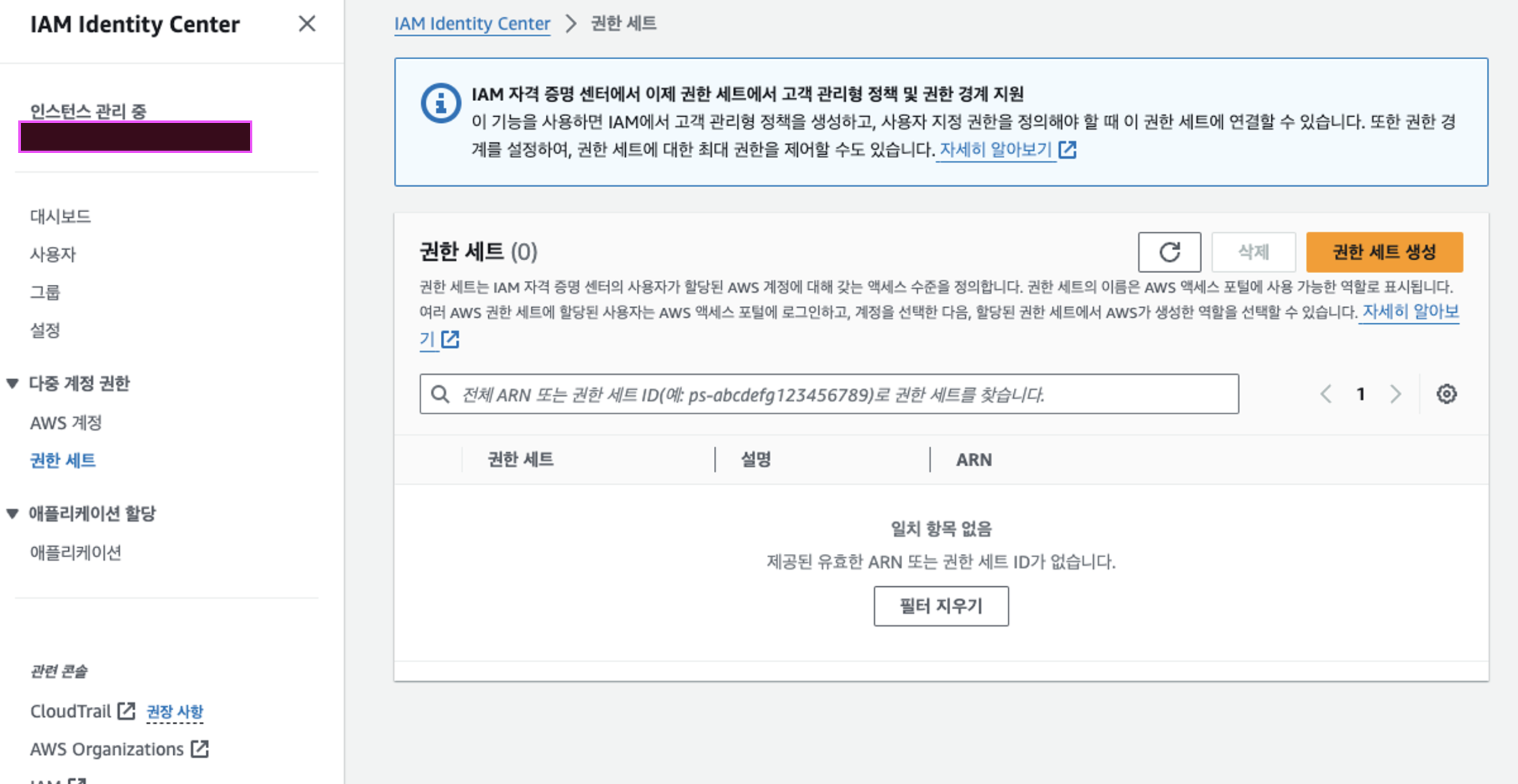

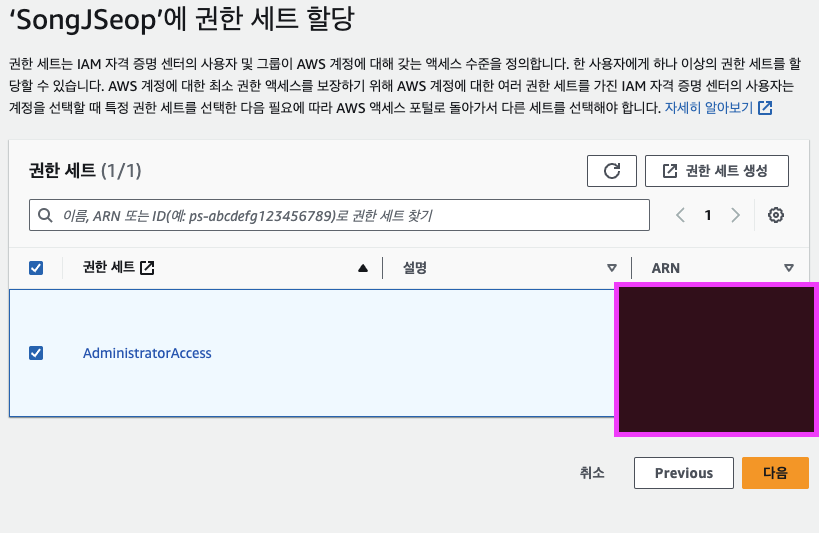

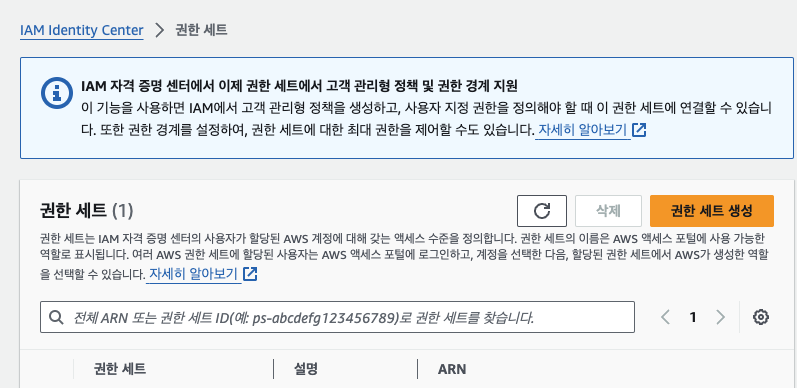

찾아보니 권한 세트를 생성하면 됨

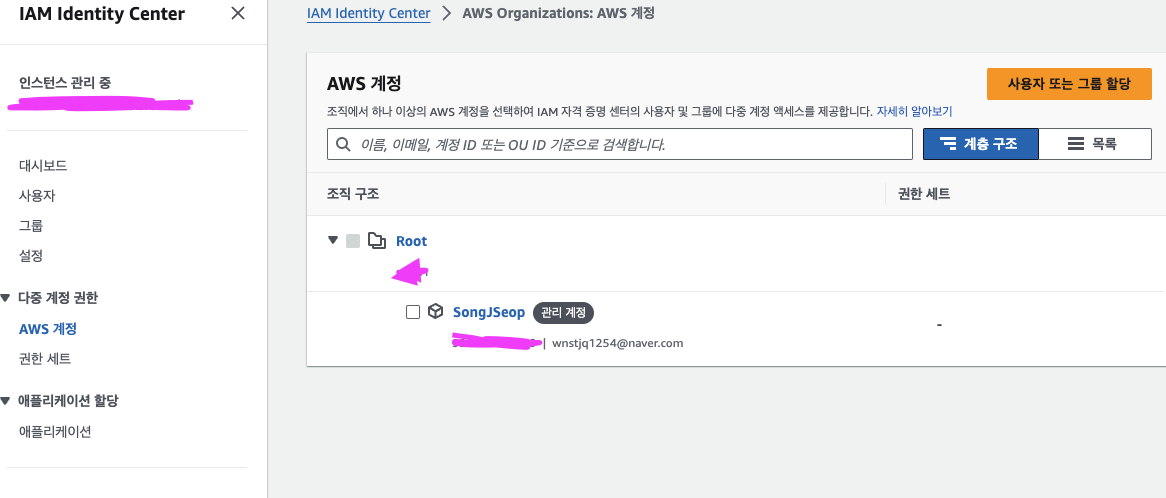

좌측 메뉴에서 다중 계정 권한 > 권한 세트 메뉴로 넘어오자

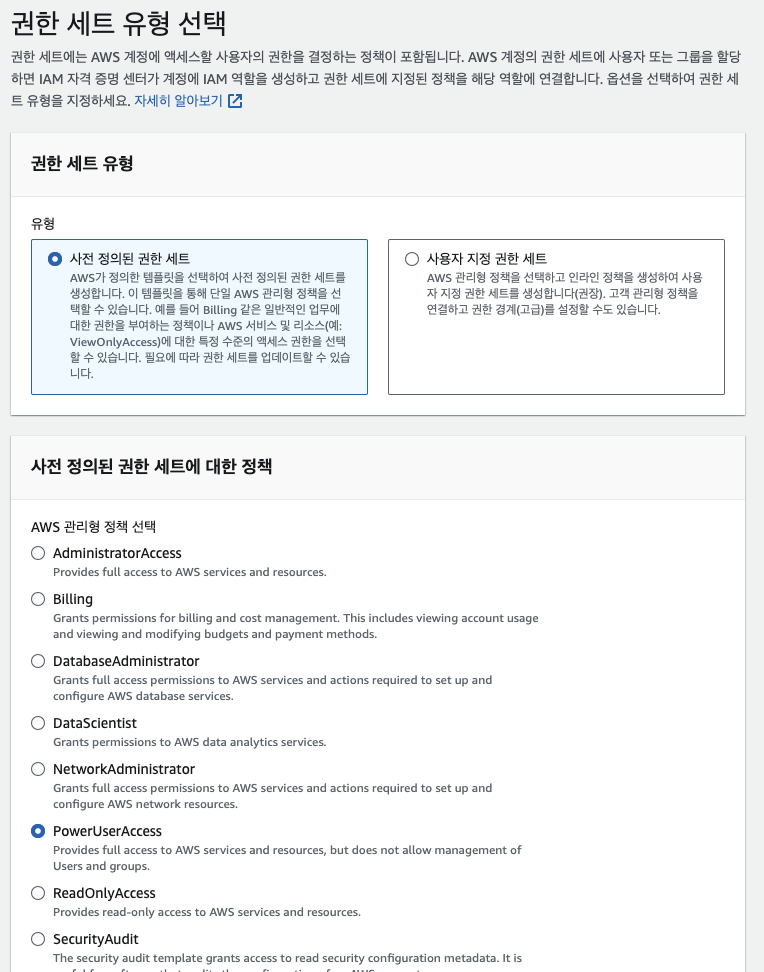

그러면 권한 세트가 아직 없는데, 권한 세트 생성 버튼을 눌러보자

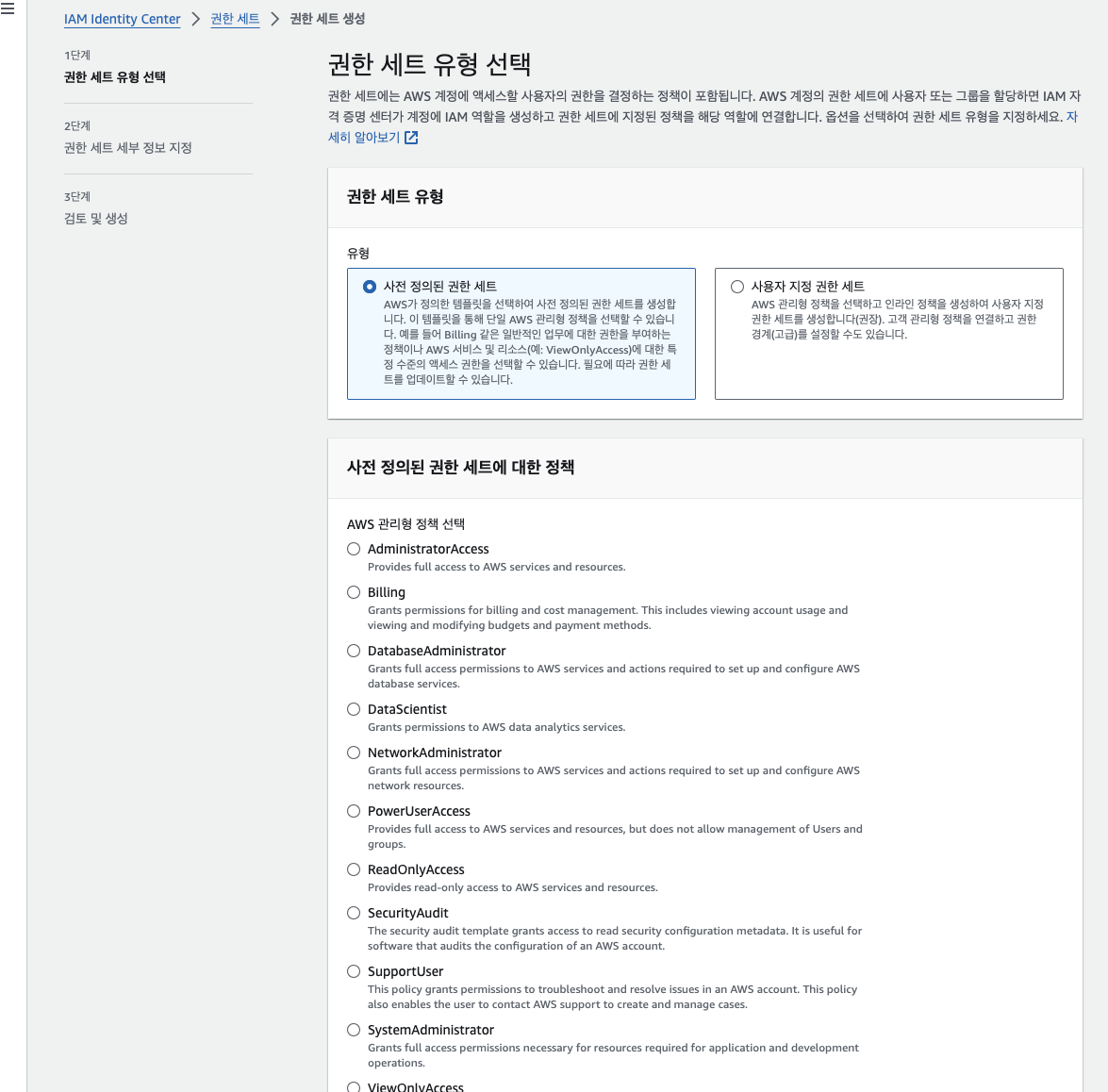

그러면 위처럼 ‘사전 정의된 권한 세트’에 아까 맨 처음 IAM 그룹 생성할 때 나왔던 AdministratorAccess 권한이 있음 ㅎ

체크하고 넘어가보자(사용자 지정 권한 세트는 딱봐도 심화과정 같으니 일단 넘어가보자)

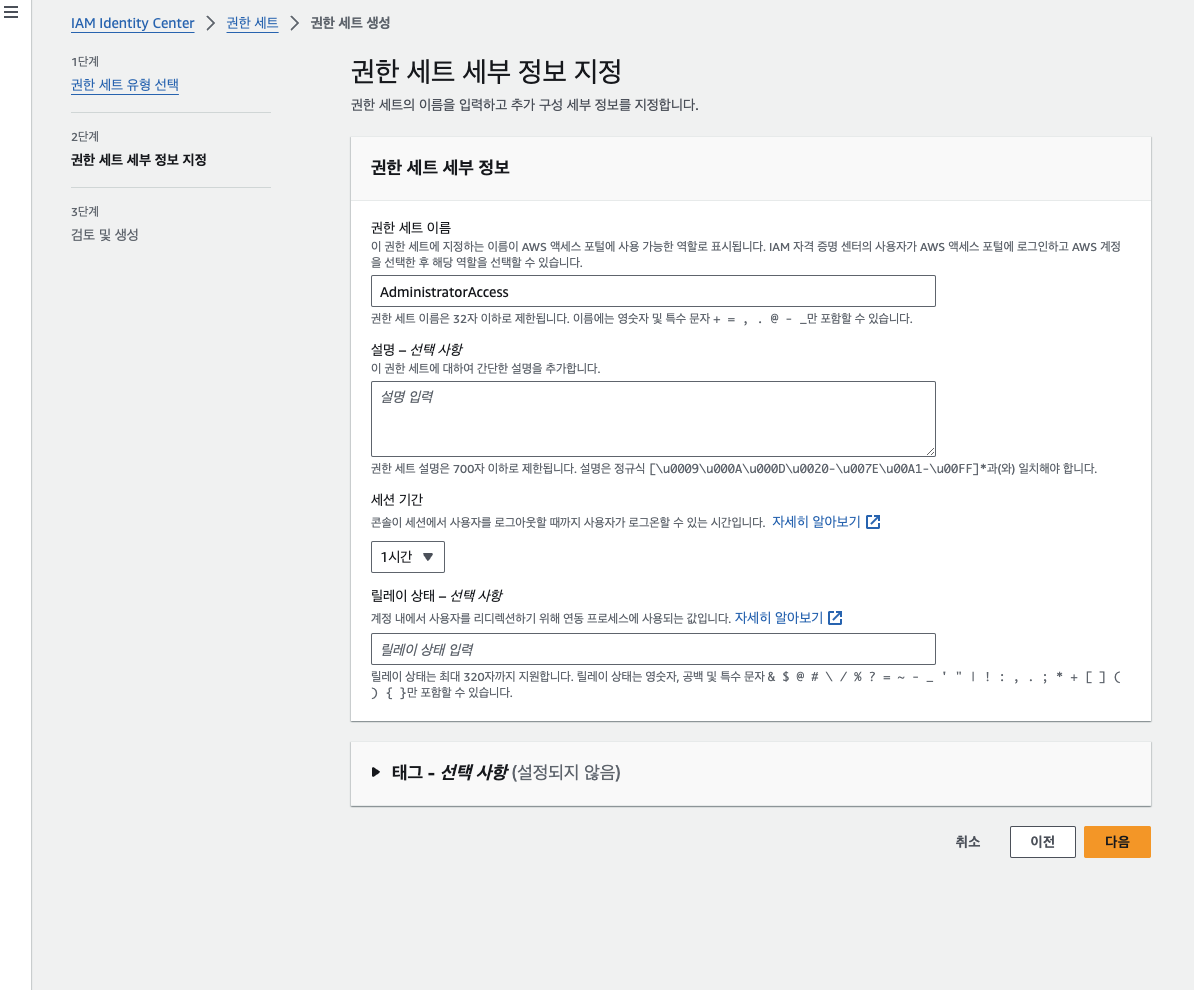

그러면 아래와 같은 창이 뜨는데 그냥 기본 설정으로 다음을 클릭

다음 검토 및 생성에도 그냥 별거 없으니 무시하고 생성 버튼 클릭

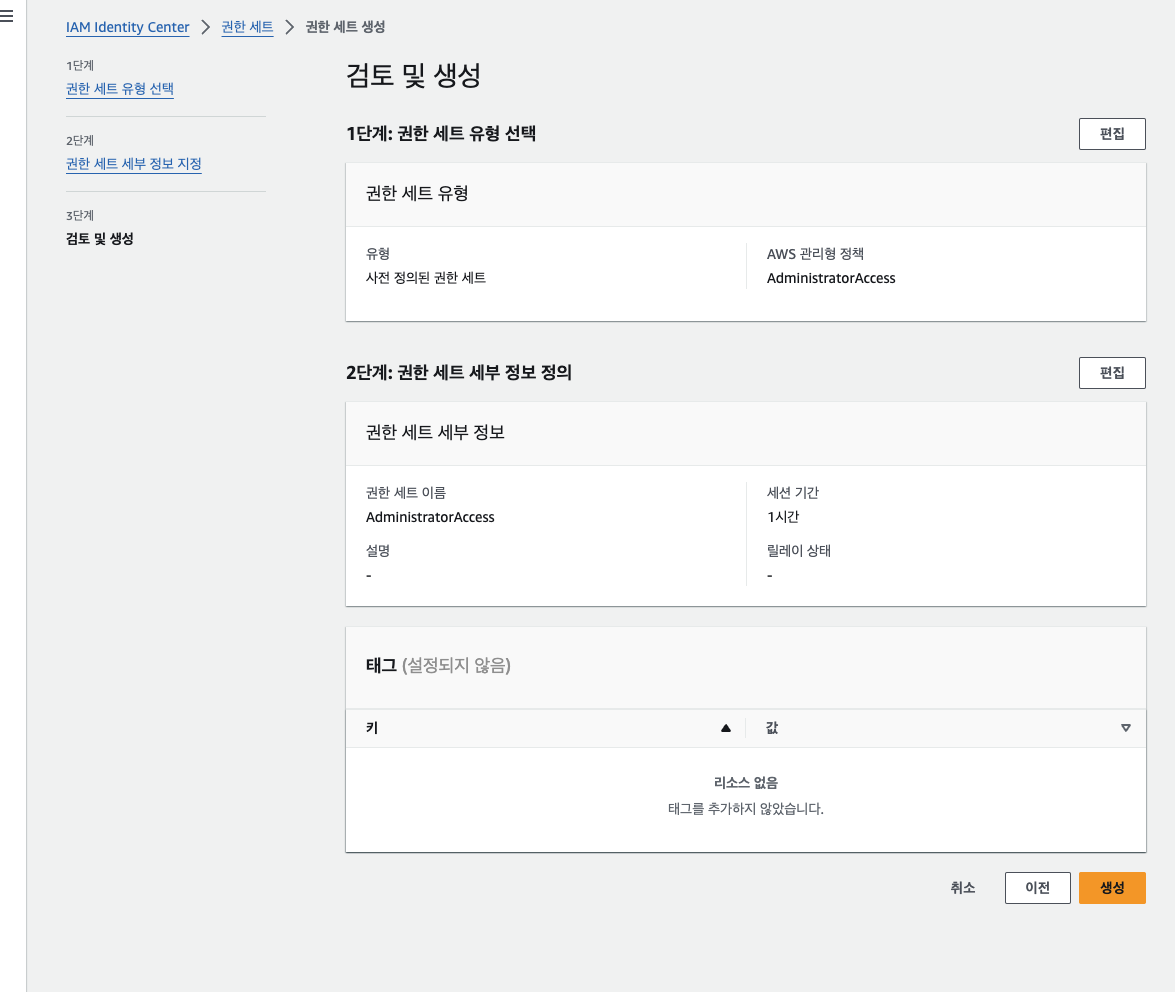

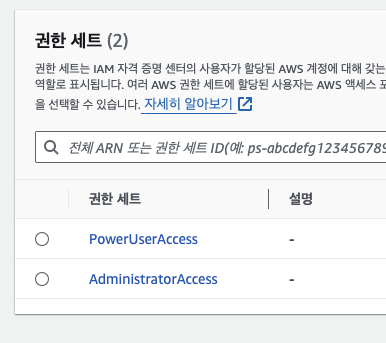

그러면 권한 세트 생성 완료 ㅎㅎ

이제 이 권한을 IAM 사용자에게 부여해주면 됨

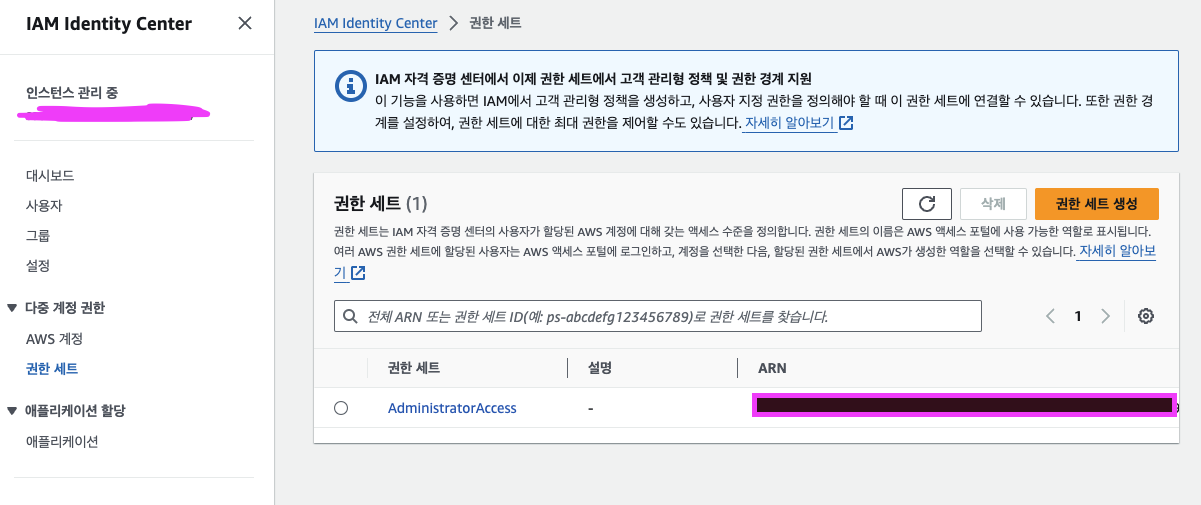

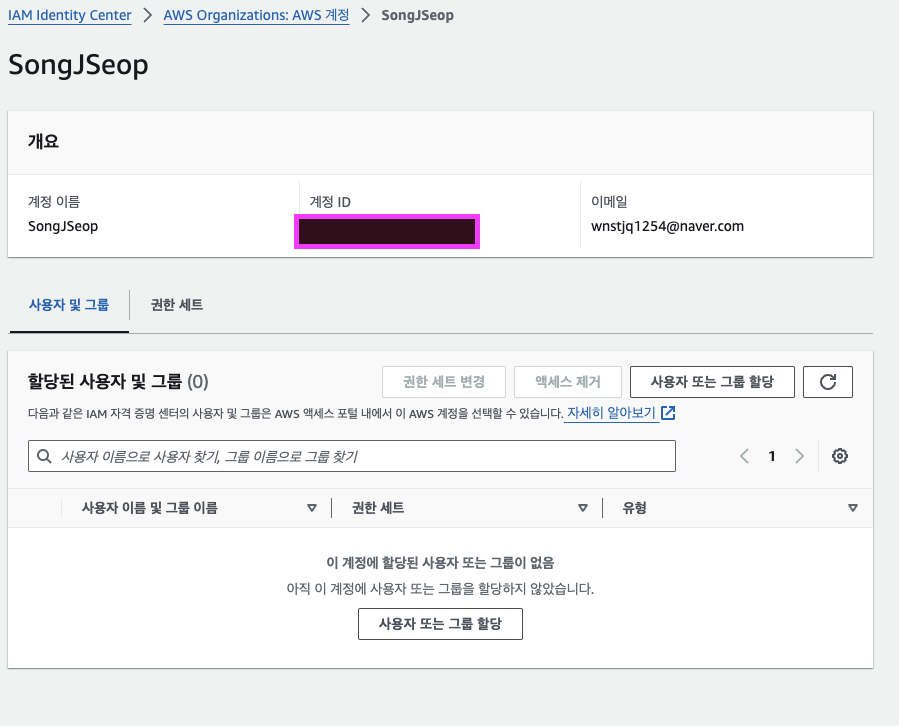

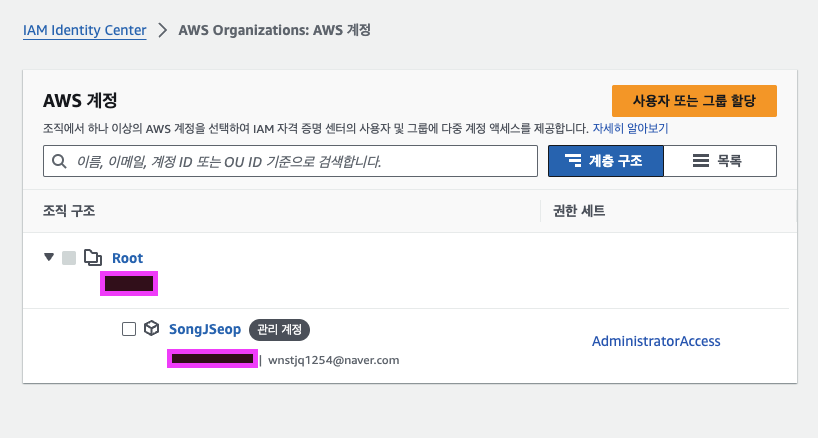

좌측 메뉴 다중 계정 권한 > AWS 계정 에서 ‘관리 계정’이라고 되어있는 루트 계정으로 들어감

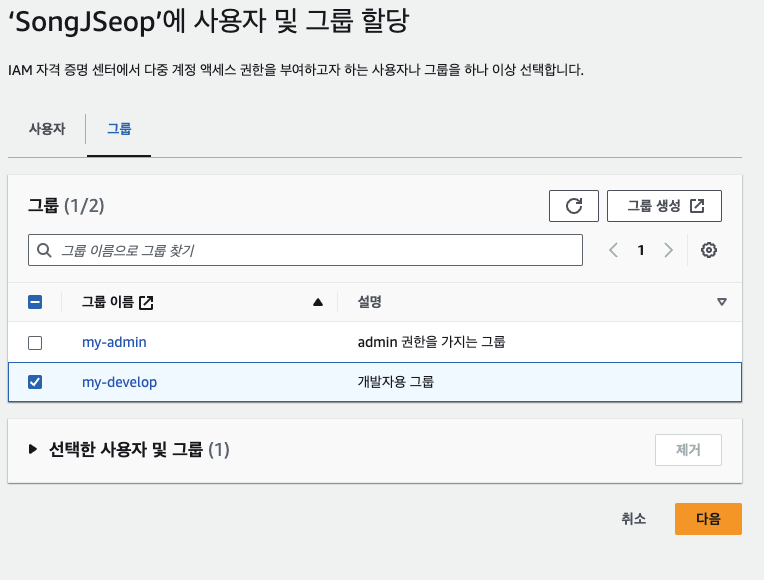

사용자 또는 그룹 할당을 클릭하고, 그룹에서 아까 만든 그룹 선택

사진에서 아래 my-admin은 맨 처음 IAM 서비스에서 만든 그룹으로, 이건 체크해주지 않았음

다음 버튼을 눌러 넘어온 후, 만들어 놓은 권한 세트를 할당해 줌

그러면 역시 마지막 단계 검토 후 제출이 뜨는데 그냥 제출하면 됨

이제 IAM 계정에 권한이 다 부여되었음!

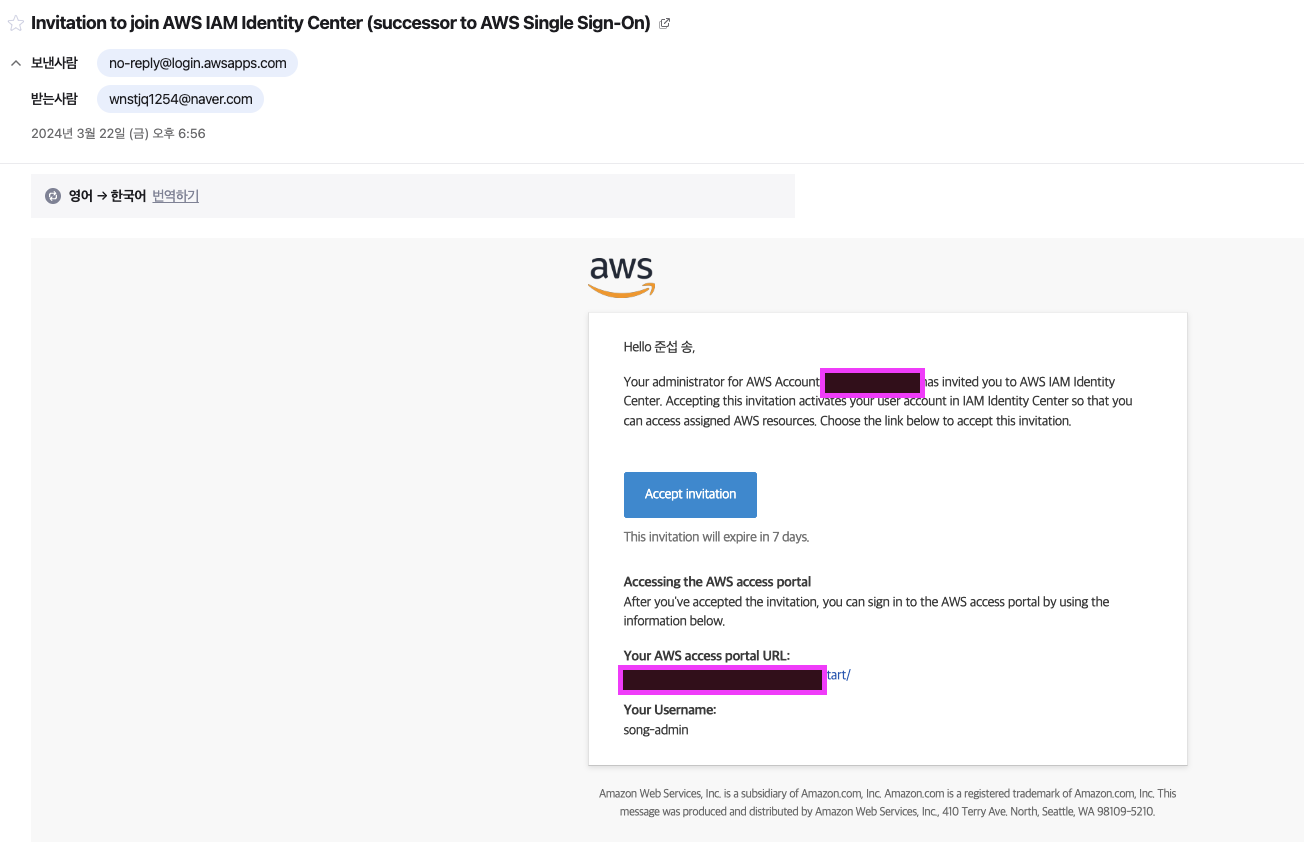

이 계정으로 로그인하려면 song-admin 계정을 만들 때 내가 설정한 이메일로 온 메일을 확인해보면 접근 포탈 URL이 있음

아래와 같은 메일!

위 메일의 밑에 Your AWS access portal URL로 들어가보자

그리고 로그인 해주면 된다 ㅎㅎ

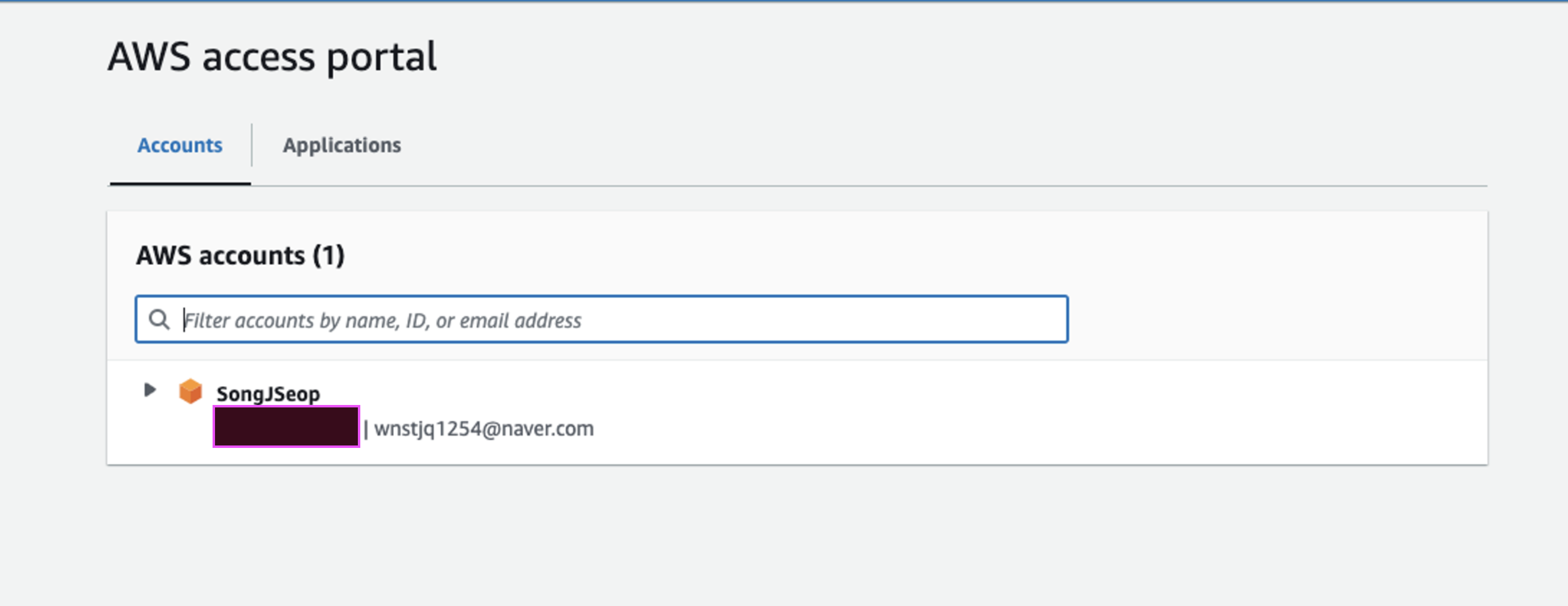

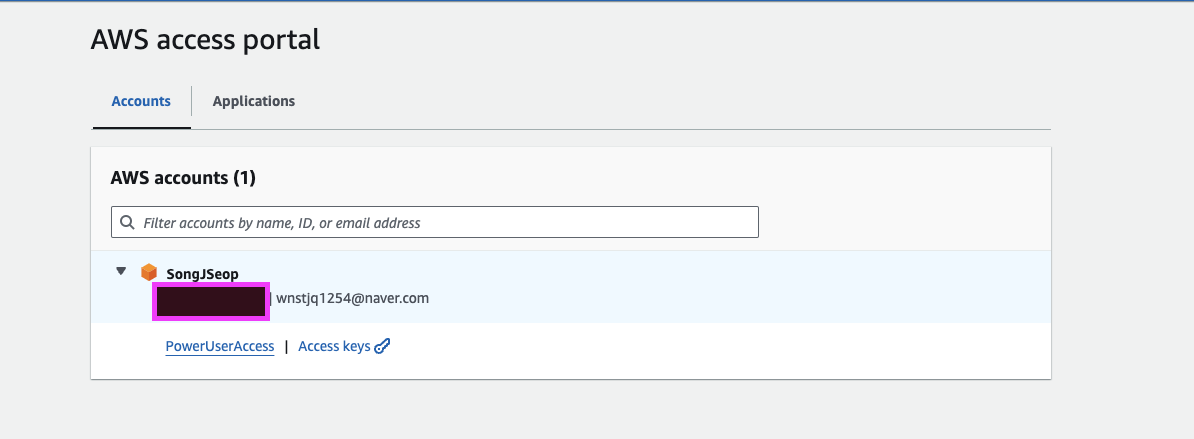

그러면 이제 IAM 계정으로 접근 완료!

계정과 Applications에 접근할 수 있음!

저기서 SongJSeop을 누르면 ‘AdminUserAccess’ 버튼이 있는데, 그걸 누르면 AWS 콘솔이 켜진다!

IAM 개발자 계정 생성

이제 같은 방법으로 복습하듯이 개발자 계정도 생성해보자

IAM Identity Center 서비스에 들어와서,

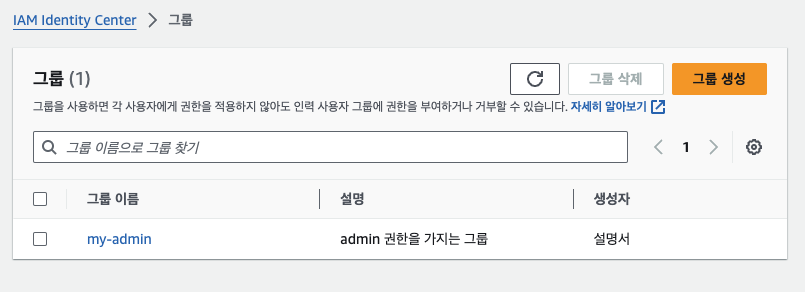

좌측 메뉴 그룹 탭 클릭

그리고 그룹 생성 클릭

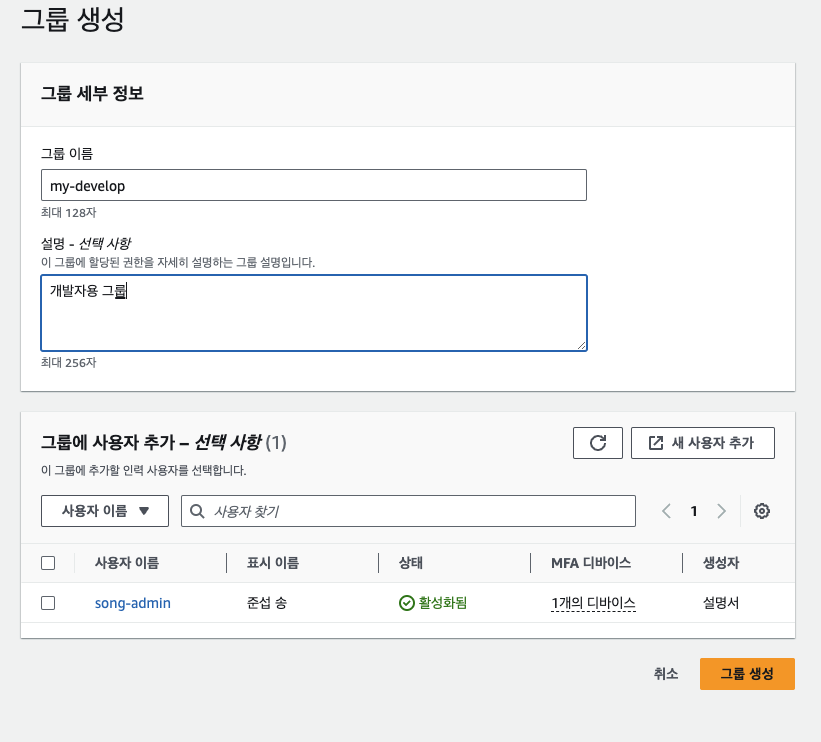

정보 입력 후 밑의 그룹 생성 버튼 클릭

사용자는 아직 생성하지 않았으니 추가해주지 않으면 됨

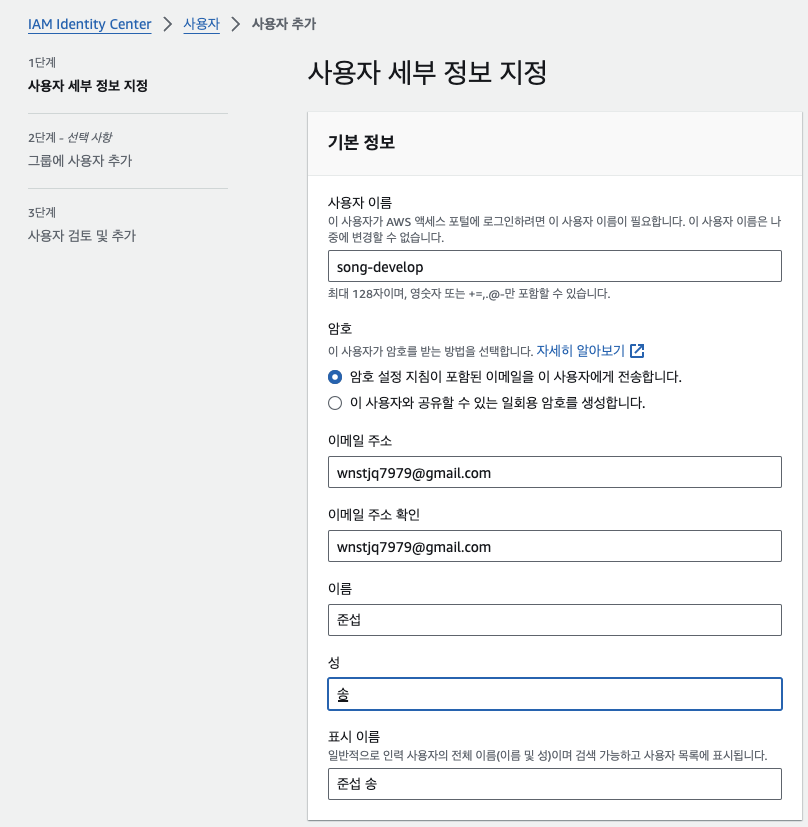

이제 사용자 생성

좌측 메뉴 사용자 > 사용자 추가

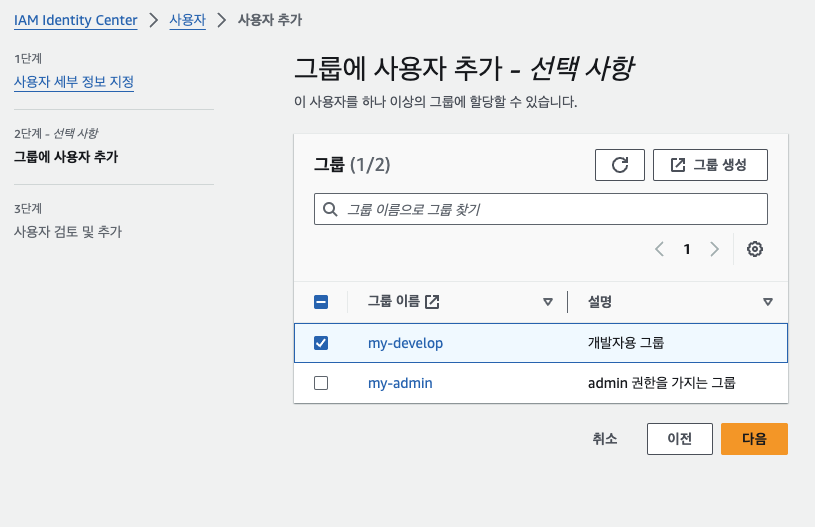

정보 입력 후 다음 단계에서 my-develop 그룹을 선택

마지막 단계는 역시 검토, 그냥 추가하면 됨

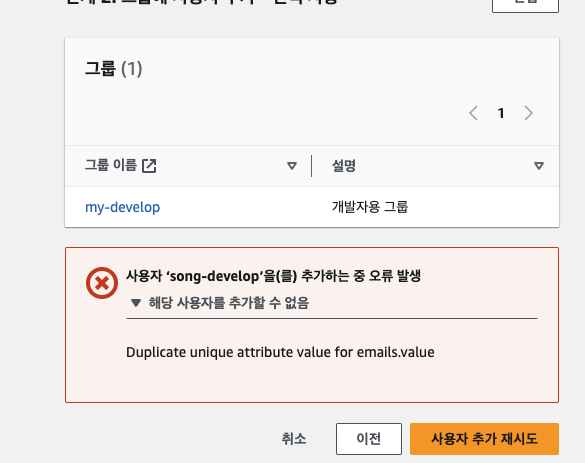

근데 추가하려 했더니!!

중복된 이메일은 사용할 수 없는 듯함

song-admin에서 사용한 이메일이라 그런 듯

다시 돌아와서 다른 이메일로 신청, 이번엔 잘 됨

역시 이번에도 MFA 등록을 해야하므로 이메일 인증이 필요

완료하면 이제 MFA 디바이스가 아래처럼 잡힌다 ㅎㅎ

그룹과 계정 생성을 완료하였으니 이제 권한 세트 설정할 시간

좌측 권한 세트 메뉴 클릭

권한 세트 생성 버튼 클릭

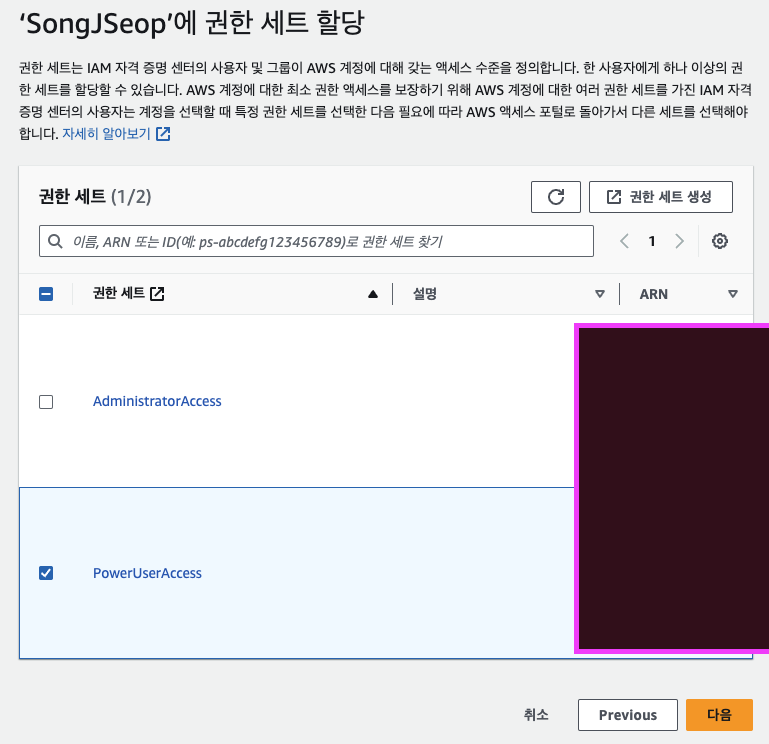

develop 그룹의 권한 세트이므로 admin 그룹보다 권한이 많으면 안됨

‘PowerUserAccess’ 선택

다음 설정들은 그냥 기본값으로 넘기고 생성하면 된다.

새로운 권한 세트가 아래처럼 생성됨

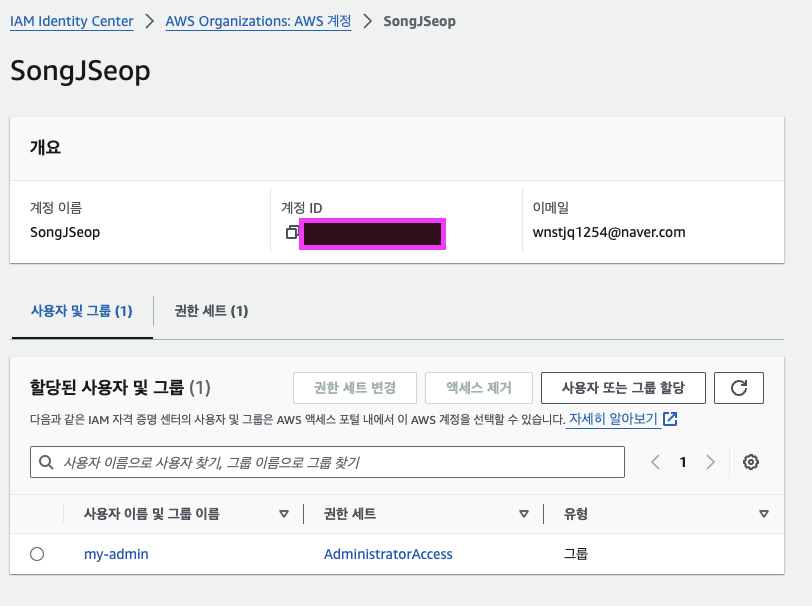

이제 좌측 AWS 계정 메뉴로 들어와 관리 계정 클릭

들어와서 밑의 ‘할당된 사용자 및 그룹’에서 ‘사용자 또는 그룹 할당’ 버튼 클릭

이제 my-develop 그룹에 PowerUserAccess 권한을 설정해주면 됨

그리고 제출하면 된다 ㅎㅎ

이제 똑같이 메일로 온 URL을 타고 들어가서 접속을 하면 잘 된다!

AdministratorAccess vs PowerUserAccess

둘 다 모든 리소스를 쓸 수 있지만 PowerUser는 계정 관련 서비스는 이용할 수 없음

그러나 계정 관련이라도 내 개인정보 조회 몇가지는 가능 (예전엔 안됐지만 안되면 불편한 것들 몇가지는 허용하는 것으로 바뀜)

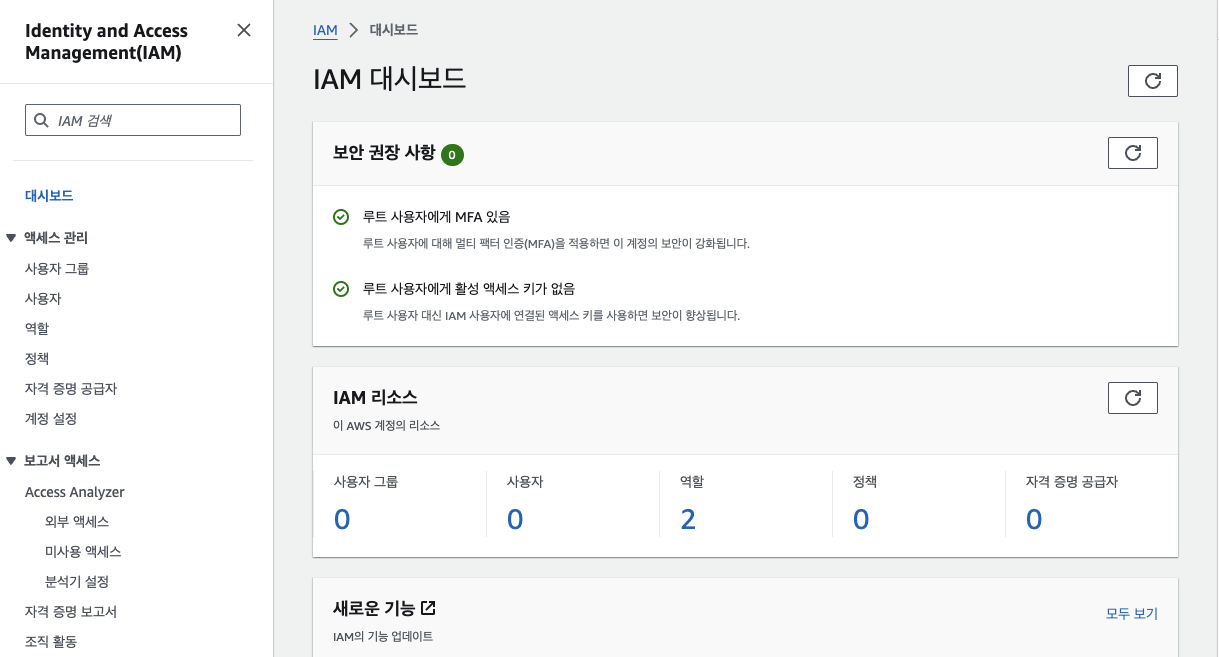

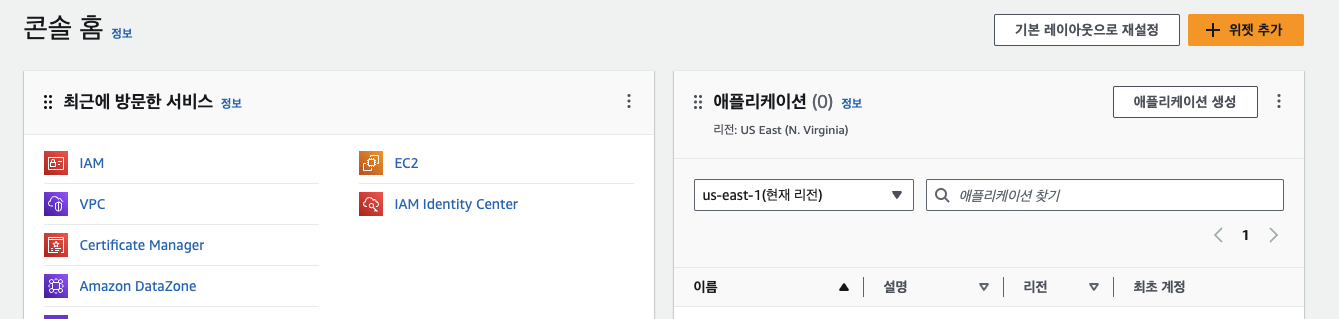

개발자 계정(song-develop)으로 접속하여 PowerUserAccess 버튼을 눌러 AWS 콘솔로 들어온 후, IAM 서비스로 들어가보자

위와 같이 PowerUser는 계정 관련 정보에 제약을 받음

반면 song-admin으로 접속을 하면 아래처럼 제약을 받지 않는 모습을 확인할 수 있었음