초보개발자입니다. 틀린내용이 있다면 언제든지 알려주시면 감사합니다!

방화벽의 대중화 이후 공격은 정상적인 서비스가 불가능하도록 방해하는 데 초점을 맞춤

이러한 공격 방식을 DoS(Denial of Service)공격이라고 함.

다수의 공격자를 만들어 동시에 DoS 공격을 하는 분산형 DoS를 DDoS 공격이라 하며 DoS공격은 단독으로 서비스를 불가능하게 하기 힘들기에 DDoS가 발전.

이러한 공격을 방어하기 위해 DDoS 전용장비가 등장.

DDoS 방어 장비 정의

DDoS 공격은 초기에는 시스템이나 네트워크 장비의 취약점이 타겟이었으나 네트워크 장비나 DNS 서비스와 같은 인프라 기반 서비스 제공 영역까지 DDoS 공격이 확대 보다 다양한 형태의 공격이 등장

DDoS 공격을 방어하기 위한 전문적인 장비의 필요성이 대두되어 전용 방어 장비가 등장.

DDoS 방어 장비 동작 방식

DDoS 방어 서비스는 클라우드 서비스, 회선 사업자의 방어 서비스, DDoS 방어 장비를 사내에 설치하는 방법이 있음.

회선 사업자와 DDoS 방어 장비를 이원화해 협조하는 서비스도 등장.

DDoS는 대규모 공격이기 때문에 탐지 장비와 방어 장비를 구분하는 경우도 있음. DDoS 공격을 탐지해 공격을 수행하는 IP 리스트를 넘겨주면 방어 장미나 ISP 내부에서 이 IP를 버리는 것이 가장 흔한 방어 기법.

DDoS장비가 DDoS 여부를 판별하는 방식은 다양

주요 차단 방법 중 하나는 프로파일링 기법. 평소 데이터 흐름을 습득해 일반적인 대역폭, 세션량, 초기 접속량, 프로토콜별 사용량등을 저장,

습득한 데이터와 일치하지 않은 과도한 트레픽이 인입되면 차단하고 알려줌.

또 하나의 방법은 일반적인 보안 장비처럼 보안 데이터베이스 기반으로 방어하는 것. IP 평판 데이터베이스를 공유해 DDoS 공격으로 사용된 IP 기반으로 방어여부를 결정하거나 특정 공격 패턴을 방어하는 방법.

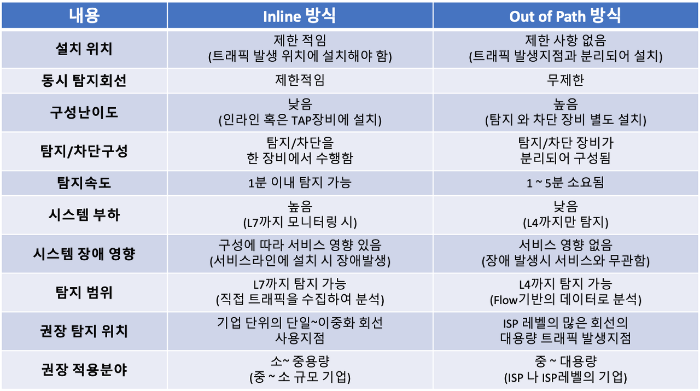

두 가지 DDoS 방어 기법 비교

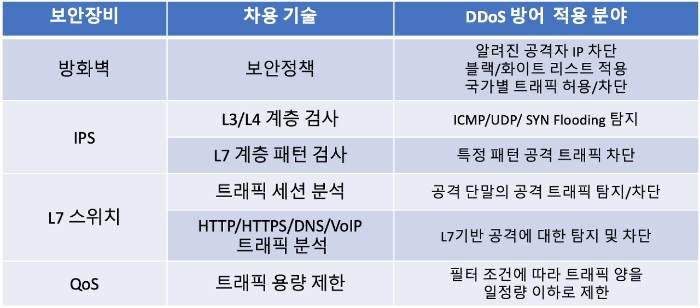

- 참고

DDoS 방어를 위해 사용한 기존 방어방식의 차용 기술

DDoS 공격 타입

| 볼류메트릭 공격 | 프로토콜 공격 | 애플리케이션 공격 | |

|---|---|---|---|

| 무엇인가? | 대용량의 트래픽을 사용해 공격 대상의 대역폭을 포화시키는 공격. 간단한 증폭기술을 사용해 생성하기 쉬움. | 3,4 계층 프로토콜 스택의 취약점을 악용해 대상을 엑세스할 수 있게 만드는 공격 | 7계층 프로토콜 스택의 약점을 악용하는 공격, 가장 정교한 공격 및 식별, 완화에 가장 까다로운 공격. |

| 장애를 어떻게 일으키는가? | 공격에 의해 생성된 트래픽 양은 최종 자원(웹 사이트 또는 서비스)에 대한 엑세스를 완전히 차단할 수 있음. 쓸모없는 패킷이 회선을 모두 차지해 정상적인 서비스 트래픽이 통과할 수 없음. | 공격대상이나 중간 위험 리소스의 처리 용량을 모두 사용해 서비스 중단을 유발. 일반적인 네트워크 장비나 네트워크 보안 장비를 대상으로 하는 경우가 많음. 공격 대상 장비의 CPU, 메모리 자원을 고갈시켜 정상적인 서비스가 불가능하게 함. | 대상과의 연결을 설정한 후 프로세스와 트랜잭션을 독점해 서비스 자원을 소모시킴. 애플리케이션 프로토콜 자체의 취약점이나 서비스를 제공하는 플랫폼의 취약점을 악용하는 경우가 많음. |

| 예제 | NTP 증폭, DNS 증폭, UDP 플러드, TCP 플러드 | Syn 플러드, Ping of Death | HTTP 플러드, DNS 서비스 공격, Slowloris 등 |

참고 사이트

https://brunch.co.kr/@ka3211/16

https://www.cloudflare.com/ko-kr/learning/ddos/what-is-a-ddos-attack/

https://ko.safetydetectives.com/blog/ddos-%EA%B3%B5%EA%B2%A9%EC%9D%B4%EB%9E%80-%EB%AC%B4%EC%97%87%EC%9D%B4%EB%A9%B0-%EB%B0%8F-%EA%B7%B8-%EB%B0%A9%EC%A7%80-%EB%B0%A9%EB%B2%95/#type