[SLASH 23 - 금융사 최초의 Zero Trust 아키텍처 도입기] https://www.youtube.com/watch?v=2V2xYeqUsWw 영상을 보고 정리한 내용 입니다.

Zero Trust 아키텍처 도입 이유

왜 보안이 높아지면 높아질수록 업무를 할 때는 불편하지? 라는 의문으로 시작하게 되었다.

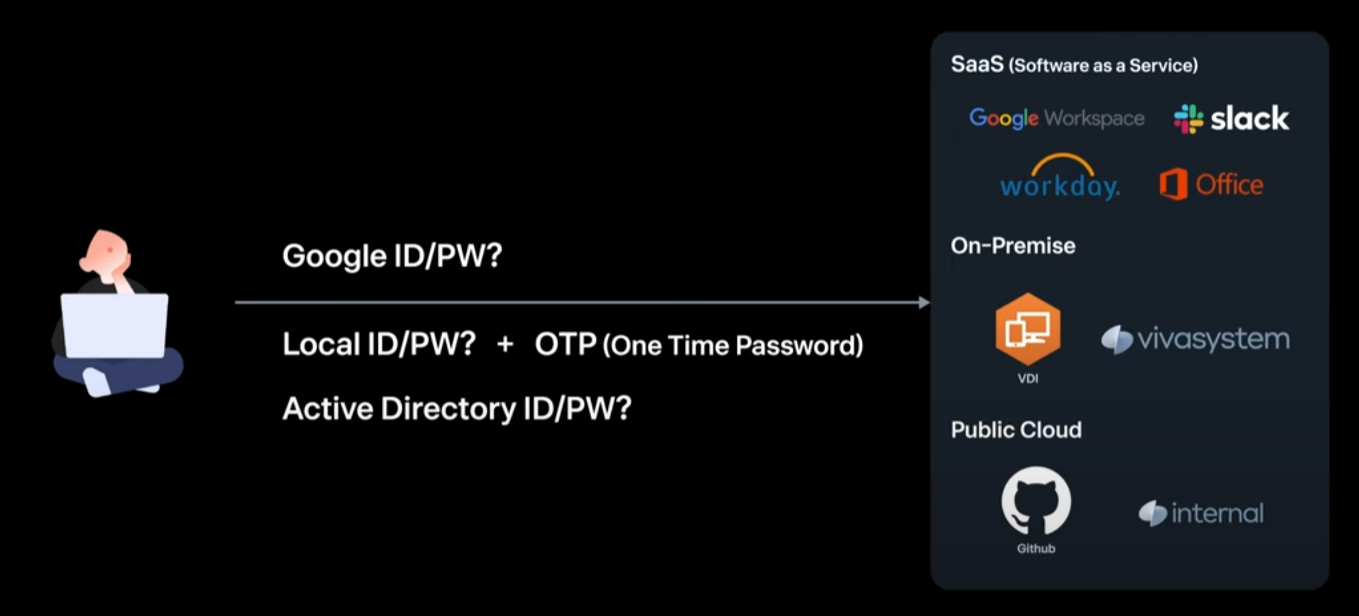

기존의 로그인 방식

기존에 토스가 진행했던 로그인 방식이다.

각각의 SaaS와 On-Premise 및 Public Cloud들은 관리하는 방식도 달랐고, 계정들도 나뉘어져 있어 매우 귀찮고 시간도 오래걸렸다.

기존의 네트워크 접근 방식

office환경과 재택환경이 이원화 되어있다 보니, 각각 방화벽을 따로 허용하고 다른 ID/PW로 OTP도 따로 입력해야한다는 불편함이 있었다.

이러한 문제점들 때문에, 보안팀에서도 관리하기 굉장히 불편했다. 특히 IP 기반의 접근제어 방식 때문에, 만약 퇴사자의 IP를 그대로 물려받을 경우 권한을 훨씬 더 많이 부여받을 수 있다는 단점이 존재했다.

그 외에도 보안도구들과 개발툴이 충돌해서 자꾸 재부팅 되는 퍼플스크린과 같은 이슈와 AD 패스워드 변경 이후 MasOS Device에 키체인 동기화 오류가 발행했었다.

그래서 궁금해졌다.

"보안성이 올라가면 올라갈수록 왜 우리가 일을 하는 건 더 불편해질까?"

"보안을 더 향상시키면서 일을 더 편하게 할 수 있는 방법은 없을까?"

그러기 위해 새로운 Zero Trust 아키텍처를 도입하였다.

새로운 아키텍처를 위한 요구사항

- ID/PW 통합관리

- Single Sign On + 생체인증 (OTP 대신)

- Active Directory를 사용하지 않으면서 AD보다 관리가 편하고 보안성을 향상시킬 수 있는 방식과 수단

- 사용자 기반 네트워크 접근 통제 + 암호화 트래픽 가시성 확보

- PC 보안 솔루션 다이어트

- 접근 통제 시스템과의 연동을 통한 자산 및 보안 식별

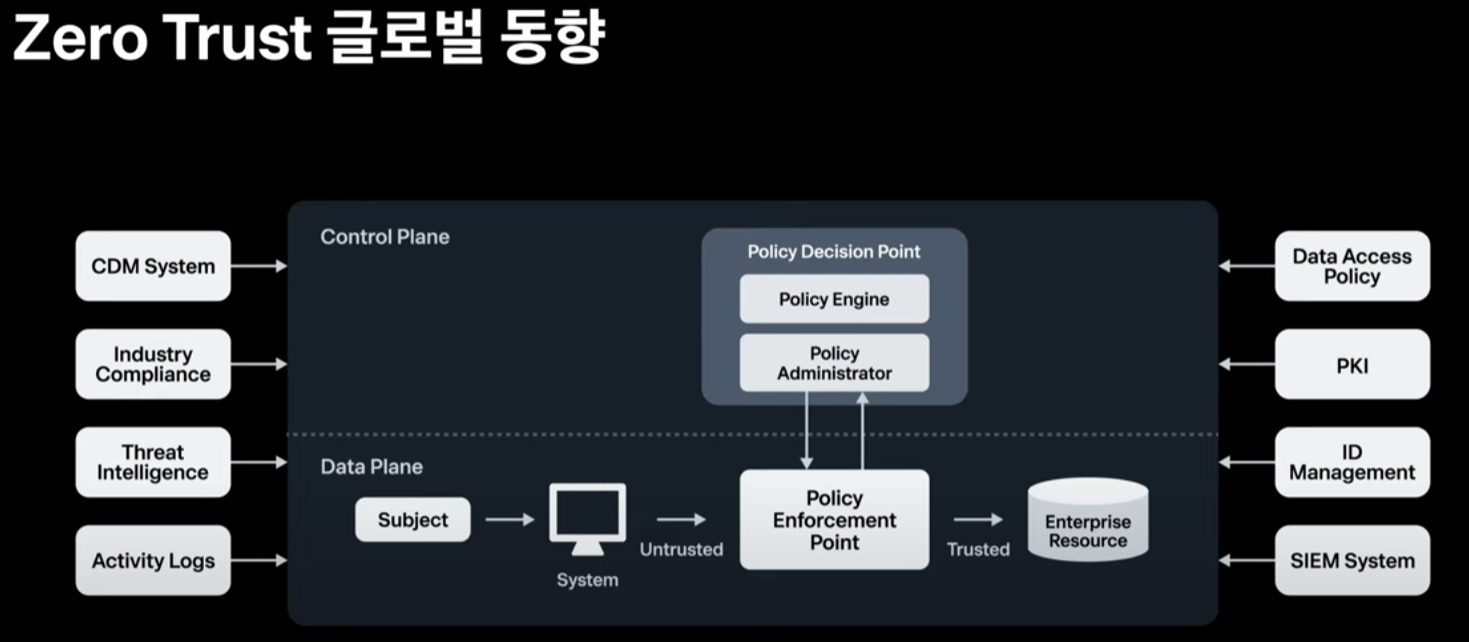

Zero Trust란?

고정된 네트워크 경계를 방어하는 것에서 사용자/자산/자원 중심의 방어로 변경하는 발전적인 사이버 보안 패러다임

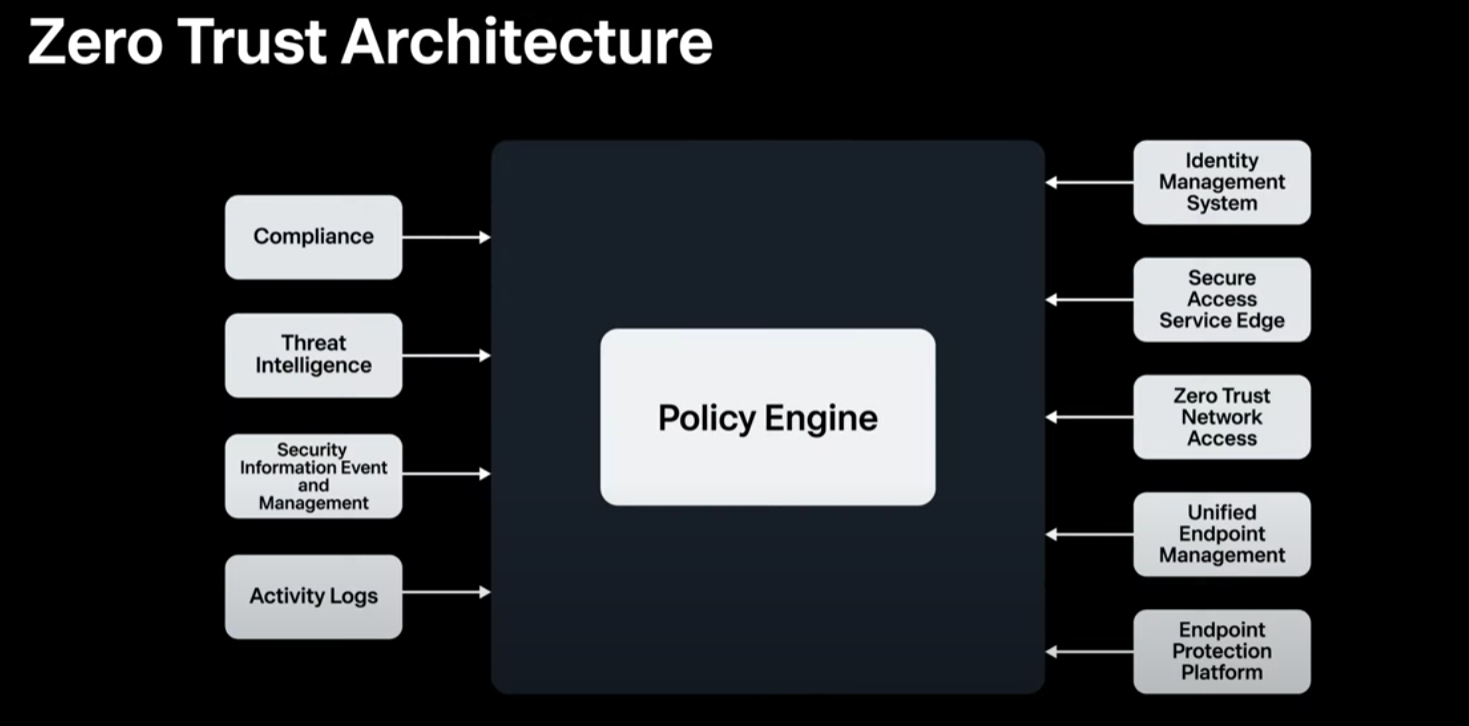

Zero Trust 각 영역별 주요 역할

이 부분은 추후 더 자세하게 포스팅 할 예정입니다.

- IAM (Identity Access Management)

- SASE (Secure Access Service Edge)

- ZTNA (Zero Trust Network Access)

- UEM (Unified Endpoint Management)

- EPP (Endpoiont Protection Platform)

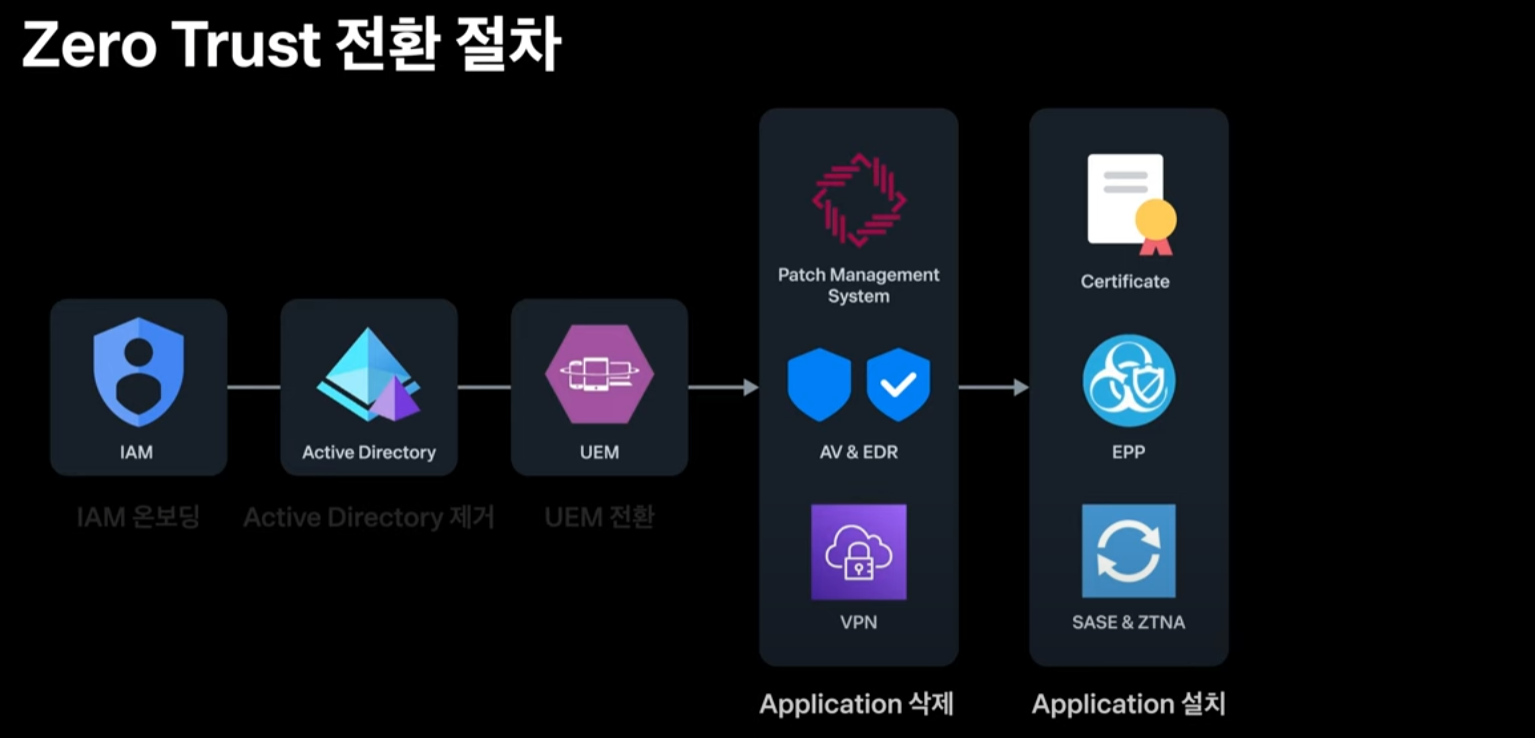

Zero Trust 전환

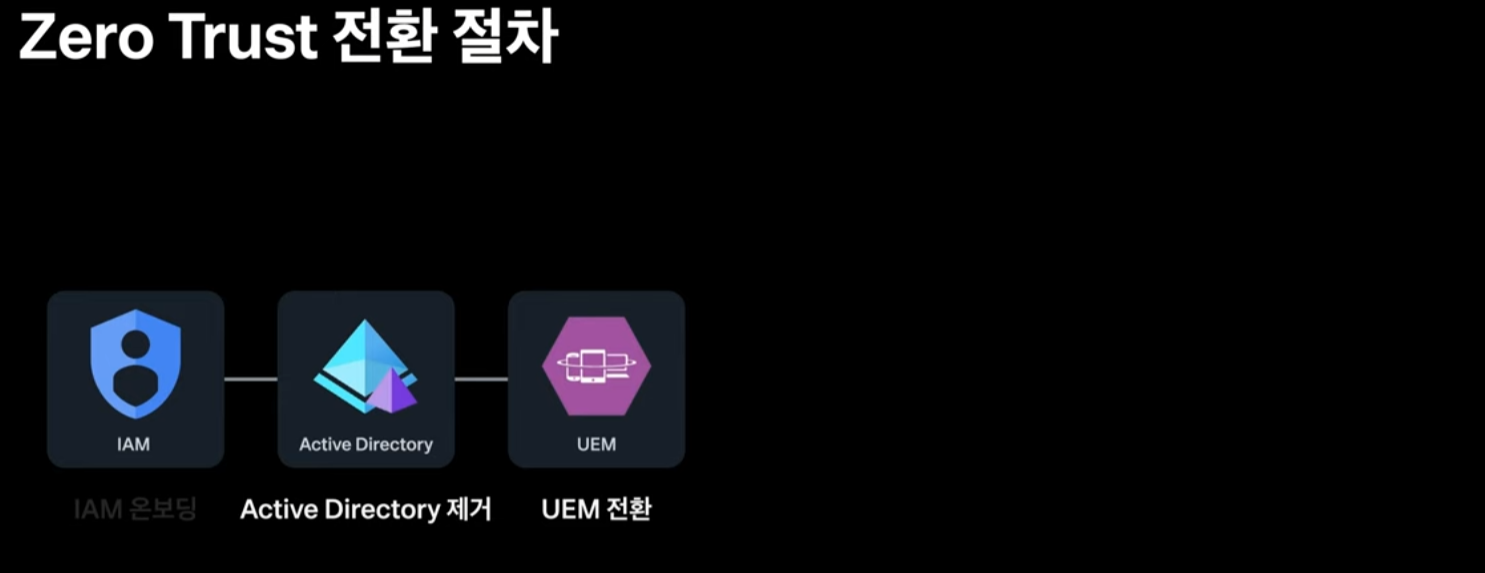

- IAM 온보딩

IAM에 모든 팀원의 계정을 생성하고 온보딩한다. 이 온보딩 과정에서는 패스워드 재설정 및 MFA등록 과정이 필요하다.

- Active Directory 제거 및 UEM 전환

다음은 PC에 Join된 Active Directory를 제거하고 UEM으로 전환한다. UEM은 IAM에 로그인하게 되면 자동으로 Profile이 다운로드 되고 전환하게 된다.

- 불필요한 App 삭제 및 필요한 App 설치

Profile 다운로드 시에는 이제는 불필요한 Application들을 삭제하고 새롭게 사용할 인증서와 Application과 보안 설정들이 자동으로 설치됩니다.

- SASE & ZTNA 로그인

SASE & ZTNA에 IAM을 통해 로그인을 하면 된다.

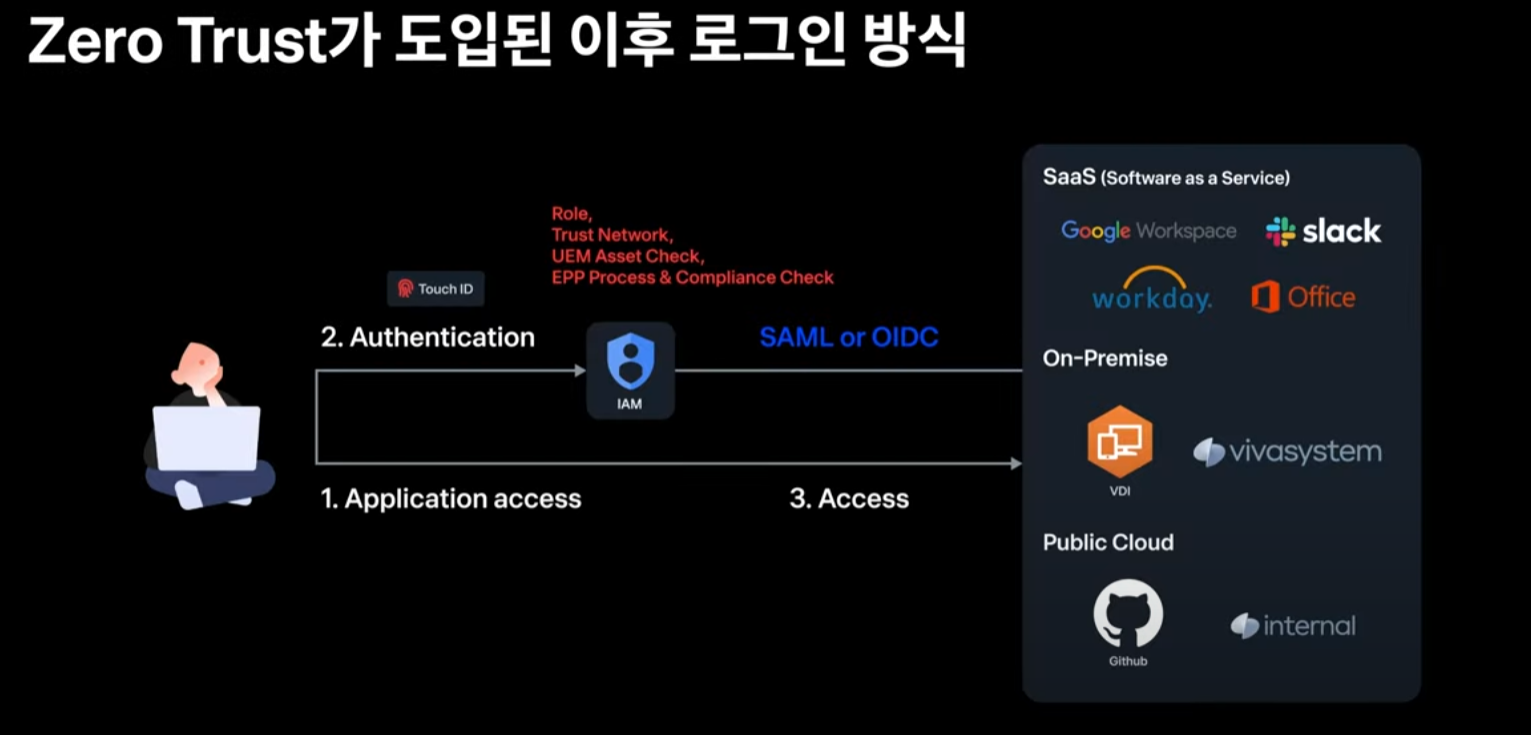

Zero Trust 아키텍처 도입 후 로그인 방식

passwordless 방식으로 지문 인증 한 번이면 원하는 시스템에 바로 로그인 가능하다.

이 과정에서 인가된 사용자인지, 신뢰된 network와 device인지, 보안을 준수하고 있는지 빠르게 검증한다.

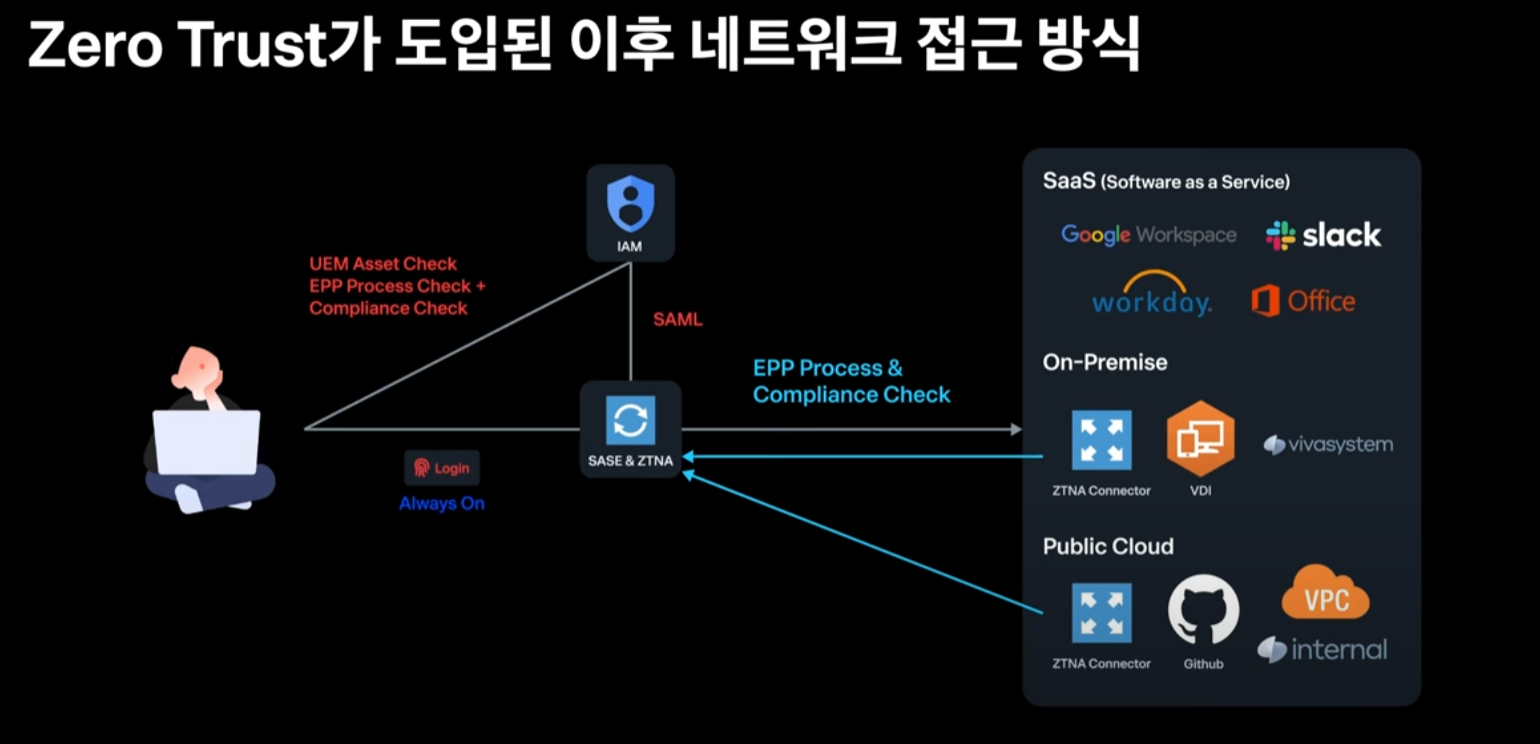

Zero Trust 아키텍처 도입 후 네트워크 접근 방식

Saas Application이나 인터넷에 접근할 때에는 SASE가 On-premise나 Public Cloud에 접근할 때에 ZTNA가 동작하게 되는데

회사건 재택이건 상관없이 회사에 있을 때와 동일한 보안 환경으로 업무용 시스템 어디든 접속가능하도록 바뀌었다.

단, 업무용시스템에 접속할 때, 접속하는 device가 보안을 준수하고 있는지 빠르게 검증하고 인터넷을 사용할 때는 피싱사이트로부터 안전하게 회사의 자산과 데이터를 보호한다.

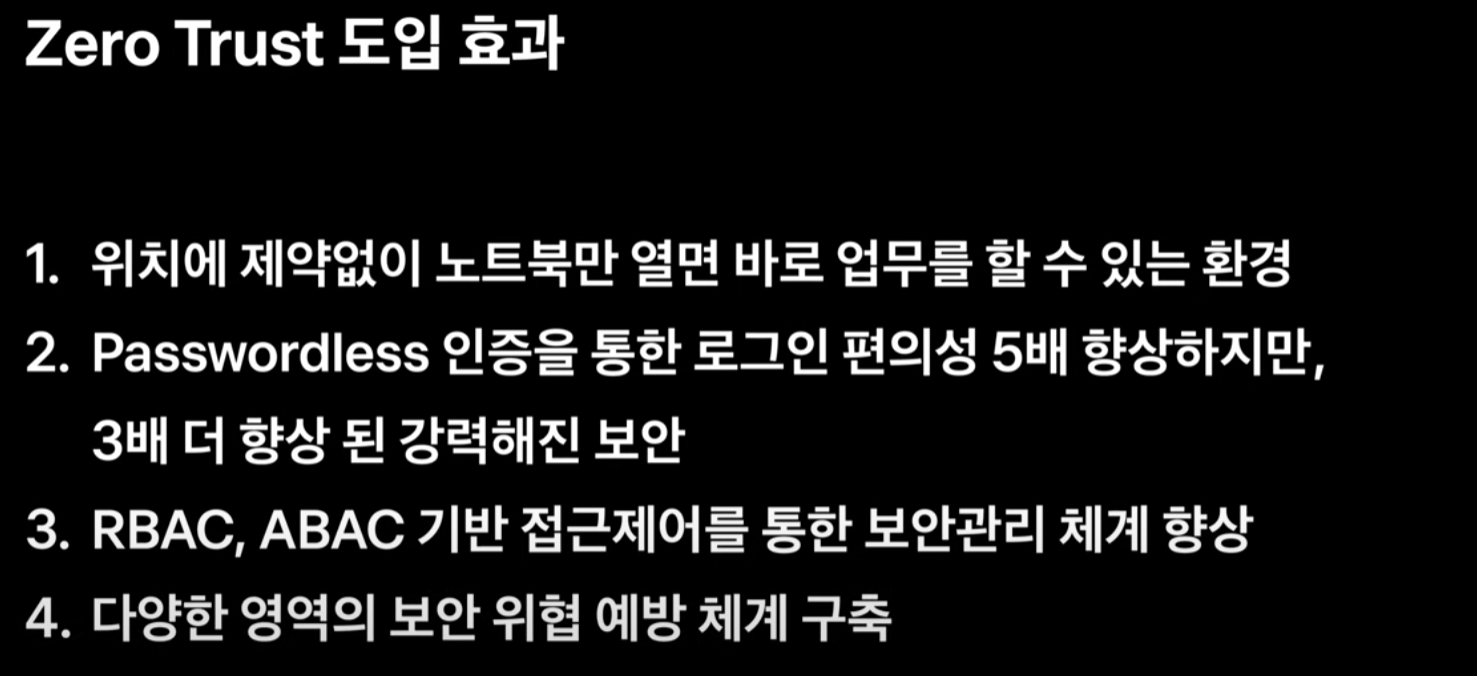

Zero Trust 도입 후 생긴 효과

- 이원화된 환경에서 어디든 같은 환경에서 업무할 수 있도록 바뀜

- 통일된 ID/PW와 생체인증으로 빠른 편의성 제공

- 인사 DB연동을 통해 계정이 자동으로 생성되고 나면 인사정보를 통해 소속팀으로 권한이 자동으로 할당된다.

따라서, 인사이동이 되면 자동으로 네트워크 및 Application 권한이 회수 혹은 조정이 되기 때문에 관리가 효율적이다. - 계정, Network, Endpoint 영역에서 더욱 향상된 보안 위협 예방 체계를 구축하여 더 안전하게 업무할 수 있다.

마무리

항상 백엔드 관련 공부를 해오다보면 전반적인 시스템이 어떻게 구성되어있는지, 또 다른 업무는 어떻게 수행되어져 오는지 알지 못할 때가 있다. 가끔 이렇게 다른 분야의 영상을 시청하면서 전반적인 인사이트를 넓히는 것이 좋을 것 같다고 생각했다.

그러다 보면 더 맞는 업무를 찾을 수 있지 않을까 싶었다.

뭔가 정확하게 내용을 이해하지는 못했지만 Zero Trust로 편리하게 재택 근무가 가능해졌군요..

저도 새로운 인사이트를 얻어 갑니다!!