이비전

1.EVI$ION Write up - 1

문제: This lab has an admin panel at /admin, which identifies administrators using a forgeable cookie.Solve the lab by accessing the admin panel and usi

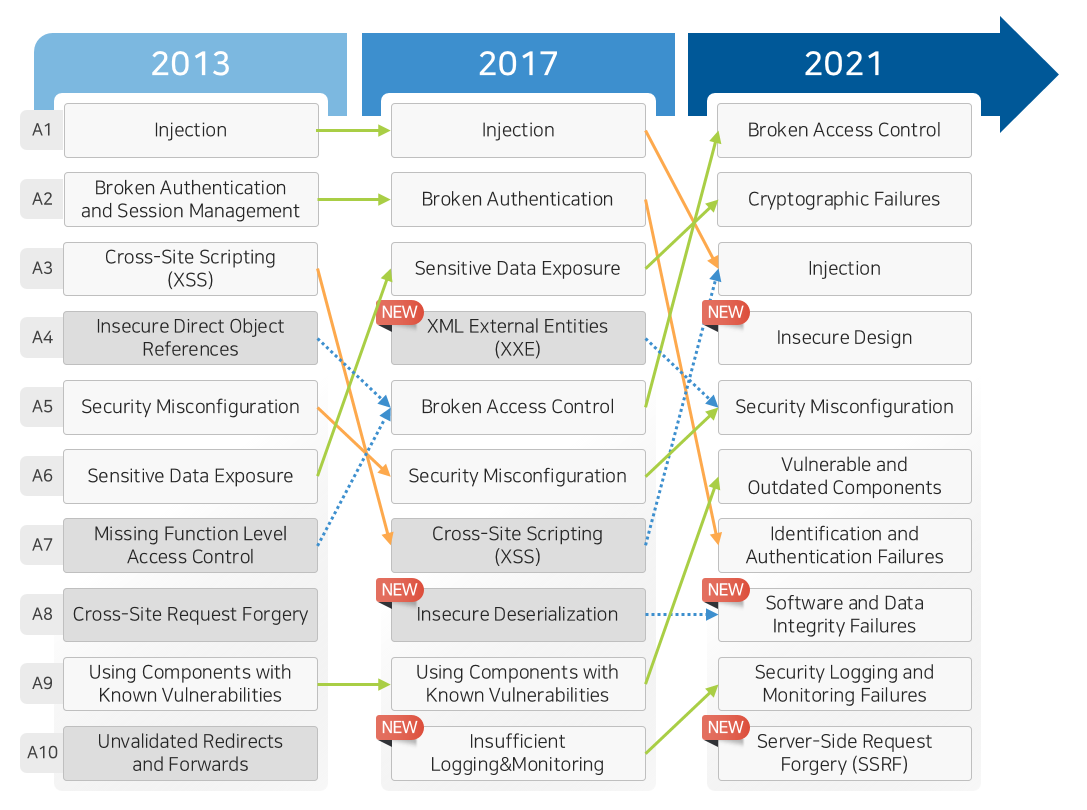

2.[OWASP TOP 10] A01 2021 Broken access control 정리

오픈소스 웹 애플리케이션 보안 프로젝트이다. 주로 웹에 관한 정보노출, 악성 파일 및 스크립트, 보안 취약점 등을 연구하며, 10대 웹 애플리케이션의 취약점 을 발표했다CWE는 소프트웨어에서 발견되는 보안 약점(weaknesses)을 분류하고 체계적으로 나열한 목록이다

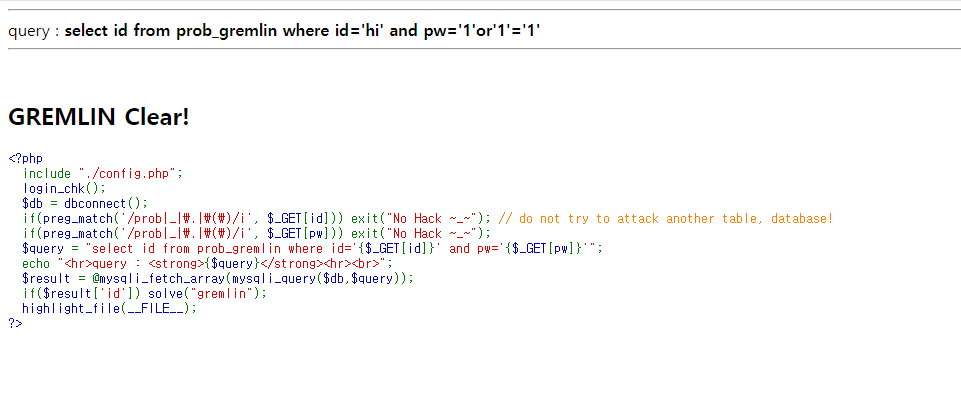

3.EVI$ION Write up - 2

문제코드:<?php include "./config.php"; login_chk(); $db = dbconnect(); if(preg_match('/prob|\_|\\.|\\(\\)/i', $\_GET\[id])) exit("No Hack ~\_~"); /

4.[OWASP TOP 10] A02 2021-Cryptographic Failures 정리

: 암호화 기술 실패라는 의미로 암호화 기술의 취약점을 다루며, 불안전한 암호화 방식이나 키 관리 실패로 인한 데이터 유출과 보안 위협을 포함한다.이 카테고리는 잘못된 구현, 알고리즘 선택, 키 노출 등으로 민감한 데이터의 노출까지 발생하는 문제를 강조하며, 보안 강화

5.EVI$ION Write up - 3

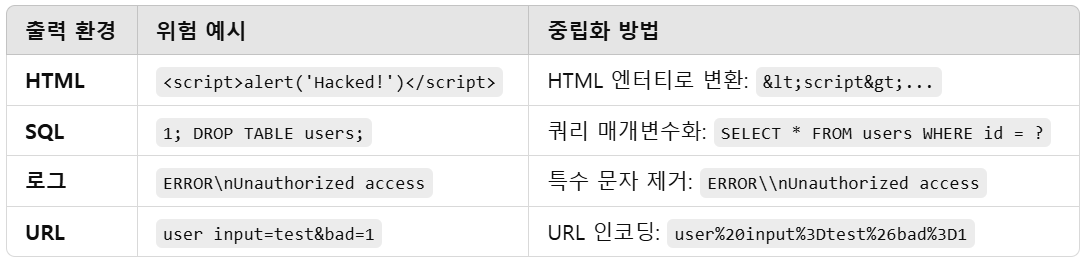

6.[OWASP TOP 10] A03 2021-Injection 정리

A03 : 2021-Injection이란? : 2021 목록에서 세 번째에 해당하는 웹 애플리케이션 보안 취약점이다. 인젝션은 사용자가 전달하는 데이터(파라미터, 헤더, URL, 쿠키(Cookie), Json 데이터, SOAP, XML 등 모든 형태)를 신뢰할 수 없는

7.[OWASP TOP 10] A05 2021-security Misconfiguration 정리

: 보안 설정 오류(Security Misconfiguration)는 애플리케이션의 설치 및 업데이트시 보안성을 고려하지 않은 설정으로 인해 취약점이 발생하는 경우로, 설정과 관련된 모든 부분을 포함하고 있습니다. 이는 보안 설정이 제대로 이루어지지 않거나, 기본값이

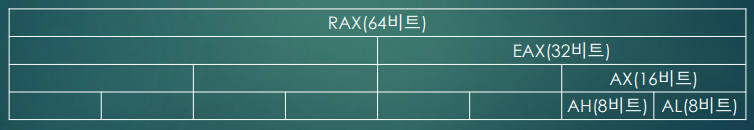

8.리버싱 정리

: 프로그램의 소스구조를 역으로 파악하는 것전처리: 컴파일러가 소스코드를 어셈블리어로 컴파일 하기 전에 필요한 형식으로 가공하는 과정컴파일: C로 작성된 소스코드를 어셈블리어로 번역하는 과정어셈블: 컴파일로 생성된 어셈블리어 코드를 ELF형식의 Object file로

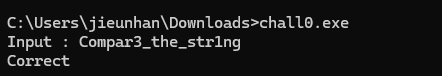

9.EVI$ION Write up - 4

correct를 출력하는 입력값을 찾는 문제IDA를 통해 chall0파일을 열어 분석메인함수를 디컴파일 해 보면sub함수를 호출해 correct/wrong을 출력하는 것을 알 수 있다sub함수 내부로 진입해보면해당 스트링과 비교하는 것을 알 수 있다flag를 가리고있는

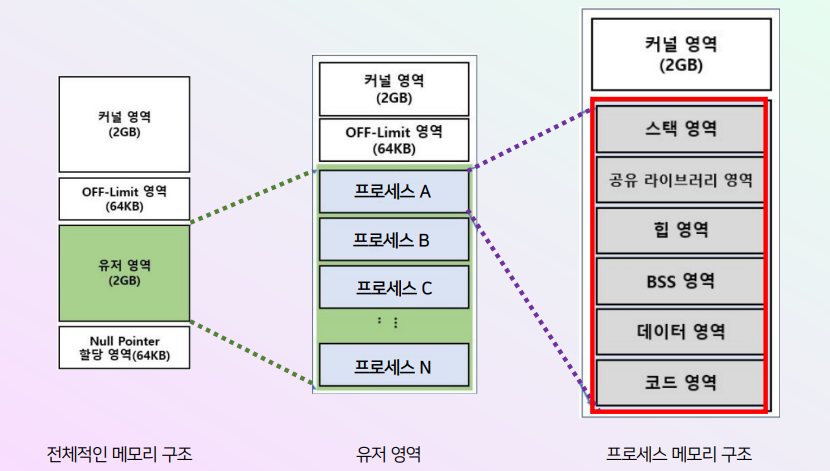

10.System Hacking(Pawnabld) 정리

: 시스템 해킹으로 /bin/sh (shell) 을 탈취하여 작업을 수행하는 것SHELL 획득이 중요한 이유?: 쉘은 사용자와 커널간의 인터페이스 역할을 하여 다양한 명령어를 통해 커널과 대화를 할 수 있게 도와준다(명령어 해석기)이때 쉘을 통해 /etc/passwd

11.[OWASP TOP 10] A09-Security Logging and Monitoring Failures

: 애플리케이션의 보안 이벤트를 적절히 기록하고 이를 실기간으로 모니터링하지 않아 발생하는 위험중요 이벤트를 로깅하지 않은 경우불충분한 로깅 정보기록된 로그가 불완전하거나 추적 가능성을 낮추는 방식으로 저장되는 경우실시간 모니터링 부족 로그 데이터를 실시간으로 분석하지

12.드림핵 dungeon-in-1983

main함수의 문제 진행 코드문제에 접속해보면 welcome 던전\~~어쩌구 저쩌구가 나오고스테이지 1~10까지의 문제를 풀어야 해결되는 게임인듯먼저 랜덤으로 숫자를 생성해 드래곤의 능력치를 출력한다문제에서 익스플로잇 코드를 짜야하는 가장 중요한 서브함수 1407