내 서버를 몰래 훔쳐보던 사용자의 IP의 접속을 차단하기로 하였다. 물론 임시적인 해결방안이지만, WAF를 구축하기 전까지는 해당 IP의 접속을 막는 것이 최선이라고 생각했다. 일단 급한 불을 먼저 꺼보기로 하자.

NACL (Network Access Control List)

-

Amazon Virtual Private Cloud(VPC)에서 서브넷 수준으로 적용되는 보안 계층이다.

-

트래픽을 허용하거나 거부하는 규칙을 정의하여 서브넷의 인바운드 및 아웃바운드 트래픽을 제어한다.

-

특징

-

NACL은 서브넷 수준에서 작동하며, 해당 서브넷 내의 모든 인스턴스에 적용된다.

-

NACL은 상태 비저장이다. 즉, 인바운드 규칙과 아웃바운드 규칙이 각각 별도로 설정되어야 한다. 예를 들어, 인바운드 규칙에서 특정 포트를 허용해도, 해당 포트의 응답 트래픽을 허용하려면 아웃바운드 규칙도 설정해야 한다.

-

규칙은 숫자로 우선순위가 매겨지며, 낮은 숫자의 규칙이 먼저 평가된다. 첫 번째 일치하는 규칙이 적용되며, 이후의 규칙은 적용되지 않는다.

-

VPC 생성 시 기본 NACL이 자동으로 생성되며, 기본적으로 모든 인바운드 및 아웃바운드 트래픽을 허용한다. 필요에 따라 사용자 정의 NACL을 생성하여 사용할 수 있다.

-

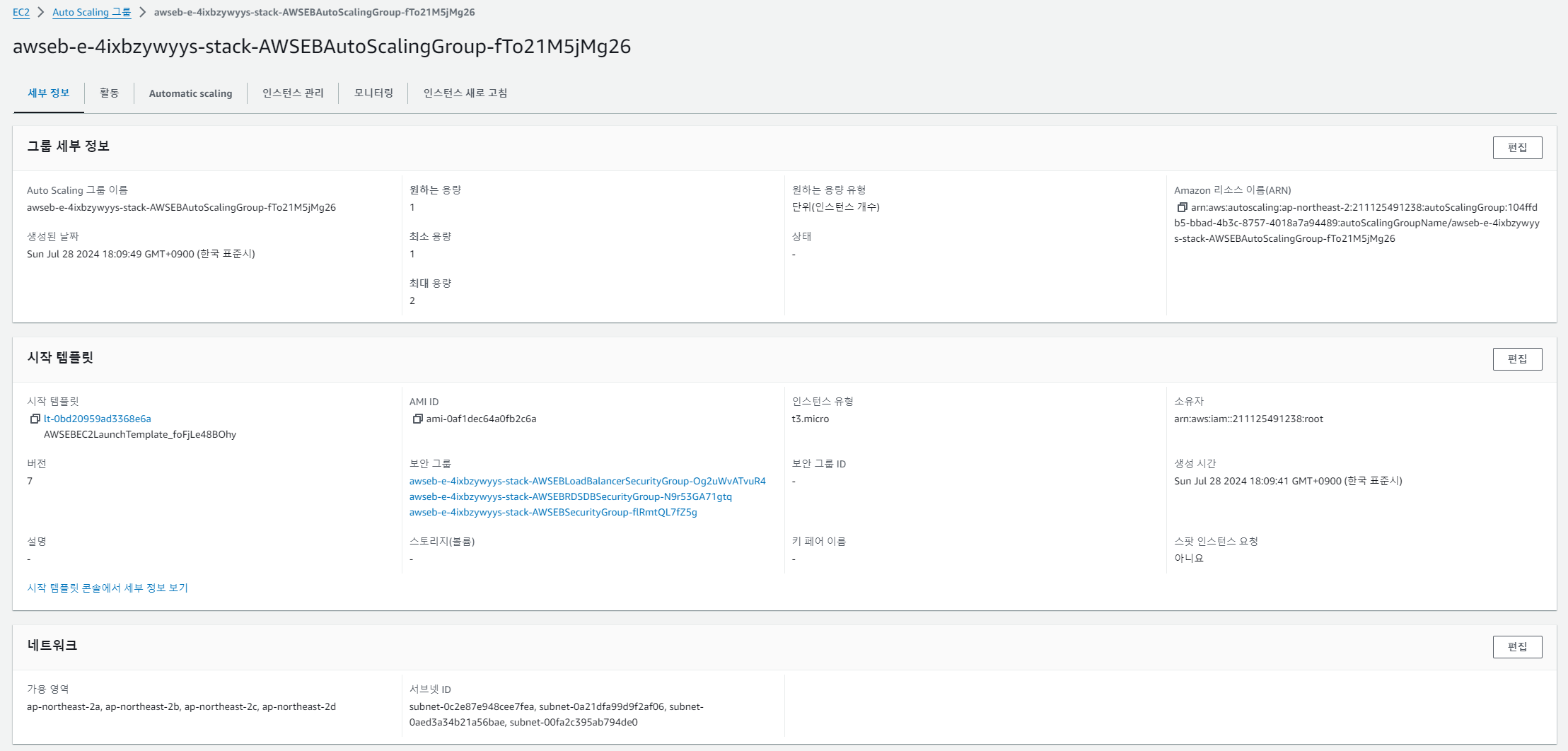

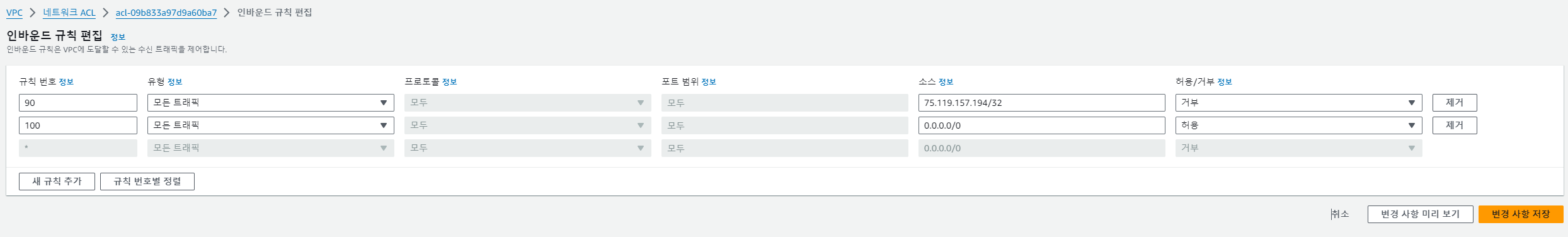

ELastic Beanstalk의 Auto Scailing Group 서브넷에 연결된 NACL 설정

-

EC2 Auto Scailing Group의 네트워크 탭의 서브넷ID를 통해 서브넷들을 확인한다.

-

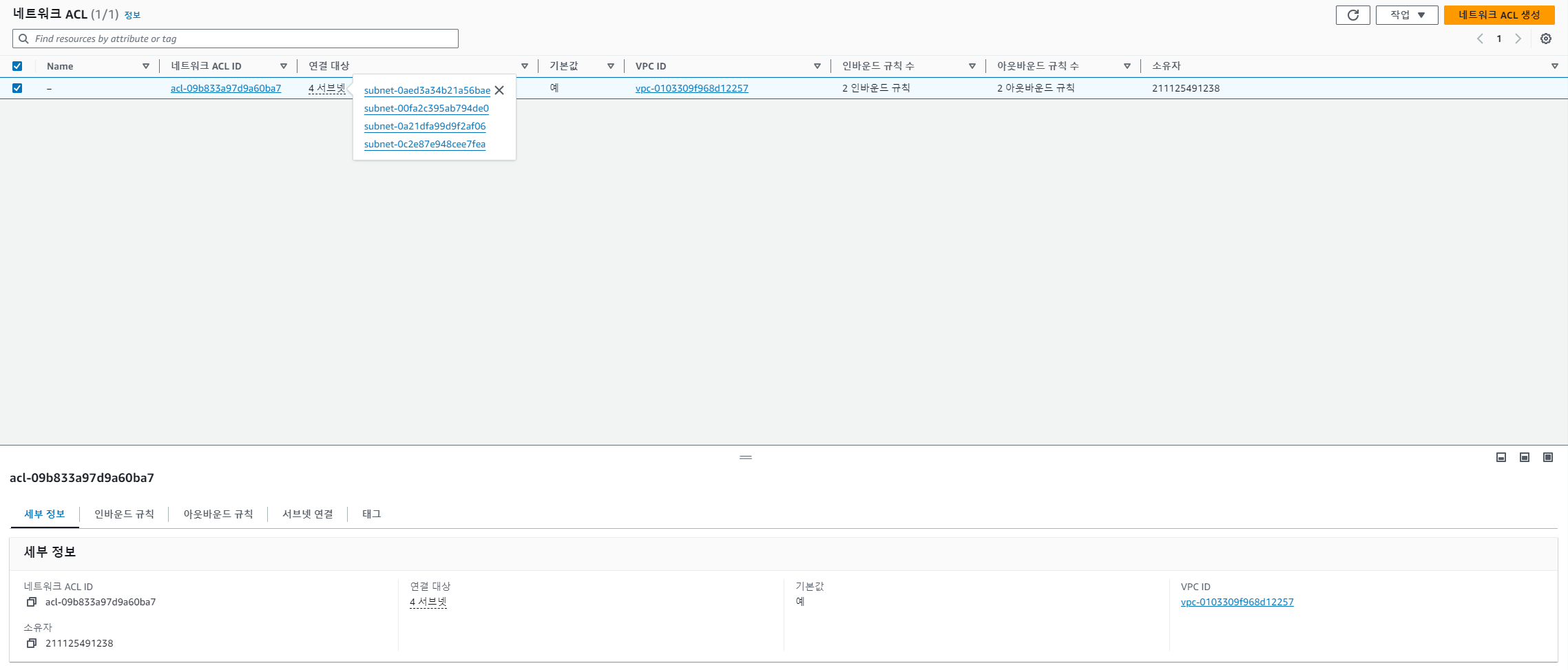

해당 서브넷들을 포함하는 NACL을 찾는다.

-

인바운드 규칙을 편집하여 75.119.157.194을 차단한다.

-

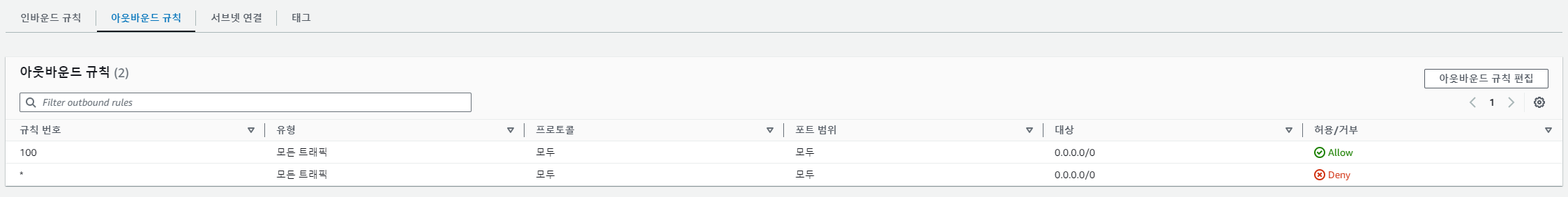

또한 혹시라도 서버 내로 들어왔더라도 데이터가 추가적으로 유출되지 않도록 트래픽이 밖으로 나가는 것을 방지하는 것이 좋다. 아웃바운드 트래픽도 75.119.157.194을 차단한다.

이로써 며칠 전 서버에 들어와 정보들을 훔쳐간 사람의 IP를 차단함으로써 접속을 하지 못하도록 차단을 하였다.