2. 루트킷(Rootkit), 크라임웨어(Crimeware)

-

루트킷(Rootkit)

-

시스템 침입 후 침입 사실을 숨긴 채 차후의 침입을 위한 백도어, 트로이 목바 설치 등 주로 불법적인 해킹에 사용되는 기능을 제공하는 프로그램의 모임이다.

-

로그를 지워버릴 수 있어 탐지하기 어려운 도구이다.

-

3. 개발 환경 인프라 방식

-

온프레미스 (On-Premiss) 방식

-

외부 인터넷망이 차단된 상태에서 인트라넷 망만을 활용하여 개발환경을 구축하는 방식이다.

-

데이터와 정보의 외부 유출이 민감할 경우 해당 장비를 자체 구매하고 특정 공간에 개발환경을 구축하는 환경이다.

-

-

클라우드(Cloud) 방식

-

아마존, 구글, 마이크로소프트 등의 클라우드 공급 서비스를 하는 회사들의 서비스를 임대하여 개발환경을 구축하는 방식이다.

-

해당 장비를 초기에 구매하지 않기 떄문에 개발환경과 투자비용이 적고 구축 시간이 빠르다.

-

-

하이브리드(Hybrid) 방식

- 온프레미스와 클라우드 방식을 혼용하는 방식이다.

4. 분석 자동화 도구 유형 (CASE 도구)

-

상위 CASE

-

계획수립, 요구분석, 기본설계 단계를 다이어그램으로 표현한다.

-

모델들 사이의 모순 검사 및 모델의 오류 검증, 일관성 검증 지원

-

자료 흐름도 프로토타이밍 작성 지원 및 UI 설계 지원

-

-

하위 CASE

-

구문 중심 편집 및 정적·동적 테스트 지원

-

시스템 명세서 생성 및 소스 코드 생성 지원

-

7. 입력 데이터 검증 및 표현 취약점

-

XSS (Cros Site Scripting)

검증되지 않은 외부 입력 데이터가 포함된 웹 페이지가 전송되는 경우, 사용자가 해당 웹 페이지를 열람함으로써 웹 페이지에 포함된 부적절한 스크립트가 실행되는 공격이다. -

CSRF(Cross Site Request Forgery : 사이트 간 요청 위조)

사용자가 자신의 의지와는 무관하게 공격자가 의도한 행위를 특정 웹 사이트에 요청하게 하는 공굑이다. -

SQL 삽입 (SQL Injection)

웅용 프로그램의 보안 취약점을 이용해서 악의적인 SQL 구문을 삽입, 실행 시켜서 데이터베이스의 접근을 통해 정보를 탈취하거나 조작 등의 행위를 하는 공격이다.

8. IPv6

IPv4의 주소 고갈 등의 문제점을 해결하기 위해 개발된 128bit 주소체계를 갖는 인터넷 프로토콜이다.

9. ALTER TABLE 컬럼 수정

ALTER TABLE 테이블명 MODIFY 컬럼명 데이터타입 [제약조건];

11. 라우팅 프로토콜 (Routing Protocol)

데이터 전송을 위해 목적지까지 갈 수 있는 여러 경로 중 최적의 경로를 설정해주는 라우터 간의 상호 통신 규약을 의미한다.

-

정적 라우팅

패킷 전송이 이루어지기 전에 경로 정보를 라우터가 미리 저장하여 중개하는 방식이다. -

동적 라우팅 ex. IGP, BGP

라우터의 경로 정보가 네트워크 상황에 따라 동적으로 변경되어 중개하는 방식이다.

12. 회복 기법의 종류

-

로그 기반 회복 기법

-

지연 갱신 회복 기법

트랜잭션이 완료되기 전까지 데이터베이스에 기록하지 않는 방법이다. -

즉각 갱신 회복 기법

트랜잭션 수행 중 갱신 결과를 바로 DB에 반영하는 방법이다.

-

- 체크 포인트 회복 기법 (CheckPoint Recovery)

장애 발생 시 검사점 이후에 처리된 트랜잭션에 대해서만 장애 발생 이전의 상태로 복원시키는 방법이다.

- 그림자 페이징 회복 기법

데이터베이스 트랜잭션 수행 시 복제본을 생성하여 데이터 베이스 장애 시 이를 이용해 복구하는 기법이다.

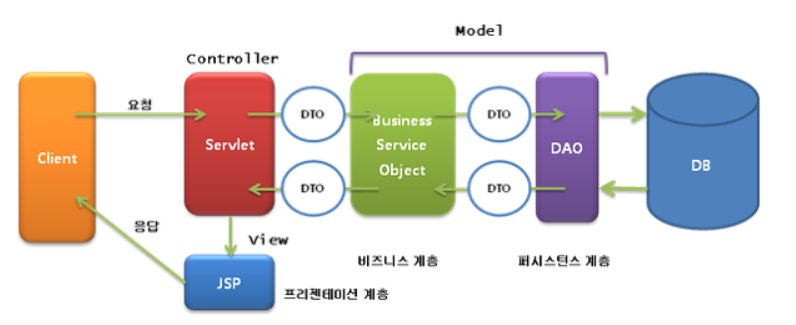

14. DAO, VO, DTO

-

DAO (Data Access Object)

특정 타입의 데이터베이스에 추상 인터페이스를 제공하는 객체로 세부내용 노출 없이 데이터를 조작하는 객체이다. -

VO (Value Object)

간단한 엔티티를 의미하는 작은 객체 가변 클래스인 DTO와 달리 고정 클래스를 가지는 객체이다. -

DTO (Data Transper Object)

프로세스 사이에서 데이터를 전송하는 객체로 데이터 저장, 회수 외에는 다른 기능이 없는 객체이다.

15. TCL (Transaction Control Language)

트랜잭션의 결과를 허용하거나 취소하는 목적으로 사용되는 언어를 지칭한다.

-

커밋 (COMMIT)

트랜잭션을 메모리에 영구적으로 저장하는 명령어이다. -

롤백 (ROLLBACK)

트랜잭션 내역을 저장 무효화 시키는 명령어이다. -

체크 포인트 (CHECKPOINT)

저장 시기 설정 ROLLBACK을 위한 시점을 지정하는 명령어

16. CoAP (Constrained Application Protocol)

M2M 노드들 사이에서 이벤트에 대한 송수신을 비동기적으로 전송하는 REST 기반의 프로토콜이다.

17. 외부 단편화 해결 기법

-

버디 메모리 할당 (Buddy Memory Allocation)

요청한 프로세스 크기에 가장 알맞은 크기를 할당하기 위해 메모리를 2^n의 크기로 분할하여 메모리를 할당하는 기법이다. -

통합 (Coalescing)

인접한 단편화 영역을 찾아 하나로 통합하는 기법이다. -

압축 (Compaction)

메모리의 모든 단편화 영역을 하나로 압축하는 기법이다.

18. HIPO (Hierarchy Input Process Output)

시스템의 분석 및 설계나 문서화 할 때 사용하는 기법이다.

-

가시적 도표

시스템의 전체적인 기능과 흐름을 보여주는 계층(TREE) 구조도이다. -

총체적 도표

프로그램을 구성하는 기능을 기술한 것으로 입력, 처리, 출력에 대한 전반적인 정보를 제공하는 도표이다. -

세부적 도표

총체적 도표에 표시된 기능을 구성하는 기본 요소들을 상세히 기술하는 도표이다.

19. 무결성

-

개체 무결성

한 엔터티에서 같은 기본 키를 가질 수 없거나, 기본 키의 속성이 Null을 허용할 수 없다. -

참조 무결성

외래 키가 참조하는 다른 개체의 기본 키에 해당하는 값이 기본 키 값이나 Null이어야한다. -

속성 무결성

속성의 값은 기본값, NULL 여부, 도메인(데이터 타입, 길이)이 지정된 규칙을 준수해야한다. -

사용자 무결성

사용자의 의미적 요구사항을 준수해야 한다. -

키 무결성

한 릴레이션에 같은 키값을 가진 튜플들을 허용할 수 없다.

해당 글은 다음 도서의 내용을 참고한 글임을 밝힙니다.

길벗알앤디, ⌜2024 시나공 정보처리기사 실기 기출문제집⌟, 길벗, 2024, 368쪽

출처 :

출처 :