Volatility의 기능을 사용해

Memory Sample 중 cridex.vmem을 분석

분석 대상

cridex.vmem

분석 도구Volatility 2.6

cridex Malware

이동식 디스크에 자신을 복사하여 컴퓨터로 확산되는 악성 컴퓨터 웜

- 감염된 각 컴퓨터에서 백도어를 열고 악성 소프트웨어를 하드 디스크에 다운로드

- 악성 소프트웨어는 손상된 시스템에서 개인 정보를 수집하여 제3자에게 전송

(웹 세션 및 뱅킹 데이터)

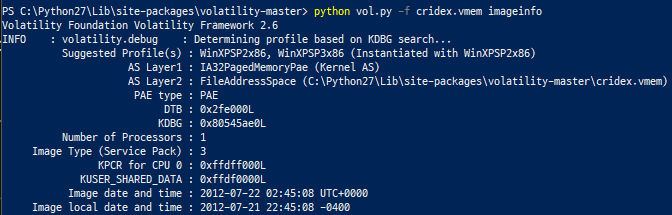

vol.py -f cridex.vmem imageinfo

iamgeinfo 를 활용해 cridex.vmem의 운영 체제 파악

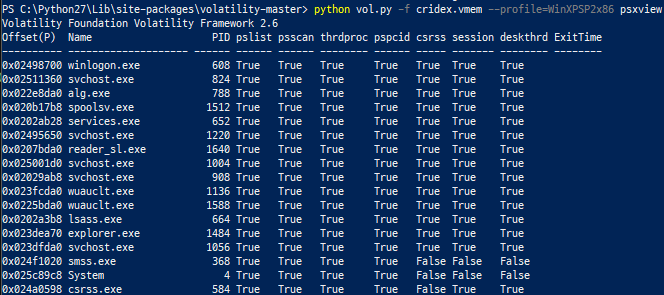

psxview를 통해 숨겨진 프로세스가 없음을 확인

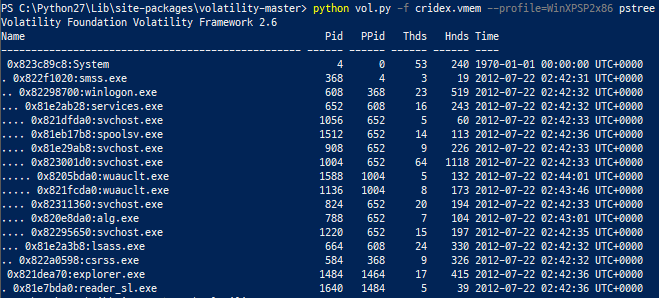

pstree를 통해 트리 형식으로 프로세스 확인

reader_sl.exe가 제일 마지막으로 실행되었고,

reader_sl의 부모 프로세스인 explorer.exe가 실행 중인 프로세스인 것을 확인할 수 있다.

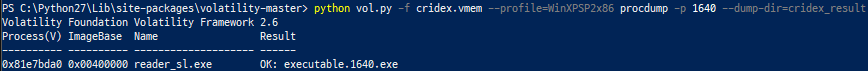

수상한 reader_sl을 procdump를 이용해 프로세스 파일을 덤프해온다.

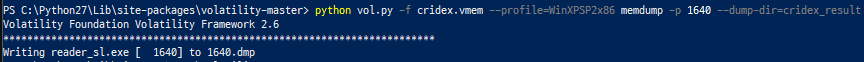

수상한 프로세스를 발견했다면 메모리 덤프도 같이해서 분석

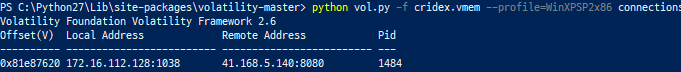

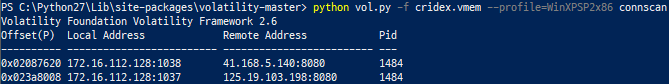

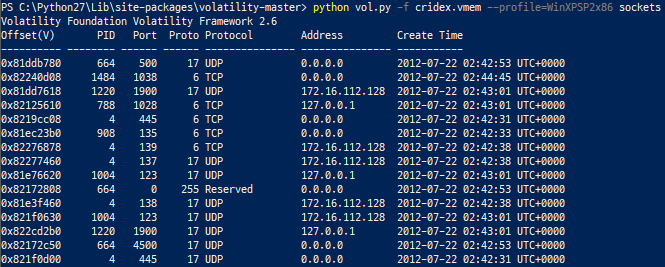

수상한 프로세스 확인하기

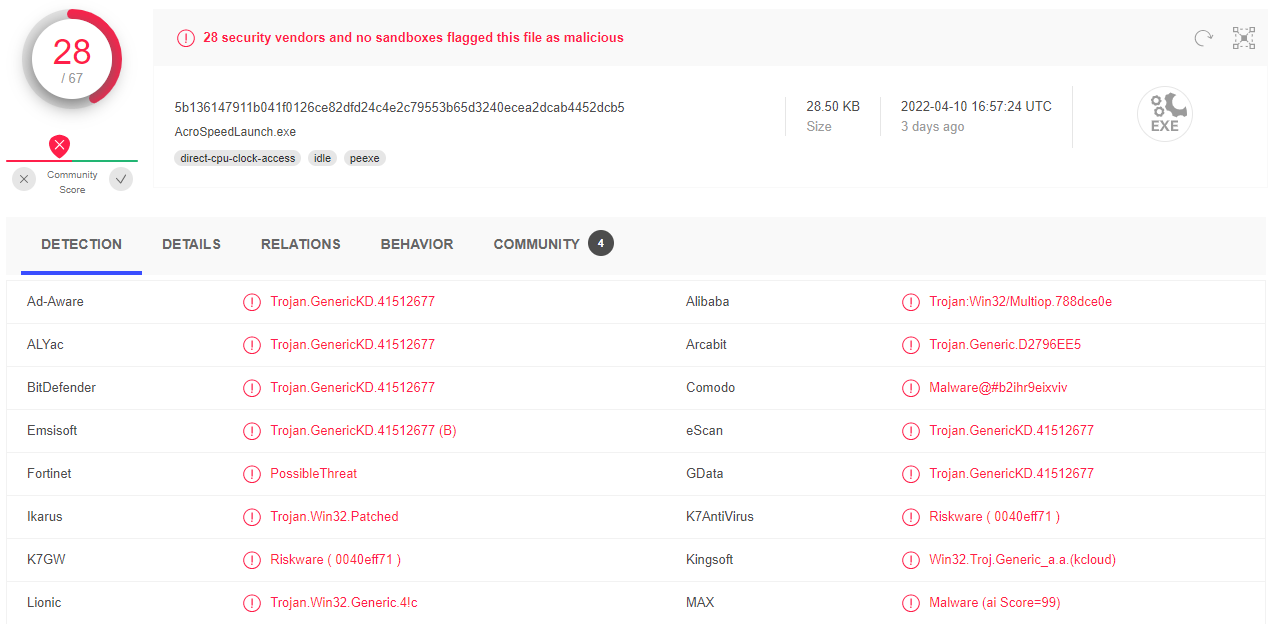

malware 분석 웹사이트 VirusTotal에서 추출한 프로세스 파일을 분석할 수 있다.

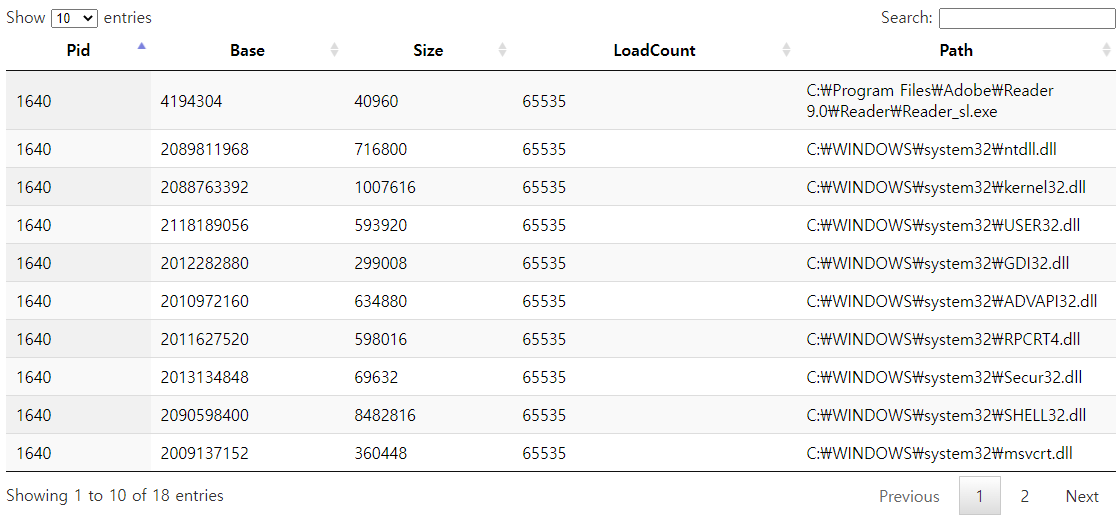

해당 프로세스 dlllist를 확인해서 수상한 파일이 없는지 확인하기

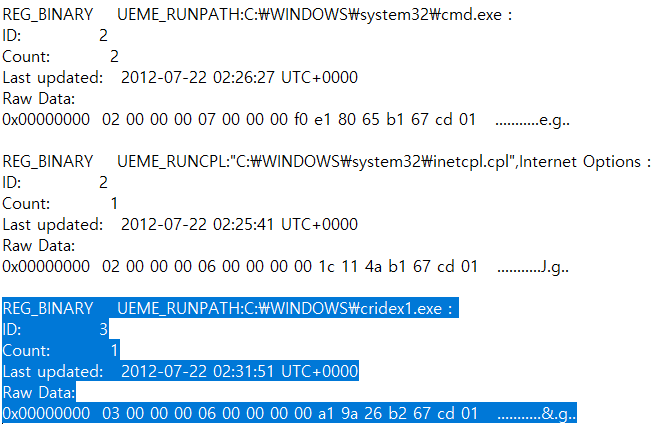

userassist 내역 중 마지막으로 접근한 cridex1.exe