Packet Tracer를 가미한..

ACL(Access Control List)

ACL을 익히기 위해 두가지 파트로 실습을 해보았다.

파트 1

로컬 연결 확인 및 ACL 테스트

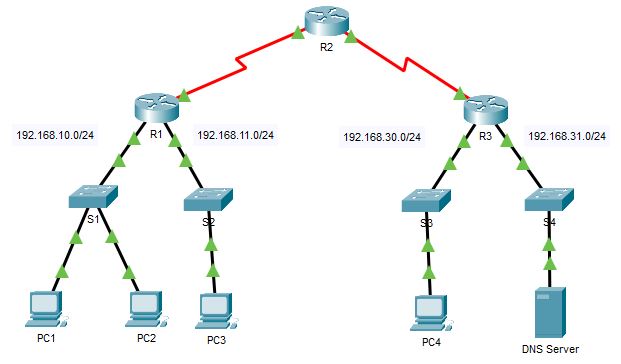

- PC1에서 로컬 네트워크 장치를 ping하여 연결을 확인

C:\>ping 192.168.10.11

C:\>ping 192.168.11.10이 경우는 같은 네트워크에 있기 때문에 서로 간의 ping이 가능하다.

- ACL 기능을 테스트하기 위해 PC1에서 다른 네트워크의 장비에 ping을 통해 연결 확인

C:\>ping 192.168.30.12

C:\>ping 192.168.31.12이 경우는 ping이 도착지점에 도착하지 않는다. 그 이유는 R1에서 확인할 수 있는데 R1의 ACL이 inbound ACL 규칙이 지정되어 있기 때문에 다른 네트워크로 ping이 도달하지 않는 것이다.

파트 2

ACL 제거 및 테스트

- R1의 CLI로 이동 후 다음과 같이 순차적으로 명령어를 입력한다.

R1>enable

R1#show access-lists

R1#show run | include interface|accessshow access-lists 명령어를 통해서 알 수 있는 점은 구성된 ACL목록을 확인할 수 있으며, show run | include interface|access 명령어를 통해 ACL이 적용될 수 있는 전체 인터페이스 목록과 모든 ACL목록을 확인할 수 있다.

위 명령어를 통해 보이는 것은 192.168.10.0/24 네트워크로 나가는 것을 거부하도록 ACL이 적용된 것을 확인이 가능하다.

- 구성된 ACL 을 제거하기 위해 다음과 같은 명령어를 순차적으로 입력한다.

R1#no access-list 11

R1#configure terminal

R1(config)#interface s0/0/0

R1(config-if)#no ip access-group 11 outno access-list[ACL 번호] 명령어는 특정 ACL을 제거할 수 있는 명령어이다. 그러나 ACL 번호를 입력하지 않고 no access-list만 입력하면 이미 적용되어 있는 모든 ACL이 삭제된다.

라우터에서 ACL을 제거해도 인터페이스에서 ACL이 제거되지 않으므로 인터페이스에 적용하는 ACL은 별도로 제거해야한다.

- 모든 절차가 종료된 후 첫 단계에서 진행했던 다른 네트워크의 장비에 ping을 통해 연결을 확인한다.

C:\>ping 192.168.30.12

C:\>ping 192.168.31.12ACL을 제거한 후 ping을 통해 확인할 수 있는 점은 PC1에서 다른 네트워크로 패킷이 수신되는 것을 확인할 수 있다.