OAuth

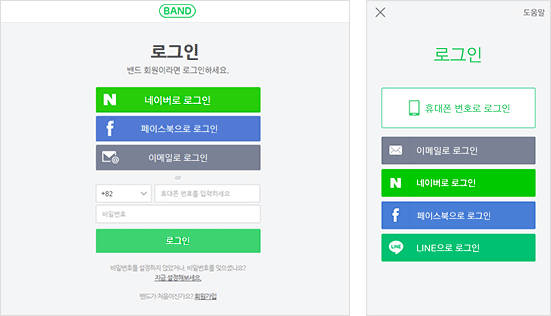

OAuth2.0 이란 인증을 위한 표준 프로토콜의 한 종류, 보안 된 리소스에 액세스하기 위해 클라이언트에게 권한을 제공하는 프로세스를 단순화하는 프로토콜 중 한 방법입니다.

OAuth는 인터넷 사용자들이 비밀번호를 제공하지않고 다른 웹사이트 상의 자신들의 정보에 대해 웹사이트나 애플리케이션의 접근 권한을 부여할 수 있는 공통적인 수단으로서 사용되는, 접근 위임을 위한 개방형 표준이다(위키백과)

1. 용어

- Resoure Owner: 액세스 중인 리소스의 유저입니다.

- Client: Resource owner를 대신하여 보호된 리소스에 액세스하는 응용 프로그램입니다. 클라이언트는 서버, 데스크탑, 모바일, 또는 기타 장치에서 호스팅 할 수 있습니다.

- Resource server: client 요청을 수락하고 응답할 수 있는 서버입니다.

- Authorization server: Resource server가 액세스 토큰을 발급받는 서버입니다. 즉 클라이언트 및 리소스 소유자를 성공적으로 인정한 후 액세스 토큰을 발급하는 서버를 말합니다.

- Authorization grant: 클라이언트가 액세스 토큰을 얻을 때 사용하는 자격 증명의 유형입니다.

- Authorization code: access token을 발급받기 전에 필요한 code입니다. client ID를 이 code를 받아온 후, client secret과 code를 이용해 Access token을 받아옵니다.

- Access token: 보호된 리소스에서 액세스하는 데 사용되는 credentials 입니다. Authorization code와 client secret을 이용해 받아온 이 Access token으로 이제 resource server에 접근할 수 있습니다.

- scope: scope는 토큰의 권한을 정의합니다. 주어진 액세스 토큰을 사용하여 액세스 할 수 있는 리소스의 범위입니다.

2. 인증 과정

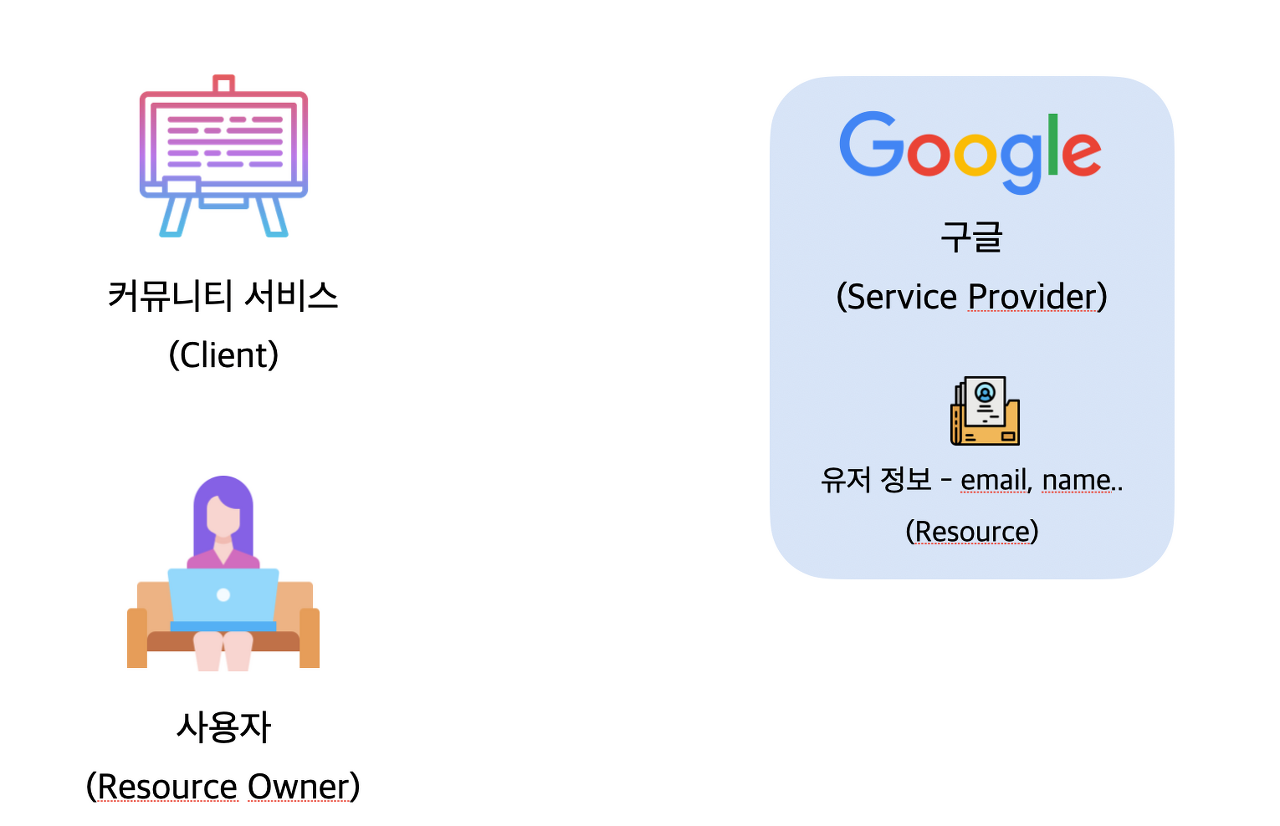

- Client : 리소스에 접근할려고하는 주체, 서비스 제공자에 있는 특정 정보에 접근하여 사용하고자 함

- Resource : 서비스 제공자에 저장된 정보

- Resource Owner : Client에 제공하는 정보를 가지고 있는 사람, 여기서는 이메일과 이름을 제공해서 편리하게 로그인하고 싶어 하는 커뮤니티 사용자

- Service Provider : 리소스를 저장하고 있는 제 3의 주체, client가 여기에 저장된 정보에 접근하조자 함

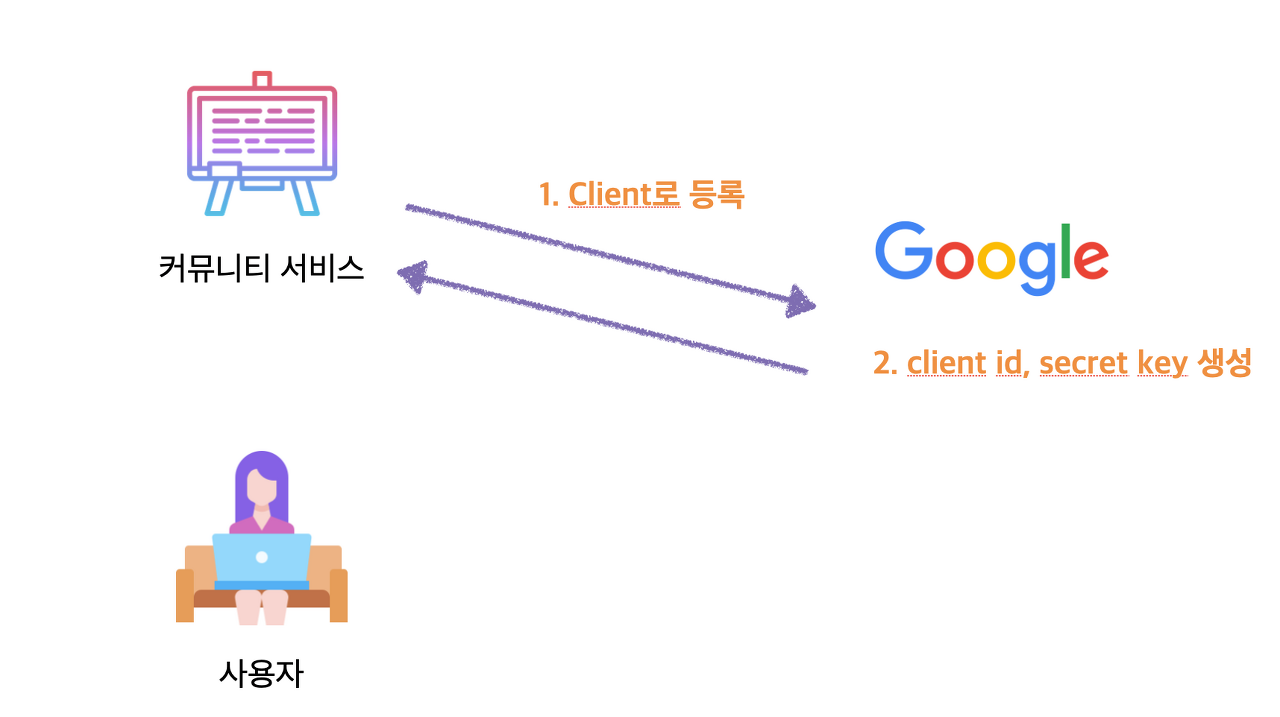

(1) Service Provider에 Client 정보 등록

Client는 Service Provider에 자신의 신원을 등록해야합니다. Service Provider에서 계정을 만든 후에 사용 등록을 하면 Client별로 고유로 식별할 수 있는 Client id와 Secret Key가 생성됩니다. id와 key는 Client를 식별하고 신원을 확인하는 데 사용됩니다.

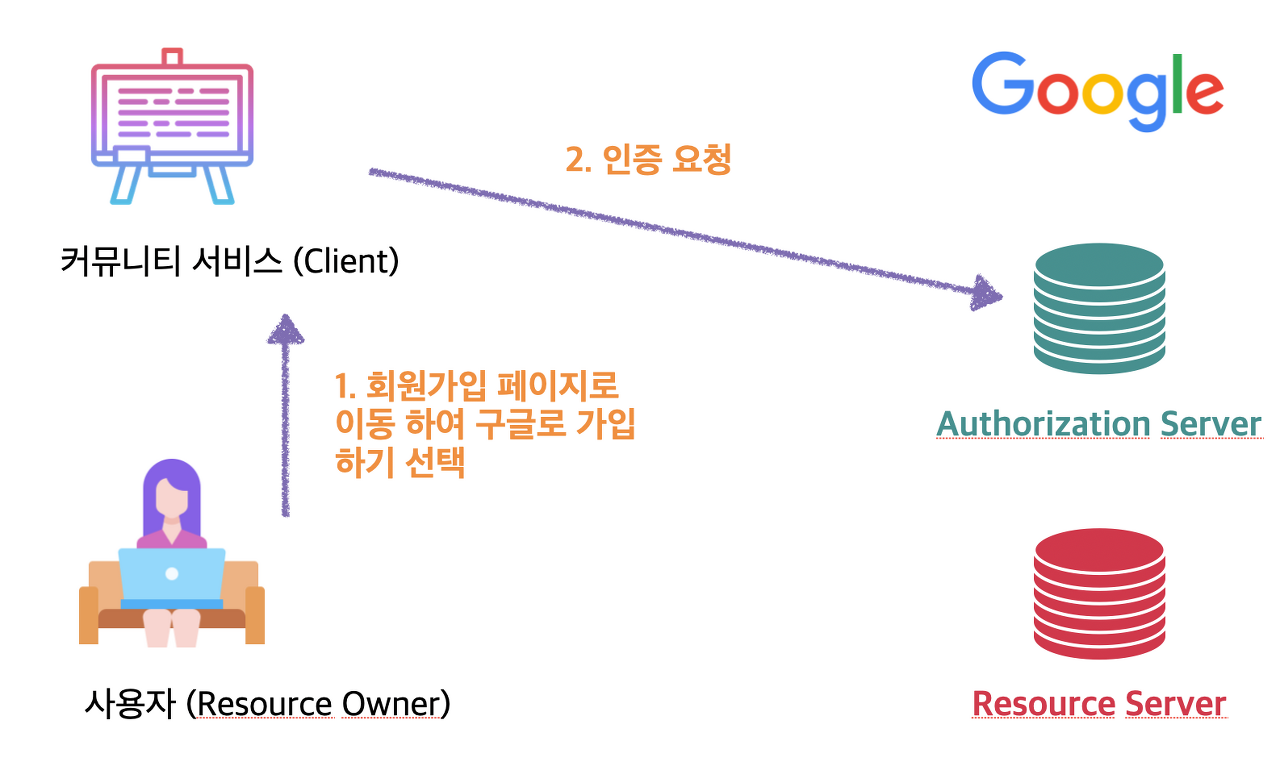

(2) Client 인증 요청 & 권한 부여 요청

'구글 아이디로 가입' 버튼을 누르고 나면 Client Page에서는 Service Provider에 권한 부여를 위해 Resource Owner의 승인을 요청하게 됩니다.

Service Provider에게는 인증 및 권한 부여를 담당하는 Authoriation Server와 사용자의 데이터를 관리하는 Resource Server가 있습니다.

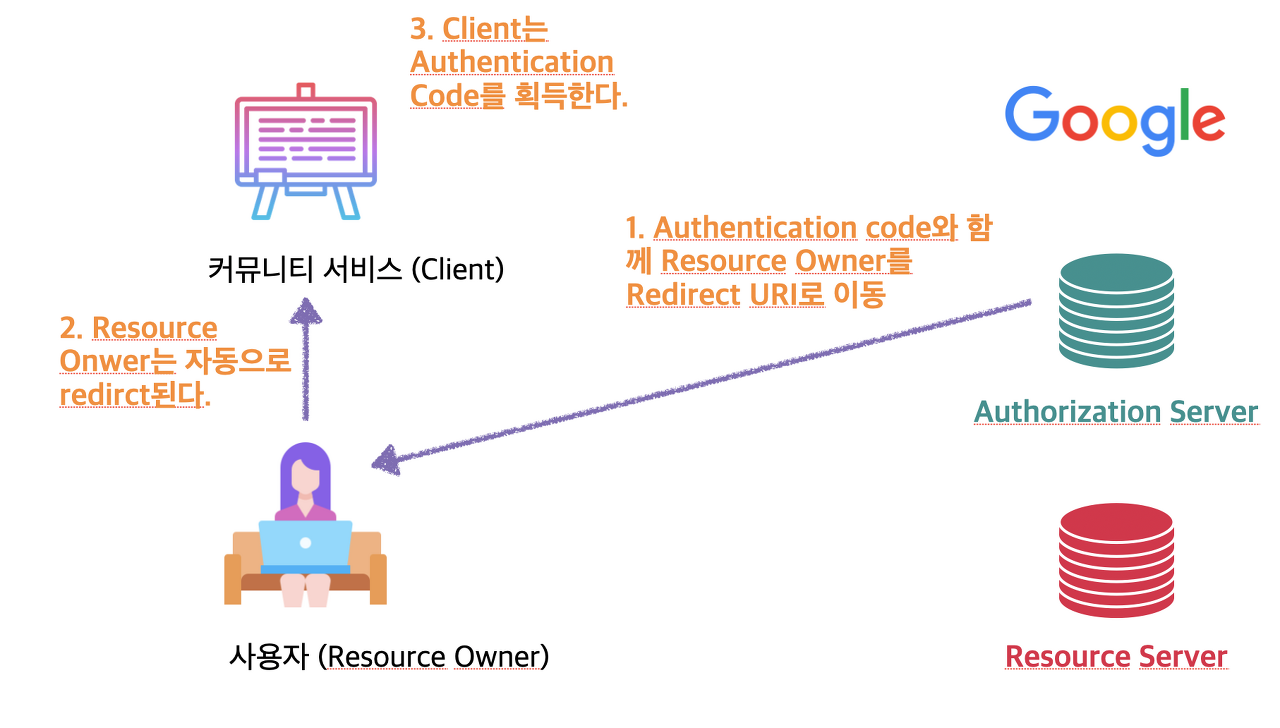

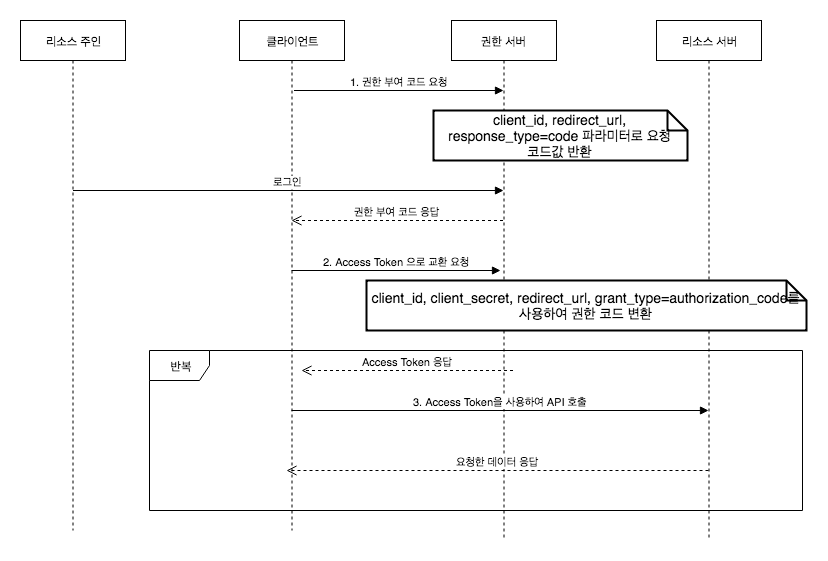

(3) 인증 성공 시 Authentication Code 부여

Resource Owner가 인증 및 권한 사용 승인까지 마치면, Service Provide의 인증서버는 Access Token을 발행하기 위한 Authentication Code를 302 상태 코드를 통해 Resource Owner가 모르게 Client에게 전달해줍니다.

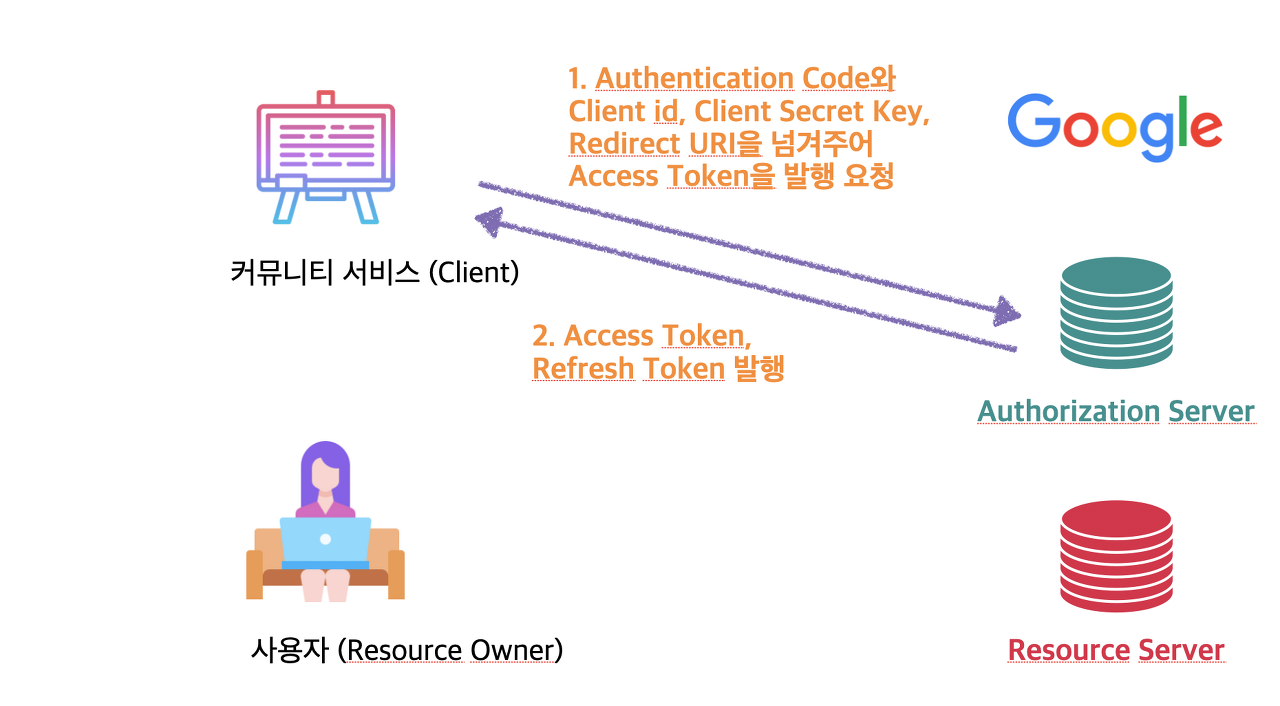

(4) Access Token 발행 요청

Client는 서비스 제공자에게 Client id와 Secret Key, Access Token 이 발행되면 아까 Authentication Code를 발급받을 때 사용했던 Redirect Url, 아까 Resource Owner에게 받은 인가 코드를 가지고 Access Token 발행 요청을 합니다.

서비스 제공자의 인증 서버는 리소스에 접근할 수 있는 Access Token을 발행하고 Client에게 보내줍니다.

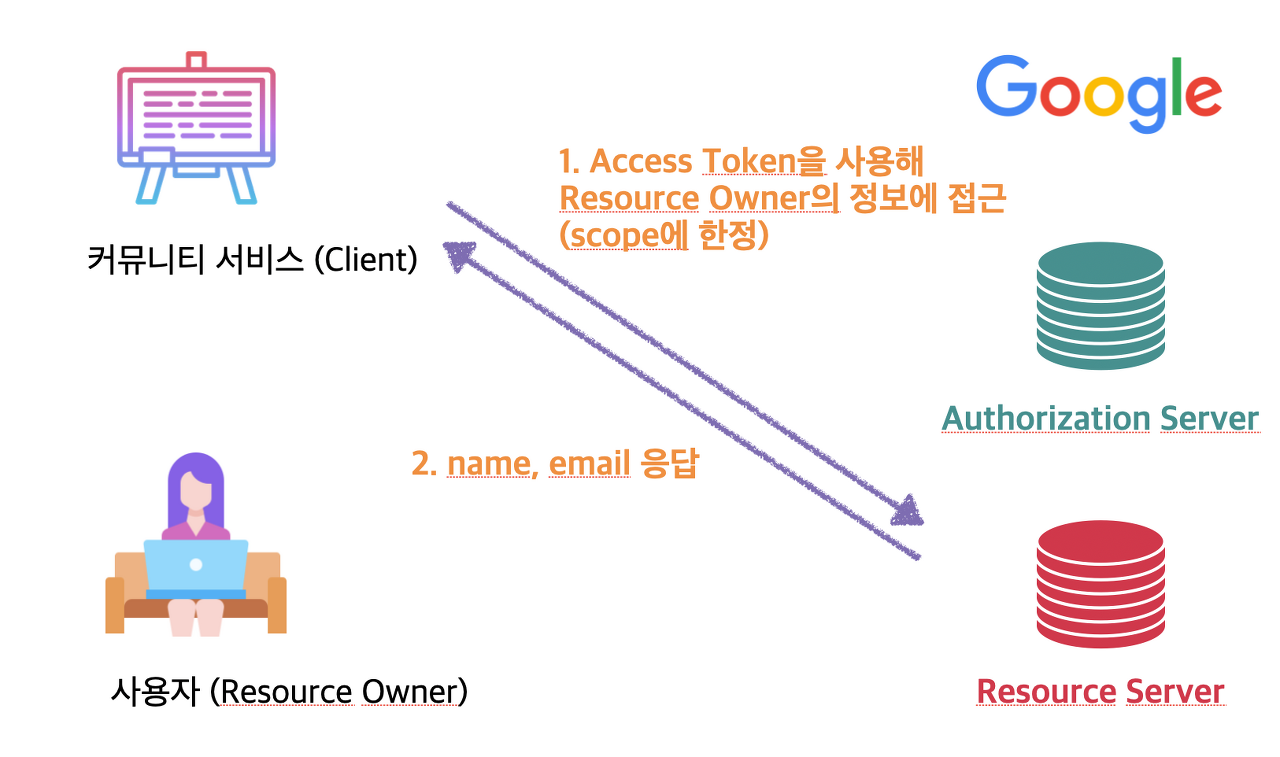

(5) 리소스에 접근 요청

Access Token을 받았으면 Client는 이 토큰을 통해 Resource Server에 사용자의 정보에 접근합니다. 이 Resource Server에 접근하면 바로 정보를 꺼내 주는게 아니라, Access Token이 저장된 DB에 비교하여 지정된 Scope에 접근하는게 맞는지 확인 후에 돌려줍니다.

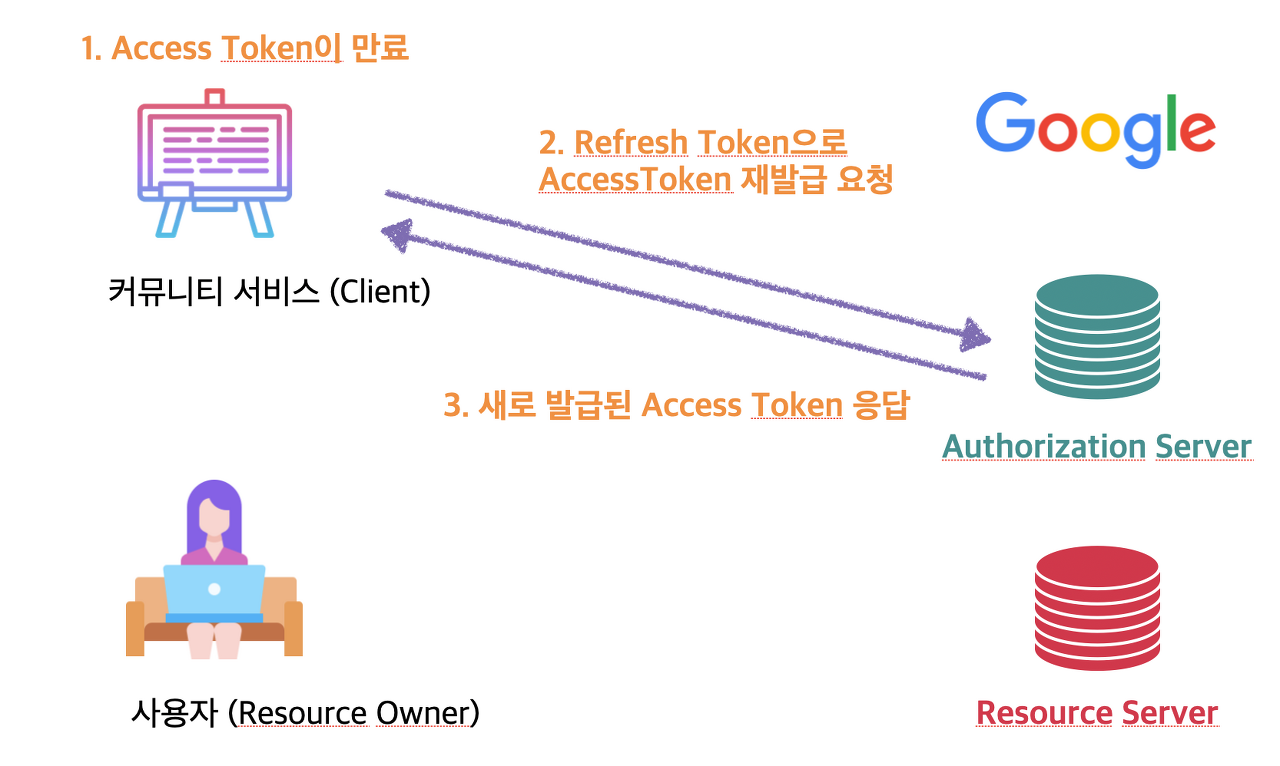

(6) Access Token 재발급 요청

시간이 지나서 Access Token이 만료된다면 Refresh Token을 통해 새로 발급받을 수 있습니다.

토큰의 갱신 과정

클라이언트가 권한 증서를 가지고 권한 서버에 Access Token을 요청하면, 권한 서버는 Access Token과 Refresh Token을 함께 클라이언트에 알려줍니다. 그 후 클라이언트는 Access Token을 사용하여 리소스 서버에 필요한 각종 리소스들을 요청하는 과정을 반복합니다. 그러다 일정 시간이 흐른후 Access Token이 만료되면, 리소스 서버는 이후 요청들에 대해 정상 결과 대신 오류를 응답하게 됩니다.

오류 등으로 액세스 토큰이 만료됨을 알아챈 클라이언트는, 전에 받아두었던 Refresh Token을 권한 서버에 보내어 새로운 액세스 토큰을 요청합니다. 갱신 요청을 받은 권한 서버는 Refresh Token의 유효성을 검증한 후, 문제가 없다면 새로운 액세스 토큰을 발급해줍니다.

3. 인증 절차 종류

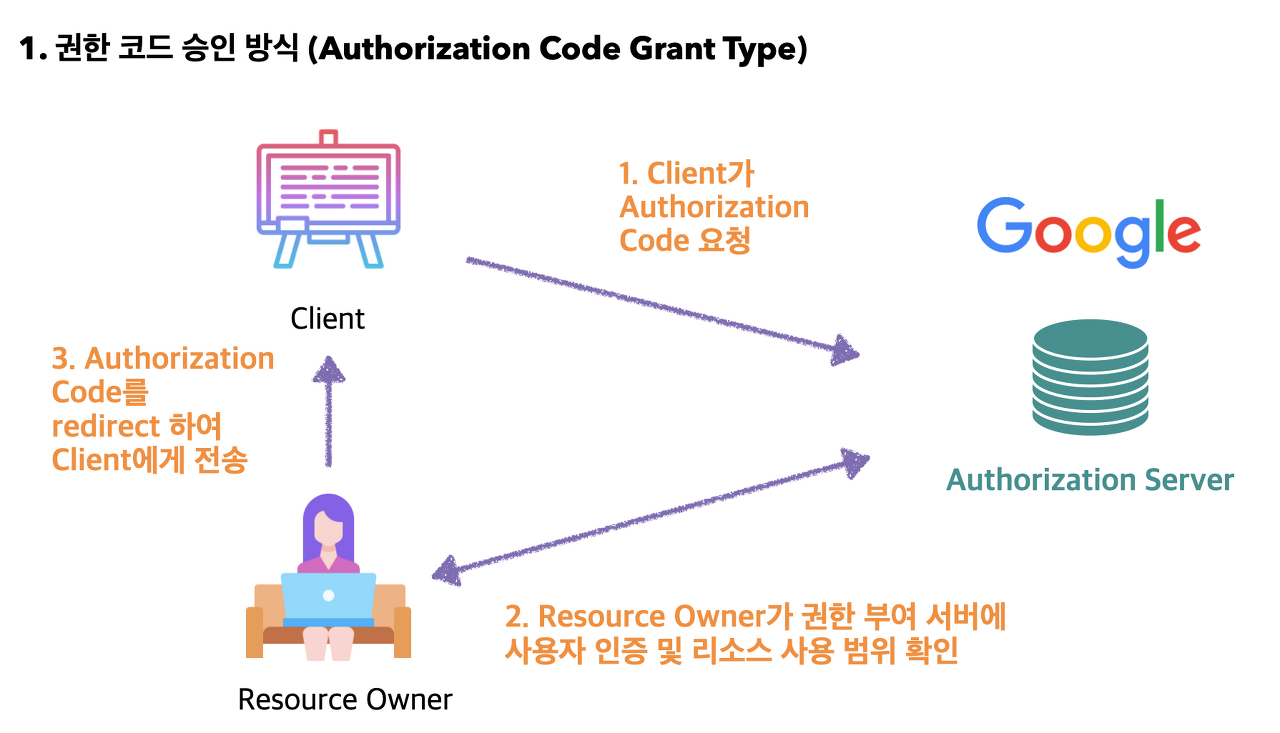

(1) Authorization Code Grant

Resource Owner에게 사용 허락을 받았다는 증서인 권한 코드(Authorization Code)를 가지고 AccessToken을 요청하는 방식입니다.

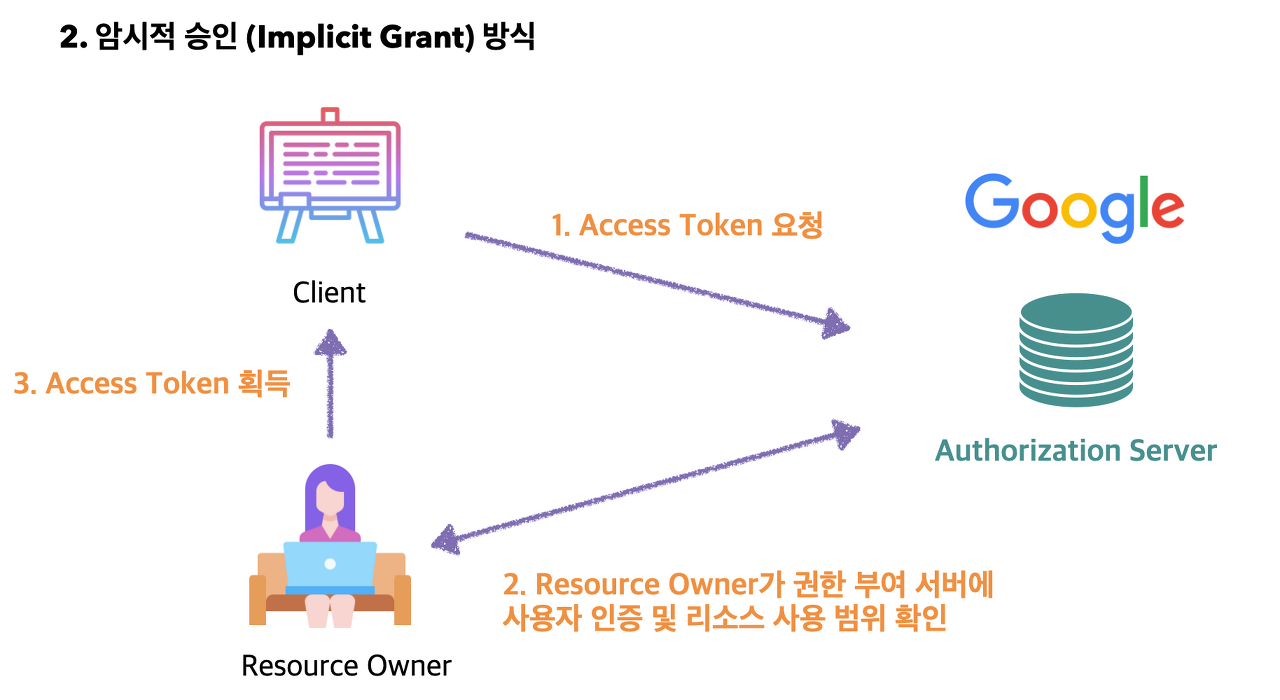

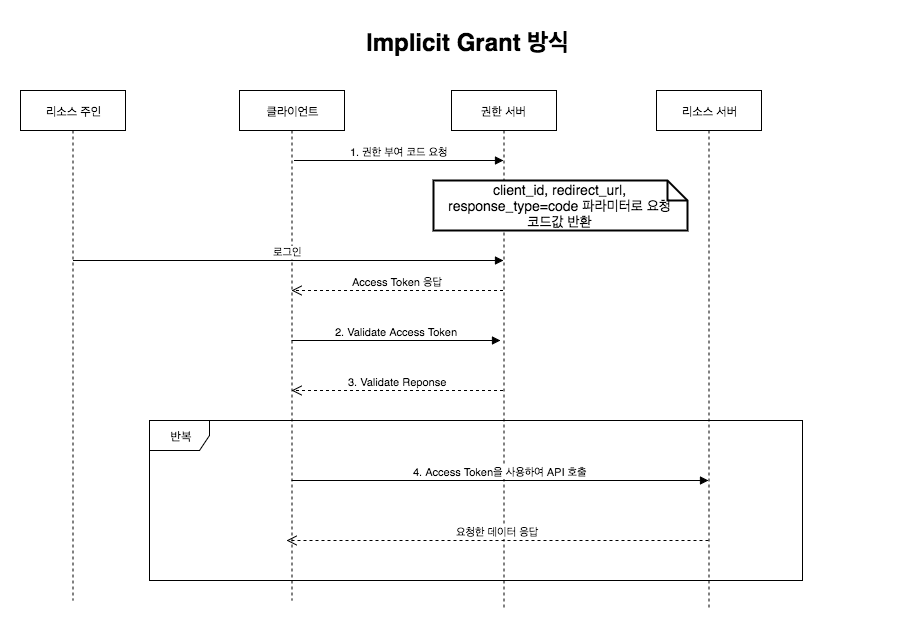

(2) Implicit Grant

이 방식은 추가적인 절차 없이 Resource Owner가 인증 및 허가를 하면 Access Token이 발급되는 방식입니다. 발급된 Access Token은 Redirect URI의 fragment로 붙어서 전송됩니다.

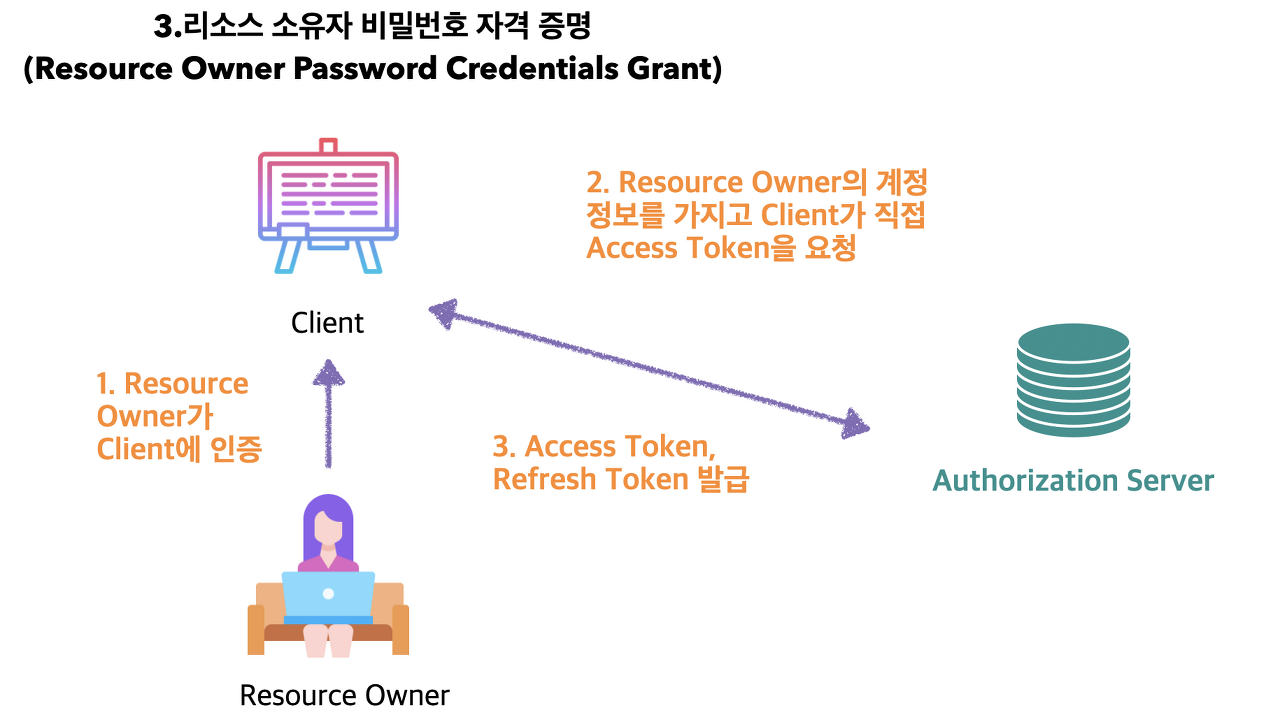

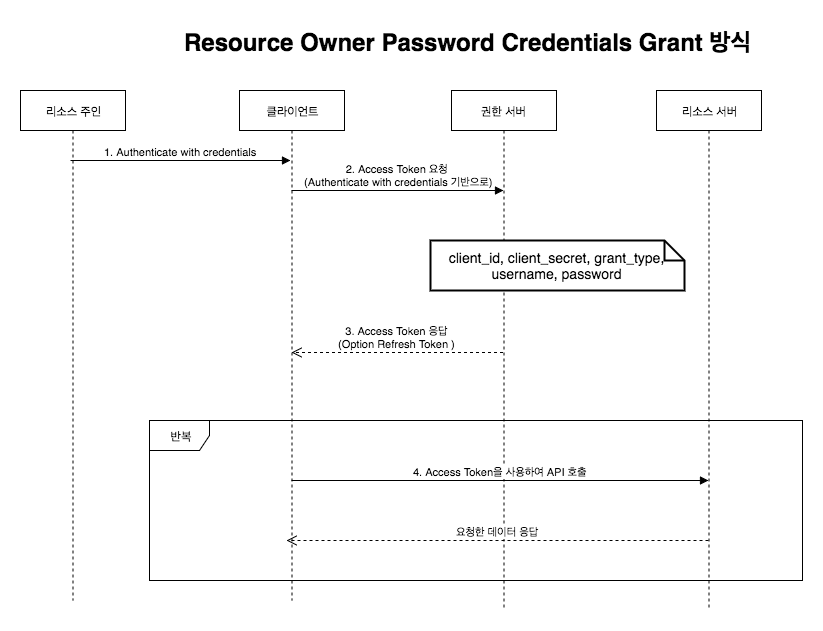

(3) Resource Owner Password Credentials Grant

Client와 Service Provider가 절대적으로 믿을 수 있는 관계일 때 사용되는 방식입니다.

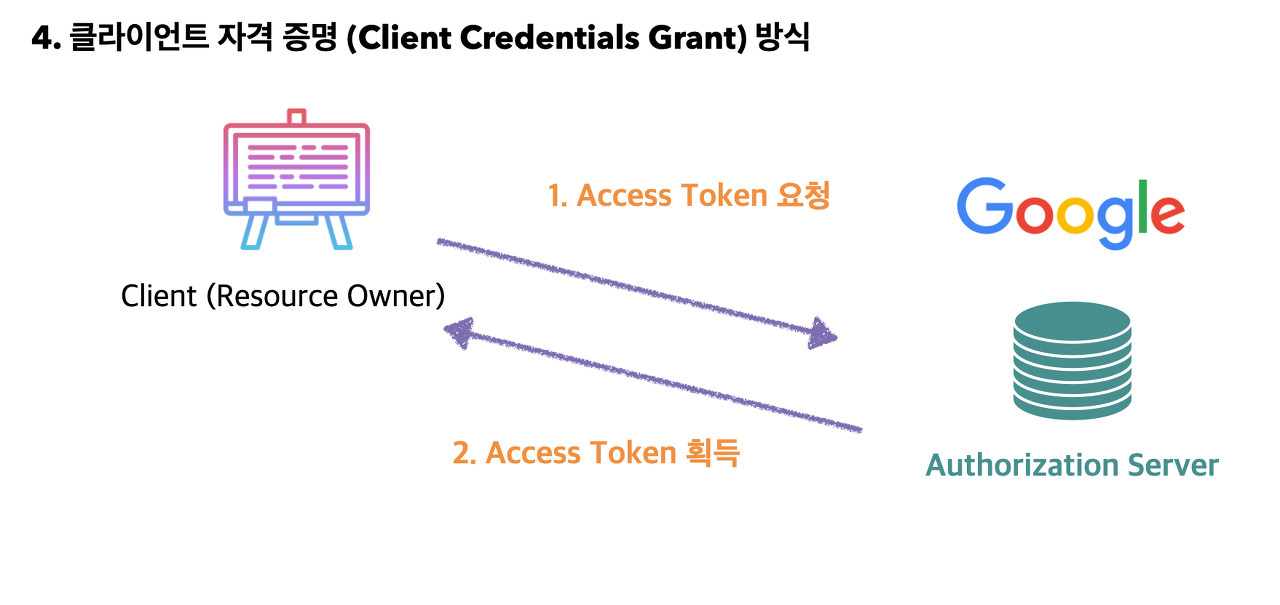

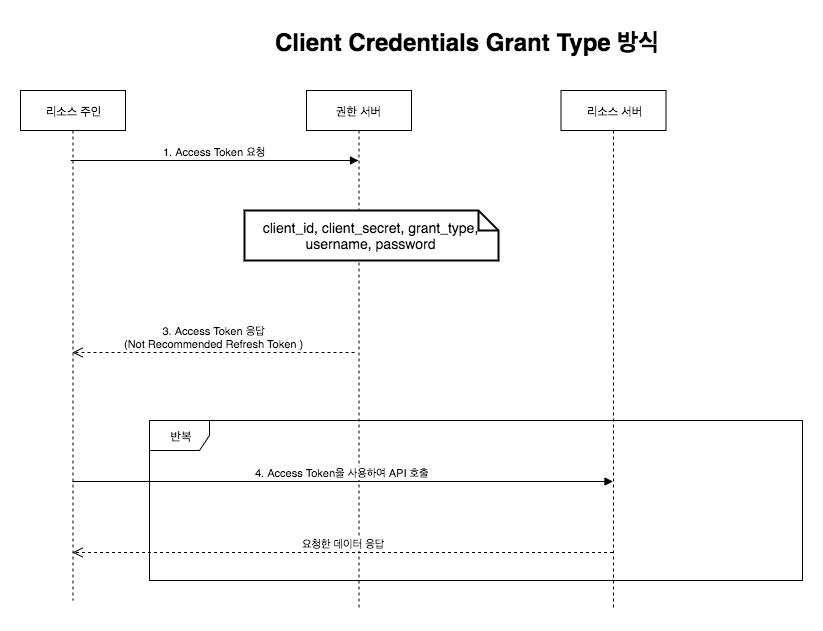

(4) Client Credentials Grant

client와 Resource Owner가 같은 주체일 떄 사용합니다.

4. Github OAuth

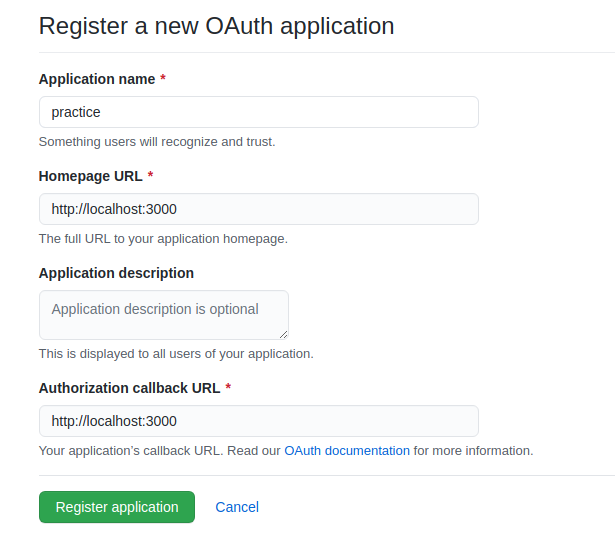

(1) 깃헙에 내 앱 등록

Authorization callback URL은 사용자가 로그인하고 Authorize버튼을 누르면 redirect해주는 url 입니다.

등록하면 ClientID와 Client password를 얻을 수 있습니다.

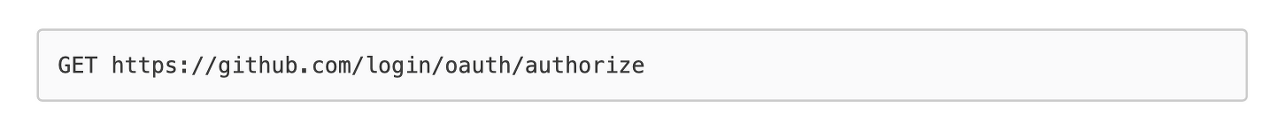

(2) Code 발급 (GET)

Parameters

client_id: (필수) 애플리케이션의 고유한 클라이언트 IDredirect_url: (선택) 서비스 제공자가 인가 요청에 대한 응답을 전달할 리다이렉션 엔드포인트 / 설정하지않는다면 OAuth App을 등록할 때 callback url에 넣은 url로 이동하게 됩니다.scope: (선택) 요청하는 접근 범위response_type: (필수) 인가 코드 그랜트 플로우를 사용한다는 것을 나타내기 위한 파라미터.code로 셋팅되어야합니다.login: string / placeholder와 비슷한 역할state: (권장) 옵션이지만 사용하는 것을 권장합니다. 클라이언트의 요청과 그에 따른 콜백간의 상태를 유지하기 위해 사용되며, 클라이언트가 서비스 제공자에게 전달하면 서비스 제공자는 이 값을 다시 응답에 포함해서 전달합니다. CSRF 공격을 차단하기 위한 수단이 될 수 있습니다.allow_signup: string / 미인증 사용자에게 가입가능하게 할 것인지. 기본값 true

응답

코드 값을 얻을 수 있습니다.

http://localhost:8080/auth/github/callback?code=d9ea4e3d98bd8a477bcdstate를 설정했다면, 뒤에 표기됩니다.

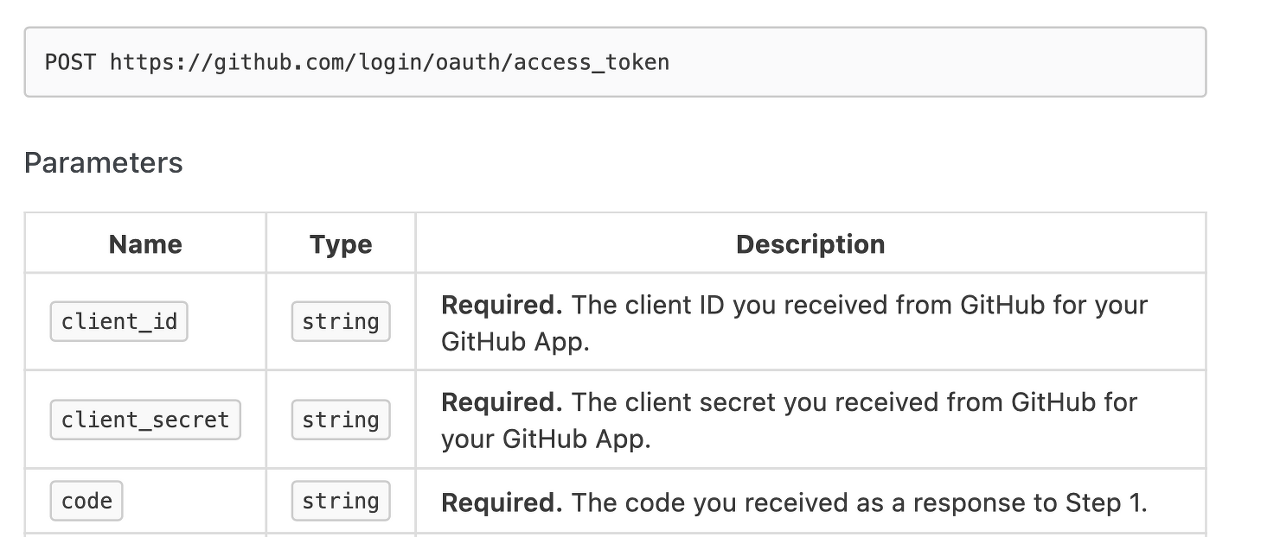

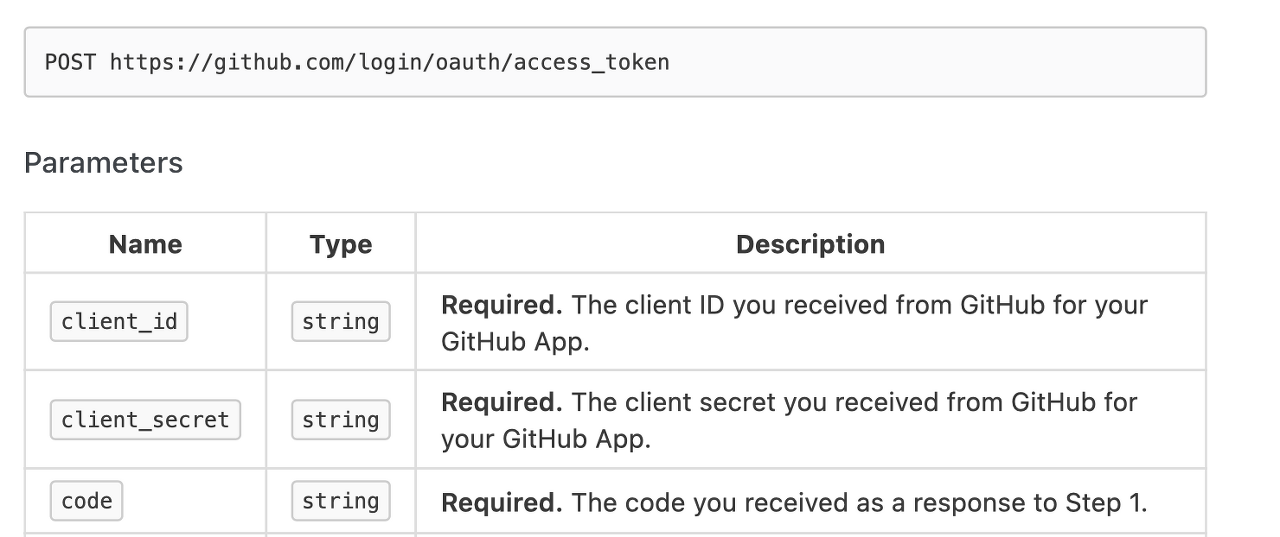

(3) Access Token 얻기(Post)

client_id와 client_secret, code를 파라미터로 하여금 요청을 해야 Access Token을 구할 수 있습니다.

Parameters

응답

access_token=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&scope=read%3Arepo_hook%2Crepo%3Astatus%2Cuser%3Aemail&token_type=bearer(4) Github API

이제 발급받은 토큰으로 Github API를 호출할 수 있습니다.

로그인한 사용자의 정보를 얻기 위해 AccessToken을 Authorization HTTP Header에 첨부하여 https://api.githum.com/user에 요청합니다.

GET https://api.github.com/user

# Header

Authorization: Token 940cda2f68dd9a05ccdd71e60025b878e024e1ce출처

https://gdtbgl93.tistory.com/181?category=905944

https://doqtqu.tistory.com/295

https://showerbugs.github.io/2017-11-16/OAuth-%EB%9E%80-%EB%AC%B4%EC%97%87%EC%9D%BC%EA%B9%8C

https://www.ssemi.net/what-is-the-oauth2/

https://github.com/settings/applications/new

https://eunjin3786.tistory.com/211

https://pronist.tistory.com/144