Mini Project(Network)

Packet Tracer로 'Multi-Area OSPF based 계층형 구조 네트워크 설계 및 구축'을 진행하기로 결정했다.

공통사항

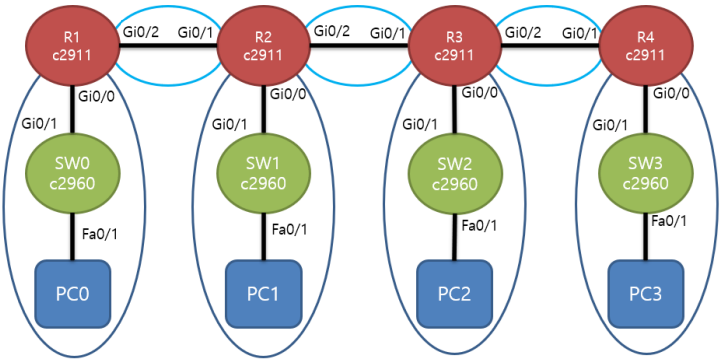

- 토폴로지를 보기에서 선택

- 보고서에는 중요 작업에 대한 스크린 샷이나 장비 명령어가 포함되어야 함.

- 각 장비의 설정은 기본적으로 영구 설정을 기준으로 함.

- 토폴로지 내의 모든 PC는 통신이 되어야 함.

- 라우팅은 static이나 dynamic routing 중 1 선택

작업 순서

- 각 Network에 Address 할당 (각 장비의 IP주소 지정)

- 각 장비의 인터페이스나 PC에 IP주소 할당

- 라우터와 라우터 사이 통신 확인

- 라우팅 프로토콜 동작

- hosts 통신 확인

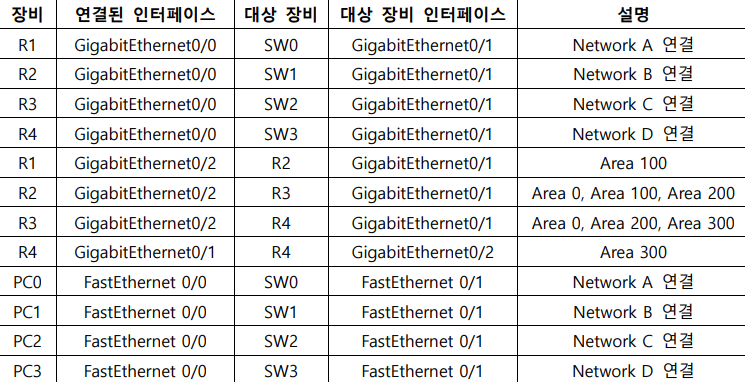

장비 연결 상태

- Connect Interface

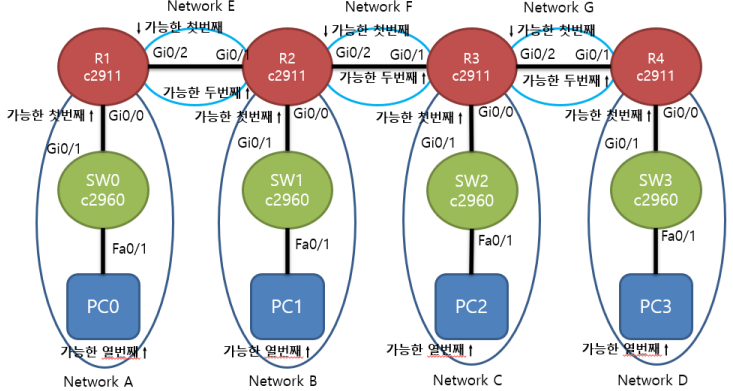

IP 주소 할당

- Interface IP Address

Network Address

172.16.0.0/16를 서브넷팅

Newtork A : IP 4000개 필요 (게이트웨이 포함)

Network B : IP 2000개 필요 (게이트웨이 포함)

Network C : IP 1000개 필요 (게이트웨이 포함)

Network D : IP 500개 필요 (게이트웨이 포함)

Network E : IP 8개 필요

Network F : IP 8개 필요

Network G : IP 8개 필요OSPF를 택한 이유는 대규모 네트워크에서 많이 쓰일 뿐더러, 라우터 관련 실무를 하게 된다면 정적 라우팅보단 많이 쓰이지 않을까 싶어서이다.

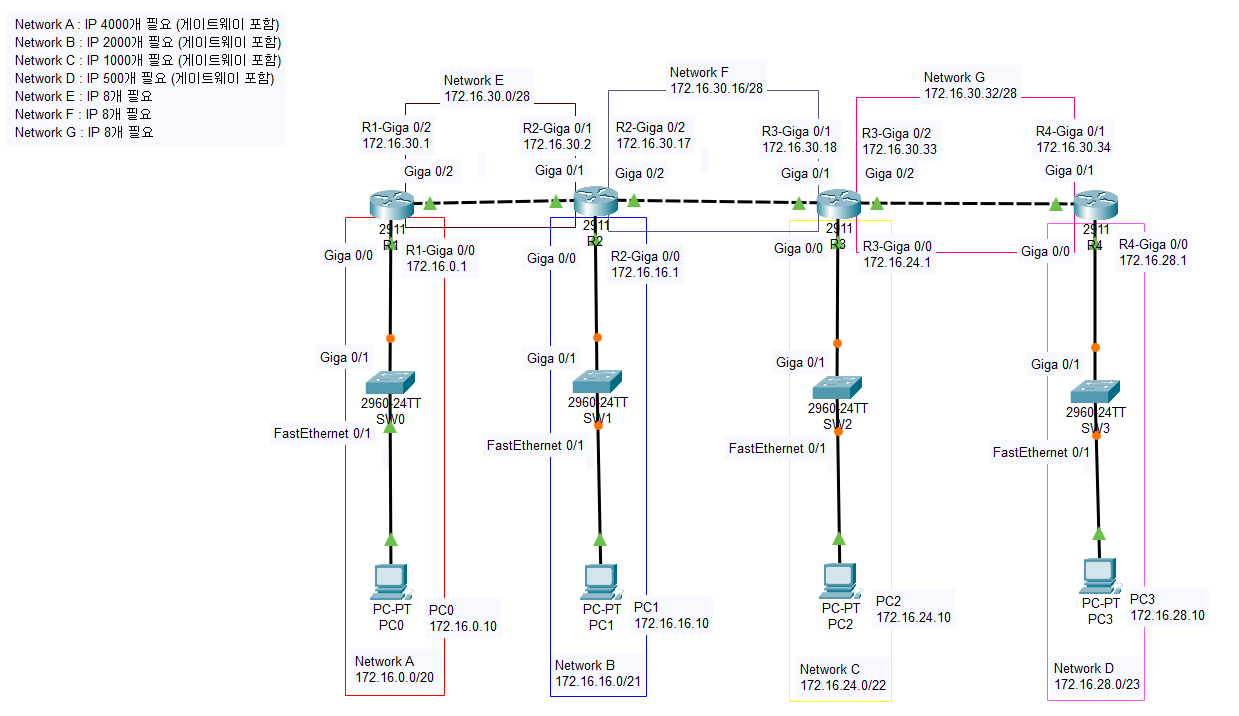

전체 네트워크를 패킷트레이서로 구성했다.

장비 간 물리적 연결 정보 테이블

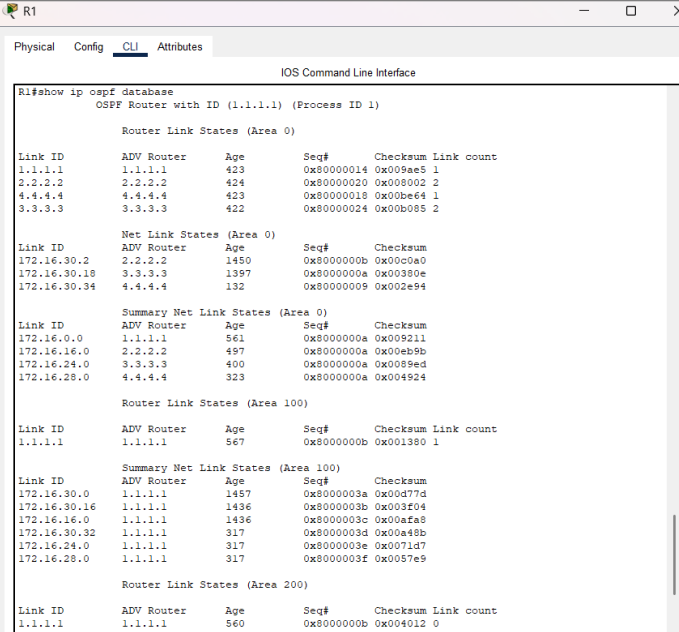

OSPF Database 확인

Router# show ip ospf database위 명령어로 ospf database를 확인 가능하다.

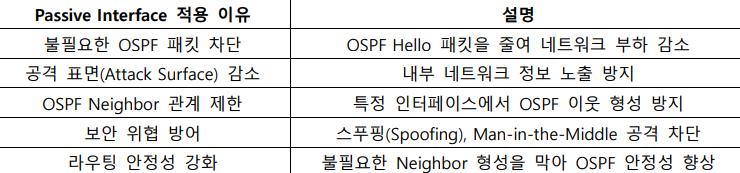

Passive Interface 설정

사용자 VLAN에서는 OSPF 라우팅이 필요하지 않기 때문에 Passive Interface를 적용하여 OSPF Hello 패킷을 차단하는 것이 적절하다.

하지만 OSPF Backbone(Area 0) 간 통신이 필요한 인터페이스에서는 Passive Interface를 설정하면 안된다.

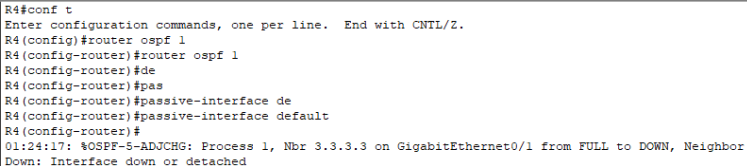

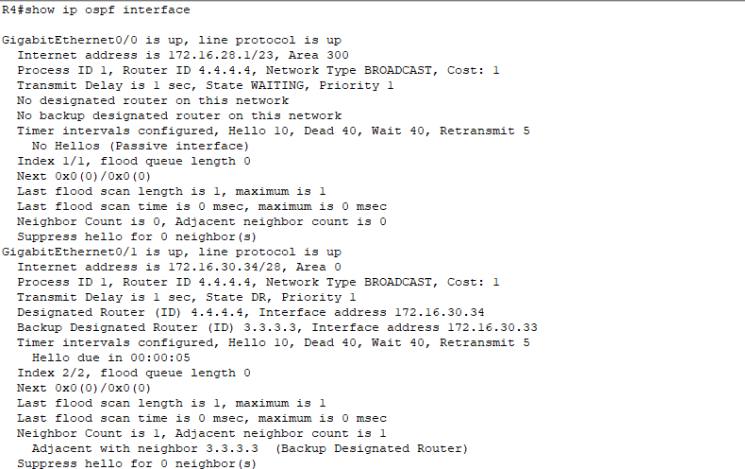

4번째 Router인 R4의 Passive Interface 전역 적용 화면이다.

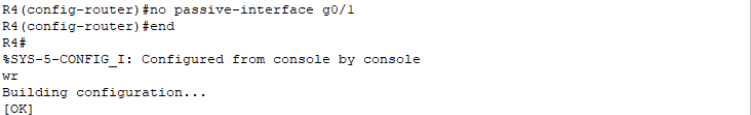

백본 망 통신을 위해 위 사진처럼 예외처리를 해줘야한다.

show ip ospf interface위 명령어를 입력하면 해당 라우터의 Passive Interface 설정을 확인할 수 있다.

이후,

show ip ospf neighbor

show ip route ospf명령어로 Neighbor 정상 동작, 경로 유지를 확인할 수 있다.

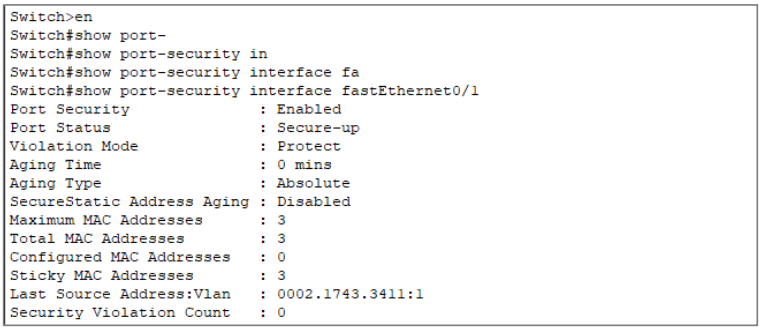

Port Security

Port Security란 스위치의 특정 포트에 대해 허용된 MAC 주소를 제한하여 보안을 강화하는 기능이다. MAC Flooding 및 무단 장비 연결을 방지한다.

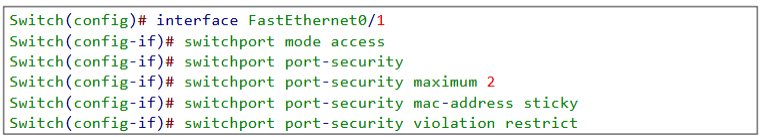

위 명령어로 Port Security를 설정할 수 있다.

지정된 MAC 주소 외에는 포트 사용이 불가능하게 되고, Sticky MAC을 사용하여 학습한 MAC 주소를 자동 저장하게 된다.

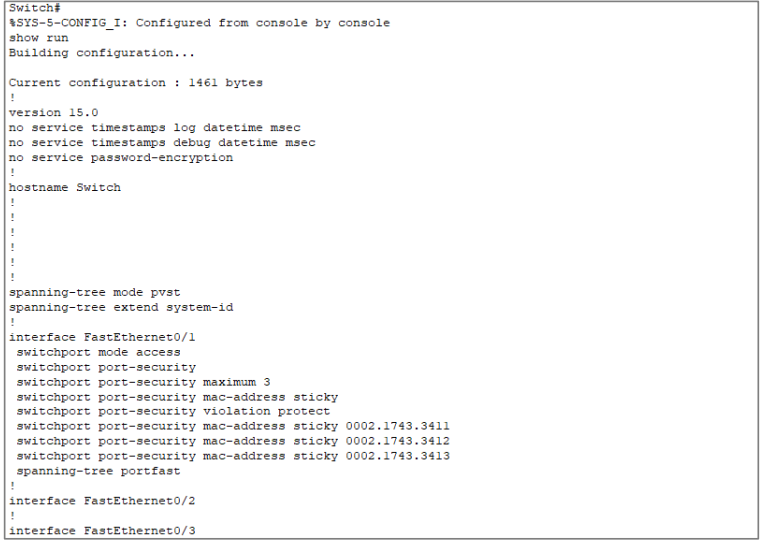

첫 번째 Switch인 SW0에 Port Security를 설정한 모습이다.

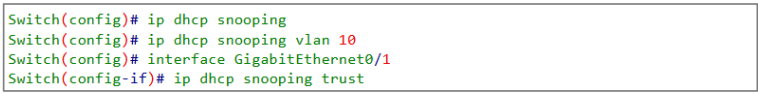

DHCP Snooping

DHCP 스누핑은 악의적인 사용자가 네트워크 클라이언트와 DHCP 서버 간의 메시지를 가로채거나 변경하여 네트워크를 공격하지 못하도록 하는 보안 메커니즘이다.

위 명령어로 활성화 가능하다.

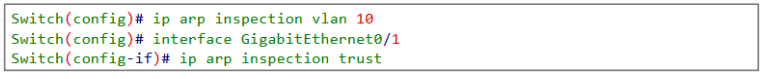

DAI(Dynamic ARP Inspection)

DAI는 스위치 보안 기능으로 네트워크 내에 ARP 패킷의 정당성을 확인하여 통신하게 해주는 설정이다.

MITM (Man in the Middle) 공격과 같이 MAC, IP의 ARP 패킷을 가로채 훔쳐보거나, 위조하여 공격하는 ARP Poisoning 등을 막기 위하여 사용하는 기능이다.

위 명령어들로 적용 가능하다.

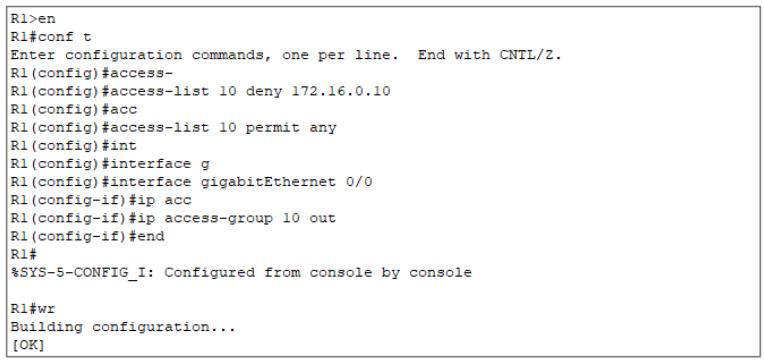

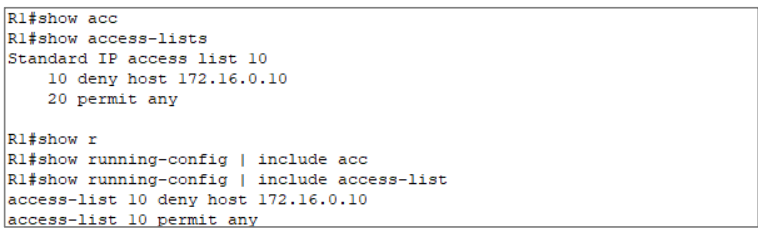

ACL(Access Control List)

ACL은 액세스 제어 목록(Access Control List)을 뜻하며, 개체나 개체 속성에 적용되는 허가 목록을 말한다.

네트워크 보안, 클라우드 스토리지, 방화벽, 파일 시스템 등에서 사용된다.

본 프로젝트에서 Network A 구역을 연구 전용 폐쇄망으로 이용하기로 결정했고,

따라서 R1에 표준 ACL을 적용하기로 했다.

이제 PC0은 폐쇄망인 Network A에서만 통신이 가능하게 된다.

이는 R1의 outbound에 ACL을 적용하여 이루어진다.

첫 번째 라우터인 R1에 ACL 정책을 설정해준 모습이다.

ACL이 잘 적용되었음을 확인할 수 있다.

STP(Spanning Tree Protocol) for Loop Prevention

STP는 네트워크에서 브릿지 루프를 방지하기 위해 스위치 간 트래픽 경로를 조정하는 역할을 한다.

BPDU(Bridge Protocol Data Unit)를 교환하여 네트워크 구조를 학습하고, 최적의 트리 (Spanning Tree)를 형성한다.

하지만 PC와 Switch간의 STP는 사용이 불필요하다.

PC의 전원을 껐다 켜면 STP때문에 바로 통신이 원활하게 이루어지지 않는다.

따라서 PC와 Switch간에 STP가 이뤄지지 않도록 설정해주었다.

SW0의 Sticky MAC을 확인한 화면이다.

NW를 설계하고 운용하는 일이 얼마나 힘든 일인지 간접적으로 체험해봤다.

하나만 삐끗해도 통신이 안되니 여러 예방책을 세우는 것이 중요하다고 느꼈다.

라우팅에 대한 기초를 다질 수 있었던 프로젝트이다.