데이터는 전송 중, 휴면 상태, 사용 중이라는 세 가지 상태로 존재한다. 모든 상태에서 민감한 데이터를 보호하는 것이 그 어느 때보다 중요함. 암호화는 이제 일반적으로 데이터 기밀성(무단 열람 차단)과 데이터 무결성(무단 변경 방지 또는 감지)을 제공하기 위해 사용됨. 전송 중 및 휴면 데이터를 보호하는 기술이 이제 일반적으로 사용되고 있지만, 세 번째 상태인 사용 중 데이터 보호가 새로운 영역임.

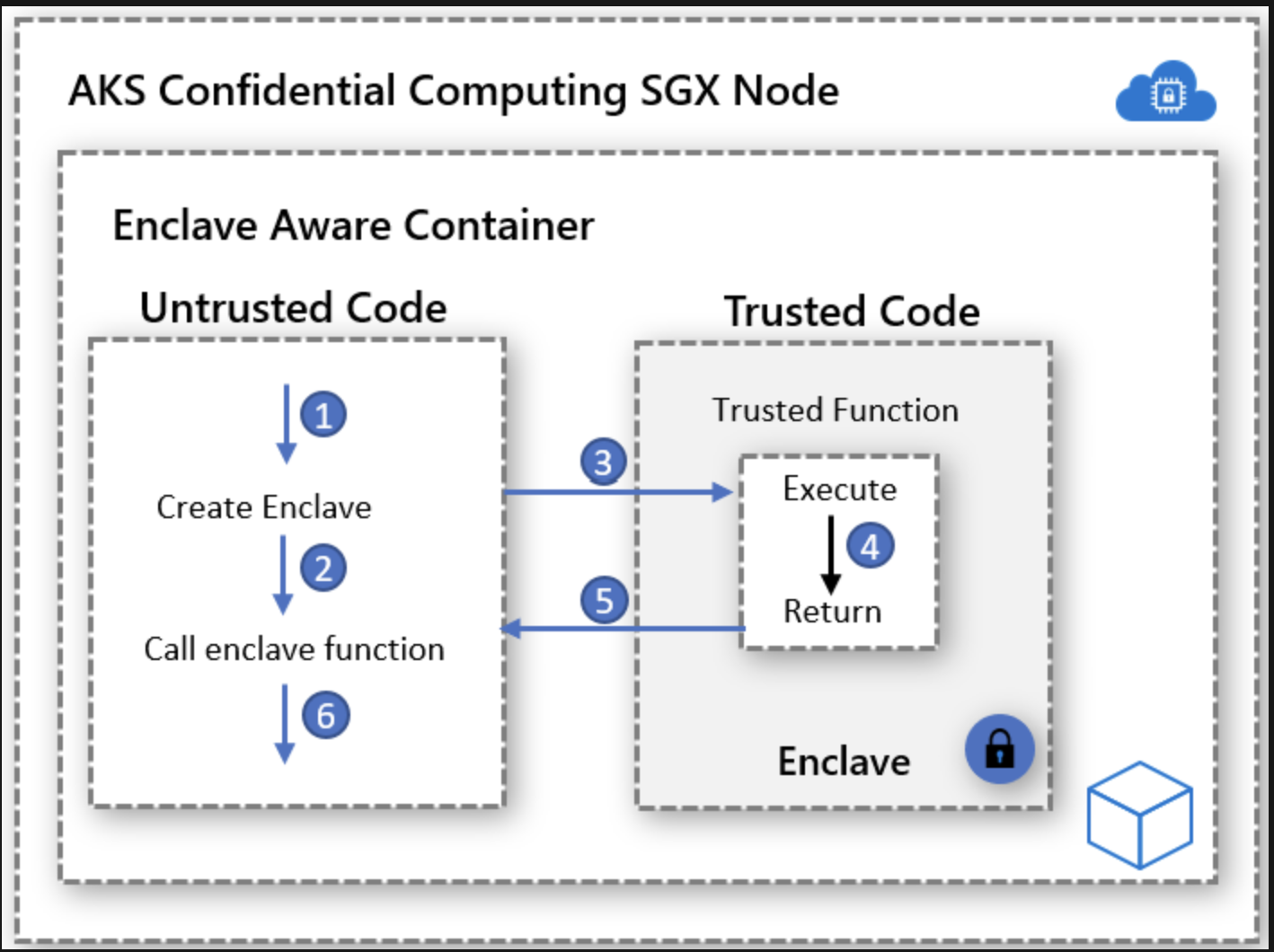

Enclave Aware Container 구조

-

Confidential Computing(https://confidentialcomputing.io)에서 강조하는 것은 무엇보다도 하드웨어로 강화된 Trusted Execution Environment(TEE)을 도입하여 사용 중인 데이터를 보호하는 문제를 해결하는 것임.

-

Confidential VM instances are a type of Compute Engine virtual machine. They use hardware-based memory encryption to help ensure your data and applications can't be read or modified while in use.

-

AWX cloudhsm

https://aws.amazon.com/ko/cloudhsm/ -

AMD SEV, Intel SGX, Intel TDX

Intel SGX

-

Intel SGX(Software Guard Extensions)는 데이터 보호를 위해 enclaves(protected areas of execution)를 활용한 SDK 및 platform을 제공함.

-

New Intel SGX instructions introduced with 6th generation Intel® Core™ processor (or later) platforms

-

RAM에 보관된 이미지에 대한 메모리 버스 스누핑, 메모리 변조 및 "콜드 부팅" 공격을 방해하는 메모리 보호의 이점

-

Linux 커널은 릴리스 5.11부터 내장된 Intel SGX 지원을 제공했습니다

-

enclave은 데이터 및 코드 실행에 대한 기밀성을 제공하는 보호된 메모리 영역임. 하드웨어로 보호되는 TEE(신뢰 실행 환경)의 인스턴스임.

-

Intel sgx source - https://github.com/intel/linux-sgx.git

-

Confidential K8S - https://kubernetes.io/blog/2023/07/06/confidential-kubernetes/

-

Intel SGX k8s device plugin - https://intel.github.io/intel-device-plugins-for-kubernetes/cmd/sgx_plugin/README.html

https://stackoverflow.com/questions/65580876/how-can-i-deploy-sgx-apps-on-kubernetes

https://github.com/Azure/aks-engine/blob/master/docs/topics/sgx.md

https://learn.microsoft.com/ko-kr/azure/confidential-computing/confidential-nodes-aks-overview

AMD SEV(Secure Encrypted Virtualization)

- AMD 서버 CPU에서 가상 머신의 보안을 강화하는 기능 세트임.