방학맞이 ctf 문제 도장깨기를 해볼려고 한다.

요즘 ai, 네트워크 보안에 관심이 많아져서 이것저것 찍먹하려고 노오력중...ㅎ

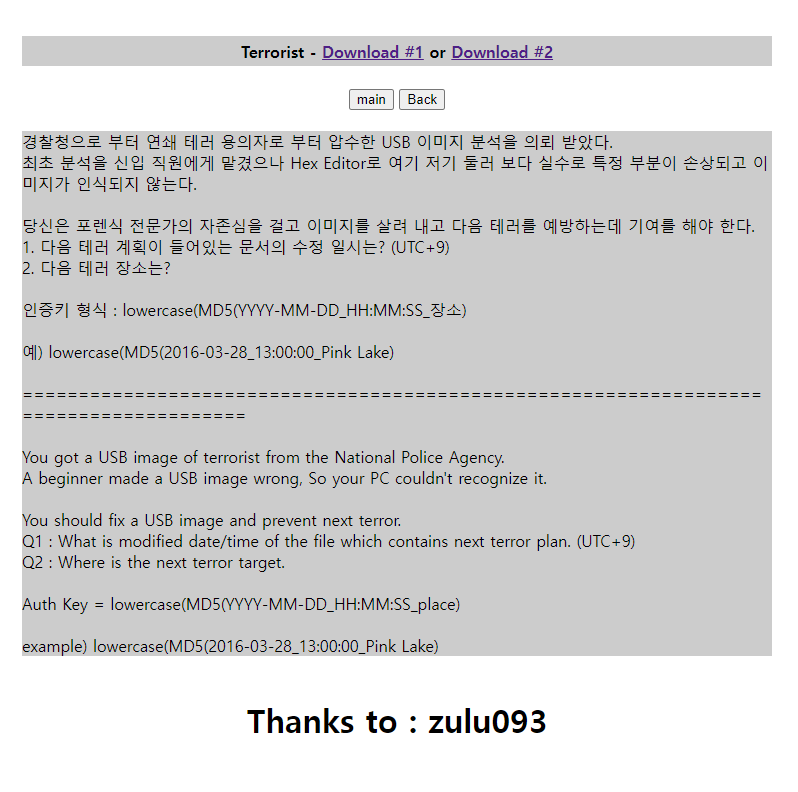

Suninatas 31

포렌식 분야의 마지막 문제이다.

일단 파일을 다운받아보자. 파일의 크기가 매우 크기 때문에 조금 시간이 걸린다.

다운받은 파일을 hxd로 열어보자.

시그니처는 EB 58

힘들게 찾았다. FAT32의 부트 섹터임을 나타내는 시그니처이다.

위의 Hex editor로 파일의 구조를 살펴본 결과, 부트 섹터의 마지막 쯔음에 나오는 시그니처 55 AA가 중간에 껴 있는 것을 볼 수 있다. 이걸 올바른 위치로 바꿔주자.

위의 표를 따라, 올바른 위치 0x01FE로 헥사값을 이동시켜주면 될 듯 하다.

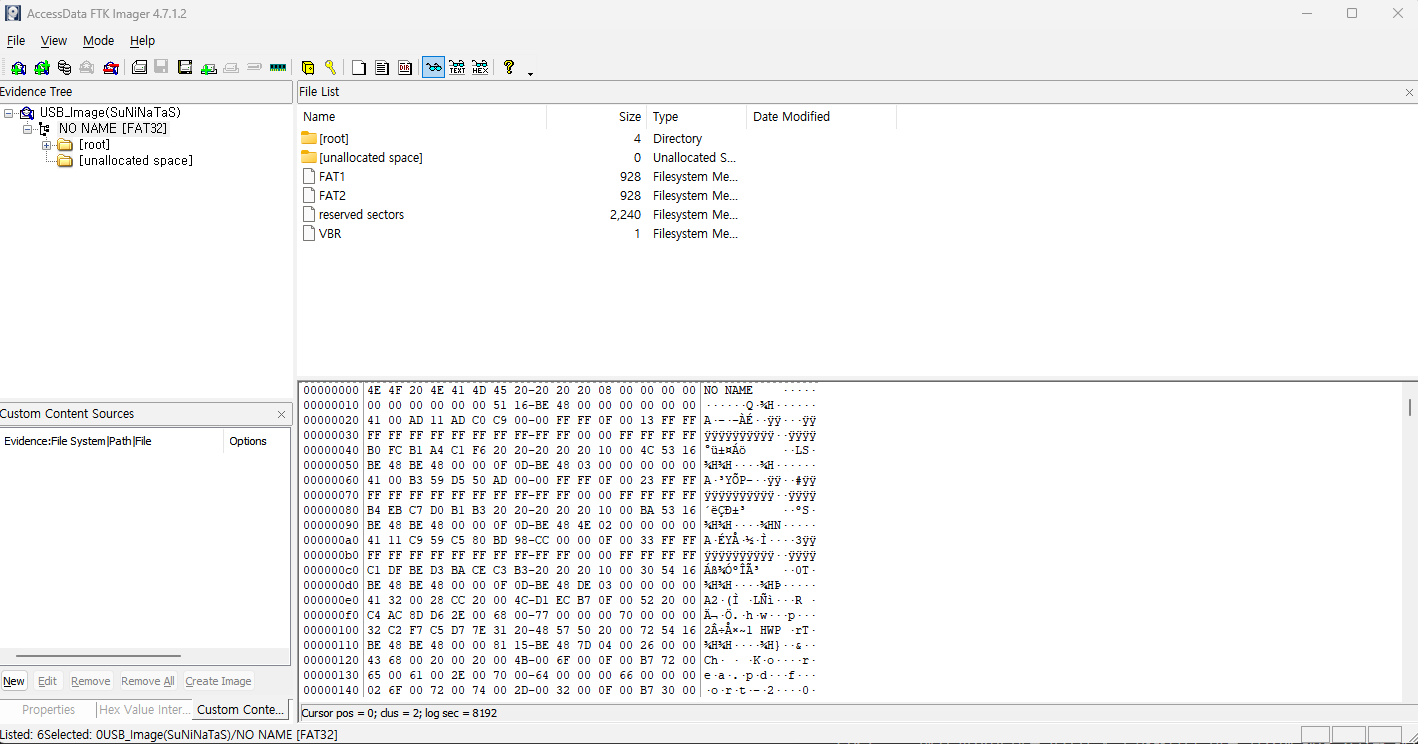

0x1FE 자리에 이렇게 붙여주고, FTK Imager로 파일을 분석해보자.

(FTK Imager 다운로드 필요)

FTK Imager에서 파일이 안불러져서 조금 막혔으나, 이는 처음에 했던 것처럼 헥사값을 그대로 복사해서 알맞은 위치에 삽입만 하는게 아닌, 00을 붙여 위치를 조정하는걸로 해결하였다. (전반적으로 시그니처들이 다 앞으로 당겨져 있었기에 그 사이에 00을 삽입함으로서 55 AA를 1FE부터 시작하도록 만들었다.)

드디어....열렸다...☠️☠️

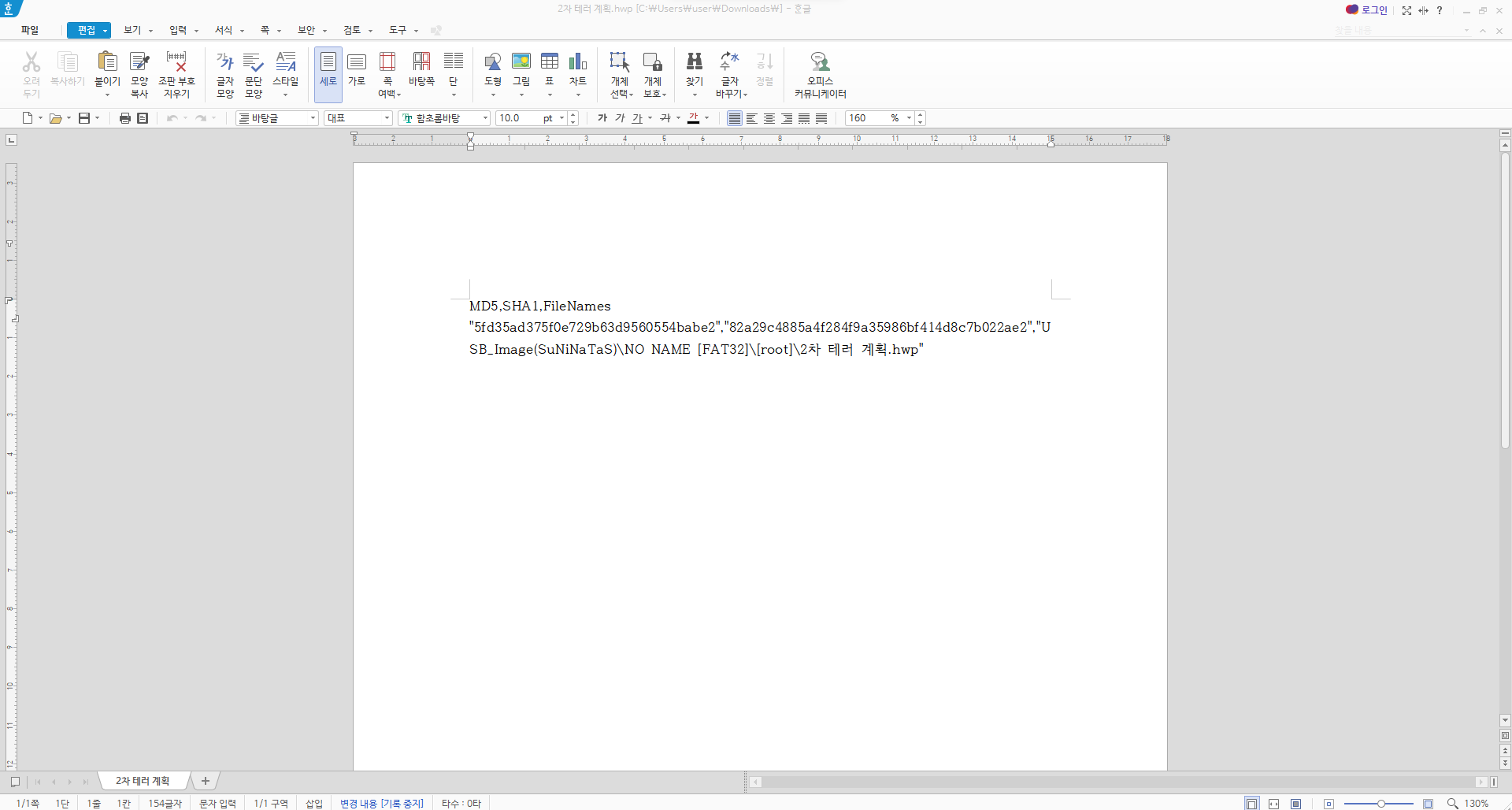

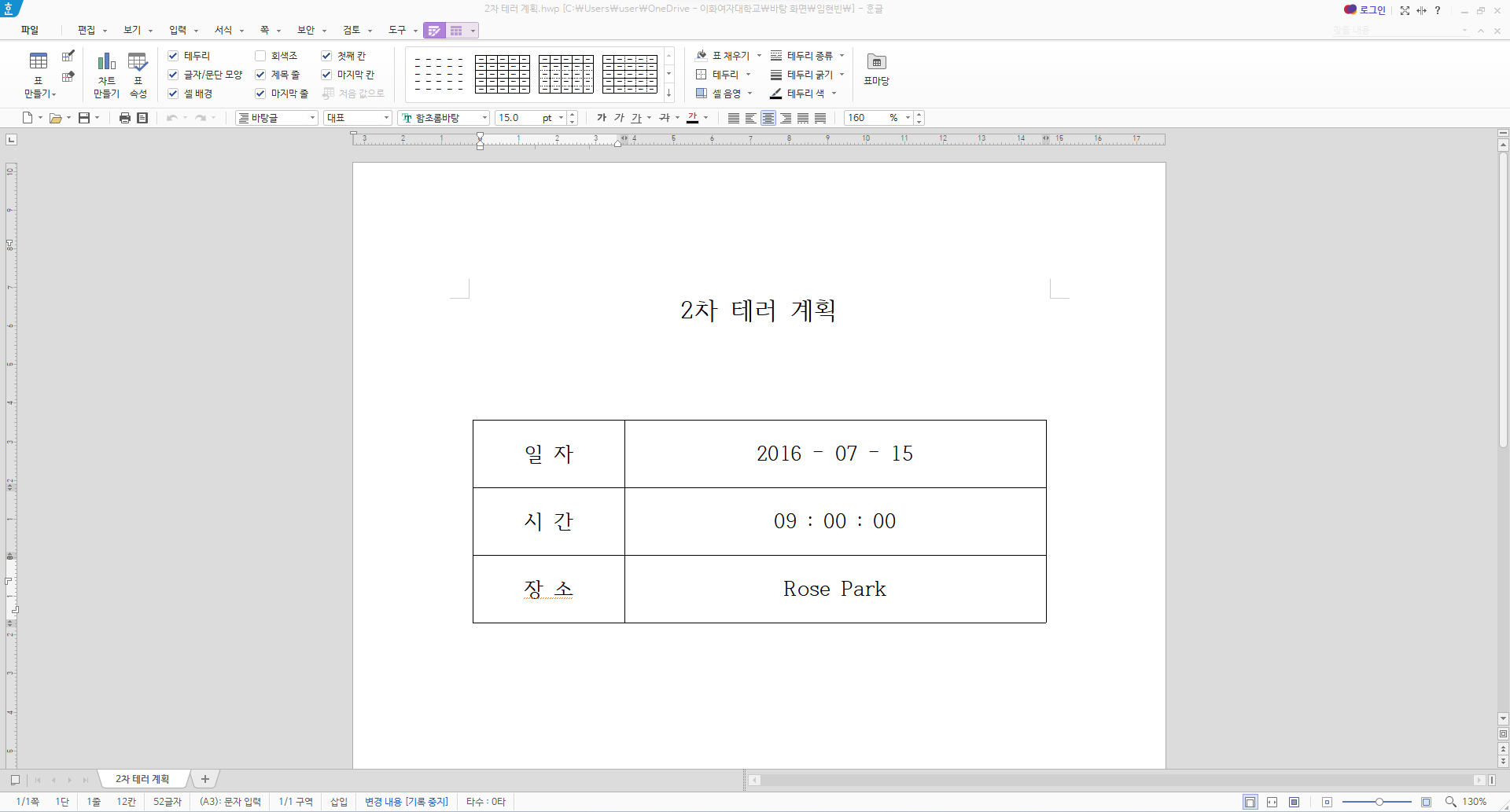

우리가 알아야 하는것

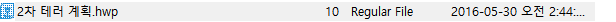

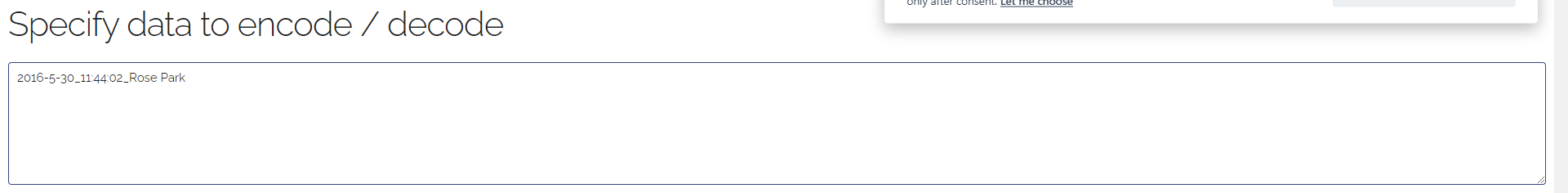

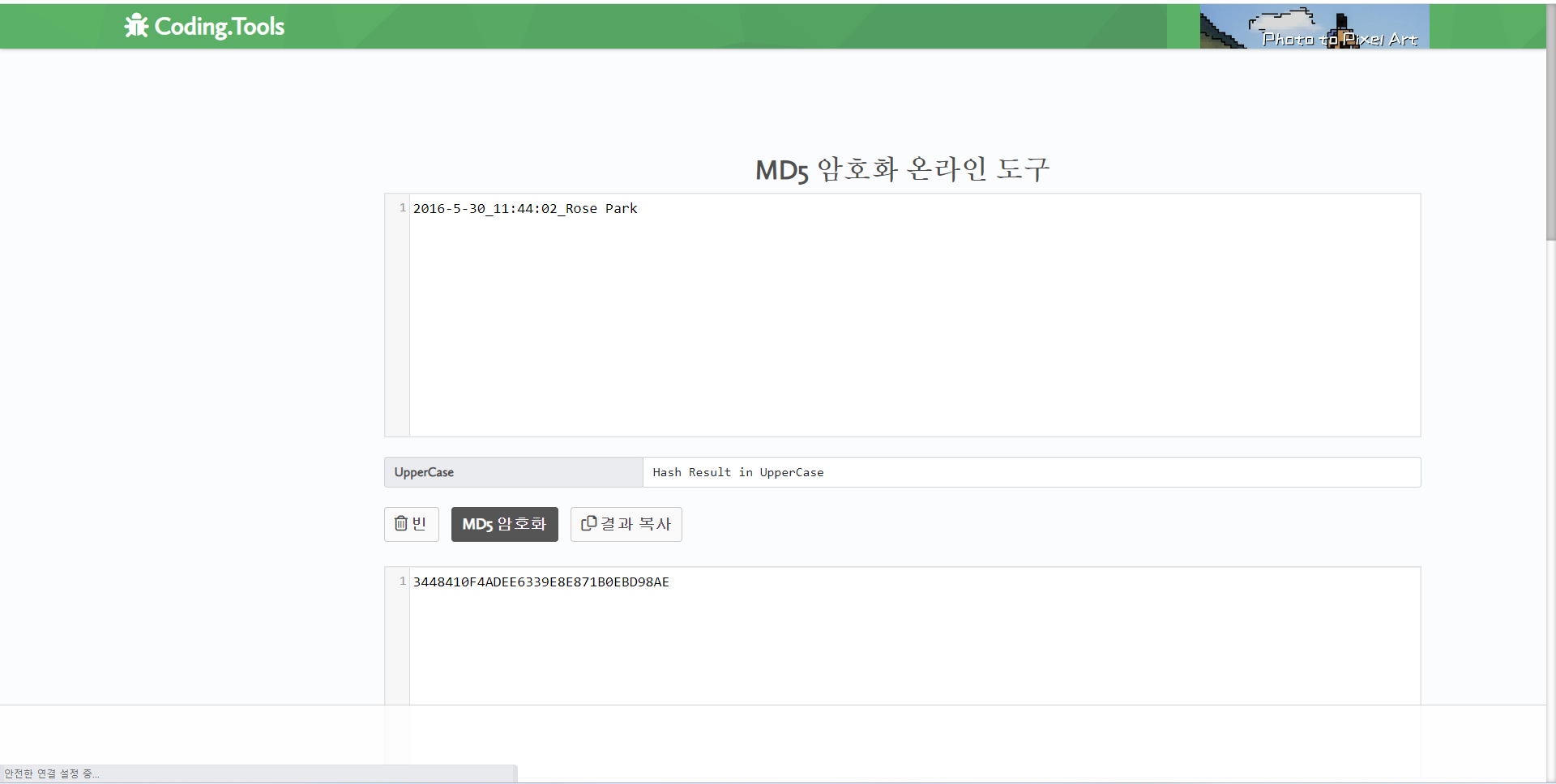

- 다음 테러 계획이 들어있는 문서의 수정 일시는? (UTC+9)

- 다음 테러 장소는?

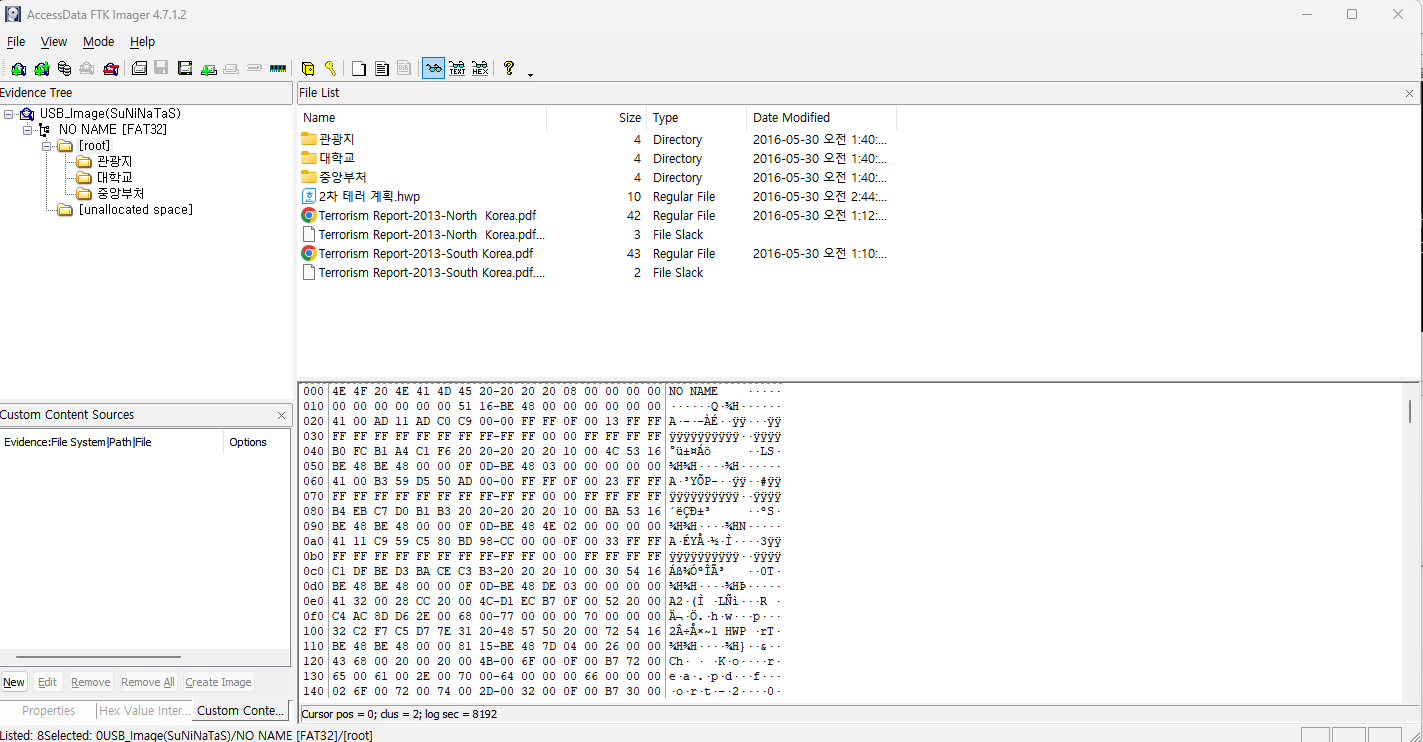

다음 테러 계획이므로, 이 파일을 추출해서 분석하면 될 듯 하다.

해결

도구 잘 쓰고 파일 시스템에 대한 이해가 있으면 좀 쉽게 풀릴만한 문제였다.

컴퓨터 시스템 구조를 알아야 메모리 포렌식이나 시스템 포렌식할때 좀 더 수월할 듯 하다(공부 좀더 열심히 하라는 뜻)