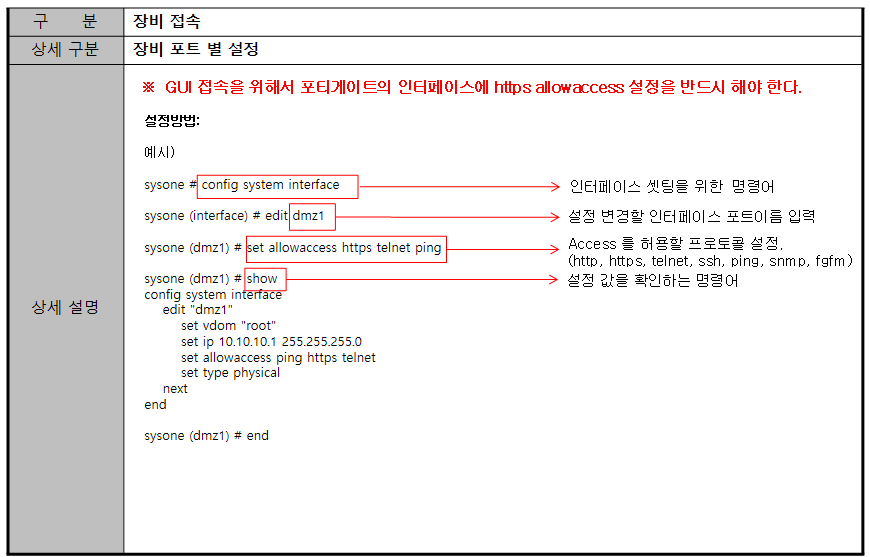

01.https allowaccess 설정

FortiGate방화벽의 기본 설정 (인터페이스, 라우팅, 정책 등)을 진행하여 통신이 가능하도록 구성해보도록 하겠습니다.

GUI접속을 위해서 포티게이트의 인터페이스에https allowaccess설정을 반드시 해야 합니다.

02.방화벽 및 PC 연결

- 공유기랑 방화벽

WAN1포트를 랜선으로 연결 (외부 네트워크 연결) - 방화벽 1번 포트랑

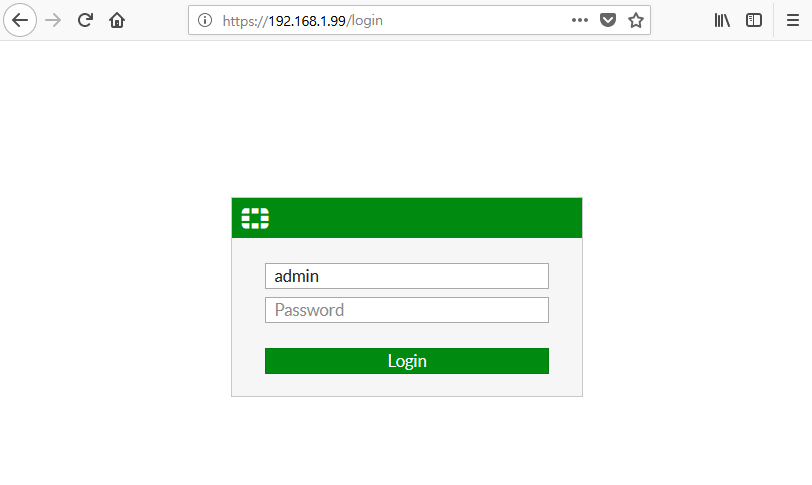

PC를 랜선으로 연결 (내부 네트워크 연결) cmd창에ipconfig입력 후PC가 방화벽에서 자동으로IP를 받아오는지 확인FortiGate기본 주소:https://192.168.1.99

03.기본계정 재설정

- 기본 계정:

admin- 기본 계정 재설정:

admin/Admin!2#4- (기본계정 :

admin에 비밀번호 없음)으로 로그인 후 비밀번호를Admin!2#4으로 변경합니다.

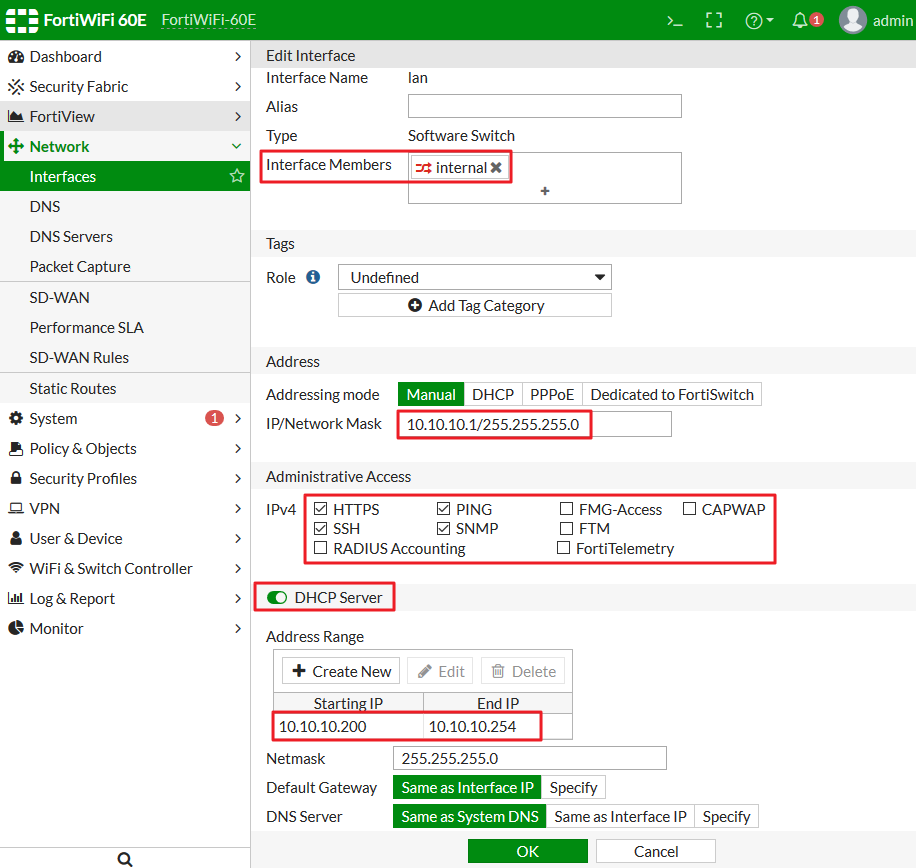

04.내부 인터페이스에서 사용할 IP 주소 설정 및 DHCP 범위 설정

Network->interface->lan클릭하여 설정 변경- 내부 인터페이스에서 사용할

IP주소 입력

=>Address설정 메뉴

=>IP/Netmask

=> (Gateway: 192.168.200.1/Subnet Mask: 2555.255.255.0)- 허용할 프로토콜 체크

=>Administrative access설정 메뉴

=>IPv4(https/ssh/ping체크)DHCP Server활성화

=>DHCP로 클라이언트에 할당할IP범위를 설정합니다.

=>Address range:192.168.200.10 ~ 192.168.200.210(자동 할당 범위:200개)

=>Netmask:255.255.255.0

=>Default gateway:192.168.200.1

=>DNS Server:8.8.8.8(구글DNS Server주소)

=>Lease time:604800 second(1주일)

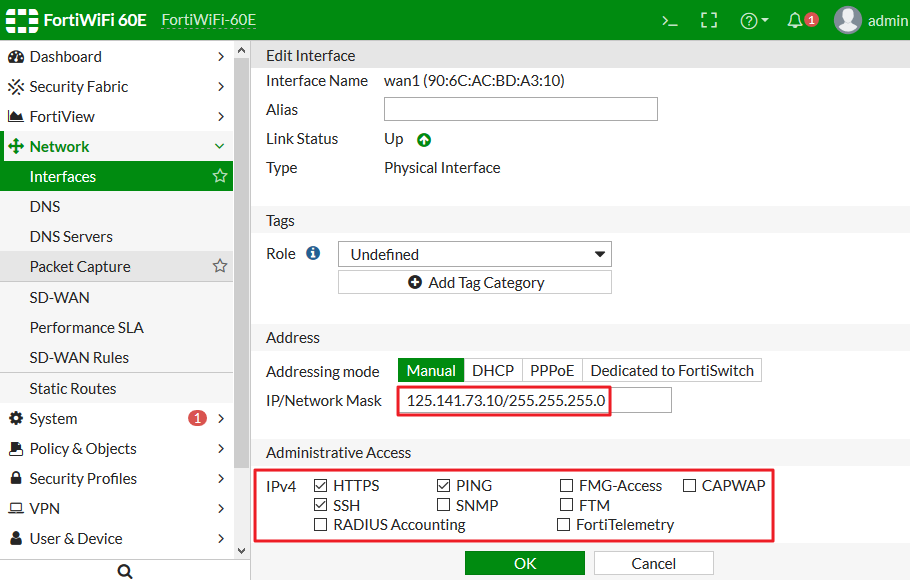

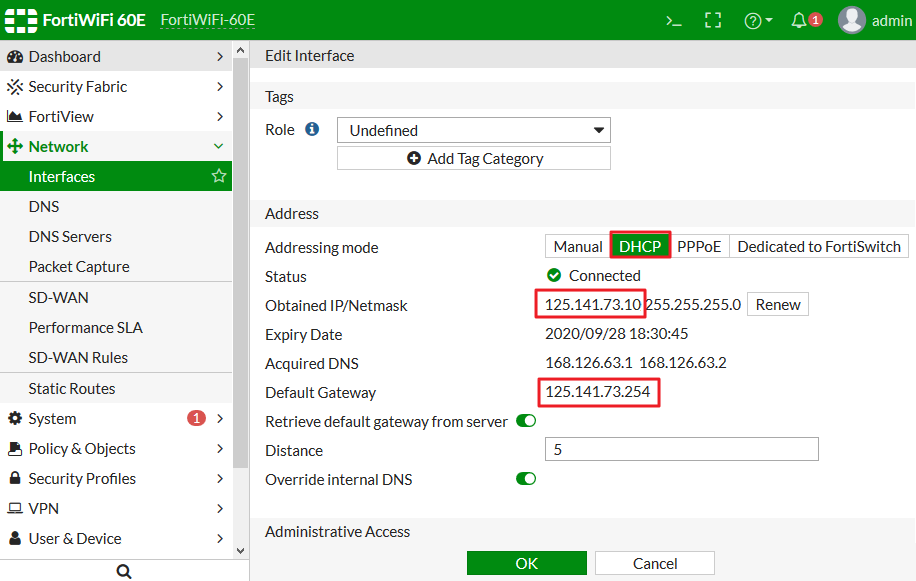

05.외부 인터페이스에서 사용할 IP 주소 설정

- 인터페이스를 설정하기 위해 왼쪽 매뉴에서

Network->Interface->wan1->Edit로 이동합니다. wan1인터페이스는 외부와 통신을 담당하는 인터페이스입니다.network->interface->wan설정을 고정 or 유동으로 설정

외부 인테페이스에 고정 IP 설정 (Static)

Addressing mode:Manual- 외부 인터페이스에서 사용할

IP주소를IP/Network Mask부분에 입력

=>IP/NetMask:192.168.1.155/255.255.255.0Administrative Access부분에 허용할 프로토콜을 지정

=>IPv4(https/ssh/ping체크)

=>Administrative Access는 방화벽에 대한 접속 프로토콜이라고 생각하시면 됩니다.

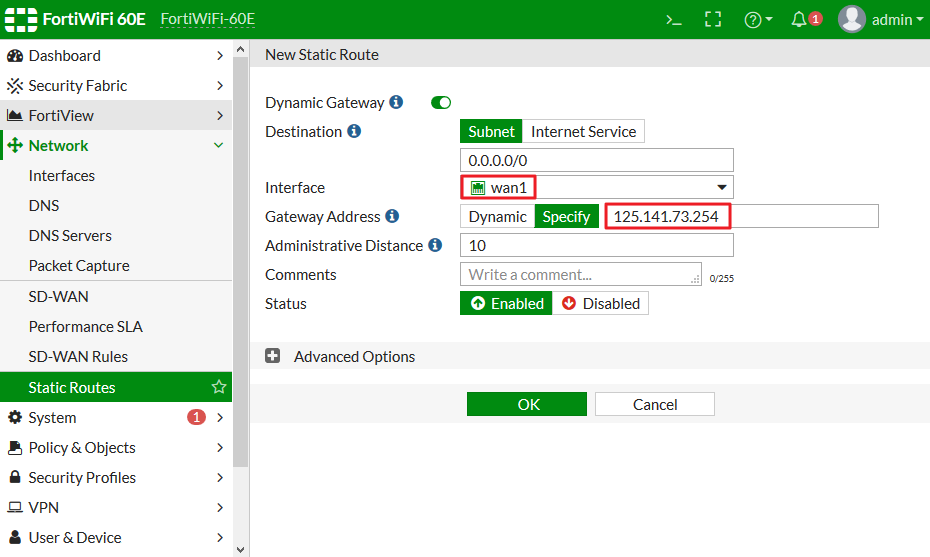

- 그리고 외부(

wan)포트를 고정(static)으로 사용 할 경우

=>Network->Static Routes->Create New를 선택하여 라우팅 정보를 입력합니다.Destination은0.0.0.0/0으로 설정하는데 여기서는 모든IP를 포함하는Default라우팅을 의미합니다.

=>Destination(0.0.0.0/0.0.0.0=>Default라우터)Interface는 라우팅 할 인터페이스를 선택해야 하므로wan1(외부 인터페이스)를 선택합니다.

=>Interface(wan1)Gateway는 상단ISP또는L3스위치의IP를 입력합니다. (고정 게이트웨이 주소 설정)

=>Gateway Address(specify):192.168.1.1

외부 인테페이스 DHCP 설정 (Dynamic)

- 만약 외부 인터넷이 유동

IP환경이라면DHCP를 선택합니다.

=>Addressing mode:Manual- 참고로

DHCP일 경우 라우팅 또한 자동 할당되므로Static으로 설정할 필요 없습니다.Administrative Access부분에 허용할 프로토콜을 지정

=>IPv4(https/ssh/ping체크)

=>Administrative Access는 방화벽에 대한 접속 프로토콜이라고 생각하시면 됩니다.

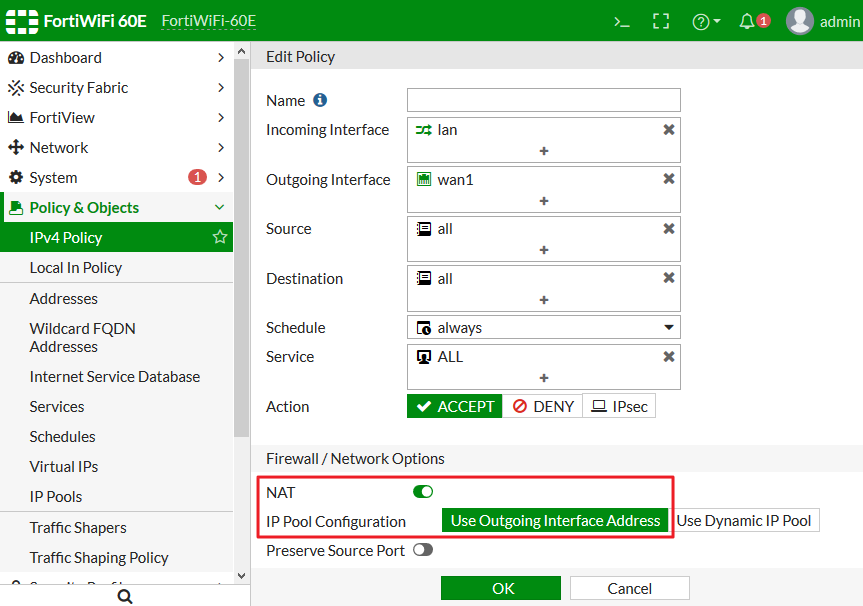

06.policy에서 인터넷 사용 가능하도록 정책 추가(lan -> wan구간)

정책 생성

Policy&Objects->IPv4 Policy->Create New선택하여 정책 생성

=>Name:NAT

=>Incoming Interface:lan

=>Outgoing Interface:wan1

=>Source:192.168.200.0/24

=> (ex>Source:192.168.200.0/24gw:192.168.200.1)

=>Destination:all- 내부에서 외부로 통신할 수 있도록

NAT를Enable설정합니다.- 설정이 정상적으로 완료 되었다면

lan인터페이스에PC를 연결하고 인터넷이 되는지 확인해봅니다.

참고한 블로그