Firewall(DMZ)

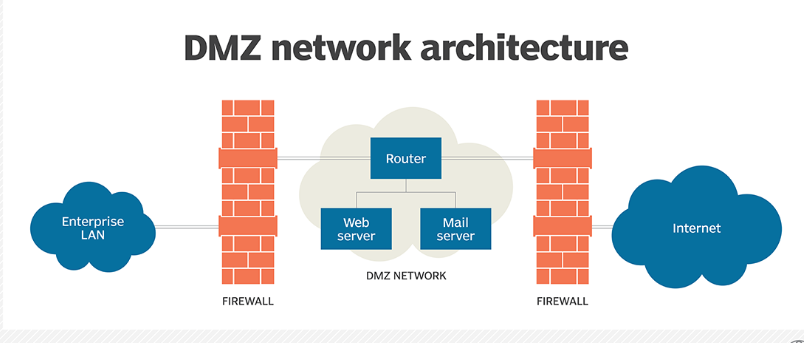

컴퓨터 보안에서의 비무장지대(Demilitarized zone, DMZ)는 조직의 내부 네트워크와 외부 네트워크 사이에 위치한 서브넷이다. 내부 네트워크와 외부 네트워크가 DMZ로 연결할 수 있도록 허용하면서도, DMZ 내의 컴퓨터는 오직 외부 네트워크에만 연결할 수 있도록 한다는 점이다. 즉 DMZ 안에 있는 호스트들은 내부 네트워크로 연결할 수 없다. 이것은 DMZ에 있는 호스트들이 외부 네트워크로 서비스를 제공하면서 DMZ 안의 호스트의 침입으로부터 내부 네트워크를 보호한다. 내부 네트워크로 불법적 연결을 시도하는 외부 네트워크의 누군가가 있다면, DMZ는 그들에게 막다른 골목이 된다.

DMZ는 일반적으로 메일서버, 웹서버, DNS 서버와 같이 외부에서 접근되어야 할 필요가 있는 서버들을 위해 사용된다.

외부 네트워크에서 DMZ로 가는 연결은 일반적으로 포트 주소 변환(port address translation 또는 PAT)을 통해 제어된다.

DMZ는 종종 방화벽의 설정 옵션을 통해 만들어지는데, 이 설정 옵션을 통해 각각의 네트워크는 방화벽에 서로 다른 포트를 사용하여 연결하게 된다. 이것을 삼각 방화벽 설정(three-legged firewall set-up)이라 부른다. 더 강력한 방법은 두개의 방화벽을 사용하는 것이다. DMZ는 이 두 개의 방화벽 중간에 위치하며, 두 개의 방화벽과 연결된다. 하나의 방화벽은 내부 네트워크와 연결되고 다른 하나는 외부 네트워크와 연결된다. 이것은 우연한 설정 실수를 통해 외부 네트워크가 내부 네트워크로 연결할 수 있게 되는 상황을 방지한다. 이런 구성 형식을 차단된 서브넷 방화벽(screened-subnet firewall)이라고 부른다.

VPC

일종의 가상 네트워크 센터(Virtual Private Cloud) = computer grouping

IP 주소 범위 선택, 서브넷 생성, 라우팅 테이블 및 네트워크 게이트웨이 구성 등 가상 네트워킹 환경

•일종의 가상 네트워크 센터 (Virtual Private Cloud)

•IP 주소 범위 선택, 서브넷 생성, 라우팅 테이블 및 네트워크 게이트웨이 구성 등 가상 네트워킹 환경

내부 IP 사용

•각각 방화벽 존재 -> 외부 접속은 차단해주고 같은 VPC(default)내에서 내부 접속은 가능

출처