AWS는 인터넷 환경에서 다양한 서비스를 제공되기 때문에 적절한 보안을 제공하는 것이 큰 이슈 중 하나이다.

이러한 보안 문제를 AWS는 어떻게 해결했을까?

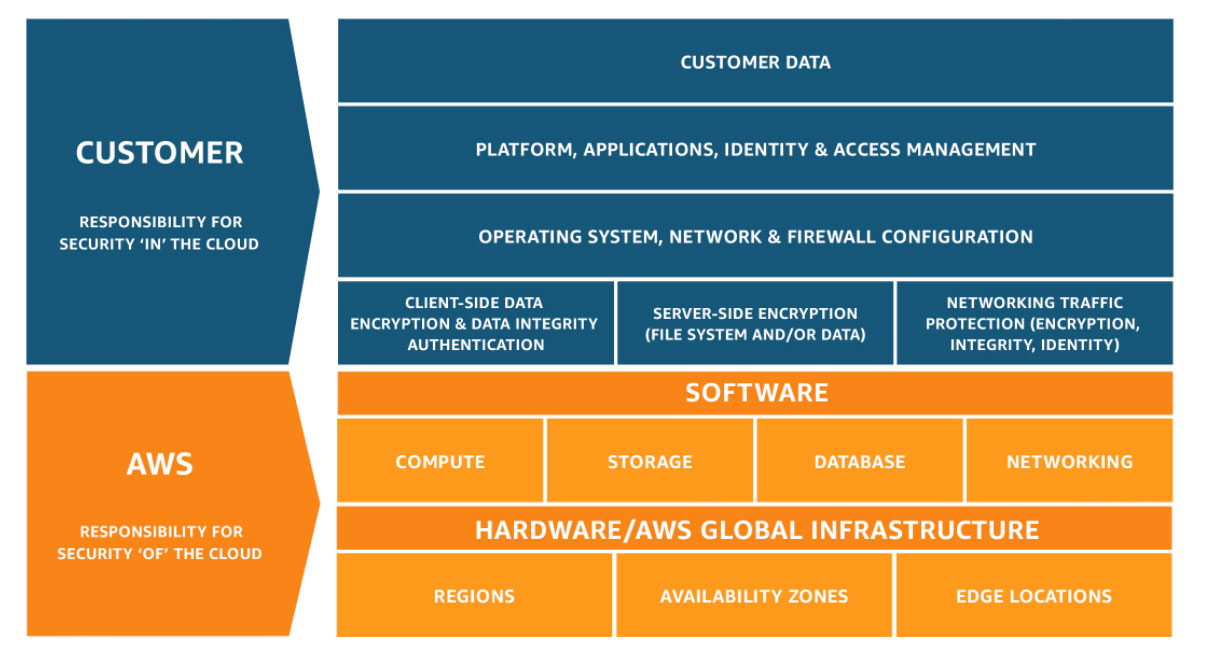

공동 책임 모델

AWS의 보안은 공동 책임 모델로 설명된다.

위 그림에서 확인할 수 있듯,

- AWS는 클라우드의 보안을 책임지고

- 고객은 클라우드 안의 보안을 책임진다

즉 서비스 공급자와 서비스 사용자가 각각의 영역을 책임지면서, 보안이라는 하나의 이슈를 공동으로 책임지는 모델이라고 할 수 있다.

예를 들어, 사용자가 EC2 서비스를 사용한다고 가정하자.

- AWS는 EC2를 제공하기 위한 하드웨어(서버장비), 소프트웨어(가상화 소프트웨어), 네트워크 등 각종 인프라를 책임지고,

- 고객은 EC2에서 사용하는 운영체제, 각종 애플리케이션, IAM, ACL 등 내부 설정을 책임진다.

만약 사용자가 S3 서비스를 사용한다면,

- AWS는 S3를 제공하기 위한 하드웨어, 소프트웨어 등의 모든 인프라를 책임지지만,

- 고객은 S3 내부의 데이터 관리(암호화 옵션 등), IAM 설정 등 만 책임지면 된다.

따라서 사용하는 서비스에 따라 AWS와 고객의 책임이 유동적이다.

Identity and Access Management(IAM)

IAM은 AWS 리소스에 대한 접근을 관리하는 서비스이다.

IAM에서는 각각의 접근을 Identity로 식별하는데, 이 Identity는 다음과 같은 종류가 존재한다.

- User: 영구적으로 명시된 운영자

- Group: User의 집합. 한 User는 다양한 Group에 속할 수 있다.

- Role: 특정한 권한만 가지도록 만들어진 일시적인 자격 증명.

User와 Group은 다른 접근 제어 서비스에서도 많이 확인할 수 있는데, Role이 조금 생소할 수 있다.

Role은 특정한 일을 수행하기 위해 일시적으로 부여하는 자격 증명이며, 이 역할이 필요하다면 사람, 프로그램 등 누구에게나 할당될 수 있다.

예를 들어보자,

서비스를 운영하는데, 고객이 S3 버킷 내부의 데이터에 접근해야하는 일이 생겼다. 그렇다면 S3 버킷의 특정 데이터에 접근할 수 있는 Role을 만들어서 할당하면 문제가 해결될 것이다.

CloudTrail & CloudWatch

CloudTrail과 CloudWatch는 AWS의 모니터링 서비스이다.

다만 조금 차이점이 있다면,

CloudTrail은 API 및 중요 이벤트를 로깅하는 서비스이고,

CloudWatch는 리소스 및 애플리케이션의 모니터링 서비스를 제공하는 서비스이다.

이러한 모니터링 서비스를 통해

- 지표 수집 및 추적

- 경보 설정

- 변경 사항 자동 대응

등 을 수행할 수 있다.

이 외에도...

위에서 언급한 서비스를 제외하더라도 자동 보안 평가 서비스인 AWS Inpector, DDoS 보호 서비스인 AWS Shield 등 다양한 AWS 서비스가 존재한다.

.svg)