- Err 1 : jupyter notebook 환경 설정

- notebook Config에서 위치 추가 : c.NotebookApp.notebook.dir = 'C:\Users\로컬주소'

- 취약점 분석할 때 어셈블리어도그런데, 그냥 자체 핫키 실행하는 장소나 bp 잡는것 자체가 어렵긴 함.

-

python

- queue : 최적화 시간 성능 조절할떄

from collections import deque - 참고

c 는 클래스가 없고 struct 만 있음.

object 지향이 아님

- queue : 최적화 시간 성능 조절할떄

-

python

- counter

counter( list input)

counter.update(list) - 데코레이터

@함수 가독성 및 재사용 , 상속 및 디버그용 기능 : 이미 수퍼클래스에서 선언된 함수를 하위 클래스에서 쓸 때

데코레이터를 보고 그대로 수퍼클래스 변수를 받아쓸수도있고, 데코레이터를 보고 디버그 혹은 오버라이딩의 기능등을 추가할수도있다고 함

- counter

-

취약점 분석시

- 제로플레그 / 오버플로우 플레그

/ zf / OF / FFF 뭐 없을때

- 제로플레그 / 오버플로우 플레그

-

파라미터를 주소값에 저장되서 저장되기때문에 스택에 남아있음. (f8 눌러서 확인해보자)

- 스택의 주소값을 뽑아서 리턴한다 >

stack mem exe - 즉 , 메모리의 주소값을 참조해서 값을 읽어온다

- 각 데이터 리스트를 pop 해서 받아오는게 아니라, 저장된 주소값, memory 값을 찾아서 쓰는개념

- 스택의 주소값을 뽑아서 리턴한다 >

-

포렌식 공부

mem-Analyst

- 레지스트리 연산값을 담아두기위한 공간 = 레지스트리

레지스트리 종류 eax ebx ecx edx

Registry - 4byte

1 byte = 8bit 는 크기의 개념

push > 인자 선언당 push 위에 쌓는다

call등 으로 끝날 때, 함수가 불릴때 사용된 어셈블리어는 함수가 끝나면 다 사라짐(스택메모리에서 다 사라진다고 함)

즉, 스택을 원래대로 되돌려 놓는 ret 가 있어야 실행력을 복원시킬수 있다

-

PE

윈도우에서 실행되는 파일 포맷: exe, dll, sys, 등

메모리 순서는 똑같고 padding 만 다르다

메모리상 가상주소, 0x4010000 절대주소 두개로 나누어져있다

1. base 가상주소는 hex값으로 이진화된 주소로 저장됨

2. 이미지 베이스가 바뀌면 바뀌는것에 따라서 데이터를 알아서 불러올수있게 컴파일되어있다고 함?

3. NT헤더 등 어떤 함수를 정의하고 불러오게 했다고 함-

PEview 등 원본 애플리케이션내의 파일이 훼손됬을 때 정상값을 잘 끌고와서 실행시키면 실행할수있다.

- 취약점 분석이 가능한 앱은 이런 복원되는점이 좋은듯.

-

참고로 실행되기전 데이터 위치와 실행된 후의 데이터 위치가 다르다

-

다른 이유: 패딩의 크기가 다르다

- file Offset 에서 memory offset이 다르다

-

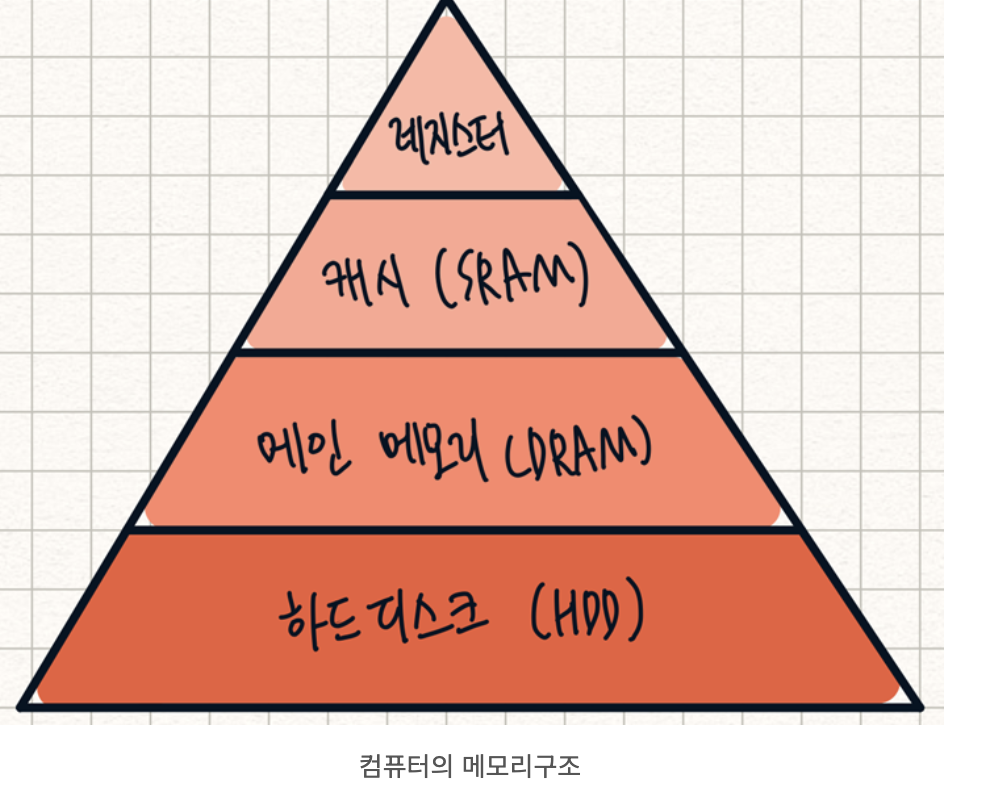

질문> 파일이 저장되는거랑 memory에 올라가는게 다른거면 파일은 캐시메모리 쓰는거 아닌가?

-

애플리케이션등 코드가 실행되는 장소는 디스크임. 디스크에서 취약점 분석을 해서 각 이진화된 데이터를 확인함.

메모리 : 임시 메모리 속도가 빠름 ram 휘발성

디스크 메모리 : 영구메모리 속도가 상대적으로 느림 rom 보존됨

레지스터 메모리 : 이진화된 데이터 파일 저장소 트리구조,

애플리케이션은 함수를 실행시키거나 활용하여 파일 메모리를 읽어올수있다.

-

-

디스크 에서 > 상위 메모리 로 전달

파일 데이터로써 존재 > 실행시키면 메모리에 옮겨지는 것

xdbg 에서 강력한 권한을 받아서 애플리케이션 코드 변경이 가능한거임