오답노트

오답 개요

- 시험일 : 6/17 토

- 시험 공부 기간: 일주일 중 이틀했나.. 좀 하기 싫었음

- 시험유형 /과목별 점수대 : PBT(paper)

- 시스템 보안: 60

- 네트워크 보안: 55

- 어플리케이션 보안: 30

- 정보보안 일반: 40

- 정보보안관리 및 법규: 60

애플리케이션 보안

애플리케이션 보안 점수 왜 이따구죠?

지금 다시 읽고있지만 정말 모르겠네요..

- DDL/ DML

DDL : CAD ( create, alter, delete)

definitin > Table을 만들어내는 것.

DML : SUID ( select, update, insert, drop )

modification > Table의 상태를 변화하게 하는것

- ModSecurity. conf 설정에서 기능을 활성하하기위한 지시자?

Modsecurity :

-

ubuntu, linux , Apache, Nginx및 IISd에서 작동하는 웹방화벽

-

무료로 사용가능

-

모듈로 활용

-

매번 쌓이는 탐지 로그 관리

# Increase the IP collection score based on filter hits SecRule REQUEST_FILENAME “/cgi-bin/phf" pass,setvar:ip.score=+10 SecRule REQUEST_FILENAME “cmd.exe” pass,setvar:ip.score=+20 SecRule REQUEST_METHOD “TRACE” pass,setvar:ip.score=+5 # Evaluate the overall IP collection score SecRule IP:SCORE "@ge 30“ -

위처럼 특정한 점수(score)를 매겨 특정 점수 이상이 될경우 탐지하는 툴 제공

-

geoip기능도 제공하고 있어 국가별 차단 기능도 제공

-

규칙 엔진 지원, SQL injection, XSS, Troijan, session 하이제킹,나쁜 유저 에이전트 및 기타 explit에 대한 규칙있는 CRS(core Rule Set) 엔진을 제공한다

linux_console- mod_securiyt config

구글번역기 냄새가 난다.. -

표준 Reference는 git 에서 확인가능하다

SpiderLabs/ModSEcurity

- 정답:

SecRuleEngine+ (On|Off|DetectionOnly)- 초기엔 탐지모드인 DetectionOnly로 운영된다

- 아무것도 차단하지 않고 request만 기록하는 상태

- On : mod_security는 자체적인 보안서비스를 제공한다.

- 단 On 을 사용했다간 첨부파일 용량제한으로 오류 발생등 정상적인 서비스에 문제 발생 소지있음

- 초기엔 탐지모드인 DetectionOnly로 운영된다

SecAuditEngine On- On/OFF 가능. 필터링에 매칭되는 요청에 대해 logs/audit_log 파일에 상세한 정보 제공

SecAuditLog logs/audit_log- 로그를 남기는 경로 설정

- (options) ReleventOnly : filter에 걸리는 정보만 로그 남긴다

- 로그를 남기는 경로 설정

SecDefaultAction + "action1 ,action2, action3"

SectDefaultAction "phase2,log,auditlog,deny,status:403,tag:'SLA 24/7'"- 특정 단계에 따른 기본 액션 목록을 정의함

- 구체적인 액션이 설정되 있지 않는한,SecDefaultAction 의 이전 설정을 상속받음.

- 같은 단계와 동일한 설정 내용에 있는 규칙을 상속받는다

- 중단 액션 처리 과정을 명세해야함.

- 메타 데이터 액션은 제외

- 중단 액션 처리 과정을 명세해야함.

- 그외 이전 시험 기능관련 출제

- Request Filtering

- HTTPS Filtering

-

우리나라 국가 최상위 관리 기관은 KISA

- ETRI : 한국전자통신연구원

- KRCERT : KISA 인터넷 보호나라

- KISIA : 한국정보보호산업협회

네..키사 선전 문제 잘 봤구요..

- 메일 보안을 위한 인터넷 표준의 하나인 S/MIME 메시지의 형식이 아닌것?

appllication/pkcs7-mime / signed-data 형식 S/MIME 메일 전송

비교 : application/pkcs7-mime/enveloped-data 형식의 서명된 S/MIME 메시지

-

정의

- 응용계층 MIME 객체에 암호화 및 전자서명 (디지털서명 표준 (DDS)사용) 기능 추가한 프로토콜!

- 기존 전자우편 보안시스템인 PEM 복잡성 보완

- PGP 낮은 보안성과 기존 시스템과의 통합 어려움 보완

- RSA +DSI (Data Security Incorporation)기술로 개발된 우편보안 시스템

- 메시지 기밀성, 메시지 무결성, 사용자 인증, 부인방지 기능을 제공한다

- 메시지 송수신자에게 전자 우편 보안 서비스 제공 (상호운용성, 수출가능성)

- MIME 객체를 전송할 수 있는 모든 프로토콜에서 사용 가능

- 예 : http프로토콜

-

S/MIME 보안서비스

| 보안서비스 | 보안메커니즘 | 암호알고리즘 |

|---|---|---|

| MSG 기밀성 | 암호화 | Triple-DES RC2/40bit |

| MSG 무결성 | 해시함수 | Sha-1, MD5 |

| 사용자 인증 | 공개키 인증 | x.509 v3 인증서 |

| 부인 방지 | 전자서명 | DSS,RSA |

- 형식

S/MIME에서는 용도에 따라 다음과 같은 3가지의 MIME 형식이 사용된다.

서명된 메시지

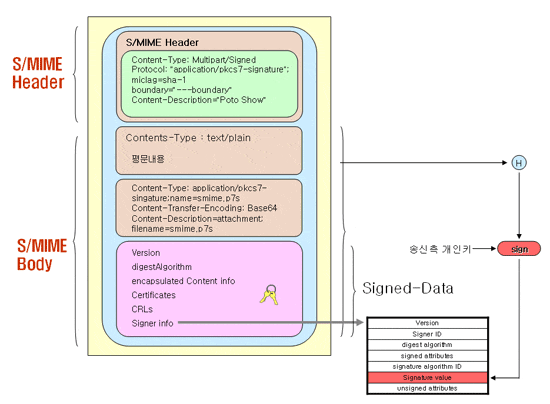

- Multipart/signed 형식 :

평문 메시지와 서명이 각각 분리된 multipart로 구성된다.

- Application/pkcs7-mime/signed-data 형식 :

평문 메시지와 서명을 하나의 Signed-data CMS(Cryptographic Message Syntex)형식에 수납한다.

암호화된 메시지

- Application/pkcs7-mime/enveloped-data 형식 :

평문 메시지를 암호화 하여 `enveloped-data CMS형식` 에 수납한다.

4.1 Multipart/signed 형식 메시지 자체는 평문으로 전송되지만, 메시지에 대한 무결성을 위한 서명을 부착할 때 사용된다.

이의 경우 본문의 내용이 평문이기 때문에 S/MIME의 기능과 상관없이 본문의 내용을 확인할 수 있다-

정답 : authenticated data

- s/mime에는 없음

-

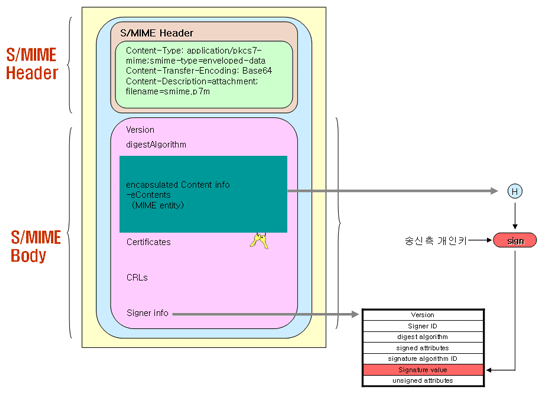

signed data

-

base 64로 부호화(데이터 코드화 + 압축)

-

송신자가 개인키로 MIME에 서명한다

- 무결성, 송신 부인방지

- 수신자 부인방지 기능은 없는듯?

- S/MIME 기능을 가진 수신자만 서명된 데이터 볼수 있음

- 무결성, 송신 부인방지

-

과정 : MSG 다이제스트 알고리즘 (sha,md5) 선택 -> 서명될 내용의 MD(msg digest) 또는 해시 함수 계산 -> 서명자의 개인키로 md 암호화 -> (서명자의 공개키 인증서, md 알고리즘 식별자 , md 암호화 알고리즘 식별자, 암호화된 md == SignerInfo)블록 준비

-

서명 복원 : base64 복원 -> 사용자 공개키로 md 복원 -> 독립적 md 계산해서 전송된 md 와 비교 , 서명검증

-

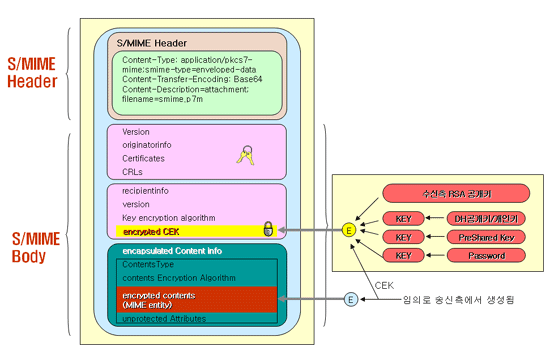

enveloped data

-

암호화된 데이터로 기밀성 보장

-

과정 : 특정 대칭키 알고리즘 (RC2/40 , tripleDES)로 의사난수세션키 생성 ->수신자 RSA공개키로 세션키 암호화 -> (송신자 공개키 인증서,세션키 알고리즘 식별자, 암호화된 세션키= RecipientInfo ) 블록 준비 -> 세션키로 메시지 암호화

-

복구 : base64 복원 -> 수신자 개인키로 세션키 복원 -> 세션키로 메시지 복원

-

-

clear-signed data

- 디지털 서명이 만들어지나, 디지털 서명만을 base64 를 이용하여 부호화한다.

- S/MIME 기능이 없는 수신자도 메시지 내용은 볼 수 있다.

- 서명될 메시지의 변형 처리는 하지 않으므로 메시지는 평문 상태로 전송된다.

- signed 서브 타입의 multipart 내용 타입을 이용하여 순수 서명이 얻어진다.

- 첫 파트에서 MD 를 가져와 둘째 파트에 있는 서명으로부터 MD 를 복원하여 비교함으로써 서명을 검증한다.

- signed and enveloped data

- 송신자가 MIME 메시지를 암호화하고, 암호화된 MIME 메시지에 송신자 자신의 개인키(private key)를 이용하여 전자서명한 데이터

- 기밀성, 무결성, 송신 부인방지

- 암호화 메시지는 서명, 서명데이터는 암호화 가능.

- 봉인된 데이터는 서명가능

- 즉 , 서명된 데이터나 클리어 서명데이터는 암호화가능.

SMIME Content-Type, 동작방식

- 전자투표 요구사항과 설명

- 익명성 : 투표결과로부터 투표자를

구별할 수 없어야한다 - 이중투표 방지 : 정당한 투표자가

두번이상투표할 수 없다 - 완전성 : 모든 투표가

정확하게 집계되어야 한다 검증성(X) 검증가능: 선거 결과를 변경 할 수 없도록누구라도 투표결과를 확인하여 검증해 볼수 있어야 한다- 적임성 : 투표

권한을 가진 자만이 투표할 수 있어야 한다 (투표자격 제한 선거권) - 건전성 :

부정한투표자 선거 방해 금지 - 정당성 : 투표에

영향을 미치는게 없다

- 익명성 : 투표결과로부터 투표자를

- SET (secure Electronic Transcation)프로토콜 특징 ?

- RSA 동작은 프로토콜 속도 저하시킴

- 암호 프로토콜이 너무 복잡함

- 상점에 소프트웨어를 요구함

- 오답: 기존 신용카드 기반 그대로 활용 할 수 없다 (X)

- 기존 신용카드 기반 그대로 활용

- 무결성, 기밀성 있음

- SSL 단점인 상인에게 지불 정보 노출을 보완함.

- 카드소지자 계좌 인증, 판매자 인증

SET, DS

- DNS 서버가 아닌것?

- 주 DNS 서버

- 도메인 중심 DNS 서버

- 참고로 관리 도메인 영역 === ZONE

- 도메인 중심 DNS 서버

- 부 DNS 서버

- 백업

- 주 DNS 서버로 부터 Zone 정보를 받아 도메인 정보 유지

- 캐시 DNS 서버

- 주서버와 부서버가 서로 접속 안될때 대비한 서버

- 오답: 프록시 DNS 서버 (이딴것 없다)

DNS 서버/ 동작방식/ Records..

- 주 DNS 서버

-

DB 보안 위협 요소 '집합성' (Aggression)

낮은 등급의 정보를 이용,높은 등급정보 알아낸다- 개별 정보는 의미가 부족하나

합치면 중요 정보를 알 수 있다

예시: 파트별 영업실적을 조회하여 회사의 전체 영업실적을 알아낸다

-

추론 (Inference) 오답

보안 등급 없는일반 유저가 보안으로 분류되지 않은 정보에 정당하게 접근하여 기밀 유추- 여러 데이터를 확인하여 이를 통해 새로운 사실을 예측 할 수 있음

- 보안 대책 : 다중 인스턴스화

- 전자투표 방식

- PSEV( Poll Site E-voting)

- 지장된 투표소에서 전자투표

- 투표소와 개표소가 인터넷망이 아닌 폐쇄된 공공망

- 전자투표 기기를 선거인단이 관리함 (안전성 높음)

- 전자식 투표기록장치를 개표소로 옮겨와 컴퓨터 집계-

PEM(Privacy Enhanced Mail) - 전자투표 아님

- IETF 이메일 보안 표준

- 중앙 집중화된 키 인증

- 구현 어려움

- 군사, 은행 시스템 주로 사용

-

REV

- 가정,직장에서 인터넷 통해 투표

- 투표 결과가 개표소나 중앙관리센터로 보내져서 자동 집계

-

Kiosk

- 정해지지 않은 임의 투표소

- 전자투표, 투표소와 개표소를 온라인으로 연결

- 자동적으로 개표소 전송되어 자동집계

FTP 공격 유형

- Anonymous FTP ATTK

보안절차를 거치지 않은 익명의 사용자에게 FTP 서버로의 접근 허용

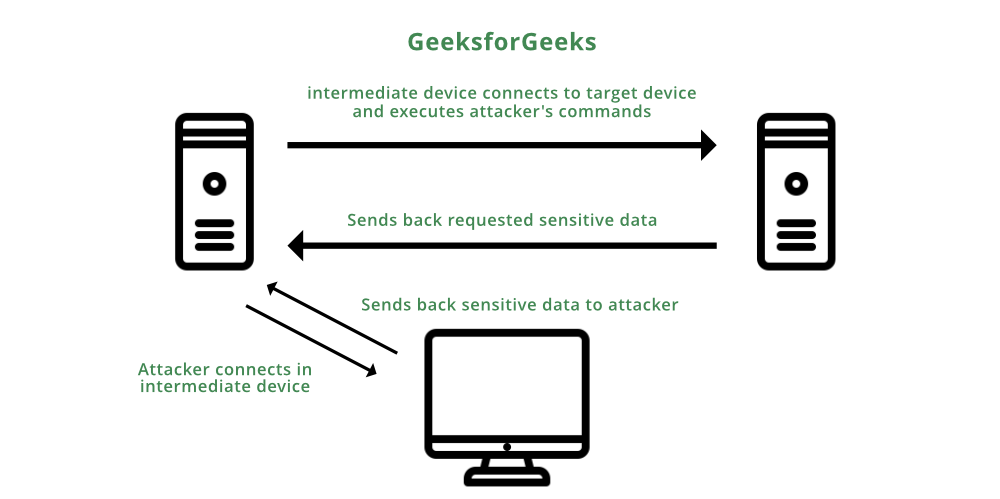

익명의 사용자가 서버에 쓰기 권한이 있을 때 악성코드 생성 가능- FTP Bounce ATTK

- 취약한 ftp 서버에 연결해 스캔하고자하는 port에 연결

- 중간 기계에 해커 연결

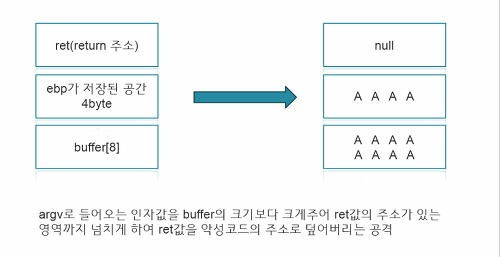

- 민감한 정보를 빼낸다- Buffer Overflow Attk

- 프로그램 실행 후 함수가 호출될 때,

지역 변수, 복귀주소가 스택이라는 논리 구조에 저장된다

- 복귀주소가 저장되면, 함수 실행 후 종료시 OS가 함수를 호출한

프로그램에 제어권을 넘겨줘야 하는데 그 때 이 주소를 참조한다

- 복귀주소가 없으면 함수 종료후 어떤 명령어를 수행해야할지 알수 없다.

- 이 복귀주소가 함수가 사용하는 지역변수의 데이터에 의해 침범당할때 발생한다

- 예시 : 프로그래머가 지역변수에 할당된 크기보다 더 큰 크기를 입력해 버리면, 복귀주소가 입력값에 의해 다른값으로 변경되는데, 함수 종료시 전혀 관련없는 복귀주소를 실행하게 되어 실행 프로그램이 비정상적으로 종료가 된다.

- 취약점:

- 해커가 데이터 길이/내용을 적절히 조절하여 버퍼 오버플로우를 일으킨다

- 특정 코드를 실행시키게 하는 해킹 공격 기법

스택구조

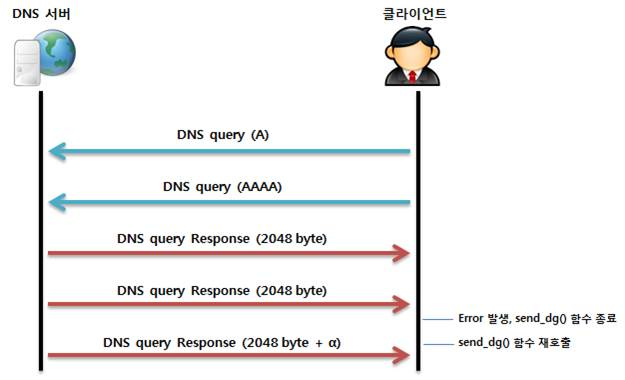

glibc getaddrinfo 스택 기반 오버플로우

-

target: 서버데몬, 시스템 주요 관리

- 주로 root 소유 setuid 프로그램

-

종류

-

stack

- 함수처리를 위해 지역 및 매개변수가 위치하는 메모리 영역 구조상 , 할당된 버퍼들이 정의된 버퍼 한계치를 넘는 경우, 복귀주소를 변경하여 공격자가 임의 코드 수행.

-

heap

- malloc, 힙 등의 메모리 할당 함수로 사용자가 동적으로 할당하는 메모리 영역 구조상 최초 정의된 힙의 메모리 사이즈를 초과하는 문자열들이 힙의 버퍼에 할당 될 시, 공격자가 데이터 변경 및 함수 주소 변경으로 임의 코드를 수행한다

버퍼오버플로우 동작

- malloc, 힙 등의 메모리 할당 함수로 사용자가 동적으로 할당하는 메모리 영역 구조상 최초 정의된 힙의 메모리 사이즈를 초과하는 문자열들이 힙의 버퍼에 할당 될 시, 공격자가 데이터 변경 및 함수 주소 변경으로 임의 코드를 수행한다

-

과정

- 취약점 탐지 및 정보 수집 -> 공격

- os, program,version, exploitcode...

- 직접 exploit 프로그램 작성 -> 공격

- remote, local 공격용 쉘 작성

- 취약점 탐지 및 정보 수집 -> 공격

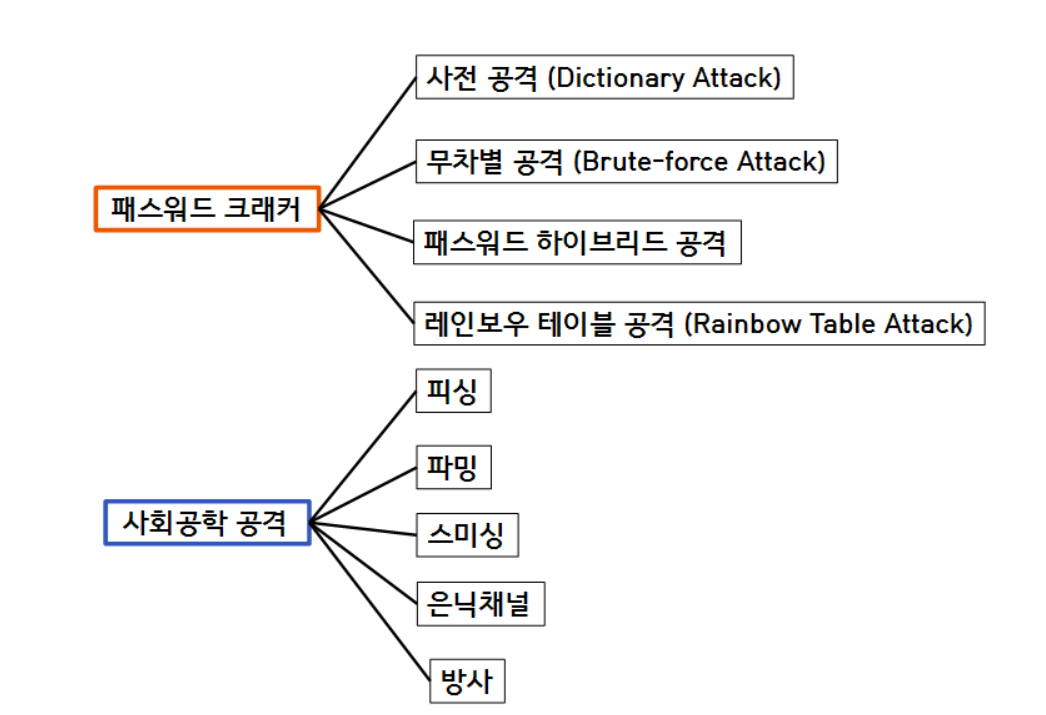

- Brute force Attk

- 패스워드에 사용될 script, 문자열 범위를 정해서 그 범위내 모든 패스워드를 생성해서 대입한다

- 패스워드 크래킹 방법

- ex: 워다이어링(수천개의 전화번호에 자동으로 전화를 걸어 모뎀에 장착된 전화번호를 찾음)

- 사전 대입 실패 후 무차별 공격이 들어옴

- 종류

- simple 어택:

- 자동화와 스크립트를 사용하여 암호를 추측함.

- Dictionary Attack

- 숫자 + 단어 + clause(구) 조합

- 데이터 침해로 유출된 정보도 사용

- lowerCase, UpperCase로 변환하는 기능, 유사 기호로 치환하는 기능이 있음.

- ex : lowercase “l” with a capital “I” or a lowercase “a” with an “@” sign.

- Credential Stuffing

- 다크웹에 떠돌아다니는(유출된) 여러분들의 정보들.

- 이런 웹에서 훔친 로그인 조합 사용

- 취약점 : 사람들이 id, pw를 반복적으로 사용함

- 타겟 : 게임, 미디어, retail 비즈니스, 모든 산업

- Reverse Brute Force Attack

- 암호 알고있음, 사용자 이름/계정을 찾아감

- simple 어택:

- Hybrid Brute Force Attack : dict + brute attack 혼합

- 마지막 4단어에 대해서 brute attack 앞 단어엔 dictionary attack 사용

- 효율적인 접근

- Password Spraying

- 여러 계정에 단일 공통 비밀번호 대입

- 타겟 : SSO 나 클라우드 기반 앱

- Botnets : DDOS 공격 유사

- 하이재킹한 여러 컴퓨터 네트워크를 배포 + 공격알고리즘 실행

- 방어 방법:

- 멀티팩터 인증을 이용함

- pw와 함께 + 지문인식, onetime 보안토큰 등

- IT 위생

- 자격 증명 사용에 대한 가시성, 암호 정기 변경

- 약한 pw 거부 정책

- 예방적인 위협 헌팅 구현

- 멀티팩터 인증을 이용함

아니 몇 개 안했는데 벌써 힘들지..?