오답노트

2 네트워크 보안

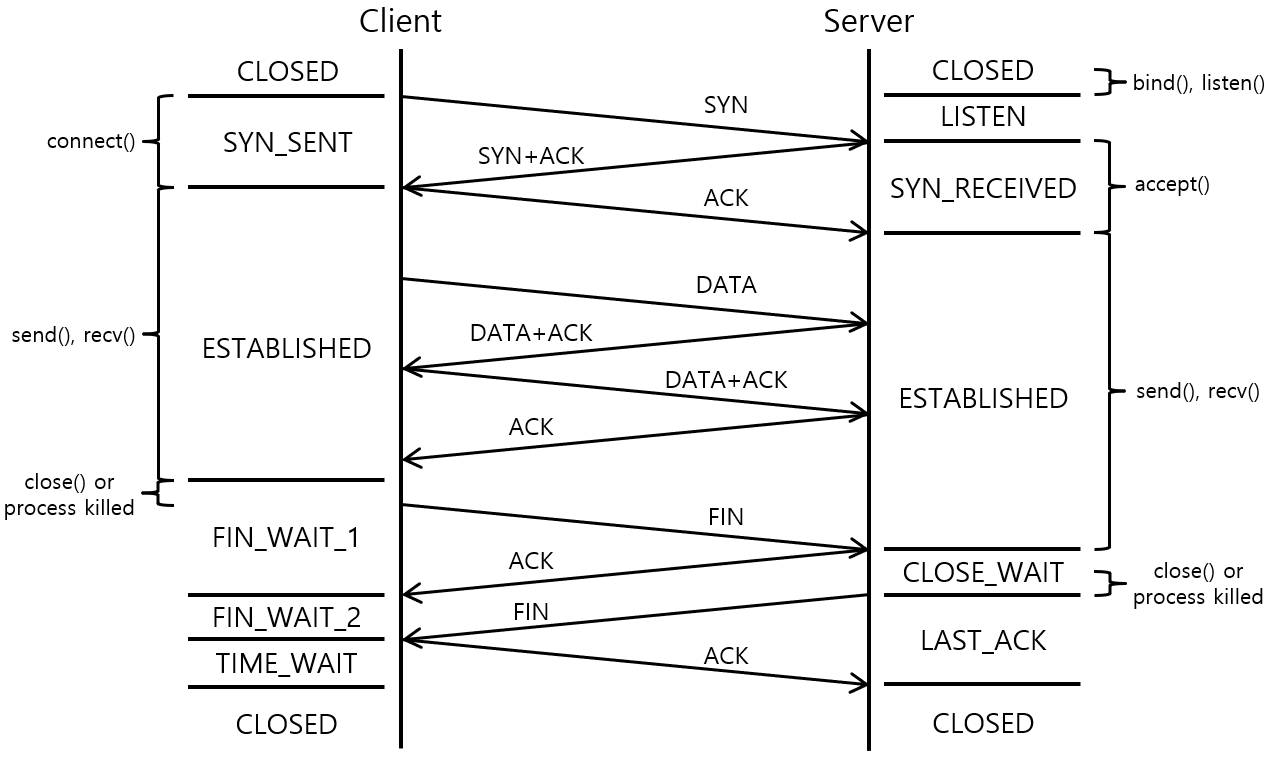

- 세션 하이재킹 단계 ?

1 ARP Spoofing 통해 패킷이 공격자를 지나감

2 서버로 RST 패킷 전송

3 서버와 tcp 3way handshaking 수행 ( sync- syncack - ack)

4 기존 tcp 연결 그대로 물려 받음

- 네트워크 로그 수집 및 분석을 위해 엘라스틱 스택 구성하려함. ElasticSEarch 분석기 모듈 순서?

1 캐릭터 필터 (전처리, 역색인화)

2 토크 나이저 (형태소등 분석 기준, 토큰화)

3 토큰 필터 ( 사용자가 원하는 토큰으로 변환)

- Reactive IP Traceback 기술은?

- 정답

- Hash based IP Traceback

- SPIE

- 오답

- Probability Packet Marking

- ICMP Traceback

- Caller-ID

- CIS

- IDIP

- SWT

- 정답

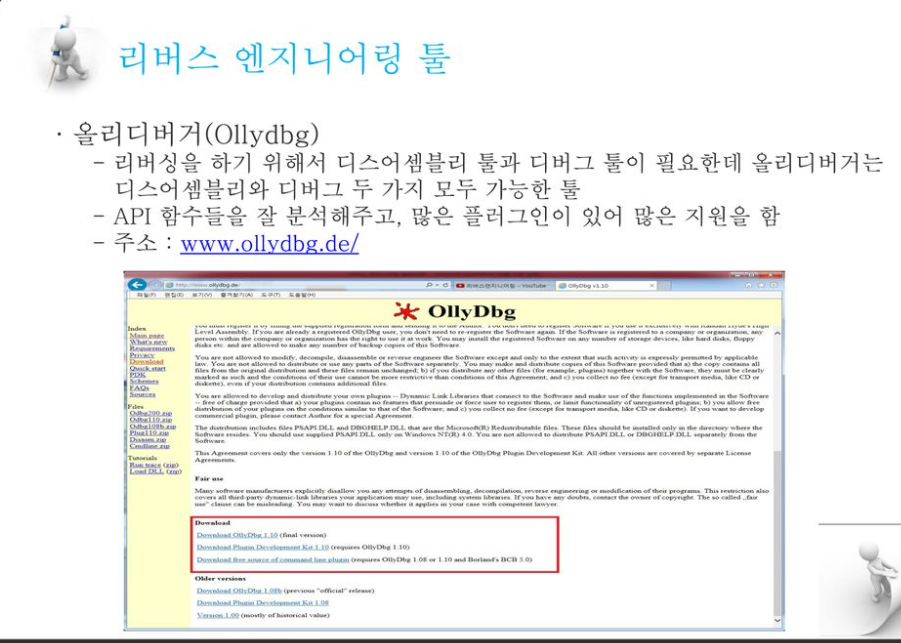

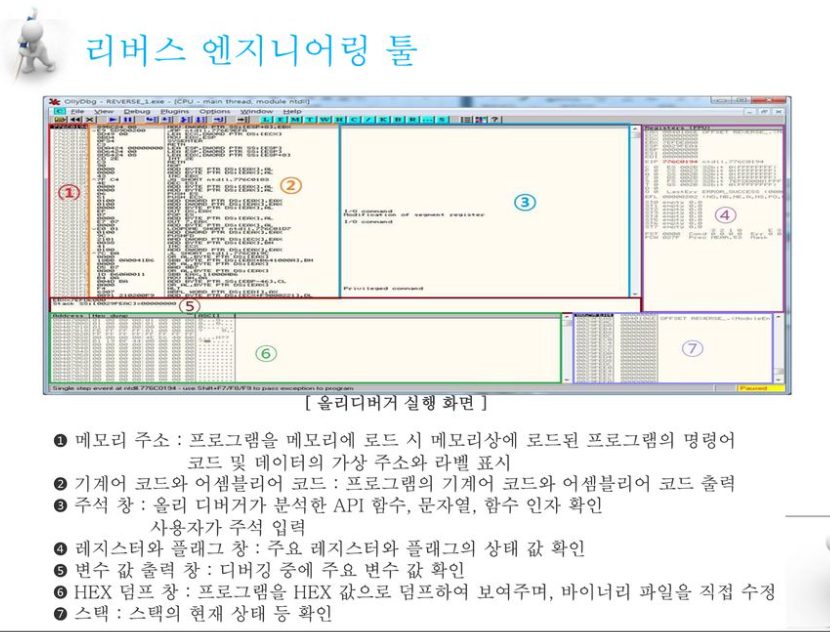

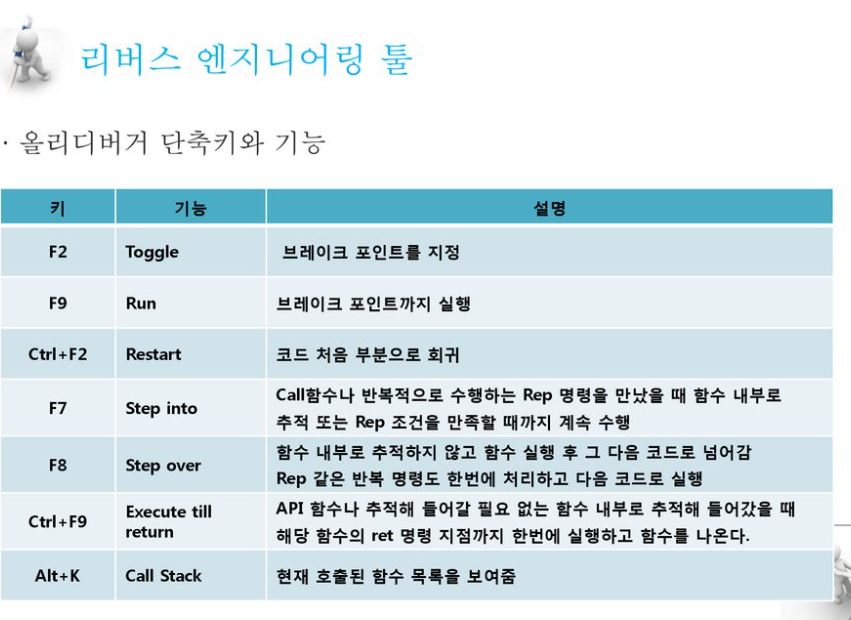

- 역추적 및 역공학(Reverse Engineering) 도구 OllyDbg 틀린것?

- 정답

역추적할 파일을 로드하면 바로 디버깅 모드로 들어가서 프로그램이 실행된다 - 오답

- 윈도우용 어셈블러 분석할수 있는 디버거

- 메모리덤프와 분석 겨로가에 대한 그래프 표현은 외부 플러그인 사용해야함

- 코드, 레지스터, 메모리 스택등 주요 정보는 뷰 영역 표시.

refer-Thanksto정찬하님

- 정답

-

네트워크 블록 211.170.184.0/24 할당, 네트워크 관리자가 32개 서브넷으로 나누고자 할 때?

- 정답

- 서브넷 마스크 255.255.255.31

- 서브넷 호스트 개수 8개

211> c 클래스 (192.0.0~223.0.0) , hostadreess 마지막 8bit 변경가능

/24 -> 11111111.11111111.11111111.000000000 (255.255.255.0(호스트addrs))

32개의 서브넷 -> 나머지 00000000 중 2의5승// 5번째 자리까지 1넣기 -> 00011111(31)=> 서브넷 마스크

2^5을 제외한 2^3은 호스트 개수(0-7, 8-15..이렇게 총 32개로 쪼개짐)

- 정답

-

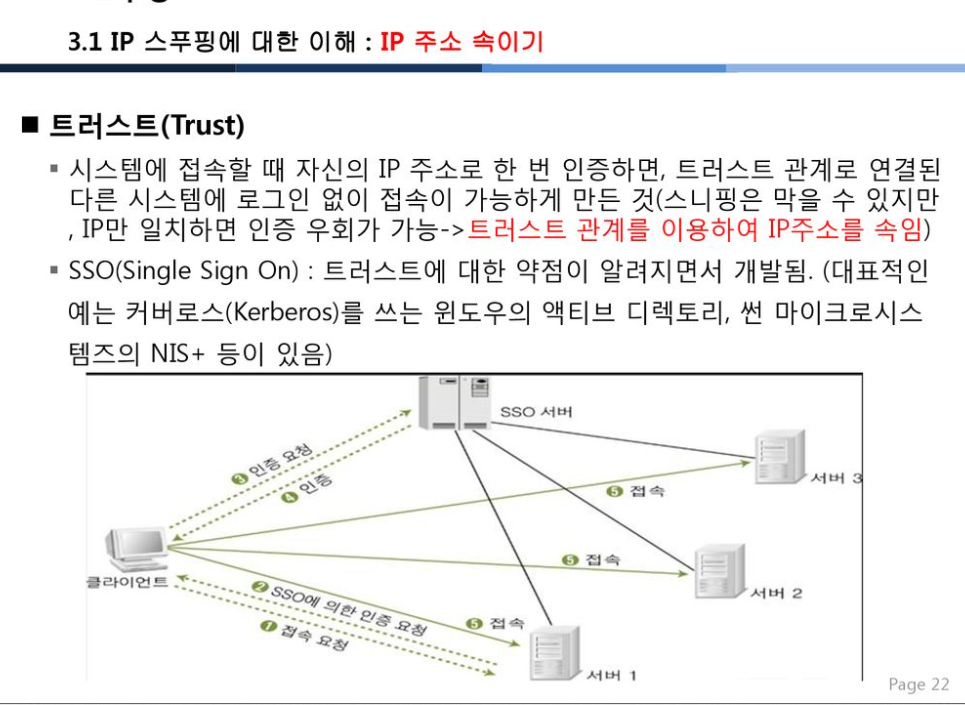

IP 스푸핑 공격 수행하기 위해 시스템간 설정되어야 하는 것?

-

공격유형 대응방안 틀린 것?

- 정답

- 웹서버 자원공격중 Get(Post) Flodding:

틀림

서비스 거부 (DoS : Denail of Service) 공격- 웹서버 OS의 tcp stack 자원소모 공격

- source ip 별 pps 에 대한 임계치 정책 설정해 대응

- 패킷 헤더를 검사해 옵션필드가 없는 비정상 패킷 차단 대응

- 웹서버 자원공격중 Get(Post) Flodding:

- 오답

- 대역폭 소진 공격중 UDP, ICMP Flooding

- 웹서버 앞단에 위치한 firewall/ 상단라우터(ISP 협력필요) 에서 해당 프로토콜 차단하도록 ACL 설정 대응

- 대역폭 소진 공격중 TCP Flooding

- size가 큰 공격

- 프로토콜 기준을 차단 불가

- source ip 별 pps에 대한 임계치 정책 설정 대응

- 웹서버 자원 소모중 slow header / slow data Flooding

- 요청을 완료하지 않고 해당 connection 지속적으로 유지하는 공격

- 하나의 요청에 대한 timeout 설정

- 특정 시간동안 요청이 완료되지 않은 경우 connection 강제 차단 대응

- 대역폭 소진 공격중 UDP, ICMP Flooding

- 정답

라우터 설정 명령 해석 틀린것?Router(config)# enable password secret // enable: user Mode -> Privilleged Mode 변경시 // password : 비밀번호 (secret)를 저장함 // password 대신 secret 치환하면 비밀번호가 암호화 됨. Router(config)# line console 0 // 콘솔 모드 진입 Router(config-line)# password riddle // 콘솔접속시 password riddle 저장 Router(config-line)# line vty 0 4 // 버추얼 라인을 의미하는 0번부터 4번까지 총 5개의 텔넷이 동시에 가능하다는 뜻입니다. // 텔넷같은 서비스가 접속할 수 있는 가상포드 0~4(5개)를 설정 Router(config-line)# password enigma // 가상포트 접속시 password enigma 저장- 정답

- 라우터 설정 정보 조회를 시도할 경우 비밀번호 'secret'을 입력한 사용자에 한하여 조회명령이 수행된다

exit 안하고 copy r s 를 안해서 그런가? show interface [interface 중 하나] 명령어 하면 다 확인됨.

- 라우터 설정 정보 조회를 시도할 경우 비밀번호 'secret'을 입력한 사용자에 한하여 조회명령이 수행된다

- 오답

- 네트워크 통해 라우터 접속시도 - enigma 비밀번호 사용자 한정 접속

- 직접 라우터 콘솔 접속 사용 시도 - riddle 비밀번호 사용자 한정 접속

- 라우터 설정된 비밀번호

secret은 암호화되지 않은 상태 저장

- 정답

- ping 명령어로 알수 있는것?

- 정답 : ping 으로는 사이트 간 정확한 거리를 알 수 없음.

ping 숫자: 최소 패킷수 노출 - n : 이건 찾아도 안나와서 ... 모르겟음?

-

Anti sniffer 도구 특징은 로컬 네트워크에서 네트워크 카드의

정답여부를 체크하여 스니퍼가 돌고 있는지를 체크하는 프로그램이다.Promiscuous mode( 무작위 모드 , 무차별모드)

무차별모드란 -

OSI 7계층과 계층별 보안서비스 제공 프로토콜 틀린것?

-

정답 : 4 , 2

추가로 application http를 정답처리했던데, http의 보안취약점을 해결하기 위한 https 가 정답이라고 생각해서 추가 정답한 듯. -

오답

- PPPeE,L2TP, pptp - layer2 (Data-link)

- IPsec - layer3 (Network)

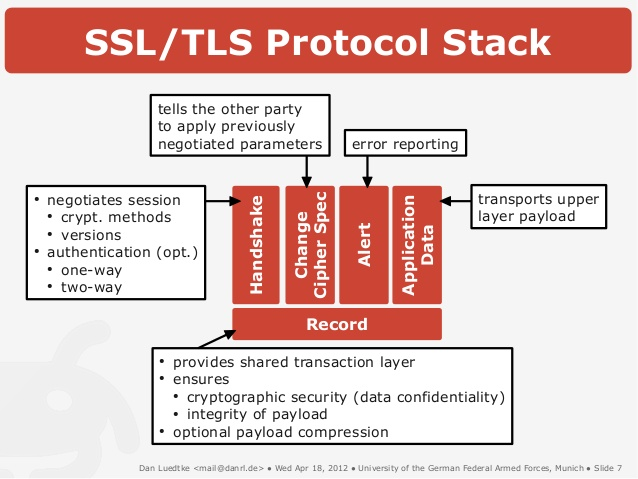

- ssl/tls (layer 6 - 7) ( presentation layer ~ application layer까지 감)

- ssl 는 layer7 (application )

- tls 는 layer4~7 통과함(translate~ application)

-

요약 정리

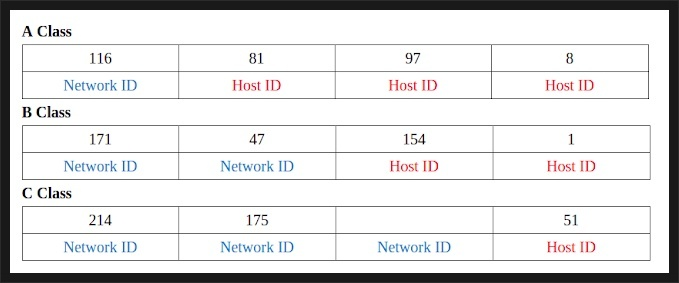

A,B,C 클래스 주소 정리

- A :최상위 0 1bit 고정

- B: 최상위 10 3bit 고정

- C: 최상위 110 3bit 고정

- D : 최상위 1110 4bit 고정

VMPS( vlan 관리 정책 서버)

- VMPS는 들어온 맥 어드레스를 가지고 맥 어드레스에 해당하는 VLAN을 찾아주는 통제센터 역할을 함

- 주로 대형 스위치에서 이 기능을 제공

Logic Bomb 논리폭탄

- 특정 조건 만족될때까지 잠복

- 특정 날짜/시간 등 조건 충족시 악성코드 유포

Trinoo attack

- tcp를 이용하지 않는 분산 서비스 거부 공격

- 통합된 UDP flood dos 유발하는 데 사용되는 도구

TFN attack

- UDP Flood + TCP SYN Flood + ICMP Echo + SMURF

- Trinoo 와 유사한 DDOs 공격

- 서비스 거부 공격 여러 주소 대상

Stacheldraht attack

- 트리누 + TFN

TFN2K attack

- TFN 발전, 특정 포트 사용 X

- UDP + TCP +ICMP + backdoor(tcp -port)

- DDos 공격

TCP Open Scanning

- Stealth 스캐닝 아님

- tcp 연결 맺어서 포트활성화 체크

- 신뢰성 높음, 속도 느림, 로그남음

X-Mas scanning

- Stealth 스캐닝 ( 로그 안남음)

- tcp 헤더내 ack,fin,rst,syn,urg 플래그 모두 보내봄 / 일부값 설정 전송

Fin Scanning

- Stealth 스캐닝 ( 로그 안남음)

- tcp 헤더 내 fin 플래그 설정

NULL Scanning

- Stealth 스캐닝 ( 로그 안남음)

- tcp 헤더 내 플래그 값 설정 없이 전송

네트워크스캐닝 실습

-

네트워크 처리능력을 개선하고자 vlan 구성할 때?

(단, vlan1(native), vlan2 로 호스트들을 그룹으로 나눔)1 native vlan 포트 valn id 1 에 접근 제한

2 트렁크 포트들의 native VLAN에 신뢰할 수 없는 네트워크 제제

3 모든 포트에 동적 트렁킹 포로토콜 꺼놓기 -

시스코 시스템 출신 터널링 프로콜인 GRE(Generic Routing Encapsulation )이란?

- 라우터 간에 생성된 가상의 링크로 통신되는 다양한 네트워크 계층(3) 프로토콜 캡슐화 가능

- GRE는 ip 헤더와 GRE 헤더 그리고 payload로 구성됨

- payload 내 실제 전송되는 데이터의 ip 헤더와 프로토콜 정보가 암호화 되지 않은 상태로 캡슐화됨

-

침입차단 시스템 설계시 고려사항 ?

1 안전한 운영체제 갖춘 신뢰시스템 시스템 설치

2 모든 트래픽 반드시 침입차단 시스템 통과 설계

3 지역 보안 정책에 의해 정의된 트래픽만 통과 설꼐 -

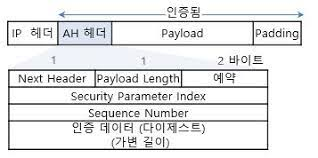

IPsec 보안 프로토콜 AH 헤더 ?

-

Authentication Data (Integrity Check Value) :

- Authentication data (HMAC) 는 가변적인 길이의 필드임.

- 패킷 무결성 검사 값ICV을 갖고있음.

- 해싱알고리즘과 비밀키로 sender가 다이제스트 메시지를 만들고 reciever에게 보내질것임.

- Receiver 는 동일 해싱알고리즘과 비밀키 사용

- 양측의 다이제스트 메시지가 일치할 경우 reciever가 데이터를 받게됨

- receiver는 메시지가 위,변조가 생겼을 경우 데이터를 버림

- 기본적으로 전송 무결성 확인을 위해 쓰임

- hashing 알고리즘에 따라 HMAC 길이가 결정됨

네트워크 메시지 암호화 및 방식

-

security parameter index 필드 : ah 프로토콜 동작에 필요한 무결성 검증 알고리즘 정보와 재전송 공격탐지에 필요한 정보등이 저장된 위치를 지정하고 있다.

-

sequence Number: 패킷 재사용 방지기능

-

AH헤더는 ah 프로토콜의 transport 동작모드에서 처리되는 패킷이다.