- gate 와 proxy 의 차이

gateway : 다른 네트워크 통신에서 서로다른 프로토콜 호환가능하게 해줌

proxy: 컨탠트 캐시 , 보안, 필터링 등을 해주는 중개자

클라이언트 -> http 요청 -> proxy -> 서버

- MITRE ATTCK (미트리가 아님 마이터!)

2-1. 정의 :

Mitre 비영리단체에서 Att이라는 사이버 공격 전수 기술에 대한 정보를 기반으로 하는 프레임 워크 제공함

2-2. 구조:

matrix/전술/ 공격기술

-

matrix

공격기술인 tactic tech 개념 및 관계 시각화

tactic 에는 다양한 tech 포함

각 tactic 공격목표에 따라 다양 -

Tactics 전술

공격목표에 따른 공격자 행동

상황에 따른 각 tech 범주 역할

지속성 정보탐색 실행 파일 추출등 공격자 목적에 따라 분류 -

Techniques 공격

공격자가 목표에 대한 tactic 을 달성하기 위한 방법

tech 를 사용해서 발생하는 결과 피해 명시

tactic에 따라 다양한 tech 존재

2-3. mitre att&ck 구성

- mitigations

방어자관리자가 공격을 예방하고 탐지하기 위해 취할 행동

보안목적과 시스템 상황에 따라 중복 mitigation 적용

매트릭스 형태로 잘 보이는 것임

MITRE ATT*CK Metrix

HowtoStart MIREATTCK

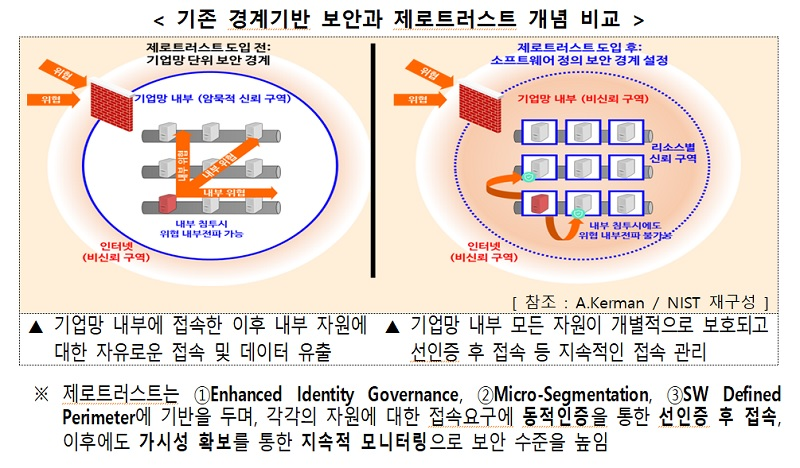

- 제로트러스트 액세스

-

이미

침해 당한상태 -

사후 처리 >>>>>>>> 예방

-

ZTNA + 네트워크 접근에 있어서 인증 인가를 두는 시스템 같음

- Fortinet

- 인증 FortiAuthenticator + Forti token

- 방화벽 forti guard

- 관리 fortiManager

- forti EDR로 프로그램과 세션 log 탐지 gw : fortigate- datacenter

- forti sase? - saas - 클라우드 기반 보안

- fortigate vmware 등 가상화 머신... cloud ztna 핵심!

- fortigate-600f-series 사용자 위치, 애플리케이션 호스팅 위치에 상관없이 사용자를 앱에 연결시킴.

- EDR

- 핵심 : 엔드포인트 탐지 및 대응 랜섬, 맬웨어 공격 방어하는 소프트 웨어

(탐지 +대응할수있다!)

4-1. EDR 탐지 내용

- 직접/원격 로그인 사용자 계정

- asp 키 , 실행파일, 기타관리도구에 대한 변경사항

- 프로세스 실행목록

- zip, rar 파일 포함한 파일생성 기록

- usb 등 이동식 미디어 사용

- 호스트에 연결된 모든 로컬 및 외부주소

보안관련 프로세스를 완벽하게 감독 관리함.

edr이 범위가 넓은편.

4-2. EDR 작동 방식

- 지속적인 엔드포인트 데이터 수집

프로세스 성능 구성 변경, 네트워크 on.off 파일 데이터 다운로드 및 전송

최종사용자 장치동작에 대한 데이터 수집

- cloud의 호스팅되는 중앙집중식 db /datalake(대용량 데이터 센터)

엔드포인트 디바이스에 경량 데이터 수집 도구/ 에이전트를 설치 하여 데이터 수집

일부 솔루션은 엔드포인트 운영체제의 기능을 대신 사용가능.

- 실시간 분석 위협탐지

EDR 고급분석/ 머신러닝 algo 사용해 알려진 위협, 의심스러운 활동 패턴 식별 - 위험 대응 자동화 > 위협 격리 및 해결 > 위협 추적 지원

4-3 . EDR 장점

선제적 방어가 가능하다

- 네트워크와 엔드포인트에 나타날 수있는 위협을 찾을 수 있음.

엔드포인트 보안솔루션 업데이트 (EDR) 의 위협 탐지 분석 및 대응 자동화 기능은 종종 사람의 개입 없이도 네트워크 경계에 침투하여 심각한 피해를 초래할 수 있는 잠재적 위협을 식별하고 억제할 수 있습니다

- XDR 솔루션

EDR에서 개선됨. 단일 벡터에서 이메일,네트워크,클라우드 어크로드 와 같은 보안계층 포함.

- 엔드 포인트

- 엔드포인트 = 집의 문

- EP-서버 -호스트 액세스 지점을 지속적으로 모니터링, 찾음

- 엔드포인트 탐지 및 대응 edr은 보안환경에서 위험을 감지 완화할때는 좋지만 강력한 위험관리 전략을 구축할때 다른 보안 계층을 고려해야함.

6-1. 엔드포인트 공격 예시

- 노트북 같이 여러 네트워크를 접속하는경우 멀웨어 ransomewaire 표적이 잘됨.

- Soulution : 보안원격액세스 (엔드포인트 보안, VPN, ZTNA, NAC, SSO)

6-1. 엔드포인트 보안도구 단점:

- 몰래 잠입하는 지능형 위협을 탐지하거나 무력화할 수 없다는 것

- 사이버 공격자가 수개월 동안 네트워크에 숨어 로밍하면서 데이터를 수집하고 취약성을 파악하여 랜섬웨어 공격, 제로데이 익스플로잇 또는 기타 대규모 사이버 공격을 준비할 수 있습니다.

- 싸이버 킬 체인

사이버킬체인은 크게 7/5단계로 나뉘는 듯.

siem - cyber chain

att ck 사이버킬체인

싸이버 chain 어택 5단계로 구성된다. 그리고 이 5단계는 방어자의 입장에서 공격 전(before)과 공격 후(after)로 나눌 수 있으며 공격 전(before)단계에서 체인을 끊어내는 게 이 전략의 목표

▲정찰(Reconnaissance) - 공격대상 인프라 침투 , 거점 확보 후 오랜시간 정찰

- email, conference 주소등

▲무기화 및 전달(Weaponization and Delivery) - 공격목표 달성 위한 정보 수집 권한획득

- exploit + backdoor 결합 > payload에 삽입

- 무기화된file을 email,web, usb 경유해 victim 시스템 유포

▲익스플로잇/설치(Exploit and Installation) - 공격용 악성코드 만들어 설치

- victim 시스템에서 코드실행 위해 취약점 이용

- 공격대상 자신에 악성프로그램 설치

▲명령 및 제어(Command and Control) - 원격 명령시행

- victim 을 원격조작 채널 열어 지휘

- 키보드 직접 다루는 것 같은 접근 가능하게 될 경우 목표 달성.

▲행동 및 탈출(Action and exfiltration)

- 정보유출 / 시스템 파괴후 공격자 증거 삭제

- 통합 보안 관제솔루션 운영시 - 기존 네트워크 보안장비 + 엔드포인트 시그니쳐 기반 탐지 즉 방화벽 ips ,vms 중심

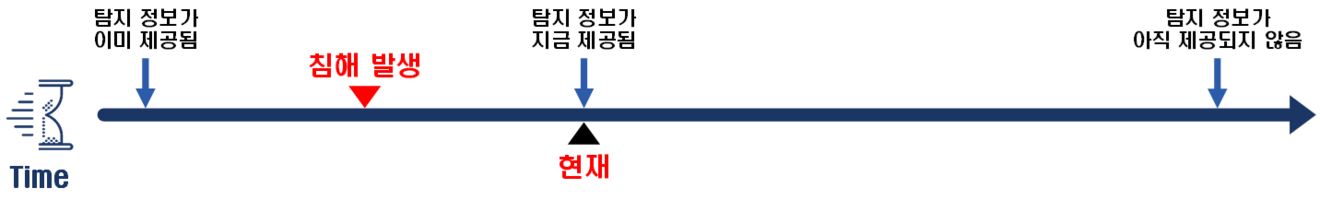

- TI 침해위협정보 (보안관제용)

-

다만 침해 발생 시간상 보안 사각이 발생하기도 함.

-

ZeroDay : QA등으로 파악 못한 취약점, 알려지지 않은 취약점 공격 당함 (제일 까다롭다)

-

ATTK Target: 취약점 분석등 인지를 못한점

-

Solution : 대응방안 X, 패치X, 일단 당해야 한다..

-

-

Oneday : 취약점 최신 패치 존재, 다만 검증, 회사 사정상으로 설치를 못하거나 업데이트 못하는 상황

- ATTK Target: 패치가 발표되도 바로 적용 어려운 점, 적용 되지 않은 곳

- Solution : 보안패치가 신속히 필요

-

Olday: 취약점 분석 O 패치 O 해커가 선호하는 공격

- ATTK Target: 보안 담당자 부재, 인식 부족으로 패치 적용 하지 않은 점

- Solution : 담당자를 짤라야함... CEO를 짜르던지..

왜 제대로된 사람을 안 구함?

-

-

이런 공격들 때문에 네트워크 패킷, 엔드포인트 행위 분석이 필요 + 게다가 내부자 공격(application 레벨의 보안 취약점) 에 대비한 개념 추가 적용 필요.

그외 보안 관련 용어 정리

- MTTR - Mean Time To response (알림)

- MTTD- Mean tiem to detect (알림)

- 핵심지표에 있어서 부정적인 영향을 줄수도 있음

- ( 왜? 여러번 울리니까..?)

- 때문에 잠재적 위협 정확하게 파악후 조사

- 핵심지표에 있어서 부정적인 영향을 줄수도 있음

- 위협 탐지

- 지속적으로 스캐닝 및 무력화 해야하는 위협을 보안팀에 알려줌.