방화벽

[구조]

1. 구조에 따른 방화벽 생성

- segment(가상환경에서의 스위치) 끼리 통신 -> tier 1만 만들고

- 서로 다른 네트워크 끼리의 통신을 위해서는 tier - 0, tier - 1을 만들어 사용하면 된다.

2. router vs firewall

- 라우터는 패킷 통신에 사용한다.

- 라우터가 전달하는 패킷을 막는 것이 방화벽이다.

- 그래서 라우터가 없으면 방화벽이 있을 필요가 없다.

[NSX Segment]

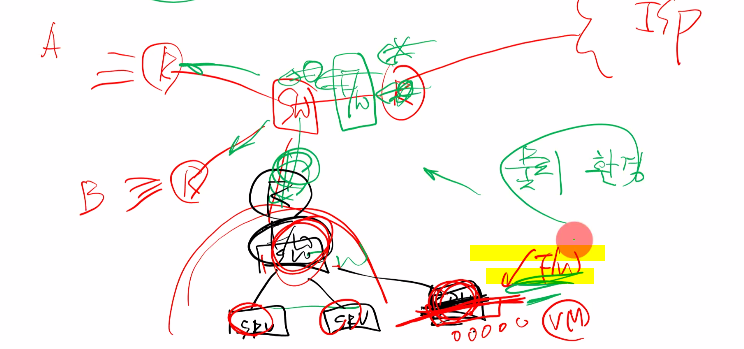

1. Zero Trust

- 신뢰성이 없다는 의미

1-1. 물리적인 환경에서의 신뢰성 있는 환경

- 중간에 방화벽이 있는 구조로 해당 패킷이 지나갈 때 이 방화벽을 지나쳤다면 신뢰성이 있는 데이터가 통신했다는 의미이다.

- 물리적인 환경에서는

1-2. 가상 환경에서의 방화벽 위치

- 장비 뒷단에 걸어야 하는데 가상머신의 앞단까지 방화벽을 내려둔다는 의미이다.

- 이때 가상 환경은 방화벽을 segment가 있는 아래단에 두어야 신뢰성이 있는 것으로 간주한다.

분산 방화벽

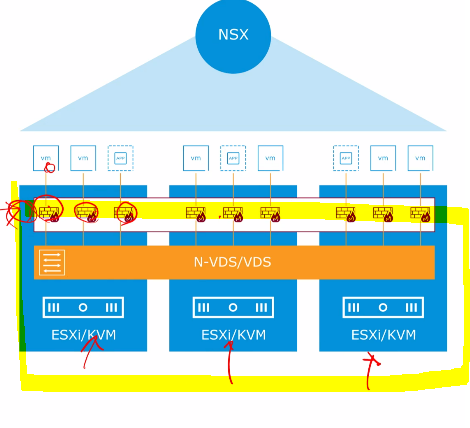

[NSX 분산 방화벽]

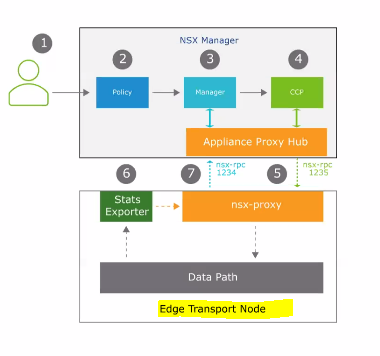

1. 분산 방화벽과 게이트웨이 방화벽

- 데이터 센터는 분산 방화벽과 게이트웨이 방화벽이 있다.

- 분산 방화벽: 하이퍼바이저에서 처리되는 방화벽이다.

- 하이퍼바이저는 호스트 위에 설치되어 있다.

- TN에 있는 리소스를 가져다 쓰는 구조이다.

- 게이트웨이 방화벽: 외부로 나갈 때 tier 1의 uplink tier 0의 uplink

- Edge의 사용 목적 = 분산 서비스 제외

- 분산되지 않는 서비스는 모두 Edge에서 처리한다.

- 스위칭, DR은 분산 처리되기 때문에 이를 제외한 모든 서비스를 Edge에서 처리한다.

2. 분산 방화벽으로 할수 있는 일

- 하이퍼바이저 위에서 존재하는 방화벽이기 때문에 분산 방화벽이다.

- 분산 방화벽은 MAC 주소로도 제어가 가능하고, IP 기반 제어도 가능, TCP/UTP 기반으로도 제어가 가능하며 심지어는 DATA(L7) 기반으로도 제어가 가능하다.

- 시간을 기반으로도 분산 방화벽은 제어가 가능하다.

- ex) 9 ~ 12시까지 접속 허용 12 ~ 2 접속 불가하게 하는 등의 작업..

3. 분산 방화벽의 구현

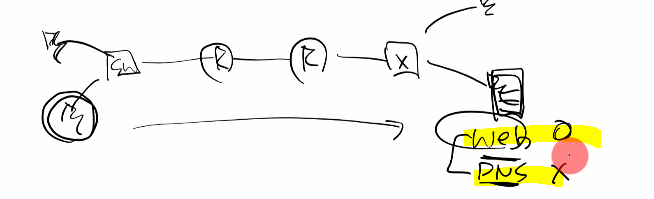

서버에서 DNS 서비스를 같이 진행한다고 할 때 WEB 서비스는 받고, DNS 서비스를 받고 싶지 않은 경우가 있다 이 경우라면 어떻게 처리할까?

- 사용자 지정(group) -> 원하는 서비스만 이용 가능하게 지정(rule) ->

- Group: 출발지와 목적지를 지정하는데 user 혹은 group으로 이를 지정한다.

- rule: web 트래픽은 허용 DNS 트래픽은 비허용하는 경우엔 rule을 사용해서 이를 지정한다.

- rule을 이용해서 policy를 정의한다.

- policy > rule

- 제어되는 대상에 따른 레이어 사용 (L4, L7, ... )

- L4 service

- L7 Context profile

- 분산 방화벽 GUI를 이용한 생성을 통해서 외우자 ~

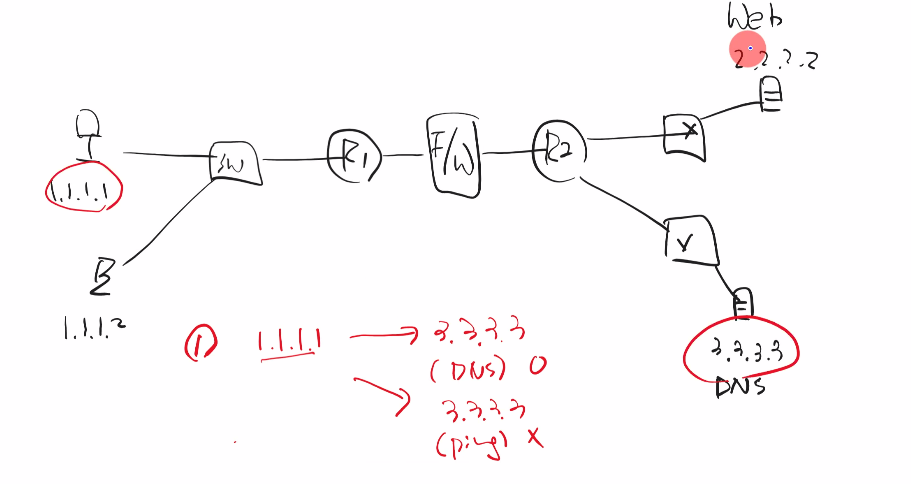

4. DNS 서비스는 이용하고 싶지만 Ping 테스트는 원하지 않을 경우에 패킷 구조는?

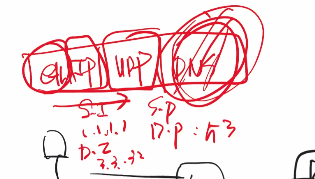

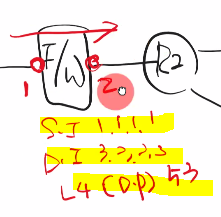

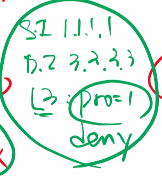

4-1. 패킷 구조

- mac 주소는 시작은 1.1.1.1 도착지는 r1 mac 주소

- IP 주소는 1.1.1.1이 시작 지점 목적지를 3.3.3.3

- UDP/TCP 목적지 Port 번호는 DNS service port 라는 검색 키워드를 이용해 해당 서비스가 기본으로 가지고 있는 port 번호를 작성(여기서 DNS 포트 번호는 53이다.)

4-2. 방화벽 설정

- 패킷 캡쳐 프로그램 wireshark를 사용하면 패킷 구조를 확인할 수 있다.

- 패킷을 구조를 생각하고 해당 패킷을 설정해준 다음 in bound에 설정할지 out bound에 설정할지를 고려해서 해당 패킷을 넣어주면 된다.

게이트웨이 방화벽

[NSX 게이트웨이 방화벽]

- 게이트웨이 방화벽은 Edge Node에서 처리한다.

- Host에서 처리하는 분산 방화벽과 해당 Edge에서 과정을 처리하는 게이트웨이는 방화벽의 제어 방식이 다르다.

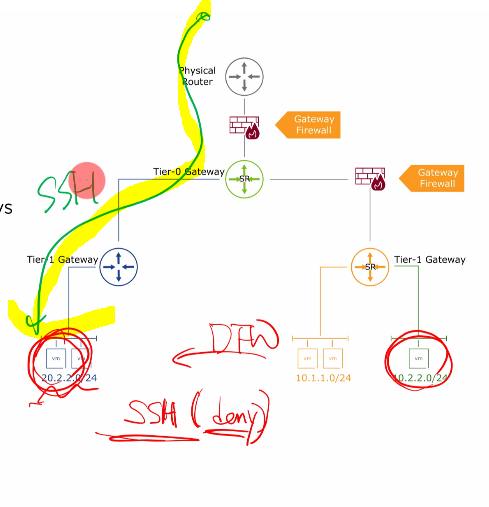

tier 1에 게이트웨이 방화벽 적용

- tier 1에 SR을 설정해줘서 게이트웨이 방화벽을 적용

2. tier 0에 게이트웨이 방화벽 적용

- 이미 SR이 있는 tier 0에는 추가적인 작업을 진행해서 Edge를 설정해서 사용할 수 있게 해야 한다.

3. 게이트웨이 방화벽의 리소스 사용 출처

- 분산 방화벽의 경우엔 Host의 리소스를 사용하면, 게이트웨이 방화벽의 경우엔 Edge에서의 리소스를 사용한다.

- 분산 방화벽은 Host 위에 두고 사용하기 때문이다.

- 분산 방화벽은 Host 위에 두고 사용하기 때문이다.

4. 방화벽과 구조에 대한 이해

- 해당 작업은 외부에서 들어오는 SSH를 막을 수 없다

- 이 작업을 해결하기 위해서는..? 외부와 설정을 진행하는 tier 0에서 이를 따로 처리해주면 된다..