1. 기본 개념 정리

AWS에서 제공하는 VPN 서비스를 정확하게 이해하기 위해서는 네트워크 관련 용어 몇 가지를 먼저 알고 있어야 한다. 이들은 VPN 연결이 실제로 어떻게 구성되고 동작하는지를 이해하는 데 필수적인 요소다.

| 용어 | 설명 | 역할 |

|---|---|---|

| VPN | Virtual Private Network | 공용 인터넷을 사용하지만, 암호화된 통신을 통해 마치 전용망처럼 안전한 네트워크를 구성하는 기술이다. |

| IPSec | Internet Protocol Security | 데이터를 암호화하고 무결성을 검증하여 안전하게 전송할 수 있도록 해주는 네트워크 보안 프로토콜이다. VPN의 핵심 구성 요소다. |

| VPC | Virtual Private Cloud | AWS에서 사용자가 직접 정의한 가상의 네트워크 공간이다. IP 주소 범위, 서브넷, 라우팅 등을 자유롭게 설정할 수 있다. |

| CGW | Customer Gateway | 사용자의 온프레미스(회사 내부 네트워크)에 위치한 VPN 장비나 라우터다. AWS VPN 게이트웨이와 연결되어 데이터를 송수신한다. |

| VGW | Virtual Private Gateway | AWS VPC 쪽에서 VPN 연결을 수신하고 관리하는 게이트웨이 역할을 한다. 사용자 측 CGW와 암호화된 터널을 형성한다. |

| Client VPN Endpoint | Client VPN Endpoint | 외부 사용자가 AWS 네트워크에 접속하기 위해 사용하는 AWS 측 접속 지점이다. 인증 및 트래픽 라우팅을 담당한다. |

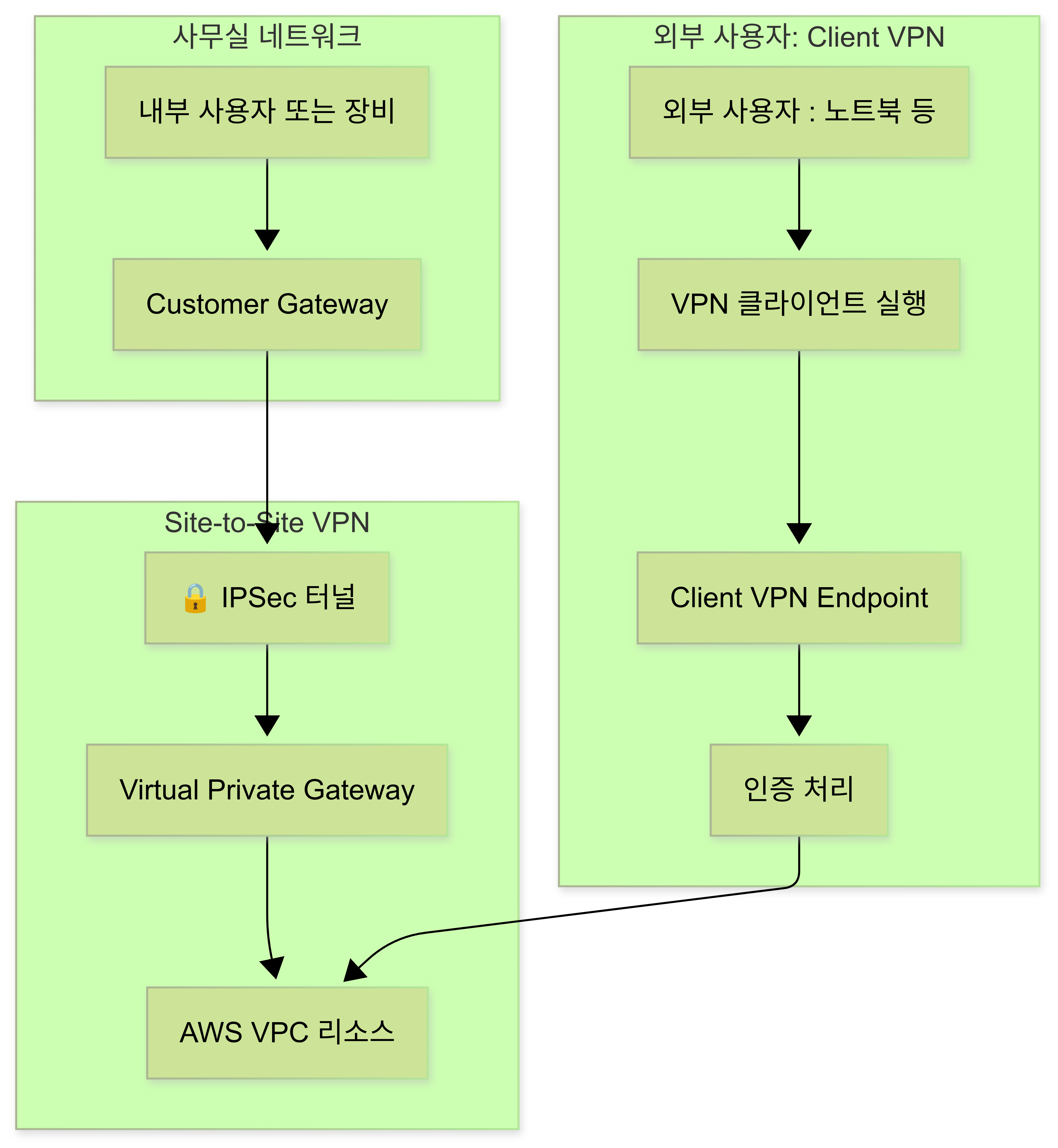

📌 개념 연결 흐름도

아래 다이어그램은 사무실 네트워크와 외부 사용자가 각각 어떻게 AWS VPC와 연결되는지를 도식화한 것이다.

2. AWS Site-to-Site VPN이란?

서비스 개요

AWS Site-to-Site VPN은 기업 내부망과 AWS 클라우드 네트워크(VPC)를 연결하여 두 네트워크가 마치 하나의 네트워크처럼 안전하게 통신할 수 있도록 도와주는 서비스다. 인터넷이라는 공용 네트워크를 사용하지만, IPSec 기반의 암호화된 터널을 통해 모든 데이터가 보호된다. 실시간 백업, 하이브리드 클라우드 구축, 사내망 확장 등 다양한 비즈니스 환경에서 활용된다.

어떤 상황에서 사용하는가?

- 회사의 ERP 시스템이 AWS에 있는데, 사내 인프라와 연결해서 사용해야 할 때

- 온프레미스 DB 백업을 AWS의 S3나 RDS로 전송해야 할 때

- 보안이 중요한 금융권 또는 공공기관에서 AWS와 내부망 간 연동이 필요할 때

- 매번 VPN을 수동 연결하지 않고, 네트워크 장비 간 자동 연결을 유지하고 싶을 때

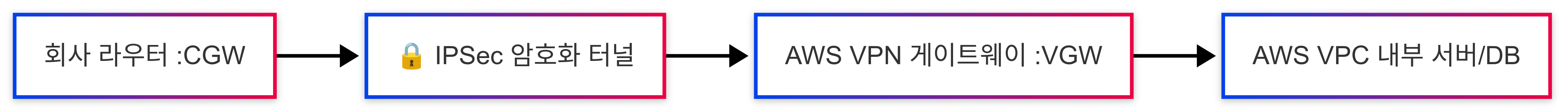

동작 방식

- 회사 라우터 또는 방화벽 장비에 해당하는 Customer Gateway(CGW)를 설정한다.

- AWS 측에는 Virtual Private Gateway(VGW)를 설정하여 VPC와 연결한다.

- AWS와 회사 네트워크 간에는 두 개의 IPSec 터널이 자동으로 구성된다. 이중화를 통해 하나의 터널이 끊겨도 연결이 유지된다.

- 이 터널을 통해 송수신되는 데이터는 모두 암호화되며, 외부에서 가로채더라도 내용을 확인할 수 없다.

IPSec은 여기서 어떻게 사용되는가?

- 암호화: AES 또는 3DES 알고리즘을 사용하여 전송 데이터를 안전하게 암호화한다.

- 무결성: SHA-2 등의 해시 알고리즘으로 데이터가 전송 중 변조되지 않았는지 검증한다.

- 인증: 사전에 공유된 키(PSK)를 기반으로 장비 간 상호 인증을 수행한다.

- 키 교환: IKE(Internet Key Exchange) 프로토콜이 자동으로 세션 키를 교환하고 갱신한다.

- 터널링: ESP(Encapsulating Security Payload)를 사용해 IP 패킷을 캡슐화하여 보안 터널을 형성한다.

3. AWS Client VPN이란?

서비스 개요

AWS Client VPN은 외부 사용자가 안전하게 AWS 클라우드 내 VPC에 접근할 수 있도록 도와주는 서비스다. 노트북, 스마트폰 등의 장치에 설치한 VPN 클라이언트를 통해 AWS의 Client VPN Endpoint에 연결하고, 사용자 인증을 거친 후 클라우드 자원에 접근한다. 재택근무, 원격지 지원, 출장 중 업무 수행 등 다양한 원격 환경에 활용된다.

어떤 상황에서 사용하는가?

- 개발자가 집에서 AWS 환경에 있는 내부 관리 도구에 접속할 때

- 고객 지원 인력이 VPN을 통해 민감한 고객 데이터를 다루는 시스템에 접근할 때

- 외부 보안 감사인이 제한된 권한으로 AWS 환경에 접근해야 할 때

- 사용자 단위로 세부적인 접근 제어가 필요한 경우

동작 방식

- 관리자가 AWS 콘솔에서 Client VPN Endpoint를 생성한다.

- 클라이언트 사용자는 VPN 프로그램(OpenVPN 기반)을 실행하고, 연결을 시도한다.

- TLS 또는 SAML 기반 인증 절차를 통해 사용자의 신원을 검증한다.

- 인증에 성공한 사용자만이 VPC 내의 리소스(EC2, RDS 등)에 접근할 수 있다.

IPSec은 여기서 어떻게 사용되는가?

- Client VPN은 OpenVPN 프로토콜을 사용하지만, 암호화 알고리즘으로는 IPSec과 동일한 AES-256, SHA-2 등을 활용한다.

- IPSec처럼 ESP를 직접 쓰지는 않지만, 데이터 전송은 TLS 기반의 안전한 터널을 통해 수행된다.

- 결국 동등한 수준의 암호화와 인증 보안을 제공하며, AWS 내부적으로 이를 관리하고 유지한다.