JWT를 사용하여 로그인 구현을 해보자.

1. JWT(Json Web Token)

JWT는 정보를 비밀리에 전달하거나 인증할 때 주로 사용하는 토큰으로, Json 객체를 이용한다

웹 상에서 정보를 Json형태로 주고 받기 위해 표준규약에 따라 생성한 암호화된 토큰으로 복잡하고 읽을 수 없는 string 형태로 저장되어있다.

1.1 JWT 구성요소

JWT는 헤더(header), 페이로드(payload), 서명(signature) 세 파트로 나눠져 있으며, 아래와 같은 형태로 구성되어 있다.

- 헤더(header) : 어떤 알고리즘을 사용할 지, 어떤 토큰을 사용할 것 인지에 대한 정보가 담김

- 페이로드(payload) : 전달하려는 정보(username, id). 이 내용은 수정이 가능하고 노출되는 정보이다.

- 서명(signature) : 가장 중요한 부분으로 헤더와 정보를 합친 후 발급해준 서버가 지정한 secret key로 암호화 시켜 토큰을 변조하기 어렵게 만들어준다.

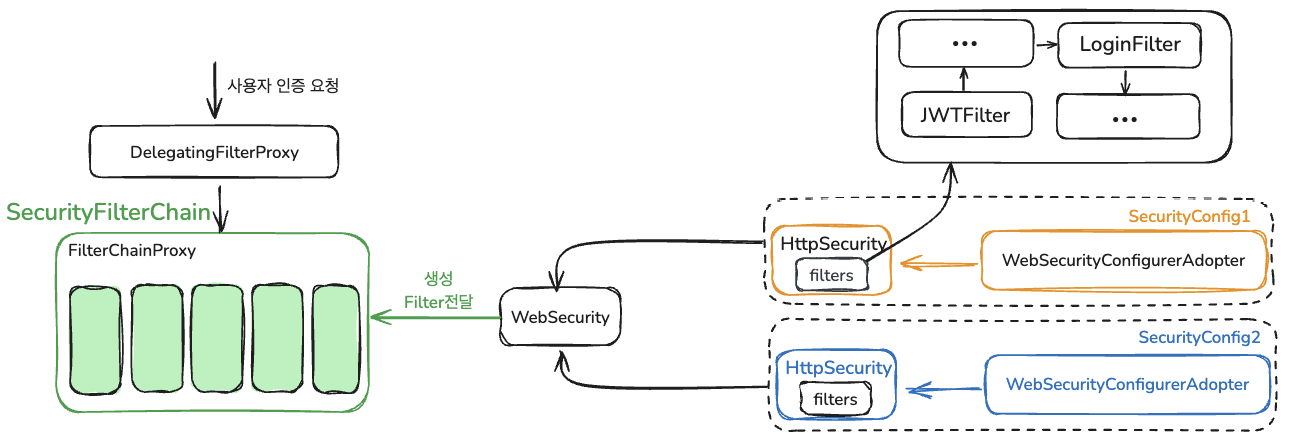

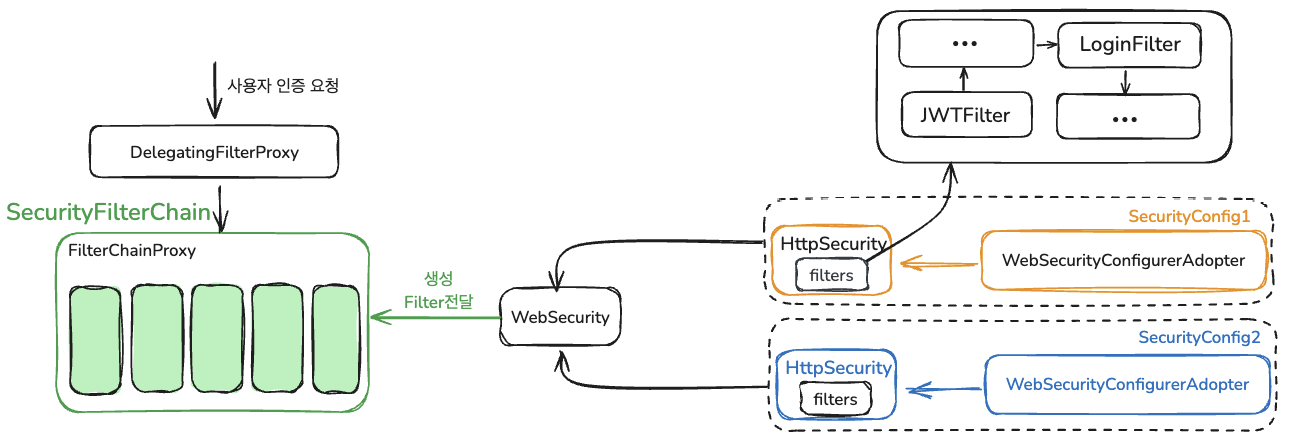

2. Spring Security에서 JWTFilter 동작 과정

Spring Security 5.7 이전에는 사용자 정의 보안 설정을 만들기 위해 WebSecurityConfigurerAdapter 클래스를 상속 받았다. 그러나 Spring Security 5.7 이후로는 WebSecurityConfigurerAdapter를 더 이상 권장하지 않으며, 대신 @EnableWebSecurity와 함께 SecurityFilterChain 빈을 직접 정의하는 방식으로 설정한다.

- 사용자 인증 요청(인증 되지 않은 요청)이 들어오면 HTTP 요청이 서블릿이나 컨트롤러에 도달하기 전에 필터를 거친다.

SecurityConfig클래스는 Spring Security의 보안 필터 체인을 정의하고 관리한다SecurityConfig에서 설정한SecurityFilterChain이FilterChainProxy에 의해 관리되며, 이 필터 체인을 통해 각 요청이 처리된다.

2.1 @EnableWebSecurity (Security 5.7 이상 버전)

@EnableWebSecurity는 여러 구성 요소를 활성화하고 등록- 동작

- FilterChainProxy 설정:

- Spring Security의 핵심 필터인 FilterChainProxy를 등록하여 모든 HTTP 요청이 보안 필터 체인(SecurityFilterChain)을 거치도록 만든다.

- 이를 통해 모든 요청이 필터 체인을 통과하게 되며, 로그인, 로그아웃, 권한 검증 등의 보안 처리가 자동으로 이뤄짐.

- 디폴트 보안 설정 제공:

- 만약 개발자가 별도로 보안 설정을 제공하지 않는다면, 기본적으로 모든 요청이 인증을 요구하며, 로그인 페이지를 제공하는 기본 설정이 적용

- FilterChainProxy 설정:

2.2 SecurityConfig.class

package com.team29.ArtifactV2.global.config;

import ...

@Configuration

@EnableWebSecurity

@RequiredArgsConstructor

public class SecurityConfig {

private final AuthenticationConfiguration authenticationConfiguration;

private final JWTUtil jwtUtil;

private final RefreshRepository refreshRepository;

@Bean

public BCryptPasswordEncoder bCryptPasswordEncoder() {

return new BCryptPasswordEncoder();

}

@Bean

public AuthenticationManager authenticationManager(AuthenticationConfiguration configuration) throws Exception {

return configuration.getAuthenticationManager();

}

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception{

http

.cors((corsCustomizer -> corsCustomizer.configurationSource(new CorsConfigurationSource(){

@Override

public CorsConfiguration getCorsConfiguration(HttpServletRequest request) {

CorsConfiguration configuration = new CorsConfiguration();

configuration.setAllowedOrigins(Collections.singletonList("*"));

configuration.setAllowedMethods(Collections.singletonList("*"));

configuration.setAllowCredentials(false);

configuration.setMaxAge(7200L);

configuration.setAllowedHeaders(Collections.singletonList("*"));

configuration.setExposedHeaders(Collections.singletonList("Access"));

return configuration;

}

})));

http.csrf(AbstractHttpConfigurer::disable);

//From 로그인 방식 disable

http.formLogin((auth) -> auth.disable());

//http basic 인증 방식 disable

http.httpBasic((auth) -> auth.disable());

//경로별 인가 작업

http.authorizeHttpRequests((auth) -> auth

.requestMatchers("/login", "/", "/join","/reissue", "/swagger-ui/**", "/v3/api-docs/**").permitAll()

.requestMatchers("/api/**").hasRole("ADMIN")

.anyRequest().authenticated());

http.addFilterBefore(new JWTFilter(jwtUtil),LoginFilter.class);

http.addFilterAt(new LoginFilter(authenticationManager(authenticationConfiguration), jwtUtil, refreshRepository), UsernamePasswordAuthenticationFilter.class);

http.addFilterBefore(new CustomLogoutFilter(jwtUtil, refreshRepository), LogoutFilter.class);

//세션 설정

http.sessionManagement((session) -> session

.sessionCreationPolicy(SessionCreationPolicy.STATELESS));

return http.build();

}

}- CORS 설정: CORS가 SecurityConfig 내에서도 적용되며, 모든 출처와 메서드를 허용

- CSRF 비활성화: CSRF 보호 기능을 비활성화하여 CSRF 토큰 없이 요청을 허용

- 로그인 및 인증 방식: formLogin()과 httpBasic() 인증 방식을 비활성화하고 JWT 토큰 기반 인증을 사용

- 인가 설정: /login, /join, /reissue 등 특정 경로에 대해 접근 권한을 설정하고, /api/** 경로는 ADMIN 권한이 있어야 접근 가능

- 필터 설정: LoginFilter, JWTFilter, CustomLogoutFilter 필터를 보안 체인에 추가하여 요청 처리 중에 JWT 기반 인증, 로그아웃 기능을 처리

2.3 LoginFilter.class

이 클래스는 사용자 인증을 처리하고, 인증 성공 시 JWT 토큰을 생성 및 전달한다.

package com.team29.ArtifactV2.global.security.jwt;

import ...

@RequiredArgsConstructor

public class LoginFilter extends UsernamePasswordAuthenticationFilter {

private final AuthenticationManager authenticationManager;

private final JWTUtil jwtUtil;

private final RefreshRepository refreshRepository;

@Override

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response)

throws AuthenticationException {

String username = obtainUsername(request);

String password = obtainPassword(request);

UsernamePasswordAuthenticationToken authToken = new UsernamePasswordAuthenticationToken(username, password,

null);

return authenticationManager.authenticate(authToken);

}

@Override

protected void successfulAuthentication(HttpServletRequest request, HttpServletResponse response, FilterChain chain,

Authentication authentication) {

//유저 정보

String username = authentication.getName();

Collection<? extends GrantedAuthority> authorities = authentication.getAuthorities();

Iterator<? extends GrantedAuthority> iterator = authorities.iterator();

GrantedAuthority auth = iterator.next();

String role = auth.getAuthority();

//토큰 생성

String access = jwtUtil.createJwt("access", username, role, 600000L);

String refresh = jwtUtil.createJwt("refresh", username, role, 86400000L);

//Refresh 토큰 저장

addRefreshEntity(username, refresh, 86400000L);

//응답 설정

response.setHeader("access", access);

response.addCookie(createCookie("refresh", refresh));

response.setStatus(HttpStatus.OK.value());

}

//로그인 실패시 실행하는 메소드

@Override

protected void unsuccessfulAuthentication(HttpServletRequest request, HttpServletResponse response,

AuthenticationException failed) {

response.setStatus(401);

}

private Cookie createCookie(String key, String value) {

Cookie cookie = new Cookie(key, value);

cookie.setMaxAge(24 * 60 * 60);

//cookie.setSecure(true);

//cookie.setPath("/");

cookie.setHttpOnly(true);

return cookie;

}

private void addRefreshEntity(String username, String refresh, Long expiredMs) {

Date date = new Date(System.currentTimeMillis() + expiredMs);

RefreshEntity refreshEntity = new RefreshEntity();

refreshEntity.setUsername(username);

refreshEntity.setRefresh(refresh);

refreshEntity.setExpiration(date.toString());

refreshRepository.save(refreshEntity);

}

}📌 주요 객체 + 의존성 주입(Dependency Injection)

UsernamePasswordAuthenticationFilter를 상속받아 사용자가 로그인 요청을 보낼 때 이를 가로채고 JWT 기반 인증을 처리한다- Custom하여 JWT 기반 로그인 필터로 사용

AuthenticationManager: 사용자가 제공한 자격 증명을 검증JWTUtil: JWT 토큰을 생성하고 검증하는 유틸리티 클래스refreshRepository: Refresh 토큰 정보를 저장하고 관리하는 리포지토리로, 사용자가 로그인 시 생성된 refresh 토큰을 데이터베이스에 저장

🖌️ attemptAuthentication 메서드

- 로그인 요청 처리

- obtainUsername()과 obtainPassword()를 통해 요청에서 username과 password를 추출

- 인증 요청 생성 및 처리

- 사용자가 입력한 자격 증명으로

UsernamePasswordAuthenticationToken을 생성하여authenticationManager.authenticate(authToken)로 인증을 요청 - 인증 성공 시

successfulAuthentication()메서드로 넘어가며, 실패 시unsuccessfulAuthentication()이 호출

- 사용자가 입력한 자격 증명으로

🖌️ successfulAuthentication() 메서드 - 인증 성공

- 인증 성공 후 처리

- 인증 성공 시 호출되는 메서드로, 인증된 사용자 정보를 사용하여 JWT 토큰을 생성하고 응답으로 반환

- 사용자 정보 추출:

- authentication.getName()을 통해 사용자 이름 추출

- authentication.getAuthorities()를 통해 사용자 역할을 추출

- JWT 토큰 생성:

- jwtUtil.createJwt()를 사용하여 access 토큰과 refresh 토큰을 생성

- Refresh 토큰 저장

- addRefreshEntity() 메서드를 호출하여 생성된 refresh 토큰을 데이터베이스에 저장

- 응답 설정:

- access 토큰은 HTTP 헤더로, refresh 토큰은 HTTP 쿠키로 클라이언트에 전달

🖌️ unsuccessfulAuthentication() 메서드 - 인증 실패

- 로그인 실패 시 처리

- HTTP 상태 코드 401(Unauthorized)을 설정하여 클라이언트에 인증 실패 응답

🖌️ createCookie() 메서드

생성된 쿠키는 클라이언트에 refresh 토큰을 담아 전달하기 위한 역할

- 쿠키 생성

- refresh 토큰을 HTTP 쿠키로 전달하기 위해 생성하는 메서드

- HttpOnly 속성을 설정하여 JavaScript에서 쿠키 접근을 방지함으로써 보안성을 높임

- setMaxAge로 쿠키의 유효기간을 설정

🖌️ addRefreshEntity() 메서드

- Refresh 토큰 DB 저장

- 사용자가 로그인할 때 생성된 refresh 토큰을 데이터베이스에 저장

- refresh 토큰은 특정 사용자에 연결되며, 만료 날짜와 함께 저장하여 토큰 갱신 또는 로그아웃 처리 시 활용