Team : yoobi(solo)

Rank : 3/47th

Review

설날 당일에 진행된 이벤트성 CTF였다. 따로 상품이 있는 것은 아니지만 3등을 하여 기분은 좋았다. 늦게 시작하여 Solver가 좀 있는 문제들 위주로 풀었다. Web/Pwn을 공부하고 있지만 Web 문제 다섯 문제 중 세 문제는 방향성이 조금 보였던 것 같다. Pwn 문제는 바로바로 떠오르는 것이 잘 없었던 것을 보아 아직 공부가 한참 많이 부족한 것 같다. OSINT 문제를 처음 접해봐서 난해하고 어렵다는 생각이 있었지만 그래도 두 문제를 풀 수 있어서 즐거웠다. 출제자 분들께서 질문하면 적극적으로 문제풀이를 공유해주신다고 하셔서, 질문을 통해 못 푼 문제들을 정리해야겠다.

OSINT

OSINT / 30pts / 17 Solves

you know osint?가 힌트였으며 OSINT 풀네임(소문자)이 FLAG이다

풀네임이 FLAG라는 접근을 아예 못했었다

FLAG : CTF{open_source_intelligence}

Event / 50pts / 7 Solves

지금 우리 학교는 의 포스터가 주어지고 학교 이름을 물어봐서,

- 효산시 효산고등학교 (가상학교)

- 안동시 성희여자고등학교

- 순천시 효산고등학교

등 검색해서 찾았었다.

FLAG : CTF{Andong_High_School_Hyosan}

※ OSINT는 여러가지 많이 제출해보고 출제진에 문의도 하면서 접근하자

Korean New Year / 100pts / 1 Solves

답은 488년 신라의 김소지

FLAG : CTF{488_Silla_Km_So_Ji}

※ OSINT 문제는 여러가지 조합을 만들어서 계속 제출해야겠다 22222

Clothes / 100pts / 6 Solves

검색 : hanbok rent "Daenggi"

URL : http://hanboknamglobal.com/hanbok-rental/

위 사이트에서 나오는 정보가 정답이다.

FLAG : CTF{SUM_17000}

Search / 300pts / 2 Solves

1)

target : Flag.txt

pw : PASS

2)

target : FLAG2.zip

pw : Railroad_Industry_Information_Center

3)

target : FLAG3.zip

pw : Canadian_Trucking_Alliance

4)

target : FLAG4.zip

pw : Syno

5)

target : FLAG4.txt

FLAG : CTF{Cola_HAppY_NeW_YeAR!!!}

※ OSINT 문제에서 같은 의미를 가지는 여러 단어를 사용해봐야겠다

Forensic

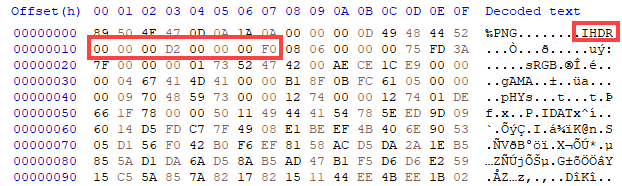

Line / 100pts / 3 Solves

PNG 파일은 n개의 chunk로 구성되고 IHDR, IDAT, IEND 값 등이 존재한다. IHDR 내에 가로세로 값을 지정하는 부분이 있는데 이 부분을 수정하면 사진이 달라진는 것을 확인할 수 있다

답

width : 00 00 00 D2

height : 00 00 00 F0

FLAG : CTF{No_L1ne}

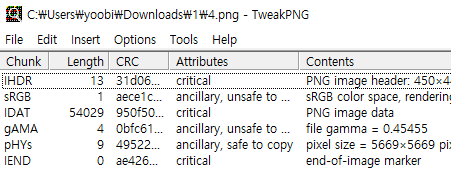

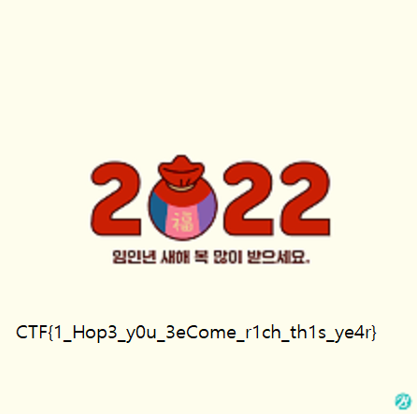

Chunk / 150pts / 5 Solves

주어진 파일을 hxd로 열어보면 내부에 zip 파일이 들어있는 것을 확인할 수 있다

그 아래 base64로 여러번 인코딩된 값이 있는데 이는 zip 파일의 비밀번호이다

압축을 해제하면 4.png 와 Flag.txt가 존재하는데, Flag.txt에는 CTF{NO_Real_Flag}라는 가짜 FLAG가 존재한다

4.png를 hxd로 열어보면, 바로 IEND가 존재한다.

즉, png 내부 구성요소들이 shuffled 되어있으므로 tweakpng 프로그램으로 다시 되돌려준다

그럼 이제 4.png 파일 내용이 보인다

FLAG : CTF{1_Hop3_y0u_3eCome_r1ch_th1s_ye4r}

※ png 구성요소 chunk 등을 이해하고, tweakpng로 편집 가능하다는 것을 기억하자

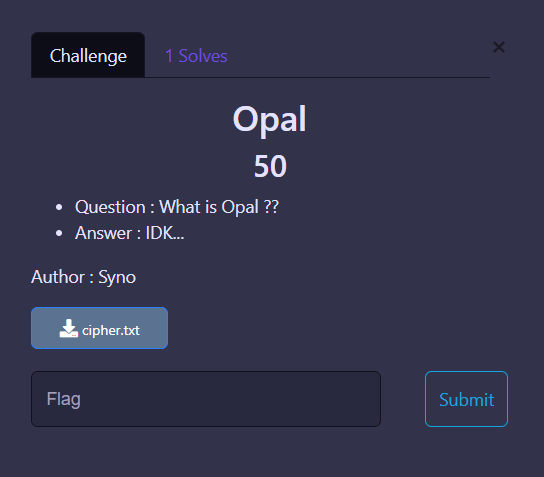

Crypto

Opal / 50pts / 1 Solves

# cyberchef

01001100 01110011 01010101 01101011 00110100 01010011 01110101 01101011 01111110 00111001 01001111 01001011 01110110 01100010 00100101 01010101 01110001 01010111 00101000 01010111 01011000 00101001 00100100 01100010 01001110

-> binary()

LsUk4Suk~9OKvb%UqW(WX)$bN

-> Base85()/Alphabet setting IPv6

CTF{Y0u_Kn0W_Brai1le

# Solve Crypto with Force

01010001 01100100 00111000 01100010 01110101 01000100 01010010 01110100 01100010 00111001 01110111 01000101 01101010 01101000 01010111

-> binary()

Qd8buDRtb9wEjhW

-> Base58()

_CryPt0_??}FLAG : CTF{Y0u_Kn0W_Brai1le_CryPt0_??}

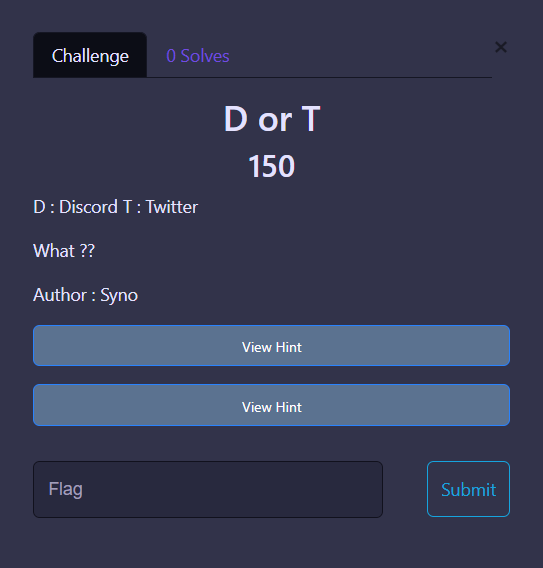

D or T / 150pts / 0 Solves

# encrypted

I dοn't think sο either. Τhey shоuld work harder for these flags

! When І was theirage, I had to travel thous and sof miles to get them !

# decrypt it

# https://holloway.nz/steg/

# twitter stegano

tw1t3r_s3gret_m3pqtFLAG : CTF{tw1t3r_s3gret_m3pqt}