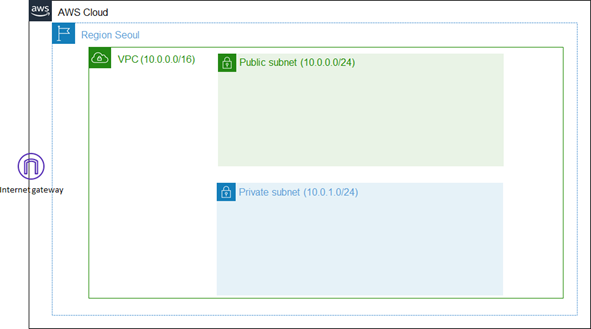

1.2.3 인터넷 게이트웨이 생성하기

외부 엑세스를 위해 Internet gateway를 생성하겠습니다.

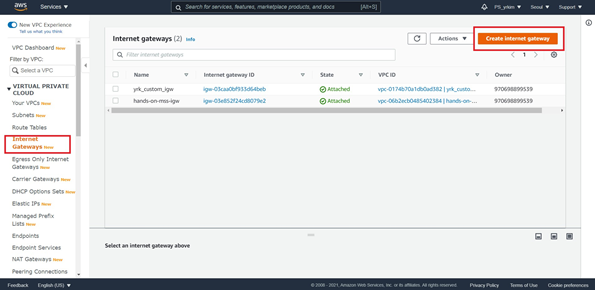

“Internet Gateways” → “Create internet gateway”

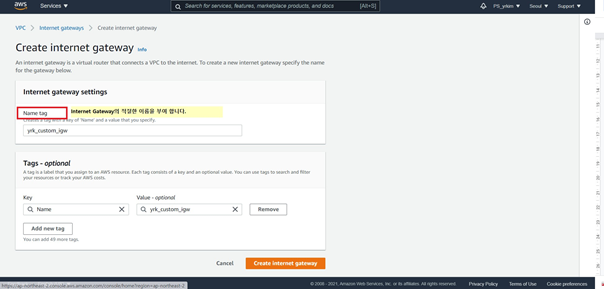

아래와 같이 생성을 위한 창을 출력 됩니다.

Name tag : Internet Gateway의 적절한 이름을 부여 합니다.

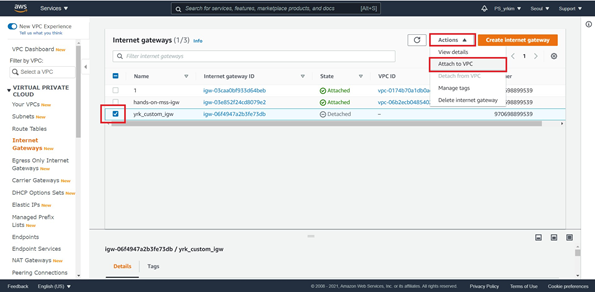

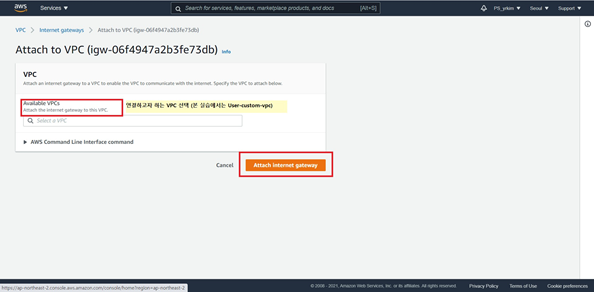

인터넷 게이트웨이가 생성되게 되면, 최초 아무 VPC도 연결되지 않은 상태인 “detached” 입니다. 방금 만든 VPC인 “User_hands-on”에 Attach 시키도록 합니다.

“Attach to VPC”를 선택하게 되면 VPC 선택할 수 있는 창이 출력 됩니다.

VPC : 연결하시고자 하시는 VPC를 선택합니다. 실습간에는 “user-custom-vpc” VPC를 선택합니다. 이제 Internet Gateway 를 기본 경로로 하는 Route Table 을 생성하겠습니다.

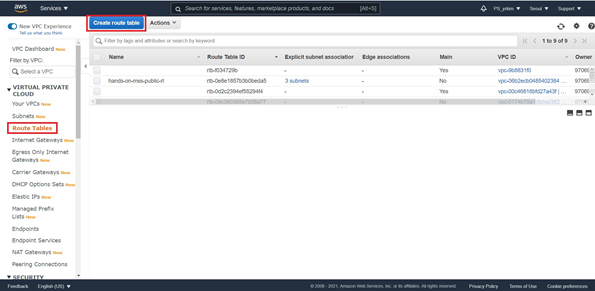

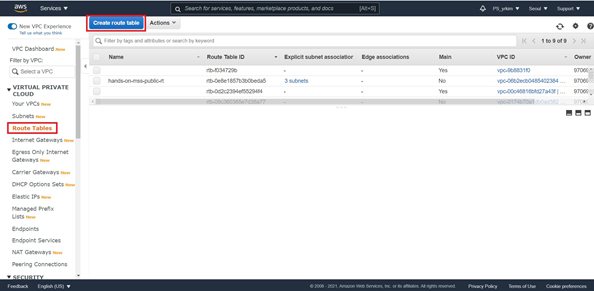

1.2.4 Route Table 생성하기

“Route Tables” → “Create route table”

-

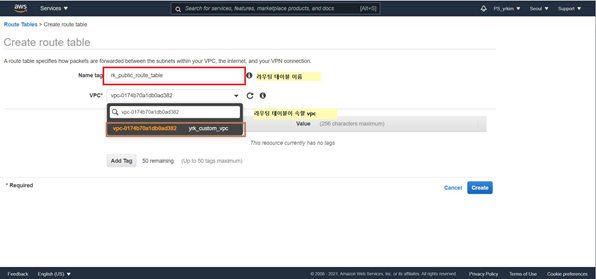

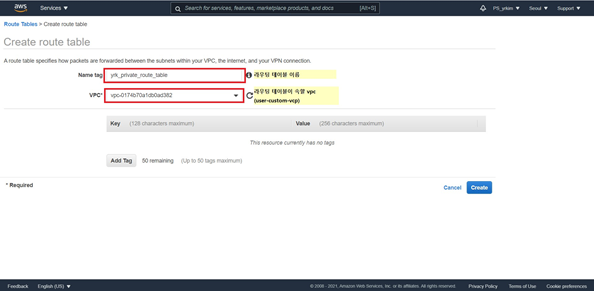

Name tag : route table 의 적절한 이름을 정의 합니다.

-

VPC : 라우팅 테이블이 속할 VPC를 정의합니다.

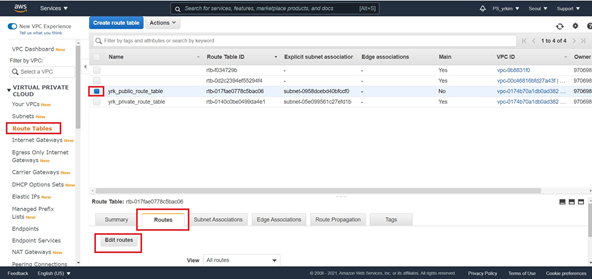

방금까지는 라우팅 테이블이라는 “표” 를 생성하였다고 생각하시면 됩니다.

생성된 Route table 에 모든 트래픽은 인터넷 게이트웨이로 통할 수 있는 정책을 정의하겠습니다.

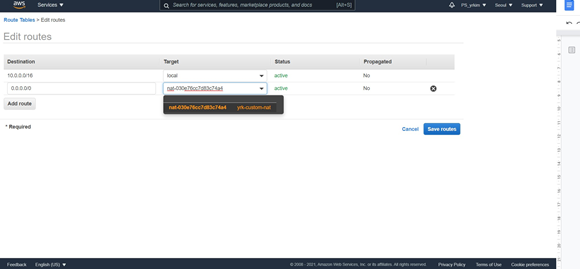

“생성된 라우트 테이블 선택“ → “Routes” → “Edit routes”

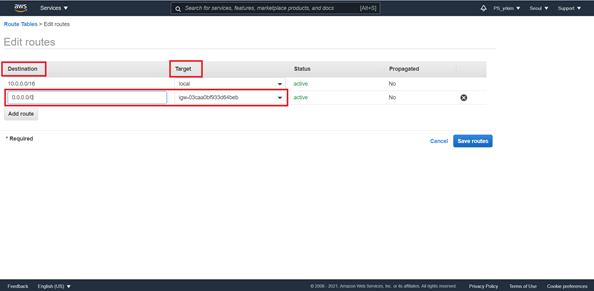

“Edit routes”를 클릭하시게 되면 아래와 같은 창이 출력 됩니다.

-

Destination : 목적지를 입력 합니다. 참고로 0.0.0.0/0 은 모든 트래픽을 의미 합니다.

-

Target : VPC가 제공하는 여러 Gateway Service를 정의합니다. 여기서는 인터넷 게이트웨이를 정의함으로써 해당 라우팅 테이블을 참조하는 서브넷은 Public zone 이 되는 것 입니다

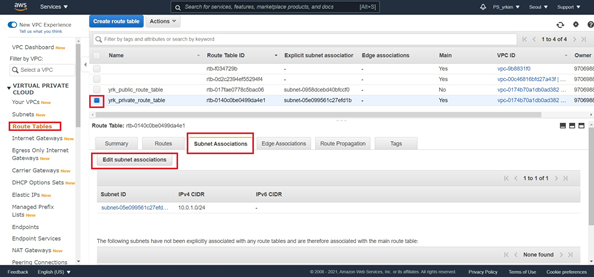

라우팅 테이블이 생성되었으면 서브넷에 연결 하겠습니다.

실습 아키텍처에서는 10.0.0.0/24” 서브넷이 하나의 퍼블릭 라우팅 테이블을 참조하여 Public Zone으로 정의되어 있습니 다.

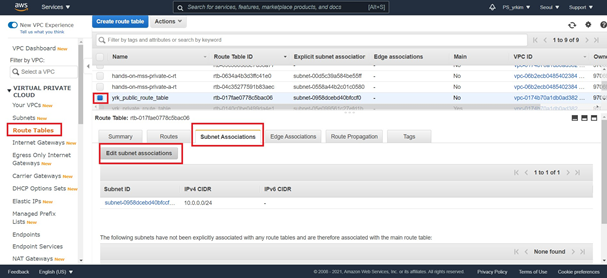

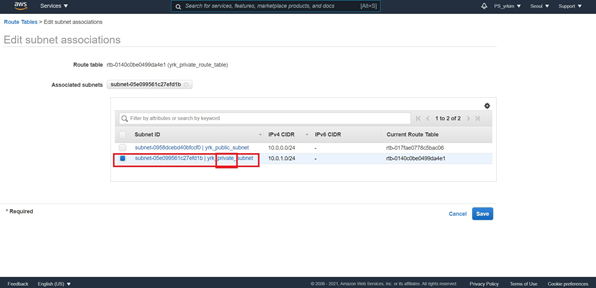

라우팅 테이블 선택 → “Subnet Associations” → “Edit subnet associations”

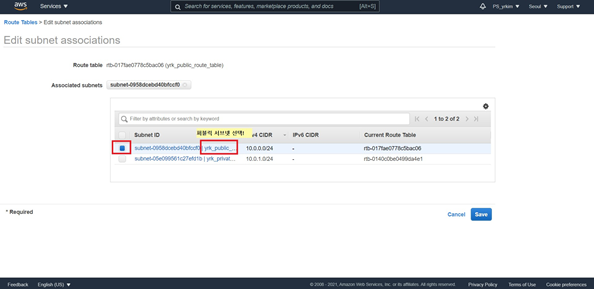

“Edit subnet associations”를 클릭하시게 되면 아래와 같은 창이 출력 됩니다.

Associated subnets : 선택한 라우팅 테이블과 연관될 서브넷을 정의 합니다.

AWS 환경에서는 이처럼 하나의 라우팅 테이블을 여러 서브넷에 할당할 수 있으며, 언제든 라우팅 테이블 자체를 변경하거 나 설정을 변경할 수 있습니다.

1.2.4 NAT Gateway 생성하기

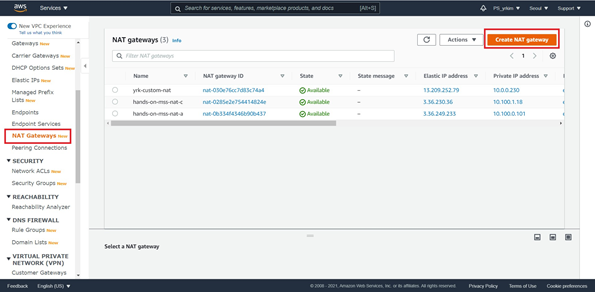

Private subnet 을 생성하기 이전에, Private subnet 의 외부로 가는 관문인 NAT Gateway(NAT G/W 를 생성하겠습 니다

“NAT Gateways” → “Create NAT Gateway” 선택.

NAT Gateway를 생성하겠습니다.

-

Subnet : NAT Gateway는 반드시 Public zone에 위치한 서브넷에 존재하여야 합니다. 이전에 생성한 user_public_subnet의 Subnet ID를 명시하겠습니다.

-

Elastic IP Allocation ID : 공인 IP를 선택하시거나, 새로운 공인 IP를 발급 받아 적용합니다. 만약 Private subnet에 존재하는 인스턴스가 다른 시스템과 통신하게 될 때 통신하게 되는 시스템에서는 반드시 NAT G/W의 공인 IP를 상대측 방화벽에서 허용해주어야 합니다.

생성된 NAT G/W가 Private subnet에 라우팅 될 수 있도록 Private 전용 라우팅 테이블을 만들겠습니다.

“Route Tables” → “Create route table”

“Create route table”을 클릭하시게 되면 아래와 같은 창이 출력 됩니다.

생성된 라우팅 테이블 선택 → “Routes” → “Edit routes”

“Edit Routes”를 클릭하면 아래와 같이 라우팅 테이블을 수정할 수 있습니다.

-

Destination : 목적지를 입력 합니다. 참고로 여기서의 0.0.0.0/0 은 모든 트래픽을 의미 합니다.

-

Target : VPC가 제공하는 여러 Gateway Service를 정의합니다. 여기서는 NAT Gateway 를 정의함으로써 해당 라 우팅 테이블을 참조하는 서브넷은 Private zone 이 되는 것 입니다.

목적지가 A 가용 영역에 있는 라우팅 테이블을 A 가용 영역의 subnet 에 연결해 보겠습니다. 실습 아키텍처로는

“10.200.3.0/24” 가 A 가용 영역에 있는 서브넷 입니다.

라우팅 테이블 선택 → “Subnet Associations” → “Edit subnet associations”

“Edit subnet associations”를 클릭하면 아래와 같이 출력 됩니다.

private 서브넷인 “10.0.1.0/24” 를 선택합니다.

이처럼, 앞서 설정한 Internet G/W 와 라우팅 설정하는 방법이 같습니다.

단지 목적지가 Internet G/W 이냐 NAT Gateway 이냐에 따라 Public zone 과 Private zone 이 나뉩니다.

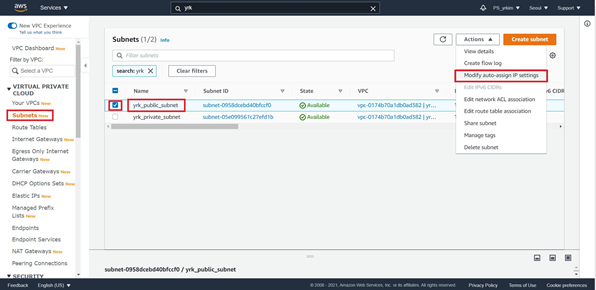

1.2.5 Subnet auto-assign IP settings 설정하기

Public subnet 의 경우에는 서브넷에 생성된 리소스에 대하여 자동으로 Public IP를 할당하기 위한 설정을 합니다.

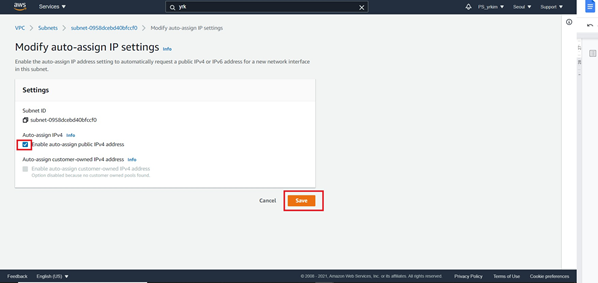

“Modify auto-assign IP settings”을 클릭하면 아래와 같은 창이 출력 됩니다.

이로써 해당 서브넷에 생성되는 AWS 리소스들은 자동으로 Public IP를 가지게 됩니다. 참고로 Public IP들은 Amazon 이 가지고 있는 IPv4 pool 에서 random IP가 자동으로 할당되며, 해당 리소스가 STOP&START 혹은 재 생성되면 IP가 변경 이 되는 특징이 있습니다.