1. 문제

2. 풀이

해당 문제는 /vuln 페이지에서 CSRF 공격을 한 후 플래그를 획득할 수 있다.

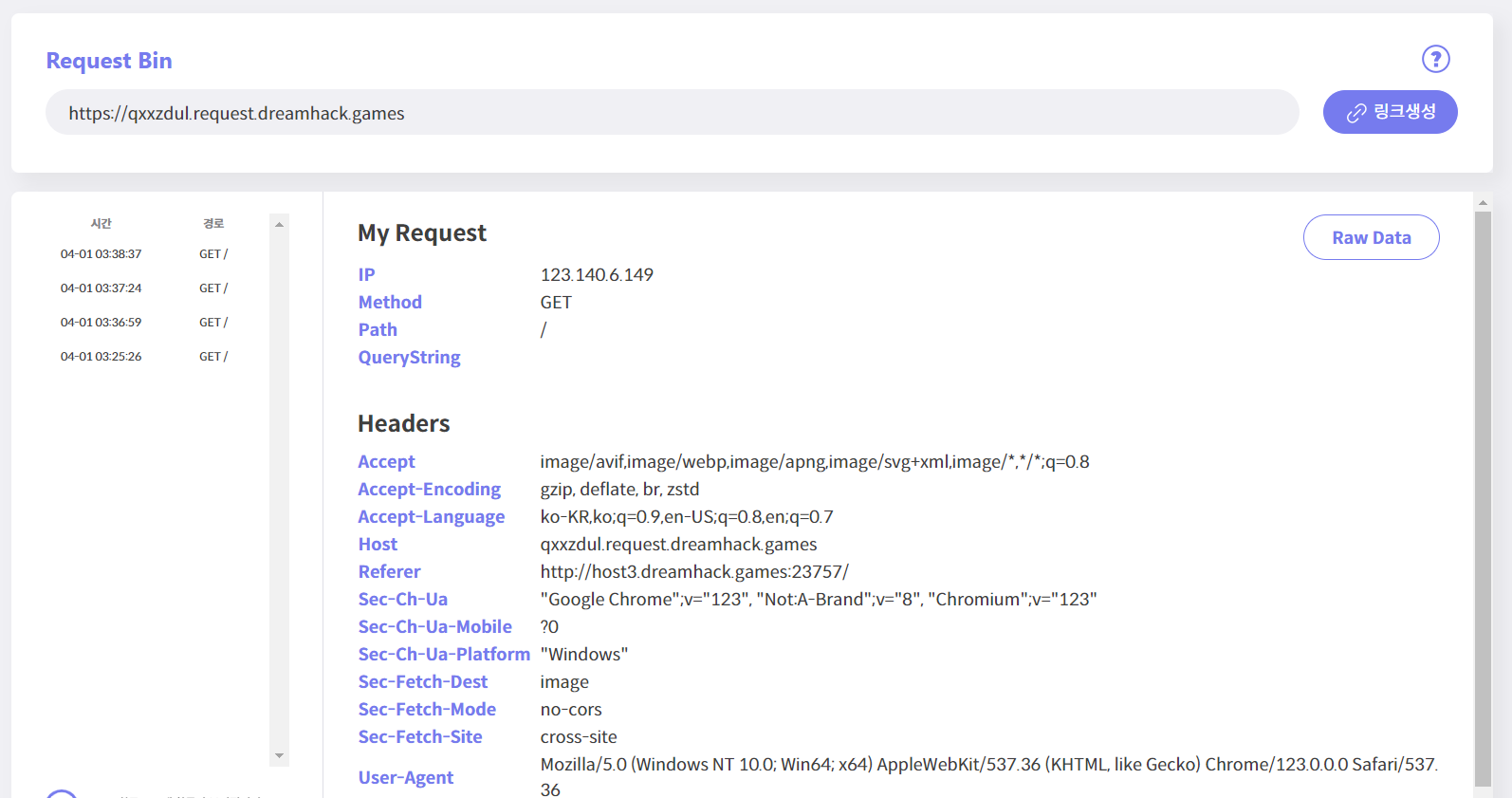

HTTP 응답을 받을 웹 서버가 필요하기 때문에 드림핵 툴즈를 사용했다.

드림핵 툴즈에서 임의의 URL을 생성한 후,

<img src="https://qxxzdul.request.dreamhack.games">를 삽입하면 공격 코드에 의해 이미지가 화면에 출력된 것을 볼 수 있다.

드림핵 툴즈에서도 공격 코드 삽입의 응답 결과를 볼 수 있다.

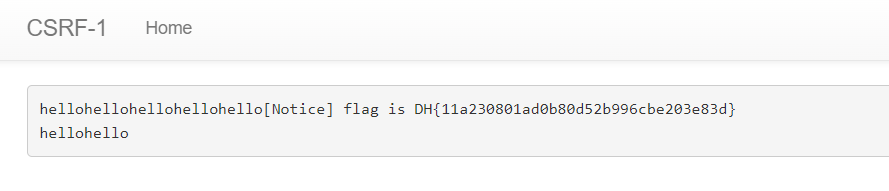

이후 flag 페이지에서 <img src="/admin/notice_flag?userid=admin" />을 입력해 공격 코드를 전송하면, memo 페이지에서 플래그를 확인할 수 있다.

3. FLAG

DH{11a230801ad0b80d52b996cbe203e83d}