[AWS] IAM 계정

😵💫IAM 계정에 대해 하고 있었던 오해

프로젝트를 시작하기 전, IAM 계정에 대해 공부할 필요를 느꼈습니다. 저는 IAM 계정을 두번 사용해본 적이 있었는데, 너무 다른 사용처여서 어느게 IAM 계정인지에 대한 혼란이 있는 상태였습니다.

처음으로 IAM 계정을 사용해본 경험은 학교에서 했던 클라우드 실습에서였습니다. 강사님이 실습생들을 위한 IAM 계정을 만들어주셨고, 저는 강사님이 알려주신 아이디와 비밀번호를 입력하여 로그인했습니다.

두번째 경험은 프로젝트를 하며 S3를 사용할 때였습니다. 그저 블로그에 나온 튜토리얼을 따라했는데, 거기서도 IAM 계정을 만들어주었습니다. 그리고 IAM 계정의 key를 yml에 추가하여 S3와 연결해주었습니다.

즉, IAM 계정은 계정 공유를 위한 것인가? vs 다른 aws 서비스를 연결할 때 필요한 것인가? 하는 두 생각에서 정답을 찾지 못하고 있었습니다. 본론부터 말하자면 둘 다 맞습니다.

📑공식 문서에 나와있는 설명

IAM은 AWS 리소스에 대한 액세스를 안전하게 제어할 수 있는 웹 서비스입니다. IAM을 사용하면 사용자가 액세스할 수 있는 AWS 리소스를 제어하는 권한을 중앙에서 관리할 수 있습니다. IAM을 사용하여 리소스를 사용하도록 인증(로그인) 및 권한 부여(권한 있음)된 대상을 제어합니다.

aws 공식 문서에서 IAM에 대해 설명하는 첫 문장이 바로 리소스에 대한 엑세스를 안전하게 제어 할 수 있다는 것입니다. 계정 공유도, 서비스 연결도 본질이 아니었습니다. 엑세스를 안전하게 제어하는 것이 IAM의 본질이었습니다. 그리고 이를 위해 아래와 같은 기능들을 제공합니다.

AWS 계정에 대한 공유 액세스

암호와 액세스 키를 공유하지 않고도 AWS 계정에 대한 권한을 공유할 수 있습니다. 즉, 각자 다른 비밀번호와 아이디로 로그인해도 같은 계정에 대해 관리할 수 있다는 의미입니다.

세분화된 권한

aws 계정 생성을 하면 모든 AWS 서비스 및 리소스에 대한 완전한 액세스 권한이 있는 단일 로그인 ID로 시작합니다. 이를 루트 계정이라고 합니다. 루트 계정은 IAM 계정을 만들어서 IAM 계정에 따라 권한을 다르게 부여할 수 있습니다.

많은 AWS 서비스와의 통합

IAM을 사용해서 aws의 다양한 서비스에 접근할 수 있습니다. 제가 과거에 S3를 위해 사용했던 IAM이 예시가 될 수 있을 것 같습니다. 저는 S3 버킷을 생성하고 그에 접근할 수 있는 IAM 계정을 생성했습니다. 이후 어플리케이션에서 버킷 정보와 함께 IAM 계정 정보를 이용했기 때문에 S3에 접근할 수 있었던 것입니다.

이외에 다양한 기능은 공식 문서를 참고하시면 될 것 같습니다.

🛠️실습

aws에 로그인한 후 IAM 콘솔에 들어가서 사용자를 생성해줍니다.

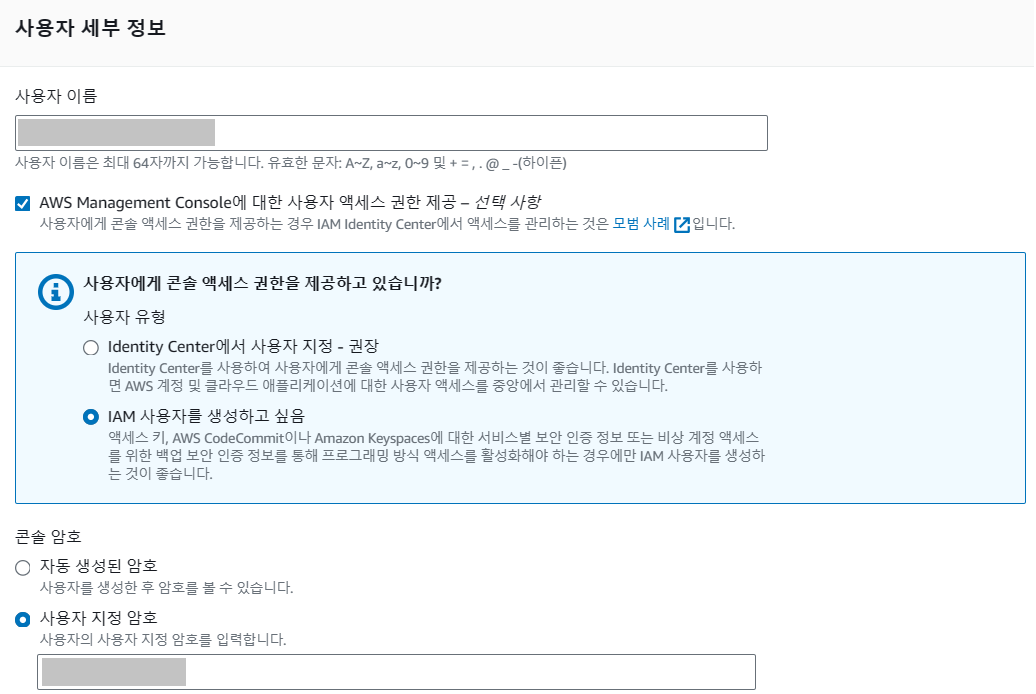

저는 IAM 계정을 받을 팀원이 aws 콘솔에 로그인할 수 있기를 원하므로 아래와 같이 설정해주었습니다.

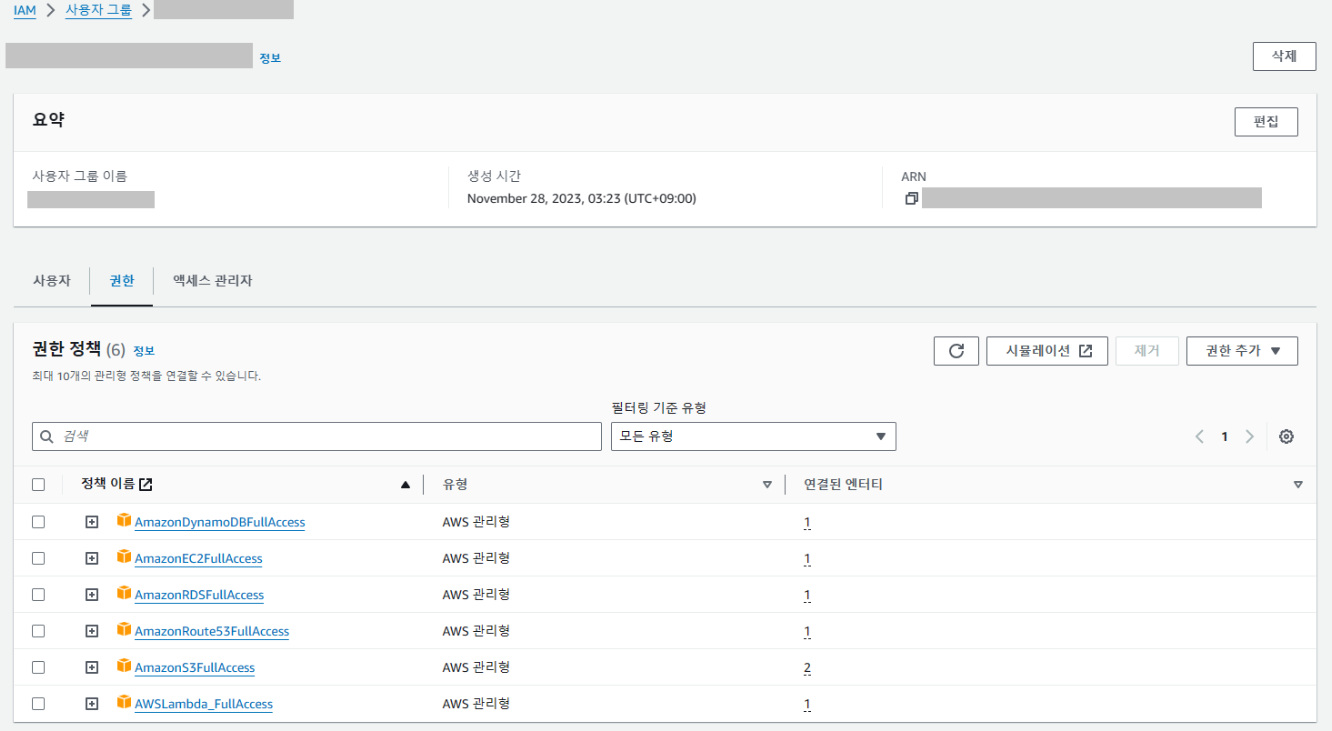

사용자 그룹을 생성 후 권한을 부여해줍니다. 저는 새롭게 시작하는 프로젝트에서 [EC2 / RDS / Lambda / S3 / DynamoDB / Route 53] 을 사용할 예정입니다. 따라서 각 기능에 대해서 모두 Full Access인 그룹을 만들어주었습니다.

사용자를 그룹에 추가해줍니다.

생성이 완료되었습니다!

이후 동일한 그룹으로 제 IAM 계정도 만들어주었습니다. 물론 저는 루트 계정을 사용해도 되긴 하지만, 루트 계정은 루트 계정이 필요한 경우에만 사용 하는게 바람직하다는 공식 문서의 조언이 있었기 때문입니다. 그리고 팀원과 다른 권한 때문에 발생하는 문제를 줄이기 위해서 저도 IAM 계정으로 작업하려고 합니다.

이상입니다.🤗